|

BAB 2

LANDASAN TEORI

2.1

Jaringan Komunikasi Data

Jaringan / network adalah suatu mekanisme

yang

memungkinkan berbagai

komputer

terhubung

dan

para

penggunanya dapat berkomunikasi dan share

resources satu sama lain (Norton, 1999, p5). Informasi dan data bergerak melalui

media transmisi jaringan sehingga memungkinkan pengguna jaringan komputer

untuk

saling bertukar dokumen dan data, mencetak pada printer

yang sama dan

bersama-sama

menggunakan hardware / software yang terhubung dengan

jaringan.

Tiap komputer, printer atau peralatan lainnya yang terhubung dengan

jaringan disebut node. Sebuah jaringan komputer dapat memiliki dua, puluhan,

ribuan bahkan jutaan node.

2.1.1

Model OSI Layer

Open Systems Interconnection Reference Model (Model OSI) merupakan

suatu deskripsi abstrak

layering untuk rancangan jaringan komputer dan

komunikasi, yang dikembangkan sebagai bagian dari Open Systems Interconnect

(

wikipedia.com ). Biasanya juga disebut sebagai seven OSI layers model. Model

OSI membagi fungsi – fungsi dari suatu protokol menjadi beberapa layer. Setiap

layer

mempunyai

properti

yang

menggunakan fungsi layer dibawahnya,

memproses

data pada

layer

tersebut,

lalu

mengirim ke

layer

yang

selanjutnya.

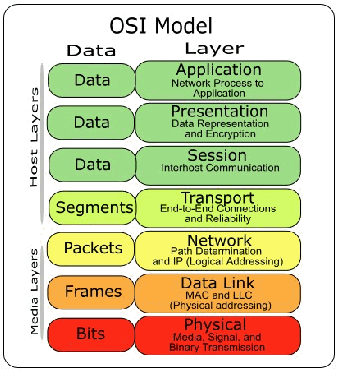

Berikut pada

gambar

2.1 dibawah

ini

merupakan

tujuh

layer

dari

model

OSI

10

|

11

beserta dengan fungsinya masing – masing pada setiap layer. Layer pada model

OSI dibagi menjadi 2 bagian besar, yaitu layer media dan layer host.

.

Gambar 2.1 - Seven OSI Layer

2.1.1.1

Layer 1 : Physical Layer

Layer ini berhubungan langsung dengan hardware.

Physical

layer

mendefinisikan semua

spesifikasi fisik dan elektris untuk semua

peralatan

meliputi level tegangan, spesifikasi kabel, tipe konektor dan timing. Fungsi

utama dari layer ini adalah bertanggung jawab untuk mengaktifkan dan mengatur

physical

interface dari

jaringan

komputer,

memodulasi

data

digital

antara

peralatan yang digunakan user dengan signal yang berhubungan. Peralatan yang

merupakan physical layer antara lain hub dan repeater.

|

|

12

2.1.1.2

Layer 2: Data link layer

Layer Data Link

berfungsi

menghasilkan

alamat

fisik

(physical

addressing), pesan-pesan kesalahan (error notifications), pemesanan pengiriman

data (flow control). Switch dan bridge merupakan peralatan yang bekerja pada

layer ini.

2.1.1.3

Layer 3 : Network Layer

Network

layer

menyediakan

prosedur

dalam mentransfer

data

dari

suatu

sumber ke suatu tujuan

melalui satu atau

lebih

jaringan (path selection) dengan

memperhatikan quality of service yang diperlukan oleh layer transport. Network

layer

bertanggung

jawab

dalam

network

routing,

addressing

dan

logical

protocol. Peralatan yang bekerja pada layer ini adalah router.

2.1.1.4

Layer 4 : Transport Layer

Layer

transport

mensegmentasi

data

dari

pengirim

dan

merakit

kembali

data ke dalam sebuah data stream pada komputer penerima. Pada layer ini juga

menyediakan servis komunikasi. Dalam menyediakan sebuah servis yang reliabel

pada layer ini menyediakan error detection dan recovery serta flow control.

2.1.1.5

Layer 5 : Session Layer

Sesuai dengan namanya, layer ini berfungsi untuk menyelenggarakan,

mengatur

dan

memutuskan sesi

komunikasi. Session layer menyediakan

servis

kepada

layer

presentation.

Layer

ini

juga

mensinkronisasi

dialog

diantara dua

host layer presentation dan mengatur pertukaran data.

|

|

13

2.1.1.6 Layer 6 : Presenation Layer

Layer ini mengelola informasi yang disediakan oleh layer aplikasi

(application layer) supaya informasi yang dikirimkan dapat dibaca oleh layer

aplikasi pada sistem lain. Jika diperlukan, pada

layer

ini dapat

menterjemahkan

beberapa data format yang berbeda, kompresi, dan enkripsi.

2.1.1.7 Layer 7 : Application Layer

Layer ini adalah layer yang paling dekat dengan user / pengguna, layer ini

menyediakan sebuah layanan jaringan kepada pengguna aplikasi. Layer ini

berbeda dengan layer lainnya yang dapat menyediakan layanan kepada layer lain.

Sebagai contoh : program pengolah kata, email, ftp, dll.

2.1.2 Model TCP / IP

Model TCP / IP dikembangkan Departemen Pertahanan USA (DoD)

dengan tujuan ingin menciptakan suatu jaringan yang dapat bertahan dalam

segala kondisi. TCP / IP adalah jenis protokol pertama yang digunakan dalam

hubungan internet, sehingga banyak istilah dan konsep yang dipakai dalam

hubungan internet berasal dari istilah dan konsep yang dipakai oleh protokol TCP

/

IP.

Perkembangan

TCP / IP

menciptakan suatu standar

de facto, yaitu suatu

standar yang diterima oleh kalangan pemakai dengan sendirinya karena

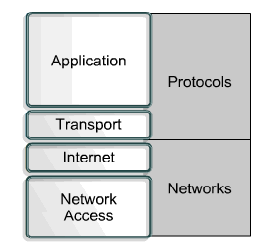

pemakaian yang luas. Model TCP / IP ini mempunyai 4 layer, yaitu : application

layer, transport layer, internet layer, dan network access layer.

Beberapa

layer

pada model TCP / IP mempunyai nama yang sama dengan model OSI. Gambar

|

14

2.2 dibawah ini merupakan gambaran dari model TCP / IP dimana dapat dilihat

bahwa model TCP / IP juga dibagi menjadi 2 bagian, yaitu bagian networks dan

protocols.

Gambar 2.2 - Model TCP/IP

2.1.2.1

Aplication Layer

Application layer pada

model

TCP / IP menangani protokol tingkat tinggi

yang berhubungan dengan representasi, encoding dan dialog control. Protokol

TCP

/

IP

menggabungkan

seluruh

hal

yang

berhubungan

dengan

aplikasi

ke

dalam satu layer dan menjamin data dipaketkan dengan benar sebelum masuk ke

layer berikutnya.

Beberapa

program berjalan

pada

layer

ini,

menyediakan

layanan

langsung

kepada

user.

Program –

program

ini

dan

protokol

yang

berhungannya

meliputi

HTTP

(The

World Wide

Web),

FTP,

TFTP

(File

Transport),

SMTP (Email),

Telnet,

SSH

(Secure remote

login), DNS (Name

management).

|

|

15

2.1.2.2

Transport Layer

Layer transport menyediakan layanan transportasi dari host sumber ke host

tujuan. Layer transport merupakan suatu koneksi logical diantara endpoints dari

suatu jaringan, yaitu

sending

host

dan

receiving

host. Transport

protokol

membuat segment dan mengumpulkan kembali aplikasi layer diatasnya menjadi

data

stream

yang

sama

diantara

endpoints.

Data

stream

layer transport

menyediakan layanan transportasi end-to-end. Protokol – protocol yang berfungsi

pada layer ini adalah :

Transmission Control Protocol (TCP)

TCP berfungsi untuk mengubah suatu blok data yang besar menjadi segmen-

segmen yang dinomori dan disusun secara berurutan agar si penerima dapat

menyusun kembali segmen-segmen tersebut seperti waktu pengiriman. TCP

ini

adalah

jenis

protocol

connection

oriented yang

memberikan

layanan

bergaransi.

User Datagram Protokol (UDP)

UDP adalah jenis protocol connectionless oriented. UDP bergantung pada

lapisan atas untuk mengontrol kebutuhan data. Oleh karena penggunaan

bandwidth yang efektif, UDP banyak dipergunakan untuk aplikasi-aplikasi

yang tidak peka terhadap gangguan jaringan seperti SNMP dan TFTP.

2.1.2.3

Internet Layer

Tujuan dari layer internet adalah untuk memilih jalur / path terbaik bagi

paket-paket data di dalam jaringan. Protokol utama yang berfungsi pada layer ini

|

|

16

adalah Internet Protocol (IP). Penentuan jalur terbaik dan packet switching

terjadi pada layer

ini. Protokol – protokol

yang berfungsi pada

layer

ini

antara

lain adalah IP, ARP, RARP, BOOTP, DHCP, ICMP.

IP merupakan protokol

yang

memberikan alamat atau

identitas

logika untuk

peralatan di jaringan komputer. IP mempunyai tiga fungsi utama, yaitu servis

yang tidak bergaransi (connectionless oriented), pemecahan

(fragmentation)

dan penyatuan paket-paket, fungsi meneruskan paket (routing).

Address

Resolution Protocol (ARP) adalah protokol

yang

mengadakan

translasi dari IP address

yang diketahui

menjadi alamat hardware atau MAC

address. ARP ini termasuk jenis protokol broadcast.

Reverse Address

Resolution Protocol (RARP) adalah protokol

yang berguna

mengadakan

translasi MAC

address

yang

diketahui

menjadi

IP

address.

Router menggunakan protokol RARP ini untuk mendapatkan IP address dari

suatu MAC address yang diketahuinya.

Bootstrap Protocol

(BOOTP)

adalah protokol

yang

digunakan

untuk

proses

boot

diskless

workstation.

Dengan

protocol

ini,

suatu IP address dapat

diberikan ke suatu peralatan di jaringan berdasarkan MAC address-nya.

Dynamic Host Configuration Protocol (DHCP) merupakan kelanjutan

protokol bootstrap

yang

dapat

memberikan IP address secara

otomatis ke

suatu

workstation

yang

menggunakan

protocol

TCP/IP.

DHCP bekerja

dengan relasi client-server.

Internet

Control

Message

Protocol

(ICMP)

adalah

protokol

yang

berguna

untuk melaporkan jika terjadi suatu masalah dalam pengiriman data.

|

|

17

2.1.2.4

Network Access Layer

Network

access

layer

disebut

juga

host-to-network

layer.

Layer

ini

berkaitan dengan hal-hal yang paket IP perlukan untuk membuat hubungan fisik

dengan

media

jaringan. Driver

untuk software aplikasi, modem, dan alat

lainya

beroperasi pada layer ini. Network access layer berfungsi memetakan IP address

ke

alamat

fisik

hardware

dan

enkapsulasi

dari paket-paket IP

menjadi frame-

frame. Protokol – protokol yang berfungsi pada layer ini adalah Ethernet, Token

Ring, FDDI.

2.2

Klasifikasi Jaringan

2.2.1

Local Area Network (LAN)

Sebuah LAN adalah jaringan yang dibatasi

oleh

area

yang relatif

kecil,

umumnya

dibatasi

oleh area

lingkungan seperti

sebuah

perkantoran di

sebuah

gedung, atau sebuah sekolah, dan biasanya tidak jauh dari sekitar 1 km persegi

(cisco.netacad.net). LAN biasanya didesain untuk beroperasi pada area geografis

yang

terbatas,

memungkinkan

multi-access terhadap high-bandwidth

media,

mengontrol

jaringan

secara

privat

dalam administrasi

lokal,

menyediakan

full-

time

connectivity terhadap layanan lokal,

dan

menghubungkan

peralatan

yang

bersebelahan secara fisik.

2.2.1.1

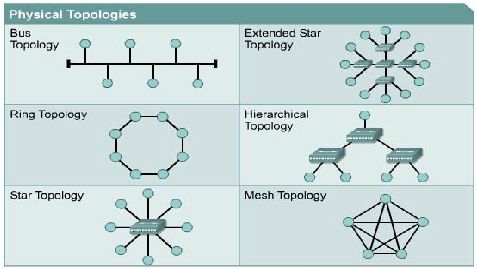

Topologi LAN

Denah

bagaimana

cara

menghubungkan

komputer satu

dengan

yang

lainnya disebut topologi jaringan. Topologi LAN dapat digambarkan baik secara

fisikal

maupun

logikal. Physical topology

menggambarkan

penempatan

|

18

komponen

–

komponen

yang

membuat

suatu

LAN.

Topologinya

bukan

suatu

peta jaringan. Sedangkan logical topology

menggambarkan koneksi yang

mungkin antara pasangan – pasangan endpoint devices yang dapat berkomunikasi

serta bagaimana koneksi fisiknya (Norton, 1999, p139). Physical topology suatu

jaringan

yang

sering digunakan adalah

topologi bus, ring, star,

extended star,

hierarchical,

dan

mesh.

Gambar

2.3

dibawah

ini

adalah

gambaran

mengenai

berbagai topologi fisik yang sering digunakan.

Gambar 2.3 - Topologi - topologi LAN

2.2.1.2

Protokol LAN

Protokol adalah peraturan-peraturan

yang dibuat agar peralatan jaringan

komputer

satu dengan

yang

lain dapat saling berkomunikasi dengan baik

(Wijaya, 2004, p66). Protokol – protokol yang dapat dipakai untuk jaringan LAN

adalah protokol Ethernet, Token Ring, FDDI, dan ATM.

|

19

Protokol ethernet merupakan protokol LAN yang paling banyak dipakai

karena berkemampuan tinggi dengan biaya yang relatif murah. Ethernet pada

mulanya

mendukung

jaringan

berkecepatan

10

Mbps,

tetapi

dengan makin

meningkatnya arus lalu lintas data jaringan LAN, maka diciptakan protokol

FastEthernet yang berkecepatan 100 Mbps dan Gigabit Ethernet yang

berkecepatan 1000 Mbps.

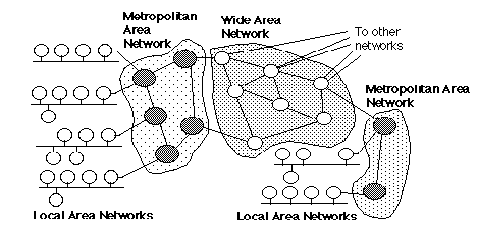

2.2.2 Metropolitan Area Network (MAN)

Sebuah MAN, biasanya meliputi area yang lebih besar dari LAN, misalnya

antar

wilayah

dalam satu

propinsi.

Dalam hal

ini

jaringan

menghubungkan

beberapa buah jaringan -

jaringan kecil ke dalam lingkungan area

yang

lebih

besar,

sebagai

contoh

yaitu

:

jaringan Bank

dimana

beberapa

kantor

cabang

sebuah Bank di dalam sebuah kota besar dihubungkan antara satu dengan

lainnya.

Berikut

pada

gambar

2.4

dibawah

ini

dapat

terlihat

perbedaan

antara

LAN, MAN, dan WAN.

Gambar 2.4 - LAN, MAN dan WAN

|

20

2.2.3 Wide Area Network (WAN)

Wide Area Network adalah jaringan yang lingkupnya biasanya sudah

menggunakan

sarana

satelit

ataupun kabel

bawah

laut

yang

menghubungkan

pengguna jaringan-jaringan dalam

area

geografis

yang

sangat

luas. WAN

biasanya

didesain

untuk

beroperasi pada

area

geografis

yang

luas,

memungkinkan

akses

melalui

serial

interface yang

beroperasi

pada kecepatan

yang lebih rendah, menyediakan koneksi

full-time dan

part-time

dan

menghubungkan berbagai peralatan yang terpisah jauh, bahkan pada area global.

2.2.3.1

Topologi WAN

Topologi WAN

menggambarkan cara fasilitas transmisi digunakan

berdasarkan lokasi -

lokasi yang terhubung. Banyak topologi yang

memungkinkan,

masing –

masing

mempunyai perbedaan cost, performance dan

scalability

sendiri –

sendiri. Topologi – topologi yang

sering digunakan antara

lain

peer-to-peer,

ring, star, full-mesh,

partial-mesh

yang

memiliki

bentuk

topologi yang sama dengan LAN, dan multi-tiered meliputi two-tiered dan three-

tiered yang

tidak

terdapat

pada

LAN.

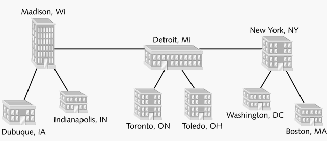

Berikut

pada

gambar

2.5

adalah contoh

dari topologi tiered.

Gambar 2.5 - Topologi Tiered

|

|

21

2.2.3.2

Protokol WAN

Pada jaringan WAN terdapat protokol – protokol seperti : High-Level Data-

Link

Control

(HDLC)

yang

dipergunakan

oleh Cisco

router

sebagai

protokol

default

untuk

berhubungan

lewat interface synchronous serialnya, PPP yang

merupakan standar protokol untuk hubungan point-to-point interface serial

yang

menggunakan protokol TCP/IP, X.25 yang merupakan protokol WAN yang

paling tua

menggunakan

teknologi packet switching antara DTE dan

DCE

dan

ATM yang cara kerjanya menggunakan jalur virtual seperti Permanent Virtual

Cicuit (PVC) dan Switched Virtual Circuit (SVC).

2.3

IP Address

IP address adalah alamat logika yang diberikan ke peralatan jaringan yang

menggunakan protokol TCP/IP (Wijaya, 2004, p27). IP address terdiri dari 32 bit

angka binari,

yang ditulis dalam empat kelompok terdiri atas 8 bit (oktat)

yang

dipisah oleh tanda titik. Contohnya : 11000000.00010000.00001010.00000001

atau

dapat

juga

ditulis

dalam bentuk

empat

kelompok

angka

desimal

(0-255)

misalnya 192.16.10.1. IP address yang terdiri atas 32 bit angka dikenal sebagai

IP versi 4 (IPv4).

TCP/IP melihat

semua

IP address sebagai dua bagian jaringan, yaitu

network ID dan host ID. Network ID menentukan alamat jaringan sedangkan host

ID

menentukan

alamat

host

atau komputer.

Oleh

sebab

itu,

IP address

memberikan

alamat

lengkap

suatu

komputer

berupa

gabungan

alamat

jaringan

dan alamat host. Berapa jumlah kelompok angka yang termasuk network ID dan

|

22

berapa yang termasuk host ID adalah bergantung pada kelas IP address yang

dipakai.

2.3.1 Kelas – Kelas IP Address

IP

address dapat dibedakan

menjadi

lima

kelas, yaitu A, B, C, D, dan E

(Mansfield,

2002,

p134).

Dalam

hal

ini

kelas A, B, dan C digunakan untuk

address biasa.

Sedangkan kelas

D

digunakan

untuk

multicasting

(

224.0.0.0

–

239.255.255.255 ) dan kelas E ( 240.0.0.0 – 247.255.255.255 ) dicadangkan dan

belum digunakan. Agar peralatan dapat mengetahui kelas suatu IP address, maka

setiap

IP

harus

memiliki subnet

mask.

Dengan

memperhatikan

default

subnet

mask yang diberikan, kelas suatu IP address dapat diketahui. Berikut pada tabel

2.1 dijelaskan mengenai pengelompokan kelas – kelas IP address beserta dengan

jumlah jaringan dan jumlah host per jaringan yang dapat digunakan beserta

default subnet mask-nya.

Tabel 2.1 - Kelas – kelas IP address

Kelas

IP

address

Kelompok

oktat

pertama

Network

ID

Host

ID

Jumlah

jaringan

Jumlah

host per

jaringan

Default

subnet

mask

A

1 – 126

w.

x.y.z

127

16.777.216

255.0.0.0

B

128 – 191

w.x

y.z

16.384

65.536

255.255.0.0

C

192 - 223

w.x.y

z

2.097.152

256

255.255.255.0

Dalam penggunaan IP address ada peraturan tambahan yang harus diketahui,

yaitu :

Angka 127 pada oktat pertama digunakan untuk loopback

|

23

Network ID tidak boleh semuanya terdiri atas angka 0 atau

1

Host ID tidak boleh semuanya terdiri atas angka 0 atau

1

Jika

host

ID

berupa

angka

binari

0,

IP address

ini

merupakan

network

ID

jaringannya.

Jika

host

ID

semuanya

berupa angkan

binari

1,

IP

address

ini

biasanya digunakan untuk broadcast

ke semua host dalam jaringan lokal.

2.3.2 Private IP address

Internet Assigned Number Authority (IANA) yang merupakan badan

internasional,

yang

mengatur

masalah

pemberian

IP address

untuk

digunakan

dalam internet, menyediakan kelompok-kelompok IP address yang dapat dipakai

tanpa

pendaftaran

yang disebut private

IP

address. Private

address atau

non-

routable ini dialokasikan untuk digunakan pada jaringan yang tidak terkoneksi ke

internet.

Berikut

ini

pada

tabel

2.2

merupakan

kelompok

IP address yang

termasuk ke dalam kelompok private address.

Tabel 2.2 – Kelompok private IP address

Kelas

private IP address

Kelompok

private IP addess

A

10.0.0.1 – 10.255.255.254

B

172.16.0.1 – 172.31.255.254

C

192.168.0.1 – 192.168.255.254

2.4

Virtual Private Network (VPN)

Virtual

Private

Network (VPN),

menurut

Bruce

Perlmutter

(2000,

p10),

merupakan

suatu

jaringan

komunikasi,

yang

dibangun

untuk

private

use

dari

suatu

perusahaan,

melalui

infrastruktur

umum

yang

digunakan

bersama-sama

|

24

(shared public infrastructure). Dengan kata lain VPN merupakan suatu jaringan

data private yang

menggunakan jaringan publik (biasanya internet) atau layanan

jaringan

lainnya

untuk

menghubungkan remote sites

atau mobile

user

dengan

menjaga privacy melalui penggunaan tunneling protocol dan prosedur keamanan

(VPN Consortium, 2004).

Di dalam suatu

VPN, koneksi dial-up ke remote users dan koneksi leased

line atau frame relay ke remote sites digantikan dengan koneksi

lokal ke suatu

Internet

Service

Provider

(ISP)

atau

point

of

presence (POP)

service provider

lainnya. VPN membuat private intranet menjadi secure ketika melewati internet

atau layanan jaringan lainnya, memfasilitasi

koneksi e-commerce

dan

extranet

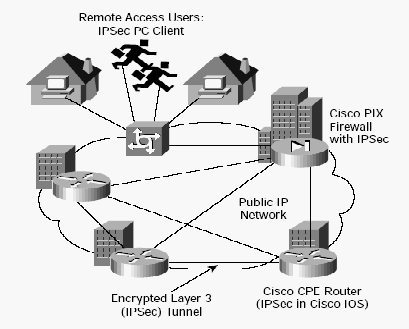

yang aman dengan partner bisnis, suppliers dan customers. Berikut pada gambar

2.6 merupakan contoh dari suatu VPN yang menghubungkan main office dengan

remote office, business partner, mobile workers dan home office.

Gambar 2.6 - Virtual Private Networking (VPN)

|

25

2.4.1

Tipe VPN

2.4.1.1

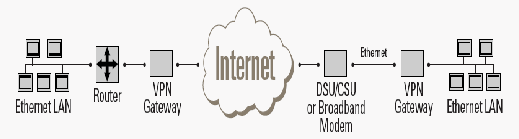

Site-to-Site VPN

Site-to-site VPN

memungkinkan suatu private network diperluas

melintasi

internet atau layanan public network lainnya dengan cara yang aman. Site-to-site

VPN kadang disebut juga sebagai intranet VPN atau LAN-to-LAN VPN. Site-to-

site

VPN

merupakan

suatu

alternatif infrastruktur

WAN

yang

biasa

menghubungkan

kantor

–

kantor

cabang,

kantor pusat, atau partner

bisnis ke

seluruh jaringan perusahaan. Gambar 2.7 dibawah ini menunjukan bagaimana

gambaran mengenai suatu site-to-site VPN yang menghubungkan kedua ethernet

LAN dengan melewati internet melalui VPN gateway.

Gambar 2.7 - Site-to-Site VPN

2.4.1.2

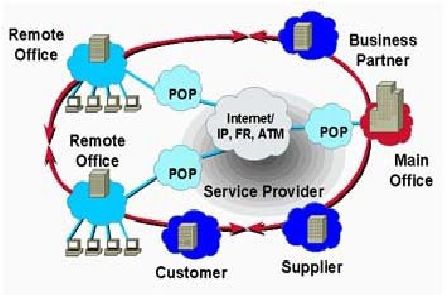

Extranet VPN

Extranet VPN

menyediakan

koneksi

yang aman

dengan

partner

bisnis,

supplier dan customer untuk tujuan dari e-commerce. Extranet

VPN adalah

perluasan dari intranet VPN dengan penambahan firewall untuk proteksi internal

network. Bisnis

–

bisnis

menikmati kebijakan

yang

sama

seperti

suatu private

network,

yang

meliputi

security,

QoS,

manageability dan

reability. Perbedaan

extranet VPN dengan site-to-site VPN adalah pada site-to-site VPN hanya

|

26

menghubungkan dua point, misal kantor pusat dengan satu kantor cabang.

Sedangkan pada extranet menghubungkan multipoint. Gambar 2.8 merupakan

contoh

dari

extranet

VPN

yang

saling terhubung

antara

main

office,

business

partner, remote office, suplier dan customer melalui Service Provider.

Gambar 2.8 - Extranet VPN

2.4.1.3

Remote Access VPN

Remote Access VPN membolehkan individual user yang menggunakan

dial-up untuk

terhubung

ke

central

site melalui

internet

atau

layanan public

network lainnya dengan cara yang terjamin aman, kapan saja, dimana saja dan

ketika

diperlukan.

Remote

Access VPN

meliputi

analog, dial,

ISDN,

digital

subscriber

line

(DSL), mobile

IP

dan

teknologi cable

untuk

menghubungkan

dengan aman mobile users, telecommuters atau kantor - kantor cabang.

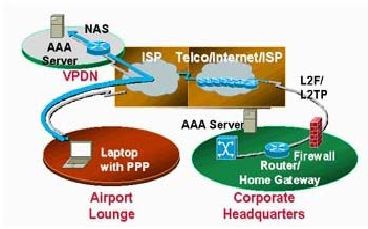

Remote

access VPN kadang disebut juga sebagai dial VPN. Gambar 2.9 merupakan suatu

|

27

gambaran

tentang remote access

VPN, dimana mobile user pada airport dapat

mengakses jaringan kantor pusatnya melalui laptop yang terhubung ke suatu ISP.

Gambar 2.9 - Remote Access VPN

2.4.2 Topologi VPN

Topologi VPN yang dibuat suatu perusahaan seharusnya dibuat

berdasarkan bisnis yang ingin diatasi oleh perusahaan. Akan tetapi, ada beberapa

topologi

yang cukup terkenal.

Topologi

yang sama dapat memecahkan berbagai

macam masalah

bisnis

di

pasar

industri yang berbeda.

Menurut

Guichard

dan

Pepelnjak (2000) topologi VPN dapat kelompokkan menjadi tiga kategori, yaitu

topologi hub-and-spoke, topologi partial atau full-mesh, dan topologi hybrid.

2.4.2.1

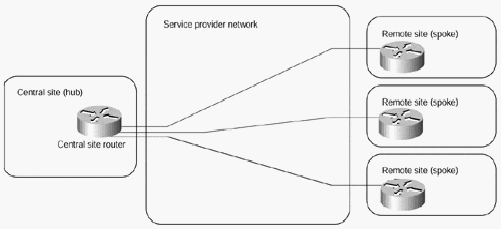

Topologi Hub dan Spoke

Topologi yang biasa ditemui adalah topologi hub-and-spoke,

dimana

beberapa remote office (

spokes

) terhubung dengan central

site

(

hub ),

seperti ditunjukkan pada gambar 2.10. Remote offices biasanya dapat bertukar

|

28

data ( tanpa adanya batas – batas keamanan secara explisit di inter-office traffic ),

tetapi jumlah data yang ditukarkan bisa diabaikan. Topologi ini biasa dipakai

di organisasi dengan

struktur

hierarki

yang ketat contohnya

antara

bank,

organisasi pemerintahan atau toko retail

dengan kantor cabang yang kecil.

Gambar 2.10 - Topologi hub dan spoke

Topologi hub-and-spoke cocok untuk lingkungan dimana remote offices banyak

bertukar

data dengan

central

site

tetapi

tidak antar remote offices.

Pertukaran

data

antara

remote

offices

selalu

dikirim melalui

central

site.

Jika

jumlah

pertukaran data antara remote offices menunjukkan proporsi trafik network yang

cukup

besar,

topologi

partial-mesh atau

full-mesh

mungkin

lebih

tepat

untuk

diterapkan.

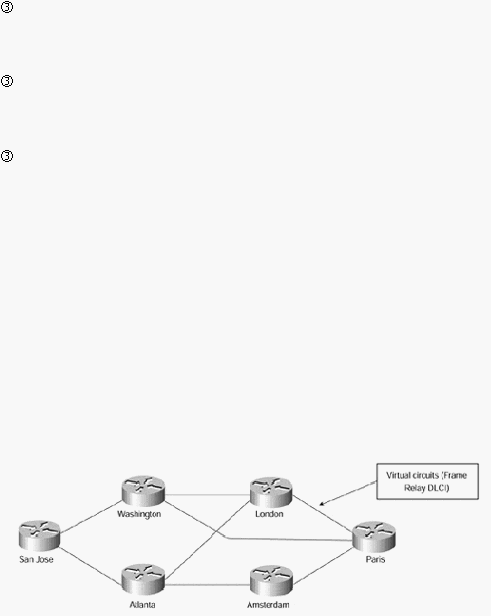

2.4.2.2 Topologi Partial atau Full Mesh

Tidak semua konsumen dapat mengimplementasikan topologi hub-and-

spoke di jaringan mereka karena berbagai alasan seperti :

|

29

Perusahaan

mungkin

kurang terorganisir

strukturnya,

pertukaran

data

terjadi di berbagai tempat di perusahaan.

Aplikasi yang digunakan di perusahaan membutuhkan komunikasi peer-to-

peer seperti messaging atau sistem kolaborasi.

Untuk

perusahaan

multinational,

biaya

topologi

hub-and-spoke

dapat

sangat tinggi karena biaya jaringan international.

Untuk itu, topologi VPN

yang cocok untuk perusahaan adalah topologi

partial-mesh, dimana site di VPN terhubung dengan VC diatur oleh kebutuhan

trafik. Jika tidak semua

tempat mempunyai hubungan langsung dengan semua

tempat (seperti gambar 2.11), topologi ini disebut partial mesh, tetapi jika semua

tempat terhubung ke semua tempat maka topologi ini disebut full mesh.

Gambar 2.11 - Topologi partial mesh

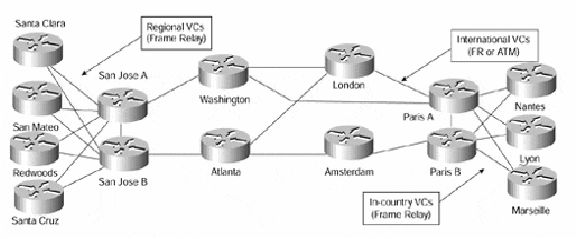

2.4.2.3

Topologi Hybrid

Jarigan VPN yang besar biasanya menggabungkan topologi hub-and-spoke

dengan partial-mesh. Sebagai contoh, perusahan multinasional yang besar

mungkin mengakses jaringan di setiap

negara

yang

terhubung dengan topologi

|

30

hub-and-spoke,

dan

jaringan pusat

internasional

dihubungkan

dengan

topologi

partial-mesh seperti pada gambar 2.12. Topologi seperti ini dinamakan topologi

hybrid.

Gambar 2.12 - Topologi hybrid

2.5

Tunneling

Tunneling merupakan enkapsulasi peket-paket atau frame-frame

didalam

paket-paket atau frame-frame lainnya, seperti halnya meletakan suatu amplop ke

dalam amplop

lainnya

(Perlmutter, 2000, p104). Ketika akan

mengirim frame

data,

protocol

tunneling akan

mengenkapsulasi

frame

tersebut

dengan

header

tambahan.

Header

ini

menyediakan

informasi

routing sehingga

data

dapat

melewati internet secara aman. Ketika frame tersebut sampai di network tujuan,

frame akan didekapsulasi dan dikirim ke tujuan akhir. Secara keseluruhan dapat

dikatakan proses tunneling, seperti yang ditunjukan pada gambar 2.13,

merupakan proses enkapsulasi, transmisi, dan dekapsulasi paket data.

|

31

Gambar 2.13 – Tunneling

2.5.1 Peranan Tunneling

Tunneling

sebagai teknik

memainkan

sejumlah peranan

yang

sangat

penting dalam pengembangan dan penggunaan

VPN

dan

VPN

itu

sendiri

juga

bukanlah tunnel. Menurut Perlmutter ada 4 peranan penting suatu tunnel yaitu:

Menyembunyikan Alamat Privat

Tunneling

menyembunyikan

paket

privat dan alamat paket

di

dalam paket

yang dialamatkan secara publik sehingga paket privat dapat menyeberangi

jaringan publik. Sebagai contoh, sebuah

organisasi

yang

menggunakan

alamat IP yang tidak terregistrasi di dalam

jaringan privat dapat

menggunakan

tunneling untuk

memfasilitasi

komunikasi

melalui

jaringan

publik

tanpa

merubah

rancangan

pengalamatan

IP-nya. Network

Address

Translation (NAT) atau gateway protokol lainnya dapat juga digunakan

untuk menyelesaikan tugas ini, akan tetapi ada sejumlah isu untuk

mempertimbangkan metode-metode ini.

|

|

32

Mentransportasikan Non-IP Payload

VPN Tunneling juga mengizinkan transpor dari non-IP Payload, seperti IPX

atau paket AppleTalk, dengan membangun header IP, diiikuti sebuah header

protokol

tunneling,

sekitar

payload.

Bergantung

pada

protokol tunneling

sendiri, payload sama juga dengan paket

layer 3 atau

frame

layer 2.

Demikian,

paket

non-IP

menjadi

payload

yang dapat

ditransportasikan

melalui network IP seperti internet.

Memfasilitasi Aliran Data

Tunneling menyediakan jalan mudah untuk mem-forward keseluruhan paket

atau frame secara langsung ke lokasi yang khusus. Di sana paket

itu dapat

dibahas

mengenai keamanannya, QOS-nya, kebijaksanaan administrasi suatu

network organisasi tertentu dari tujuan network tersebut.

Menyediakan Built-in Security

Beberapa protocol tunneling, khususnya IPSec, menambahkan security layer

tambahan

(encryption, authentication,

dll)

sebagai

komponen built-in dari

protokol. Protokol lainnya seperti L2TP, membuat rekomendasi tentang

bagaimana

mengimplementasikan security. PPTP

juga

memberikan enkripsi

sebagai suatu pilihan dalam protokol.

2.5.2 Arsitektur IP Tunneling VPN

Pada routed (layer 3) network, VPN dapat dibuat dengan menggunakan IP

tunnels berdasarkan pada protokol IPSec atau GRE untuk privacy. Suatu tunnel

|

33

bekerja seperti sebuah amplop untuk mengidentifikasi aliran paket dan

menyembunyikan level informasi tertentu dari jaringan yang tersisa.

2.5.2.1

IPSec Tunneling dan Encryption

IPSec merupakan suatu teknologi standar yang mengatur manajemen

security pada lingkungan IP. IPSec mempunyai suatu standar yang membuat

produk hardware

dan software dari berbagai vendor dapat saling beroperasi

dengan lancar untuk menciptakan

end-to-end security.

Untuk

membentuk

arsitektur ini, perlu ada suplai dan pengaturan peralatan CPE

untuk membentuk

lapisan

VPN. Peralatan ini adalah alat –

alat

security,

server

atau

router

yang

menjalankan software IPSec. Layanan VPN berbasiskan IPSec dibangun dengan

meng-overlay point-to-point

mesh

diatas

internet atau

service

provider

seperti

yang ditunjukan pada gambar 2.14 dibawah ini

Gambar 2.14 - VPN menggunakan IPSec Tunneling

|

|

34

Keuntungan – keuntungan dari IPSec Tunneling and Encryption ini adalah :

Waktu yang cepat, tidak perlu perubahan pada infrastukrur yang ada

Header IPSec sudah bulit-in terhadap format paket IPV6.

Sekarang

ini sebagian aplikasi berjalan di

jaringan IP, sehingga IPSec juga

ikut terkenal dan banyak dipakai.

Banyak digunakan oleh perusahaan – perusahaan dan kelompok industri

besar.

Batasan – batasan dari IPSec Tunneling and Encryption ini adalah

Jaringan tidak menyadari akan VPN

Pilihan Qos terbatas.

IPSec kurang

mendukung protokol

lain selain IP karena

untuk protokol

non

IP agar dapat diproteksi dengan IPSec, perlu di tunnel-kan ke dalam IP

2.5.2.2

GRE Tunneling

Generic

Routing

Encapsulation (GRE) adalah

suatu solusi

standar

untuk

service provider yang ingin menyediakan pelayanan managed IP VPN melewati

jaringan

IP

yang

ada.

GRE

berguna

untuk tunneling

baik protocol

IP

maupun

yang bukan protocol IP. Pada solusi GRE ini, traffic dibatasi hanya untuk single

provider network untuk membolehkan kontrol QoS. Ketika dikonfigurasikan

pada router, GRE tunnel terlihat seperti hubungan point-to-point.

Keuntungan dari GRE Tunneling ini adalah :

Pilihan enkripsi tunneling untuk performa yang lebih baik

|

|

35

Layanan QoS yang lebih baik, termasuk level aplikasi QoS

Mudah untuk enkapsulasi protokol bukan IP

Batasan – batasan dari GRE Tunneling adalah :

Traffic terbatas pada satu jaringan provider

Tidak begitu cocok untuk pembuatan VPN yang sangat besar

2.6

IPSec

IPSec merupakan suatu standar untuk mengamankan komunikasi-

komunikasi Internet Protocol (IP)

dengan

mengenkripsi

dan

/

atau

mengautentikasi

semua

paket-paket

IP

(

wikipedia.com ).

IPSec

menyediakan

security pada network layer. Berdasarkan pada standar yang dikembangkan oleh

Internet Engineering Task Force (IETF), IPSec memastikan confidentiality,

integrity dan authenticity dari suatu komunikasi yang melewati jaringan IP.

IPSec menyediakan komponen standar yang diperlukan dan solusi fleksibel

untuk membuat suatu kebijakan keamanan jaringan. IPSec juga mendukung baik

itu IP versi 4 (IPV4) maupun IP Versi 6 (IPV6). Dalam IPV6, IPSec merupakan

komponen standar dari protokol. IPSec menyediakan integrity dan confidentiality

untuk paket-paket IP. Untuk menyediakan layanan tersebut, IPSec terdiri dari 3

elemen

dasar

yaitu

authentication,

encryption, dan key management. Ketiganya

itu berguna dalam suatu protokol VPN.

2.6.1 Encryption

Encryption

merupakan

suatu

teknik

untuk

mengacak

dan

menyusun

kembali suatu

informasi.

Dengan encryption, kita mengubah

isi dari data yang

|

|

36

kita kirim sehingga data tersebut tidak dapat dibaca oleh orang yang tidak berhak

mendapatkannya.

Informasi

yang tidak acak

disebut clear-text sedangkan

yang

sudah diacak disebut cipher-text. Disetiap tunnel VPN terdapat VPN gateway.

Gateway tempat pengiriman data meng-encrypt atau

mengubah informasi clear-

text menjadi cipher-text sebelum dikirim

melalui tunnel ke

internet.

VPN

gateway

di

tempat

penerima

men-decrypt

atau mengubah

cipher-text

tersebut

kembali menjadi clear-text.

Untuk

meng-encrypt

dan

men-decrypt

informasi

diperlukan

sebuah key,

yaitu kode rahasia yang berisi mengenai algoritma enkripsi tersebut. Dengan

menggunakan sebuah 16-bit key, seorang hacker perlu mencoba 65.536

kombinasi untuk men-decrypt cipher-text tetapi ini dapat dilakukan dengan

mudah oleh komputer di

masa sekarang. Oleh karena itu,

VPN sekarang lebih

banyak menggunakan 168-bit key yang menciptakan 374.144.419.156.711 x 10

36

kombinasi

bahkan

ada

yang

menggunakan lebih dari 168-bit key.

Untuk

meningkatkan keamanan, kita dapat mengganti key secara berkala. Lama waktu

pemakaian

suatu

key

tertentu

disebut

cryptho-period.

Bahayanya

penggantian

key

secara berkala,

yaitu ada

kemungkinan key yang

baru

memiliki

persamaan

dengan key yang lama dan kemiripan ini akan makin terlihat setiap kali key yang

baru terbentuk. Di masa sekarang, terdapat dua metode key yang sekarang

banyak dipakai, yaitu symmetrical dan asymmetrical key encryption.

2.6.1.1 Symmetrical Key Encryption

Symmetrical key encryption menggunakan

private

key berarti

komputer

pengirim dan penerima sama - sama menggunakan kunci yang sama untuk meng-

|

37

encrypt dan men-decrypt

informasi. Karena satu key digunakan bersama – sama

untuk encryption dan decryption, maka harus ada pengertian antara kedua pihak

untuk

menjaga kerahasiaan key tersebut. Apabila ada orang yang berhasil

mencuri key tersebut, maka dia bisa mendapatkan semua informasi yang ada.

Beberapa algoritma private key antara lain Data Encryptian Standard

(DES)

yang

menggunakan

56-bit

key

untuk

mengkompresi

64-bit

data,

RC4

yang

menggunakan

40-bit

sampai128-bit

key, dan Triple-DES (3-DES) yang

menggunakan tiga kunci sekaligus sehingga menciptakan encryption yang lebih

kompleks.

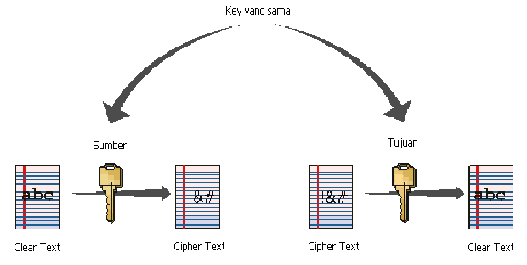

Gambar

2.15

menunjukan

gambaran

mengenai symmetrical key

ecnryption dengan menggunakan key yang sama.

Gambar 2.15 - Symmetrical Key Encryption

2.6.1.2

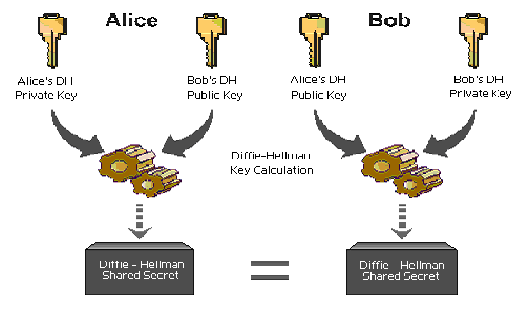

Asymmetrical Key Encryption

Asymmetrical

Key Encryption

meng-encrypt

informasi

dengan

suatu key

dan men-decrypt dengan key yang lain. Sistem ini menggunakan kombinasi dari

|

38

dua buah key, yaitu private key yang disimpan untuk diri sendiri, dan public key

yang diberikan untuk remote user. Public-key yang terkenal diantaranya

Diffie-

Hellman

(DH)

dan

Rivest

Shamir

Adlemen

(RSA).

Gambar

2.16

menunjukan

bagaimana asymmetrical key encryption dilakukan.

Gambar 2.16 - Asymmetrical Key Encryption

2.6.2 Authentication

Selain encryption, salah satu aspek penting dalam VPN, yaitu memastikan

identitas suatu

user ( User

Authentication ) dan data sampai tanpa adanya

kerusakan atau modifikasi ( Data Authentication ).

2.6.2.1

User Authentication

Dengan

user

authentication,

orang

yang

tidak

berhak

masuk

ke network

dapat dikenali. Ada beberapa metode user authentication antara lain :

|

|

39

Pre-shared Key

Pre-shared

key

adalah password

yang

diberikan

kepada

user

yang

tidak

memiliki hubungan dengan infrastruktur VPN. Password ini memberikan

cara mudah bagi remote user tertentu untuk masuk ke dalam VPN.

Digital Signatures

Digital Signatures adalah bukti elektronik untuk membuktikan identitas user.

Sertifikat / Signature ini disimpan di remote computer atau token yang

dibawa

user. Sekarang

ini algoritma public key

RSA dan Digital

Signature

Standard (DSS) telah didukung oleh digital signature.

Hybrid Mode Authentication

Hybrid mode authentication memperbolehkan organisasi untuk

menginterasikan

sistem

authentication seperti

SecureID,

TACACS+,

dan

RADIUS dengan VPN.

2.6.2.2

Data Authentication

Untuk memastikan apakah data

tidak

berubah dalam

perjalanan, sistem

VPN

menggunakan data authentication. Salah satu tehnik

data authentication

adalah hash function. Tehnik ini membuat suatu angka, yang disebut

hash,

berdasarkan dari panjang bit tertentu. Pengirim

menambahkan angka hash

tersebut ke dalam paket data sebelum encryption. Ketika penerima mendapatkan

data dan melakukan decription, penerima akan melakukan perhitungan hash

|

|

40

kembali.

Apabila kedua angka hash tersebut cocok,

maka dipastikan data tidak

mengalami perubahan dalam perjalanan.

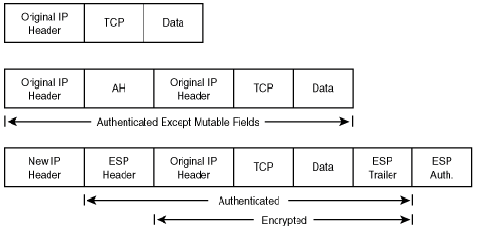

2.6.3 IPSec Mode

IPSec

dapat

digunakan

dalam dua

mode,

mode

transport

yang

mana

mengamankan paket IP yang ada dari sumber ke tujuan, dan mode tunnel yang

mana

meletakkan

paket IP dalam paket

IP yang

baru

lalu

dikirim

ke sebuah

tunnel end point dalam bentuk IPSec. Kedua transpor dan mode tunnel dapat

dienkapsulasikan dalam ESP atau header AH.

2.6.3.1

IPSec Transport Mode

Dalam transport mode, IPSec header (AH atau ESP) disisipkan diantara IP

header

dan

upper

layer

protokol

header. Gambar 2.17

menunjukan

IP

packet

yang diproteksi oleh IPSec dalam transport mode. Di

mode

ini, IP header sama

dengan

IP

packet

aslinya

kecuali

pada field

IP

protocol-nya

,

yang

berubah

menjadi ESP (50) atau AH (51) dan IP header checksum, yang dihitung kembali.

Keuntungan

mode

ini

adalah

karena

hanya menambah

sedikit

byte pada

setiap

paketnya dan mempunyai kemampuan untuk memungkinkan special processing

(seperti

quality

of

service)

pada intermediate

network

berdasarkan

informasi

dalam IP

header.

Mode

ini

sangat

berguna

ketika traffic antara

2

host

harus

diproteksi, daripada ketika traffic berpindah dari

site ke site lainnya, dan setiap

site mempunyai banyak host.

|

41

Gambar 2.17 – Paket IP dalam IPSec Transport Mode

Pembuatan IPSec VPN biasanya terjadi antara site-to-site yang mana setiap

site mempunyai banyak host dibelakang VPN gateway dan IPSec tunnel endpoint

berfungsi VPN

gateway

router. Dengan VPN

gateway

yang

memproteksi

sekelompok IP address, IPSec tranport mode memiliki keterbatasan utility. IPSec

transport

mode

masih

dapat

digunakan

untuk

VPN

connectivity jika

Generic

Route Encapsulation (GRE)

IP tunnel

digunakan diantara VPN

gateway.

GRE

tunnel endpoint

berfungsi

sebagai

”host” endpoint.

IPSec

memproteksi

GRE

tunnel

traffic dalam transport mode.

Batasan

lain

pada

transport

mode

adalah

tidak dapat digunakan dengan NAT antara IPSec peers.

2.6.3.2

IPSec Tunnel Mode

IPSec VPN dengan menggunakan transport mode dan GRE encapsulation

antara VPN gateway pada setiap site merupakan pilihan populer untuk site-to-site

VPN. Akan tetapi

jika

ada

suatu

node

IP

yang tidak

mendukung

GRE,

maka

|

42

IPSec tunnel mode akan dapat mengatasi masalah ini. Gambar 2.18 menunjukan

paket – paket IP yang diproteksi oleh IPSec dengan tunnel mode.

Gambar 2.18 – Paket IP dalam IPSec Tunnel Mode

Dalam tunnel mode, paket IP yang asli dienkapsulasi ke IP datagram yang

lainnya,

dan

IPSec

header

(AH

atau

ESP)

disisipkan diantara inner dan outer

header. Karena enkapsulasi ini dengan suatu outer IP packet, tunnel mode dapat

digunakan untuk

menyediakan security antara site untuk

kepentingan

node IP

yang berada dibelakang gateway router pada setiap site.

2.6.4 IPSec Security Protocol

Tujuan dari IPSec sebenarnya adalah

menyediakan

layanan

security untuk

paket – paket IP pada network layer. Layanan ini

meliputi access control, data

integrity, authentication, protection against replay dan data confidentiality.

IPSec

sebenarnya

membuat header baru

yang

ditambahkan

ke

IP

datagrams.

Header baru

ini ditempatkan

setelah IP header

dan

sebelum

protocol

layer

4

|

43

(biasanya TCP atau UDP) dan berfungsi menyediakan informasi untuk

mengamankan paket –

paket IP. IPSec

security protocol

yang

memberikan

security terhadap IP datagram itu antara lain : Authentication Header (AH) dan

Encapsulating Security Payload (ESP)

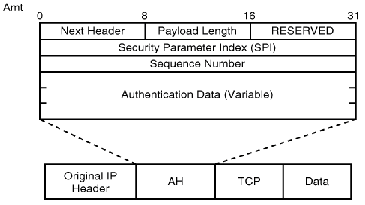

2.6.4.1 Authentication Header (AH)

Header

ini,

ketika

ditambahkan

ke

IP

datagram,

akan

memastikan

integrity,

authenticity

suatu

data,

dan

optional

replay

protection termasuk

invariant

field diluar

IP

header.

Akan

tetapi,

tidak

seperti

ESP,

AH

tidak

meyediakan

fitur

confidentiality.

AH

mempunyai header

yang lebih sederhana

dibandingkan dengan

ESP.

Gambar 2.26

menunjukan paket IP yang diproteksi

dengan AH.

Gambar 2.19 – Paket IP yang diproteksi dengan AH

AH merupakan suatu protokol IP yang diidentifikasikan dengan

nomor 51

dalam IP header. Dalam transport mode, header selanjutnya sesudah AH akan

menjadi nilai dari upper layer protocol yang diproteksi (UDP atau TCP). Dalam

|

44

tunnel mode, nilainya 4. Posisi AH dalam transport dan tunnel mode ditunjukan

pada

gambar

2.20

dan

2.21.

Pada

AH

digunakan

suatu

key-hash function

bukannya digital signature karena

teknologi digital signature terlalu lama dan

akan mengurangi network throughput.

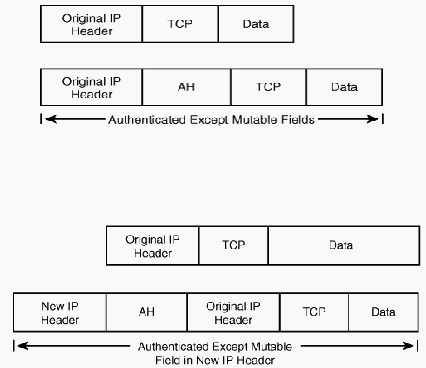

Gambar 2.20 – Paket IP yang diproteksi dengan AH dalam transport mode

Gambar 2.21 – Paket IP yang diproteksi dengan AH dalam tunnel mode

2.6.4.2

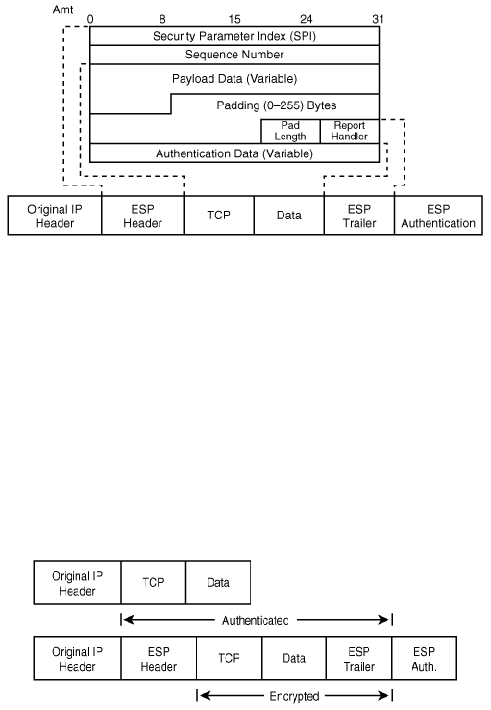

Encapsulating Security Payload (ESP)

Hedaer

ESP

ini,

ketika

ditambahkan

ke

IP datagram,

akan

melindungi

confidentiality, integrity, authenticity dari suatu data dan

optional anti-replay

services. ESP menyediakan layanan ini dengan mengenkripsi muatan awal dan

mengenkapsulasi paket diantara header dan trailer, seperti yang ditujukan pada

gambar 2.22.

|

45

Gambar 2.22 - Paket IP yang diproteksi dengan ESP

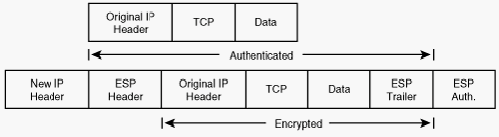

ESP diidentifikasikan oleh nilai 51 dalam IP header. ESP header disisipkan

setelah IP header dan sebelum upper layer protocol header. IP header itu sendiri

dapat menjadi IP header yang baru pada tunnel mode atau header IP packet yang

original

pada

transport

mode.

Gambar 2.23

dan

2.24

menunjukan

posisi

ESP

header pada transport dan tunnel mode.

Gambar 2.23 – Paket IP yang diproteksi dengan ESP dalam transport mode

|

46

Gambar 2.24 – Paket IP yang diproteksi dengan ESP dalam tunnel mode

AH dan ESP dapat digunakan secara terpisah atau bersama-sama, meskipun

untuk sebagian besar aplikasi hanya menggunakan salah satu dari AH atau ESP.

Untuk

kedua protokol

ini, IPSec tidak

mendefinisikan algoritma khusus untuk

menggunakannya, tetapi menyediakan open framework

untuk

mengimplementasikan

algoritma

standar.

Sebagian

besar

implementasi

dari

IPSec

akan

mendukung

MD5 dari

RSA data security

atau Secure

Hash

Algorithm (SHA) seperti yang didefinisikan oleh pemerintah U.S untuk integrity

dan

authentication.

Data

Encryption

Standard (DES) sekarang ini merupakan

standar

yang

paling

sering

menawarkan

algoritma enkripsi,

meskipun

ada

RFC

yang

mendefinisikan

bagaimana

menggunakan

sistem enkripsi

yang

lainnya,

termasuk IDEA, Blowfish dan RC4.

2.6.5 Security Association dan Key Management

IPSec

menyediakan

banyak

pilihan untuk

menunjukan

enkripsi

dan

authentikasi jaringan. Setiap koneksi IPSec dapat menyediakan baik enkripsi dan

juga

integritas

dan

authentikasi

atau kedua-duanya.

Ketika

layanan

keamanan

ditetapkan,

2

node

komunikasi

harus

menentukan

algoritma

mana

yang

akan

|

|

47

digunakan (contohnya, DES atau 3DES untuk enkripsi; MD5 atau SHA untuk

integritas). Setelah menentukan algoritma, dua device tersebut harus men-share

session

key yang

juga

harus

ada

pengaturannya.

Security

Association

(SA)

merupakan metode yang IPSec gunakan untuk mencari semua yang berhubungan

dengan sesi komunikasi IPSec. Security association merupakan hubungan antara

dua kesatuan atau lebih yang menjelaskan bagaimana

kesatuan tersebut akan

menggunakan layanan security untuk berkomunikasi secara aman. Security

Association menentukan

algoritma

authentikasi

dan

enkripsi

yang

digunakan,

encryption key yang digunakan selama session, dan berapa lama key dan security

association

itu

sendiri

dipertahankan.

SA

dalam

penerapannya

ada

dua

cara,

yaitu :

1. Dengan konfigurasi secara manual

Metode ini tidak ada negosiasi mengenai security. Jadi konfigurasi di kedua

sistem harus sama sehingga traffic dapat berhasil diproses oleh IPSec.

2. Dengan IKE (Internet Key Exchange).

IKE

digunakan

untuk

mengatur

masalah

security yang

dibutuhkan

untuk

komunikasi

melalui IPSec

VPN. IKE

sendiri

mempunyai

2

metode

authentikasi, yaitu metode pre shared key yang mana dalam

metode ini key

dimasukan secara manual dan metode RSA signature dengan menggunakan

certificate authority server. Dalam negosiasi yang

terjadi, IKE

melakukan 2

tahap negosiasi:

i.

Tahap

pertama

membolehkan

2

gateway

security

untuk

mengauthentifikasi satu sama lain dan membuat parameter komunikasi

|

|

48

untuk

tahap kedua.

Diakhir

tahap

pertama, security

association

(IKE

SA) dijalankan.

ii.

Tahap

kedua

memperbolehkan

2

gateway

security

untuk

menyetujui

parameter

komunikasi

IPSec

berdasarkan

pada

masing-masing host.

Diakhir tahap kedua, IPSec SA dijalankan.

2.7 RADIUS ( Remote Authentication Dial-in User Services )

RADIUS menawarkan authentikasi user sebagai layanan jaringan yang

mana username dan password dan

informasi resource

yang boleh diakses oleh

user disimpan pada sebuah server pusat. Namun, dengan RADIUS, authentikasi

dilakukan

pada

server RADIUS, bukan

pada

komputer client.

Client, misalnya

VPN mengenkripsi informasi login yang dimasukan oleh user, dan

mengirimkannya

pada

server. Lalu

server

melihat

apakah

user

sudah

terauthentikasi dengan baik dan

mengirimkan balasan pada client dengan pesan

Authentication

Acknowledgement atau

Authentication

Reject,

yang

juga

dienkripsi.

RADIUS menggunakan UDP, port yang digunakan untuk authentikasi

adalah

1812,

meskipun

banyak

implementasi default

menggunakan 1645 untuk

alasan sejarah. Dan port yang digunakan untuk accounting adalah port 1646 atau

1813. RADIUS pada awalnya dikembangkan untuk mengijinkan

multiple server

remote-access dikontrol oleh sebuah database authentikasi. Sekarang digunakan

secara luas oleh firewall, router dan sistem VPN.

|