|

BAB 2

LANDASAN TEORI

2.1

PENGENALAN WLAN

Istilah

Jaringan Nirkabel

(wireless networking)

merujuk kepada teknologi yang

dapat

menghubungkan dua

komputer

atau

lebih

untuk

saling

berkomunikasi

menggunakan protokol standar, tetapi tanpa menggunakan jaringan kabel (Cisco System,

2003). Istilah

yang sering digunakan

untuk teknologi

ini

adalah Wireless

Local Area

Network (WLAN).

Menurut Wireless

LAN Alliance (http://www.wlana.org), WLAN adalah sistem

komunikasi data yang fleksibel sebagai alternatif dari

LAN kabel dalam sebuah gedung

atau kampus. WLAN menggunakan gelombang elektromagnetik dalam proses transmisi

data

sehingga

tidak

memerlukan kabel.

Oleh

karena

itu,

WLAN

menggabungkan

konektivitas data dan mobilitas pengguna, dan melalui konfigurasi yang disederhanakan,

membuat LAN dapat berpindah – pindah.

Inti

dari

komunikasi dalam

WLAN adalah

menggunakan propagasi

gelombang

elektromagnetik. Ada

dua

jenis

gelombang

yang

pada

umumnya

digunakan

dalam

WLAN, yaitu gelombang radio dan gelombang inframerah. Gelombang radio

merupakan

gelombang

elektromagnetik

yang

dapat

memancar

ke seluruh

tempat

di

muka bumi dan merupakan bagian dari sistem listrik. Gelombang inframerah merupakan

gelombang yang memiliki spektrum antara spektrum cahaya tampak dan spektrum

elektromagnetik,

yaitu

antara 500.10

9

-

400.1012

Hz.

Aplikasi

gelombang

inframerah

dalam WLAN tidak terlalu banyak kerena keterbatasan jangkauan yang diberikan.

7

|

8

2.1.1

FREKUENSI RADIO

Frekuensi

radio

merupakan

sinyal dengan

frekuensi tinggi

yang

memiliki arus

AC

yang

melewati konduktor tembaga

dan terpancar ke udara

melalui antena. Antena

mengubah

sinyal

dari

kabel

menjadi

sinyal

nirkabel

dan

sebaliknya. Ketika

sinyal

frekuensi

AC yang tinggi memancar

ke udara, maka sinyal tersebut akan berubah

menjadi

gelombang

radio.

Gelombang radio

ini

merambat

menjauh

dari

sumbernya

(antena) dalam garis lurus ke setiap arah pada waktu yang sama (Gunawan, 2004, p54).

2.1.1.1 SIFAT FREKUENSI RADIO

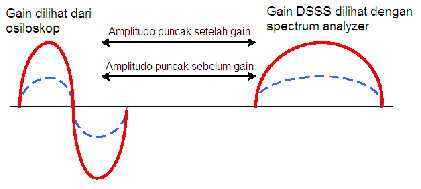

1. GAIN

Gain

adalah suatu keadaan yang

digunakan untuk

menerangkan akan

pertambahan

dalam amplitudo sinyal radio (Gunawan, 2004, p55).

Gambar 2.1 Gain

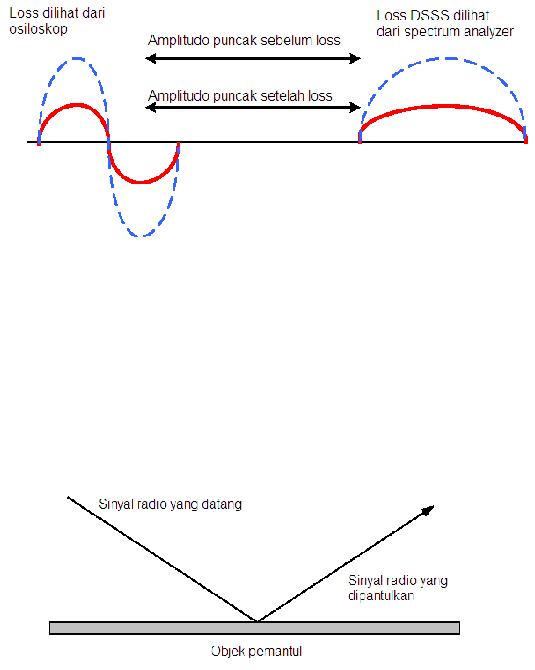

2. LOSS

Loss merupakan istilah yang menyatakan penurunan kekuatan sinyal. Penyebab Loss

pada sinyal

frekuensi radio secara

garis besar dapat dibagi dua

yaitu ketika

sinyal

masih

dalam

kabel

sebagai sinyal

listrik

AC berfrekuensi

tinggi

(hambatan

pada

|

9

kabel dan pemasangan konektor yang buruk) dan ketika sinyal berpropagasi sebagai

gelombang radio di udara melalui antena (refleksi) (Gunawan, 2004, p56).

Gambar 2.2 Loss

3. REFLEKSI

Refleksi

terjadi

ketika

propagasi

gelombang

elektromagnetik terkena

objek

yang

berdimensi

sangat

besar

ketika

dibandingkan dengan

panjang

gelombang

yang

berpropagasi. Pantulan dari sinyal utama yang menyebar dari suatu objek pada suatu

area transmisi dinamakan Multipath (Gunawan, 2004, p57).

Gambar 2.3 Refleksi

|

10

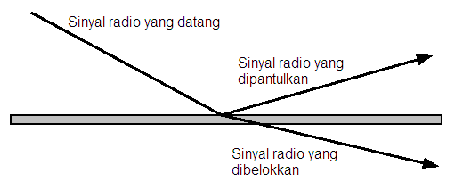

4. REFRAKSI

Refraksi merupakan pembelokan sinyal radio ketika melewati medium yang berbeda

kepadatannya.

Ketika

sinyal

frekuensi

radio

melewati

medium

yang

lebih

padat

sinyal akan membelok sedemikian rupa sehingga arahnya berubah. Ketika melewati

medium tersebut, beberapa sinyal akan terpantul dari jalur sinyal awal dan sebagian

lagi

akan

berbelok

memasuki medium tadi

dengan

arah

yang

sudah

berubah

(Gunawan, 2004, p58).

Gambar 2.4 Refraksi

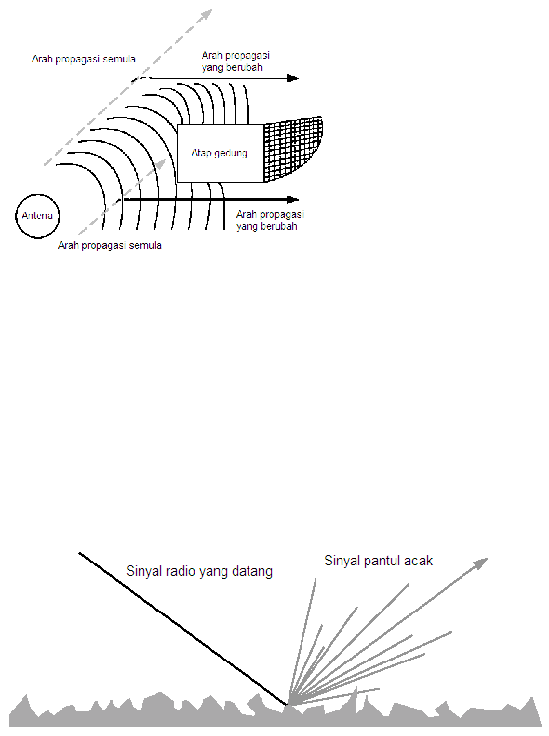

5. DIFRAKSI

Difraksi terjadi ketika jalur transmisi radio antara pemancar dan penerima terhalang

sesuatu

yang

memiliki

permukaan yang

tidak

rata

atau

kasar.

Difraksi

berarti

gelombang

berbelok

disekitar

objek

penghalang, seperti

pada

gambar

dibawah

gelombang berubah arah, perubahan arah ini yang disebut difraksi.

(Gunawan, 2004,

p59).

|

11

Gambar 2.5 Difraksi

6. PENYEBARAN

Penyebaran terjadi ketika

medium

yang dilewati gelombang

terdiri dari objek

yang

memiliki

dimensi

yang

kecil

jika

dibandingkan

dengan

panjang

gelombang

dari

sinyal dan

jumlah objek hambatannya besar. Gelombang yang menyebar dihasilkan

oleh permukaan yang tajam, objek yang kecil, ataupun ketidakrataan pada jalur pada

tempat sinyal itu bergerak (Gunawan, 2004, p60).

Gambar 2.6 Penyebaran

|

12

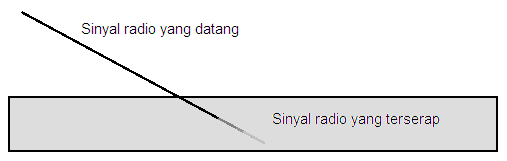

7. PENYERAPAN

Penyerapan terjadi ketika sinyal frekuensi radio terkena suatu objek dan terserap ke

material dari objek tanpa dipantulkan maupun direfraksikan (Gunawan, 2004, p61).

Gambar 2.7 Penyerapan

2.1.1.2 TEKNOLOGI SPREAD SPECTRUM

Kebanyakan

sistem

WLAN

menggunakan teknologi

spread

spectrum,

teknik

komunikasi

radio

wideband

yang

dikembangkan oleh

militer

Amerika

Serikat

untuk

digunakan

pada

sistem

komunkasi yang

mission-critical,

aman

dan

handal.

Untuk

menjelaskan teknologi

spread

spectrum

dengan

jelas

maka

terlebih

dahulu

harus

mengenal istilah transmisi narrowband.

1. TRANSMISI NARROWBAND

Transmisi

narrowband

adalah

teknologi

komunikasi dimana

hanya

menggunakan

spektrum frekuensi yang dibutuhkan saja untuk

menghantarkan sinyal

(Akin, 2002,

p46).

Pada

sistem

komunikasi

dengan

menggunakan teknologi

transmisi

narrowband,

maka

sistem

tersebut

akan

menjaga

agar

menggunakan bandwidth

sesempit mungkin untuk mentransmisikan sinyal. Teknologi spread spectrum adalah

|

13

kebalikan

dari

transmisi narrowband,

dimana

pada

teknologi spread

spectrum

digunakan

bandwidth

yang

jauh

lebih

lebar

dari

yang

dibutuhkannya agar

dapat

mencapai jangkauan yang luas. Karena menggunakan bandwidth yang

lebih sempit,

maka

transmisi

narrowband

mampu

memancarkan power

level

yang

lebih

tinggi

daripada teknologi spread spectrum, imbasnya adalah keakuratan data menjadi lebih

baik. Karena itu, maka transmisi narrowband sering disebut dengan high peak power

transmission (transmisi puncak power tinggi) dan teknologi spread spectrum dikenal

dengan low peak power transmission (transmisi puncak power rendah).

Berikut adalah gambar perbandingan antara transmisi narrowband dengan teknologi

spread spectrum:

Gambar 2.8 Perbandingan Narrowband – Spread spectrum Kekurangan dari

transmisi narrowband

ini adalah mudah mengalami jamming dan interferensi. Hal

ini dikarenakan sempitnya bandwidth yang digunakan. Untuk mengacaukan

sistem

narrowband dengan

menggunakan jamming sangat

mudah. Jamming

adalah gangguan pada jaringan yang diakibatkan oleh adanya power yang sangat

besar yang mengangkut

sinyal-sinyal

yang tidak diperlukan

melalui

bandwidth yang sama dengan sinyal yang dibutuhkan, akibatnya sinyal yang power-

|

|

14

nya

lebih

rendah

akan

terhalangi.

Analogi

dari

jamming

ini

adalah

seperti

bunyi

suara kereta api yang menutupi suara sekitar.

2. SPREAD SPECTRUM

Spread

spectrum

menggunakan power

yang

jauh

lebih

rendah

daripada

transmisi

narrowband,

akibatnya spread

spectrum

mampu

mencakup jangkauan yang

jauh

lebih

lebar. Spread

spectrum sukar

untuk diganggu dengan jamming, karena sinyal

yang dikirimkan

sangat

kecil

power-nya sehingga

menyerupai noise. Jika

dari

sisi

receiver,

frekuensi

tidak

disesuaikan dengan sisi

transmitter,

maka

sinyal

spread

spectrum hanya

terlihat

seperti

background

noise.

Karena banyak radio

penerima

menerima sinyal spread spectrum sebagai noise, maka radio penerima tersebut tidak

akan

mendemodulasikan sinyal

spread

spectrum.

Hal

ini

mengakibatkan transmisi

data dengan menggunakan spread spectrum menjadi lebih aman.

Teknologi

spread

spectrum

menukarkan efektifitas bandwidth

dengan kehandalan,

kemananan, dan integritas komunikasi. Dengan kata lain, teknologi spread spectrum

menggunakan bandwidth

yang

jauh

lebih

besar

dibandingkan dengan komunikasi

narrowband. Juga, teknologi spread spectrum menghasilkan sinyal yang lebih sukar

dideteksi

dibandingkan dengan

teknologi

narrowband.

Ada

dua

jenis

teknologi

spread spectrum, yaitu frequency hopping dan direct sequence.

a. FREKUENSI HOPPING SPREAD SPECTRUM (FHSS)

Frequency hopping spread spectrum (FHSS) adalah

teknik

spread spectrum

yang

menggunakan kelincahan

frekuensi

untuk

menyebar dalam

lebih dari 83

MHz

(Akin,

2002,

pp 50-55).

Kelincahan frekuensi

mengacu pada kemampuan

radio

untuk

mengubah frekuensi

transmisi

secara

mendadak dalam

jangkauan

bandwidth-nya. FHSS memiliki 22 pola hop yang dapat dipilih. FHSS memiliki

|

|

15

79 channel pada

bandwidth 2.4 GHz. Setiap

channel menempati

bandwidth

sebesar 1 MHz.

Mekanisme

Pada sistem FHSS, carrier yang digunakan akan mengubah frekuensi, atau hop,

yang

mengacu

pada

pseudorandom

sequence.

Sekuens

ini

merupakan daftar

sejumlah

frekuensi

yang

akan

digunakan carrier

untuk

melompat

pada

selang

waktu tertentu, hingga mengulang kembali pola yang serupa. Pengirim data akan

menggunakan hop

sequence

ini

untuk

memilih

frekuensi

transmisinya. Carrier

biasanya akan tetap pada satu frekuensi untuk beberapa saat, yang dikenal

dengan dwell time, kemudian menggunakan sedikit waktu untuk melompat, yang

dikenal

dengan

hop

time.

Pengirim

harus

melakukan

sinkronisasi dengan

penerima

untuk

menentukan format

modulasi

dan

panjang

paket.

Setelah

sinkronisasi, maka pengirim dan penerima akan saling mengetahui pola hopping

(channel)

yang sedang digunakan. Ada dua hal penting yang harus diperhatikan

supaya FHSS dapat berjalan dengan lancar, yaitu:

o

Receiver harus mengetahui pola hopping yang digunakan.

o

Pemancar

harus

menyediakan sinkronisasi

sehingga

penerima

yang

menggunakan pola hopping yang sama dapat mengikuti dan melakukan hop pada

saat yang bersamaan.

Channel

FHSS bekerja dengan menggunakan pola hop yang spesifik yang dikenal dengan

channel.

Sistem spread

spectrum

biasanya

menggunakan

26

pola

hop

standar

dari

FCC.

Beberapa sistem

menggunakan pola

hop

yang

dibuat

sendiri

untuk

menghindarkan interferensi. Walaupun dirancang untuk dapat sebanyak 79

|

|

16

access

point

bekerja bersamaan,

namun semuanya

harus

saling bersinkronisasi

agar tidak saling bertransmisi pada frekuensi yang sama.

Dwell time

Dwell

time

merupakan waktu

dimana

satu

sinyal

carrier

tidak

berpindah

frekuensi. Ketika dwell time ini usai, maka sinyal kembali melompat ke frekuensi

baru dan mulai bertransmisi kembali.

Hop time

Ketika

suatu

sinyal

berpindah frekuensi

maka

akan

terjadi

latency

(delay)

perpindahan

frekuensi.

Pada FHSS, latency

ini

dikenal dengan

hop

time.

Pada

standar 802.11 FHSS memiliki hop time sebesar 300-400 µs. Pada saat terjadinya

hop time ini, transmisi data dihentikan, ketika telah melompat ke frekuensi baru,

barulah transmisi berjalan kembali. Dengan kata lain, semakin besar dwell time,

semakin besar pula throughput yang dihasilkan.

b. DIRECT SEQUENCE SPREAD SPECTRUM (DSSS)

Direct

sequence spread spectrum

(DSSS)

merupakan metode

dimana

pengirim

dan penerima sama-sama menggunakan set frekuensi sebesar 22 MHz yang sama

(Akin,

2002,

pp

55-58).

Karena

menggunakan channel

yang

lebar,

memungkinkan

DSSS

mentransmisikan

data

pada

data

rate

yang

lebih

tinggi

daripada FHSS.

Mekanisme

DSSS mengkombinasikan data sinyal dengan rangkaian pola bit

yang redundan.

Rangkaian pola bit yang redundan

ini dikenal dengan chip, atau chipping code,

atau

processing

gain.

Processing

gain

ini

dapat

menambah kekebalan

sinyal

terhadap interferensi. Batas minimum

processing gain yang baik adalah 10

|

17

menurut FCC, dan kebanyakan sistem bekerja di bawah 20. IEEE 802.11

working

group telah

mengatur bahwa processing gain

yang dibutuhkan adalah

11. DSSS menggunakan 11-bit

Barker Sequence sebagai processing gain untuk

menyebarkan data

sebelum

ditransmisi.

Setiap

bit

yang

ditransmisi

dimodulasikan dengan 11-bit sequence. Proses ini

menyebarkan energi RF pada

bandwidth yang lebih lebar dari yang dibutuhkan. Penerima kemudian menyusun

kembali sinyal RF tersebut menjadi data semula.

Channel

Channel pada DSSS berbeda dengan channel pada FHSS, dimana channel pada

DSSS

merupakan bandwidth

sebesar 22

MHz.

Pada

DSSS

jarak

antar

channel

ditetapkan sebesar

5

MHz.

Karena

perbedaan

5

MHz

tersebut,

maka

channel

yang tidak saling overlap (1, 6, dan 11; atau 2, dan 7) memiliki jarak renggang 3

MHz.

Gambar 2.9 Alokasi channel pada DSSS

|

18

Karena besar channel

masing-masing

adalah

22

MHz

dan

jarak

antar

channel

adalah 5 MHz,

maka

channel yang

saling tidak overlap

berjarak 5.

Misalnya 1

dengan 6 dan 11 tidak saling ber-overlap, atau 2 dengan 7, atau 3 dengan 8, dst.

Dengan kata lain, dengan menggunakan DSSS, hanya dapat maksimum 3 access

point yang collocation. Yaitu dengan menggunakan channel 1, 6, dan 11.

Gambar 2.10 Non-overlapping channel pada DSSS

2.1.1.3 ORTHOGONAL FREQUENCY DIVISION MULTIPLEXING (OFDM)

OFDM

bekerja

dengan

membagi

sebuah

data

carrier

berkecepatan tinggi

ke

dalam beberapa subdata carrier yang lebih lambat yang kemudian ditransmisikan secara

paralel. Setiap data carrier berkecepatan tinggi memiliki bandwidth sebesar 20 MHz dan

terbagi

menjadi

52

subchannel,

dengan

lebar

masing-masing subchannel

300KHz.

OFDM

menggunakan 48

subchannel

untuk

pengiriman

data

dan

sisanya

untuk

error

correction.

|

19

Gambar 2.11 Modulasi OFDM

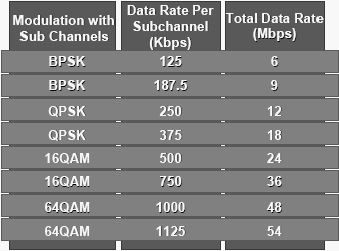

Setiap

subchannel

OFDM

adalah selebar

300KHz.

Total

data

rate

terendah,

Binary

Phase

Shift

Keying

(BPSK),

digunakan untuk

mengubah data

125Kbps

per

channel

menghasilkan data rate 6Mbps. Menggunakan Quadrature Phase Shift Keying

(QPSK), dengan data 250 Kbps per channel akan menghasilkan

data rate sebesar

12Mbps.

Pada akhirnya data

rate 54Mbps akan

dihasilkan dengan menggunakan 64-

level Qaudrature Amplitude Modulation (64-QAM).

2.1.2

INFRASTRUKTUR

1. ACCESS POINT

Access point memberikan titik akses ke jaringan kepada client (Akin, 2002, pp 72-

75). Access point menerima, menyimpan sementara, dan mentransmisikan data

antar-sesama pengguna jaringan nirkabel dan/atau antara pengguna jaringan nirkabel

dengan

jaringan

kabel

yang

ada.

Access

point

merupakan peralatan

half

duplex

dengan kemampuan setara switch.

|

20

Access point dapat

berkomunikasi dengan client jaringan

nirkabel, dengan

jaringan

kabel, dan dengan access point

lainnya. Access point dapat dikonfigurasi ke dalam

tiga mode berbeda, yaitu mode root, mode repeater, mode bridge.

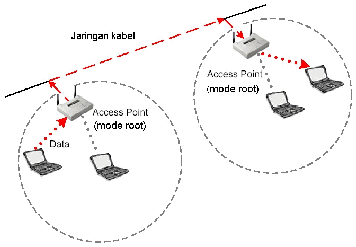

Mode root

Mode

root

digunakan ketika

access

point

terhubung ke

jaringan

kabel

melalui

interface

kabel

(biasanya

ethernet)

yang dimilikinya.

Mode

root

merupakan

mode

default yang dimiliki oleh kebanyakan access point. Ketika dalam mode root, access

point dapat berkomunikasi dengan access point

lain

yang juga terhubung ke dalam

satu segmen jaringan kabel. Komunikasi ini dibutuhkan untuk fungsi roaming seperti

reasosiasi, ketika client

bergerak dari

satu access

point

ke access

point

lain. Client

sebuah

access

point

dapat

juga berkomunikasi

dengan

client

access

point

lainnya

melalui jaringan kabel antar kedua access point.

Gambar 2.12 Access point mode root

|

21

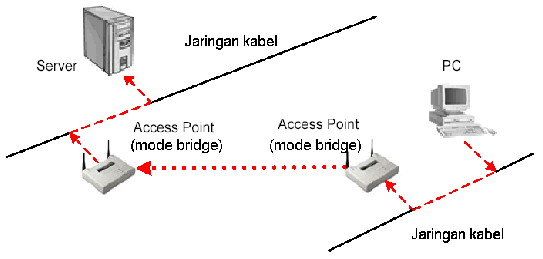

Mode bridge

Dalam

mode bridge,

access

point

berfungsi sama seperti wireless bridge. Wireless

bridge

tidak digunakan

untuk

menghubungkan client

jaringan

nirkabel ke

jaringan

kabel, tetapi menghubungkan dua buah jaringan kabel secara nirkabel.

Gambar 2.13 Access point mode bridge

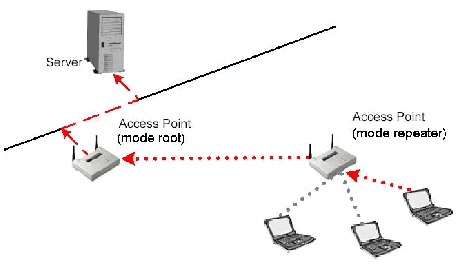

Mode repeater

Dalam

mode

repeater,

access

point

menghubungkan client

jaringan

nirkabel

ke

access point lain yang terhubung ke jaringan kabel. Ketika access point dalam mode

repeater, maka

port Ethernet

akan

dalam

keadaan

disabled. Penggunaan

access

point

dengan

mode

repeater

tidak disarankan karena

sel

antara access

point

root

dengan

access

point

repeater

harus

saling

overlap

minimal

50%.

Sehingga

jarak

yang

dapat

dicapai

access

point

ke

client

menjadi

berkurang

drastis.

Selain

itu,

karena

access

point

repeater

berkomunikasi dengan

access

point

root

dan

client

jaringan nirkabel menggunakan media yang sama (media nirkabel), maka throughput

yang diberikan akan menurun dan akan terjadi latency yang besar.

|

22

Gambar 2.14 Access point mode repeater

2. ANTENA

Antena

adalah

alat

yang

digunakan

untuk

mentransmisikan dan/atau

menerima

gelombang

radio.

Medan

elektromagnetik

yang

dipancarkan

oleh

antena

disebut

beam atau lobe. Antena bekerja dengan mengubah gelombang terarah (guided wave)

menjadi gelombang freespace

(freespace wave) dan sebaliknya, dengan

tujuan agar

gelombang terarah dapat

merambat pada freespace

dan

gelombang freespace

dapat

ditangkap oleh antena. Karena fungsinya tersebut, antena menjadi bagian yang tidak

terpisahkan dalam transmisi nirkabel.

Directivity adalah

kemampuan

antena

untuk

memfokuskan

energi ke

arah

tertentu

dibandingkan pada

arah

lain.

Pola radiasi antena

digambarkan

sebagai

kuat

relatif

dari medan elektromagnetik yang dipancarkan oleh antena ke segala arah pada jarak

yang

konstan.

Bila

dilihat

dari pola

radiasinya, maka

antena

dibagi

menjadi

dua

macam, yaitu antena omni-directional dan antena directional.

|

23

a. ANTENNA OMNI-DIRECTIONAL

Antena

omni-directional

meradiasikan energi

360°

secara

merata

berdasarkan

porosnya.

Antena omni-directional

dikenal

juga

sebagai antena dipole.

Antena

dipole meradiasikan energi dalam pola yang tampak seperti kue donat.

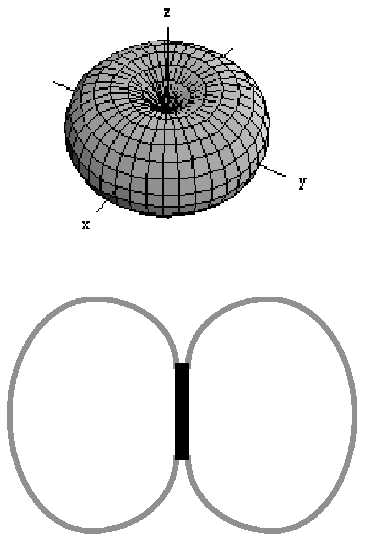

Gambar 2.15 Pola radiasi antena omni-directional

Gambar 2.16 Pola radiasi antena omni-directional dilihat dari samping

Antena omni-directional dengan gain yang besar memberikan coverage

horizontal yang lebih jauh, sedangkan coverage secara vertikal berkurang.

|

24

Gambar 2.17 Perbandingan pola radiasi antena omni-directional

Antena omni-directional

digunakan ketika

coverage

di

seluruh bagian

secara

horizontal dibutuhkan.

b. ANTENNA DIRECTIONAL

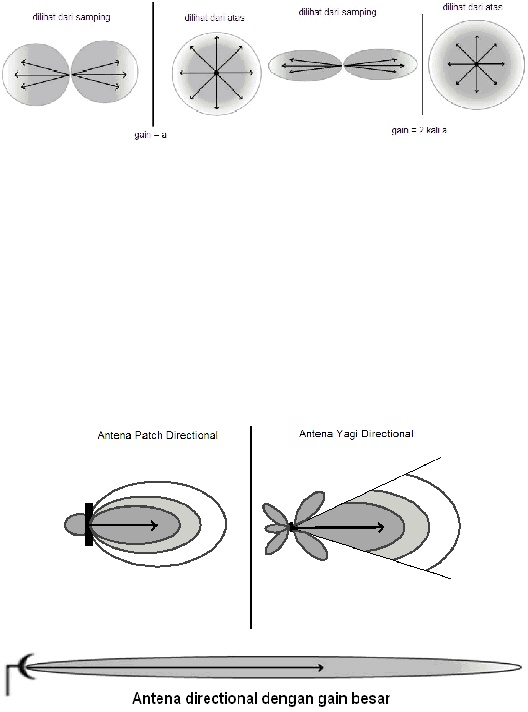

Antena directional

digunakan

untuk

komunikasi

pont-to-point dengan

wireless

bridging.

Semakin besar

gain

yang

dimiliki

oleh

sebuah

antena

directional,

semakin sempit pula beamwidth-nya.

Gambar 2.18 Pola radiasi antena directional

|

|

25

3. PERALATAN CLIENT

Istilah peralatan client digunakan dalam WLAN mencakup peralatan-peralatan

berikut yang dikenal sebagai client oleh access point:

•

PCMCIA card dan Compact flash card

•

Converter ethernet dan serial

•

Adapter USB

•

Adapter PCI dan ISA

2.1.3

IEEE

Standar

Institute

of

Electrical

and

Electronics

Engineerings

(IEEE)

menggambarkan

tentang pengoperasian WLAN yang menggunakan pita frekuensi 2,4 dan 5 GHz

1. IEEE 802.11a

IEEE 802.11a menspesifikasi penggunaan teknologi OFDM pada

frekuensi 5 GHz

yang beroperasi pada data rate 6, 9, 12, 18, 24, 36, 48, dan 54 Mbps.

2. IEEE 802.11b

Setelah

pengimplementasian 802.11,

DSSS

wireless

LAN

telah

bekerja

pada

kecepatan 11

Mbps.

IEEE 802.11b

menspesifikasikan penggunaan teknologi

DSSS

pada frekuensi 2.4 GHz yang beroperasi pada data rate 1, 2, 5.5, dan 11 Mbps.

3. IEEE 802.11e

Standar ini menspesifikasikan Quality of Service (QoS) untuk jaringan WLAN yang

membutuhkan dukungan QoS. Misalnya :

untuk jaringan WLAN dengan Voice over

Internet Protocol (VoIP).

|

|

26

4. IEEE 802.11f

Standar ini menjelaskan kompabilitas antar access point yang berbeda vendor.

5. IEEE 802.11g

IEEE 802.11g menspesifikasi penggunaan teknologi OFDM pada frekuensi 2.4 GHz

dengan data rate 6, 9, 12, 18, 24, 36, 48, dan 54 Mbps. Standar kompatibel dengan

802.11

b,

untuk

berkomunikasi dengan 802.11 b

maka

modulasinya di

switch

ke

QPSK (Gunawan, 2004, p127).

6. IEEE 802.11h

Standar

ini

menspesifikasikan dynamic

channel

selection

dan

transmission

power

control

untuk jaringan WLAN. Bertujuan

untuk

meminimalkan

interferensi

antara

IEEE 802.11a dengan sistem lain yang beroperasi pada frekuensi 5 GHz.

7. IEEE 802.11i

Spesifikasi keamanan baru

802.11

dimana

terdiri

dari 2

komponen,

yaitu

:

IEEE

802.1x

dan

Robust

Security

Network

(RSN).

Biasa

disebut

sebagai

WPA2.

menggantikan standar keamanan yang lama (IEEE 802.11).

8. IEEE 802.11j

Standar jaringan WLAN yang beroperasi pada frekuensi 4,9 – 5 GHz di Jepang.

9. IEEE 802.11n

Standar WLAN yang akan menyediakan data rate diatas 100 Mbps.

|

27

2.2

PERANCANGAN WIRELESS LAN

2.2.1

ARSITEKTUR WIRELESS LAN

1. WLAN INDEPENDEN (AD-HOC)

Konfigurasi WLAN

dapat

sederhana

maupun

kompleks. Pada

dasarnya

dua

buah

komputer

yang

memiliki

WLAN

adapter

dapat

membentuk jaringan

independen

kapanpun

ketika

gelombang radio

diantara

keduanya

dapat

saling

menjangkau.

WLAN

yang

seperti

ini

disebut

sebagai

jaringan peer-to-peer.

Jaringan

ini

dapat

dibentuk

kapan saja tanpa memerlukan

administrasi

dan konfigurasi

awal yang

rumit.

Pada

kasus

ini,

setiap

client

memiliki

akses

ke

client

lain,

bukan

kepada

sebuah server pusat.

Gambar 2.19 WLAN ad-hoc

2. WLAN INFRASTRUKTUR

Melalui pemasangan access

point

dapat

memperluas jangkauan dari

jaringan peer-

to-peer, yaitu melipat-duakan jangkauan yang ada. Karena access point terhubung ke

jaringan

kabel,

maka setiap

client

juga

memiliki akses

ke server

seperti akses

ke

client

lain. Setiap

access

point

dapat

mengakomodasi banyak

client, jumlah client

yang dapat diakomodasi oleh sebuah access point sangat bergantung pada teknologi

transmisi

yang

digunakan.

Jumlah

client

yang dapat ditangani

oleh

sebuah

access

point tidak lebih dari 20 sampai 30 client (Gunawan, 2004, p85).

|

28

Gambar 2.20 WLAN infrastruktur

Access

point

memiliki jangkauan yang

terbatas,

150

meter

untuk

indoor

dan

300

meter

untuk

outdoor.

Pada

area

yang

sangat

luas

seperti

gudang atau

kampus

perguruan tinggi, dibutuhkan pemasangan beberapa access point untuk menjangkau

seluruh

bagian

tersebut.

Pemasangan

access

point

ditentukan

melalui

suatu

proses

yang disebut site survey. Tujuan dari site survey adalah menjangkau seluruh wilayah

akses sehingga client dapat melakukan koneksi secara mobile

tanpa harus terputus.

Kemampuan client untuk berpindah dari satu access point ke access point lain tanpa

kehilangan koneksi disebut roaming. Access point mengatur supaya client berpindah

dari

satu

access

point

ke

access

point

lain

tanpa

menyebabkan client

merasakan

putusnya koneksi.

2.2.2

INTERFERENSI

Ada

beberapa

jenis

interferensi radio

yang

dapat

muncul

selama

pemasangan

WLAN,

diantaranya

interferensi narrowband,

interferensi all-band,

interferensi

akibat

pemakaian channel

yang sama atau channel

yang bersebelahan, dan

interferensi akibat

cuaca (Akin, 2002, pp 253-260).

|

29

1. NARROWBAND

Interferensi narrowband,

tergantung dari power

transmisi,

lebar pita

frekuensi, dan

tingkat

konsistensinya, dapat

mengganggu transmisi sinyal

radio

yang

dipancarkan

oleh peralatan spread spectrum. Sinyal narrowband mengganggu sebagian kecil dari

pita frekuensi yang digunakan oleh sinyal spread spectrum. Jika sinyal narrowband

berinterferensi dengan

sinyal

spread

spectrum

pada

channel

3,

maka

dengan

memindahkan penggunaan

channel

spread

spectrum

dapat

menghilangkan

interferensi yang terjadi.

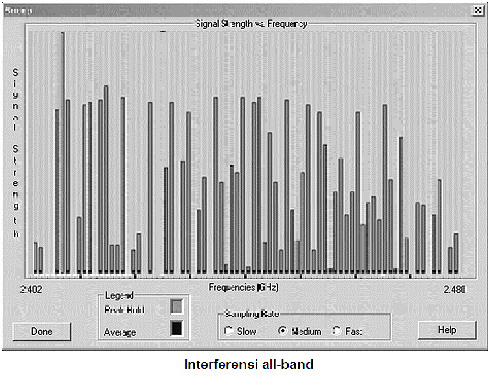

2. ALLBAND

Interferensi

all-band

adalah

sinyal

yang

berinterferensi dengan

sinyal

spread

spectrum secara

merata

di

seluruh

pita

frekuensi. Teknologi

seperti

bluetooth atau

sebuah

oven

microwave

biasanya

menyebabkan interferensi

all-band

pada

sinyal

radio 802.11.

Gambar 2.21 Interferensi all-band

|

30

Solusi

terbaik

untuk

masalah

interferensi all-band

adalah

dengan

menggunakan

teknologi

yang

penggunaan

spektrum

frekuensinya berbeda

dengan

spektrum

frekuensi

sumber

interferensi. Jika

penggunaan

teknologi

802.11b

mengalami

interferensi all-band,

maka solusinya adalah dengan penggunaan teknologi 802.11a.

Pencarian

sumber

interferensi

all-band

akan

lebih

sulit

dibandingkan dengan

interferensi narrowband.

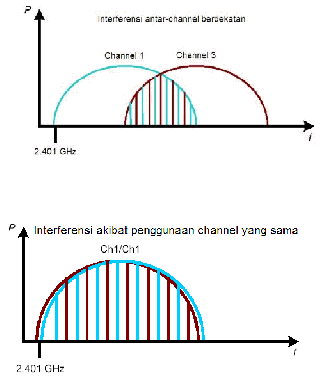

3. CO-CHANNEL DAN ADJACENT-CHANNEL

Penggunaan channel yang sama (co-channel) maupun berdekatan (adjacent

channel),

misalnya

penggunaan channel

1

dan

2,

dapat

menyebabkan

interferensi

karena pita

frekuensi

yang digunakan saling bertumpukan satu sama

lain

(overlap).

Setiap

channel menggunakan

lebar

pita frekuensi

22 MHz sedangkan

frekuensi

utama setiap channel hanya terpisah 5 MHz.

Gambar 2.22 Interferensi adjacent channel

Gambar 2.23 Interferensi co-channel

|

|

31

Interferensi

ini

akan

menyebabkan throughput WLAN

berkurang

jauh.

Hanya

ada

dua

cara

yang

dapat

dilakukan

untuk

memecahkan masalah

ini,

yaitu

dengan

menggunakan channel yang tidak overlap satu sama lain, atau dengan memindahkan

access point sampai sinyal radio keduanya tidak dapat saling berinterferensi.

2.2.3

JANGKAUAN

Ketika

mempertimbangkan peletakan perangkat WLAN,

jangkauan komunikasi

harus

diperhitungkan. Ada

tiga

hal

penting

yang

akan

mempengaruhi

jangkauan

komunikasi dari sebuah link radio,

yaitu: power

transmisi, jenis dan

lokasi antena, dan

lingkungan.

1. POWER TRANSMISI

Power transmisi yang lebih besar akan memiliki jangkauan komunikasi yang lebih

jauh. Sebaliknya dengan menurunkan power transmisi akan memperpendek

jangkauan komunikasi.

2. JENIS DAN LOKASI ANTENA

Penggunaan antena yang memiliki beam-width lebih kecil (antena directional) akan

memperjauh jangkauan sinyal radio, sedangkan penggunaan antena omni-directional

akan menperpendek jangkauan sinyal radio.

3. LINE OF SIGHT (LOS)

Line-of-sight adalah

sebuah

teknologi

dimana

membutuhkan transmitter dan

receiver saling

mengarah dan tidak terhalang oleh suatu apapun.

Hal ini digunakan

untuk menghubungkan dua lokasi yang berjauhan secara wireless.

|

32

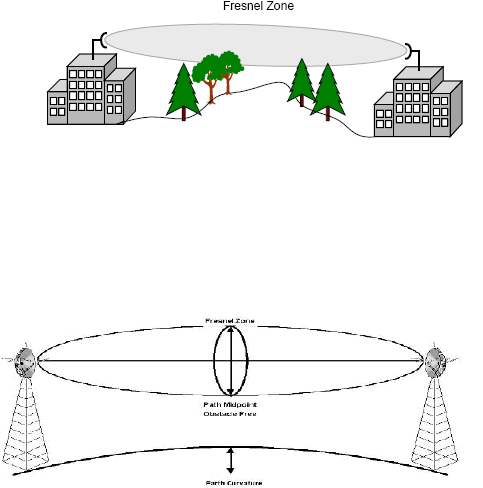

4. FRESNEL ZONE

The

Fresnel

Zone

adalah

area

di

sekitar line-of-sight

gelembong

radio

dimana

menyebar

setelah

keluar dari

antena.

Area

ini

harus bersih

dari

halangan

sekitar

60%,

agar

gelombang

dapat diteruskan

dengan

benar.

Radius

dari Fresnel

Zone

dapat dihitung dengan rumus berikut,

r

=

43.3 x v(d/4f)

dimana

r

adalah radius

dari

Fresnel

Zone

dalam satuan

kaki,

d

adalah

jarak dari

sambungan

yang akan dilakukan dalam satuan mil,

f

adalah

frekuensi

yang

digunakan dalam satuan GHz.

Gambar 2.24 Fresnel Zone

5. LENGKUNGAN BUMI

Disamping

Fresnel

Zone,

lengkungan

bumi

juga

harus

diperhitungkan dalam

mendesain penempatan ketinggian antena.

Gambar 2.25 Lengkungan Bumi

|

33

Untuk

penentuan

ketinggian

berdasar

Fresnel

Zone

dan

lengkungan bumi

dapat

dilihat pada gambar di bawah.

Gambar 2.26 Penentuan Ketinggian Berdasarkan

Fresnel Zone dan Lengkungan Bumi

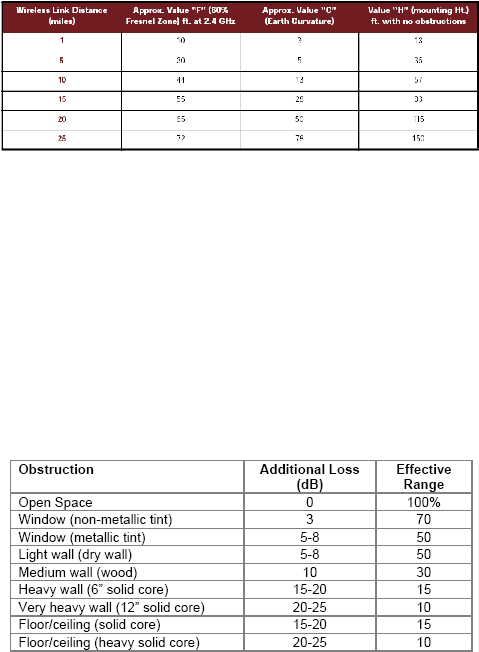

6. LINGKUNGAN

Lingkungan

yang penuh dengan noise akan memperpendek jangkauan sinyal radio.

Selain itu,

lingkungan yang penuh noise akan mempersulit WLAN membangun link

yang

stabil.

Disamping masalah

noise

halangan

atau

struktur

bangunan juga

berpengaruh pada jaringan wireless. Untuk tiap struktur bangunan yang berbeda dan

seberapa besar melemahnya signal dapat dilihat pada gambar dibawah.

Gambar 2.27 Signal Loss Chart

|

|

34

2.2.4

DESAIN WIRELESS LAN

Menurut Gunawan (2004, pp77-120), perancangan jaringan wireless terbagi

dalam 3 fase :

1. PLANNING

Merencanakan kebutuhan akan jaringan wireless. Menganalisis kebutuhan user

mencakup kebutuhan bandwidth, lokasi atau tempat yang membutuhkan wireless.

Keuntungan

dan

kekurangan wireless yang

harus diperhatikan

yaitu

:

kecepatan

media wireless, biaya, dan mobilitas.

2. DESAINING

Biasa disebut blind desain, merencanakan lokasi-lokasi penempatan access point. Ini

merupakan desain awal dan belum teruji.

Dalam desain harus memperhatikan :

o

Attenuasi (penurunan kekuatan gelombang radio)

o

Sifat-sifat dari radio yang mudah terpengaruh oleh objek di sekitar

o

Interferensi dengan perangkat lain

o

Struktur bangunan

o

Pemilihan antena

o

Jaringan yang sudah ada

3. SITE SURVEYING

Pada fase ini dilakukan pengujian pada tempat atau lokasi untuk pemasangan

jaringan wireless. Pengujian ini berdasar dari desain, mengukur setiap

varibel

yang

ada. Setelah dilakukan pengujian dilakukan revisi jika diperlukan.

|

|

35

Pertimbangan dalam melakukan site survey :

o

Cakupan area

o

Kecepatan atau bandwitdh

2.3 KEAMANAN WIRELESS LAN

Wireless

LAN

khususnya

IEEE

802.11,

berkembang dengan

pesatnya.

Perkembangan

ini menimbulkan masalah dalam hal keamanan. Masalah keamanan

dalam wireless LAN sekarang ini menjadi satu hal yan penting (Prasad, 2005, p95).

2.3.1

ANCAMAN PADA KEAMANAN WIRELESS LAN

Suatu sistem

jaringan digunakan untuk

menghubungkan dan

saling komunikasi

antar

perangkat dalam

jaringan.

Dalam

proses

pengiriman

data

dan

komunikasi

dibutuhkan jaringan

yang

aman.

Ancaman

yang

mungkin

terjadi

dan

tujuan

dari

keamanan di jelaskan di bawah ini (Prasad, 2005, p95).

Menurut Prasad (2005, pp96-97) Ancaman atau serangan dalam keamanan jaringan di

bagi menjadi dua, yaitu :

1. PASIF

Serangan pasif

adalah

suatu

situasi

dimana

intruder

(seseorang yang

melakukan

serangan) tidak melakukan apapun pada jaringan tetapi

ia mengumpulkan informasi

untuk keuntungan pribadi atau untuk

tujuan penyerangan yang

lain. Serangan pasif

dibagi menjadi dua yaitu :

|

|

36

a. Eavesdropping

Ini

merupakan ancaman

yang

umum

terjadi.

Dalam

serangan

ini

intruder

mendengarkan apapun dalam komunikasi di jaringan. Informasi yang didapatkan

bisa berupa session key, atau informasi lain yang cukup penting.

b. Traffic analysis

Serangan

ini

hampir tidak kelihatan. Serangan ini bertujuan untuk mendapatkan

lokasi

dan

identitas

dari

device-

device

atau

orang-orang

yang

berkomunikasi.

Informasi

yang

mungkin

dikumpulkan oleh

intruder

seperti berapa

pesan

yang

telah dikirim, siapa mengirim pesan kepada siapa, berapa sering ia mengirim dan

berapa ukuran dari pesan tersebut.

2. AKTIF

Serangan aktif yaitu ketika intruder melakukan modifikasi pada data, jaringan, atau

traffic dari jaringan. Serangan aktif dibagi menjadi :

a. Masquerade

Serangan

ini

dimana ketika

intruder

yang

masuk

ke

jaringan dianggap sebagai

trusted user

(orang

yang benar). Serangan ini

bisa

dilakukan ketika

intruder

telah mendapatkan data user (authentication data) contohnya data username dan

passwords.

b. Authorization violation

Serangan yang dilakukan oleh intruder atau bahkan oleh user yang ada di

jaringan

itu sendiri dimana

menggunakan

layanan

(services)

atau

sumber

daya

(resources)

walaupun

sebenarnya

ia

dilarang

untuk

menggunakannya. Dalam

kasus

ini

intruder

sama

seperti

masquerading

,

telah

masuk

ke

jaringan dan

memiliki akses

yang seharusnya tidak diijinkan.

Atau pengguna jaringan

yang

|

37

mencoba

untuk

mengakses yang seharusnya tidak diijinkan. Hal ini

bisa terjadi

karena kurangnya keamanan dari sistem jaringan yang ada.

c. Denial of service (DoS)

Serangan DoS dilakukan untuk mencegah atau menghalangi penggunaan fasilitas

komunikasi normal.

Dalam

kasus

jaringan

wireless

secara

mudah

dilakukan

dengan

membuat

interferensi di

sekitar jaringan yang

akan

diserang. Sabotase

juga

merupakan salah

satu

contoh

serangan

DoS.

Yaitu

dengan

cara

menghancuran sistem jaringan tersebut.

d. Modification atau forgery information

Intruder menciptakan informasi baru atau memodifikasi ataupun menghancurkan

informasi kemudian dikirimkan atas

nama

seorang

pengguna yang

sah.

Atau

seorang intruder yang secara sengaja membuat sebuah pesan menjadi terlambat.

2.3.2

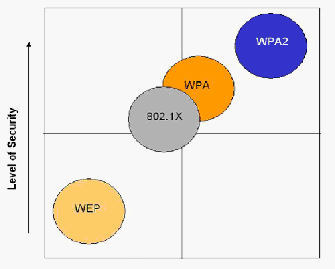

STANDAR KEAMANAN WIRELESS LAN

Keamanan pada wireless LAN terbagi dalam empat standar yaitu WEP, 802.1X,

WPA, WPA2. Standar ini terurut dari yang terlemah, seperti pada gambar dibawah ini.

Gambar 2.28 Tingkat Keamanan Wireless LAN

|

|

38

2.3.2.1 WEP

Merupakan teknik keamanan pada wireless dengan cara mengenkripsi data yang

lewat media wireless. Berdasarkan pada standar IEEE 802.11 WEP menggunakan

algoritma enkripsi RC4 dengan 40 bit key. Untuk otentikasinya dapat menggunakan dua

metode :

1. Open Authentication

Open

authentication

adalah

metode otentikasi yang ditetapkan

oleh

IEEE

802.11

sebagai

setting-an

default

pada

wireless

LAN.

Dengan

otentikasi ini,

client

bisa

berasosiasi dengan access point hanya dengan memiliki SSID yang benar. Jika SSID

antara client

maupun

access

point

sudah

sesuai,

maka

client

diperbolehkan

untuk

berasosiasi dengan jaringan wireless LAN.

Dalam

Open

Authentication,

dapat

digunakan

enkripsi

WEP

untuk

mengenkripsi

data

yang

ditransmit

antara

client

dengan access

point.

Enkripsi

dilakukan

hanya

pada saat client sudah dapat berotentikasi dan berasosiasi dengan access point.

Bila WEP key digunakan, client dan access point

harus

mempunyai WEP key

yang

sama. Jika client menggunakan WEP key yang berbeda dengan access point,

maka

data

yang

dikirim

tidak

dapat

dibaca

oleh client

ataupun access point karena data

dienkripsi

dengan WEP key yang berbeda.

Pada WEP dalam

satu paket hanya

segmen data payload saja yang dienkripsi, sedangkan header paket tidak dienkripsi.

Jika

client

tidak

mempergunakan WEP

key

sedangkan

access

point

menggunakan

WEP

key,

client

tetap

dapat

melakukan

asosiasi

ke

dalam

access

point.

Karena

header paket tidak dienkripsi, Client ini tetap memiliki hak akses ke dalam jaringan,

|

|

39

tetapi

tidak

dapat

membaca

isi

paket

yang

dikirim

oleh

access point

karena paket

tersebut telah dienkripsi. Sehingga jika

ingin membaca isi paket

yang dikirim maka

harus mempunyai WEP key yang sama dengan access point untuk dapat mendekripsi

paket tersebut.

2. Shared Key Authentication

Pada Shared Key, access point akan mengirim “challenge” text yang tidak dienkripsi

kepada

client

sebagai

proses otentikasi. Client yang

menerima

harus

mengenkripsi

“challenge” text tersebut lalu mengembalikannya ke access point. Access point akan

membandingkan paket

“challenge”

text

yang

dienkripsi

tersebut

dengan

yang

dimilikinya

sendiri.

Jika

sama

maka

client

diperbolehkan berasosiasi

ke

dalam

jaringan.

Shared Key ini kurang aman jika dibandingkan dengan Open Authentication karena

sangat

mungkin

intruder

untuk

menangkap

kedua

paket

tersebut

(plain

text

dan

chiper

text)

lalu

memprediksi dan

mendapatkan algoritma

enkripsi

serta

kunci

enkripsi yang dipakai.

2.3.2.2 IEEE 802.1X

IEEE

802.1x

atau

Port-based

network

access

control

dirancang untuk

menyediakan otentikasi

pada

layer

yang

lebih

tinggi.

Pada

dasarnya

IEEE

802.1x

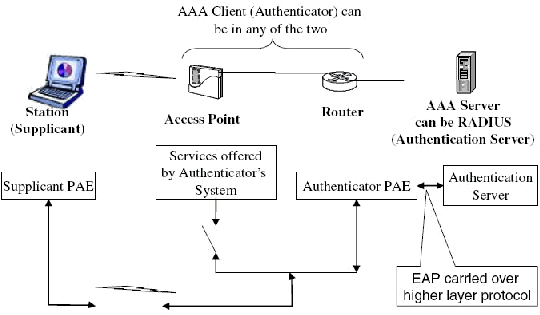

memiliki tiga entity :

|

40

1. Supplicant

Device

(perangkat)

yang

akan bergabung ke

jaringan. Contoh

komputer,

laptop,

PDA, HP.

2. Authenticator

Device

yang

mengontrol akses

dalam

jaringan

wireless

misal

access

point.

Authenticator merupakan titik awal atau pintu masuk bagi device-device

(supplicant) yang akan bergabung ke jaringan.

3. Authentication Server

Device yang membuat keputusan dari otentikasi, contohnya RADIUS Server

Gambar 2.29 Supplicant, authenticator, dan authentication server

Pada titik dimana supplicant

terhubung ke

jaringan

lewat authenticator disebut

port

access

entity

(PAE).

Karena

ini

maka

disebut

“port-based....”. pada dasarnya

ada

dua

port yang

diatur

oleh

authenticator, yang

pertama port yang

digunakan ketika

|

|

41

supplicant berhubungan dengan authentication server, yang kedua port ketika otentikasi

sukses untuk berhubungan dengan jaringan yang ada.

Protokol

yang

dapat

digunakan

ketika

berkomunikasi dengan

authentication

server

adalah

extensible

authentication

protocol

(EAP).

Dalam banyak

kasus

EAP

digunakan dalam komunikasi antara supplicant dan authenticator. EAP adalah salah satu

bagian dari point-to-point

protocol

(PPP) ketika

EAP

digunakan di

LAN

disebut

EAP

over LAN (EAPOL). Berdasar IEEE 802.11, EAPOL dibagi menjadi :

1. EAPOL-Start yaitu mengindikasikan adanya authenticator.

2. EAPOL-Key adalah

pesan

berupa

key yang dikirimkan

authenticator kepada

supplicant.

3. EAPOL-Packet wadah atau paket

yang digunakan

untuk

mengirim pesan EAP

dalam LAN.

4. EAPOL-Logoff yaitu pesan untuk memutuskan hubungan yang ada.

EAP

Adalah suatu protokol untuk jaringan wireless dimana merupakan perluasan dari metode

otentikasi

Point-To-Point

Protocol

(PPP),

protokol

sering

digunakan ketika

menghubungkan komputer

ke

Internet.

EAP

dapat

mendukung

berbagai

mekanisme

otentikasi, seperti certificates, token card token cards, smart card, one-time passwords,

dan

public key encryption autentication. Berikut beberapa jenis otentikasi dengan EAP:

1. EAP-TLS

Prosedur

EAP-TLS berdasar pada SSL atau TLS. Dalam otentikasi ini dibutuhkan

sertifikat pada sisi client dan sisi server.

Komunikasi antara AP dan RADIUS

dengan enkripsi

menggunakan

AP-RADIUS

key. Pesan otentikasi sukses juga dienkripsi menggunakan sebuah master key dimana

|

42

hanya

supplicant

yang

terkait

yang

tahu.

Dengan

pengiriman pesan

sukses,

dikirimkan juga session key dari authentication server ke authenticator.

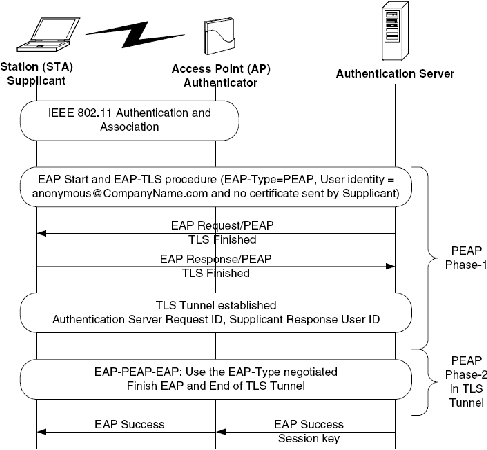

2. PEAP

Dirancang

untuk

menyediakan hybrid

authentication.

Untuk

mengatasi

kesulitan

dengan

mengatur dan

menyusun user

certificate dalam

TLS. PEAP

menggunakan

server

side

PKI

yaitu

dengan

menggunakan sertifikat

untuk

mengidentifikasi

authentication

server dan membentuk tunnel

antara supplicant

dan authentification

server. Proses otentikasi dengan PEAP dapat dilihat pada gambar dibawah

Gambar 2.30 PEAP

|

|

43

2.3.2.3 WPA

Salah satu

latar

belakang

munculnya WPA

ini

adalah

adanya kekurangan dari

WEP

yaitu

dipergunakannya

kunci

enkripsi

yang

statik.

Sehingga

kunci

enkripsi

ini

harus dimasukkan

manual

pada

access point dan

juga

semua

client. Hal

ini

tentu

saja

sangat membuang – buang waktu. Selain itu WEP masih dapat dengan mudah ditembus

oleh

intruder

seperti

:

data

di

udara

yang

terenkripsi dapat

diambil

lalu

didekripsi,

merubah

data

yang

ditransmit,

dan

juga

dalam

WEP

otentikasi

masih

sangat

mudah

untuk ditembus.

WPA

menggunakan skema enkripsi yang lebih baik,

yaitu Temporal Key

Integrity Protocol (TKIP). WPA juga

mengharuskan client

untuk

melakukan otentikasi

menggunakan

metode 802.1X

/

EAP,

jika

otentikasi

berhasil

maka

access

point

akan

memberikan seperangkat kunci enkripsi yang telah di-generate oleh TKIP.

Dalam WPA juga dapat ditambah dengan fungsi IV Key Hashing dan MIC. IV

Key Hashing berguna untuk merubah alur perubahan kunci enkripsi dan MIC (Message

Integrity

Check)

berguna

untuk

melindungi dan

membuang

paket-paket yang

tidak

dikenal sumbernya.

Metode enkripsi TKIP

TKIP standarnya

menggunakan

key

size

128

bit,

tetapi

ada beberapa

access

point yang

mendukung

fasilitas

dengan key size 40

maupun 128 bit. TKIP

ini

secara

dinamik akan meng-generate key yang berbeda-beda lalu didistribusikan ke client. TKIP

menggunakan metodologi

key

hierarchy

dan

key

management

dalam

meng-generate

kunci enkripsi untuk mempersulit intruder dalam memprediksi kunci enkripsi.

|

|

44

Dalam hal ini, TKIP bekerja sama dengan 802.1X /EAP. Setelah authentication

server

menerima otentikasi

dari

client,

authentication

server

ini

lalu

meng-generate

sepasang kunci master (pair-wise key). TKIP lalu mendistribusikannya kepada client dan

access point dan

membuat key hierarchy dan management system menggunakan kunci

master

untuk secara

dinamik

meng-generate

kunci

enkripsi

yang

unik. Kunci

enkripsi

ini yang dipakai mengenkripsi setiap paket data yang ditransmit dalam jaringan wireless

selama client

session berlangsung.

TKIP key hierarchy

sanggup

menghasilkan sekitar

500 milyar kombinasi kunci yang dapat dipakai untuk mengenkripsi paket data.

WPA dengan PSK (Pre Shared Key)

Dengan

PSK,

WPA

tidak

menggunakan TKIP

sebagai

peng-generate

kunci

enkripsi,

melainkan telah

ditentukan sebelumnya

beberapa

kunci

statik

yang

akan

digunakan secara

acak oleh access

point sebagai kunci enkripsi. Kunci

statik ini

harus

didefinisi pada client juga dan harus sama dengan yang ada pada access point.

Metode Otentikasi dalam WPA

WPA menggunakan otentikasi 802.1X dengan salah satu dari tipe EAP yang ada

sekarang ini. 802.1X adalah otentikasi

dengan

metode port-based

network

access

control untuk jaringan wired dan juga jaringan wireless.

2.3.2.4 WPA2

Seperti yang dapat disimpulkan ketika dilihat dari

namanya, WPA2 adalah versi

kedua dan

terbaru dari

WPA.

Enkripsi

TKIP, otentikasi 802.1X/EAP dan PSK

yang

merupakan

fitur

dalam

WPA

dimasukkan juga

kedalam

WPA2.

Yang

membedakan

antara

keduanya

adalah

metode

enkripsinya.

Dimana

WPA

menggunakan RC4,

sedangkan

WPA2

menggunakan

Advanced

Encryption

Standard

(AES).

Metode

|

|

45

enkripsi AES ini diyakini lebih kuat dan aman dibanding dengan RC4. Metode AES ini

dapat mempergunakan key sizes 128, 192 ataupun 256 bits.

2.3.3

GOAL

Ada beberapa hal yang menjadi tujuan dalam keamanan jaringan (security

requirement) yaitu (Prasad, 2005, p95) :

2.3.3.1 AUTHENTICATION

Meyakinkan bahwa komunikasi yang terjadi adalah benar. Dalam contoh seperti

komunikasi

antara

terminal

dan

host.

Pertama

ketika

koneksi

di

inisialisasi service

mengecek apakah dua entity ini sah. Yang kedua service harus meyakinkan kalau dalam

koneksi ini tidak ada yang menyusup.

2.3.3.2 CONFIDENTIALITY

Memproteksi data

yang

lewat pada

jaringan dari orang-orang

yang tidak

diijinkan.

Untuk

memenuhi

hal

ini dapat

dilakukan

dengan

membuat

enkripsi

selama

pengiriman data.

Tetapi

dalam

serangan

aktif, enkripsi

mungkin

saja

bisa di

tembus

dengan

men-decrypt

data

tersebut.

Intruder

ini

harus

mempunyai kemampuan

matematika

ataupun

cryptographer

yang

cukup

baik,

dengan

mengunakan

komputer

yang

cukup

kuat,

dan

punya banyak

waktu.

Confidentiality

utamanya

untuk

menjaga

dari serangan pasif.

2.3.3.3 INTEGRITY

Mencegah

orang-orang tidak

berwenang

untuk

mengubah

data.

Hanya

orang

tertentu

yang

mempunyai kewenangan

ini

yang

dapat

mengubah data.

Perubahan ini

|

|

46

mencakup perubahan status, penghapusan, pembuatan, penundaan dari pesan yang

dikirimkan

2.3.3.4 ACCESS CONTROL

Dalam

konteks

keamanan

jaringan,

access

control

adalah

kemampuan untuk

membatasi

dan

mengendalikan akses

kepada

sistem,

jaringan,

dan

aplikasi.

Walau

authentication

terpisah

namun

access

control

sering

digabungkan dengan

authentication. Pertama user akan ter-authenticate kemudian server memberikan aturan-

aturan tentang hak aksesnya.

|