|

BAB 2

LANDASAN TEORI

Bab

ini

berisi

teori-teori

pendukung yang

perlu

digunakan

dalam

pembuatan

aplikasi ini, diantaranya adalah pengenalan jaringan, model referensi jaringan, peralatan

jaringan, media jaringan, arsitektur jaringan, internet, serta penjelasan mengenai virtual

private network dan hal-hal yang terkait dengannya.

2.1

Jaringan

Jaringan (Norton,

1999,

p5)

adalah

kumpulan

dua

atau

lebih

komputer

beserta

perangkat-perangkat lain

yang

dihubungkan

agar

dapat

saling

berkomunikasi dan bertukar informasi, sehingga membantu menciptakan efisiensi,

dan

optimasi

dalam

kerja.

Jaringan komputer (Turban,

2003,

p178)

adalah

rangkaian yang terdiri dari media komunikasi, peralatan, dan perangkat lunak yang

dibutuhkan

untuk

menghubungkan dua

atau

lebih

sistem

komputer.

Jaringan

komputer diperlukan organisasi atau perusahaan maju untuk banyak alasan, antara

lain untuk berbagi perangkat keras, aplikasi komputer, database dalam perusahaan.

2.2

Model Referensi Jaringan

Model referensi adalah suatu konsep cetak-biru dari bagaimana seharusnya

komunikasi

berlangsung,

menjelaskan

semua proses yang diperlukan

oleh

komunikasi yang efektif, dan

membagi proses-proses tersebut menjadi kelompok

7

|

8

logis yang bernama layer (Lammle, 2004, p8). Terdapat dua model jaringan, yaitu :

model OSI dan model

TCP/IP.

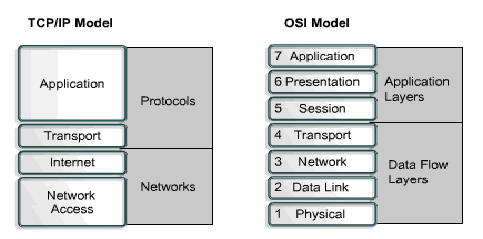

Gambar 2.1 Model Referensi Jaringan

2.2.1

OSI

Model ini diciptakan berdasarkan sebuah proposal yang dibuat oleh

the International Standards

Organization

(ISO) pada

tahun 1977

sebagai

langkah awal

menuju standardisasi protokol

internasional. Model ini

disebut

ISO

OSI

(Open

System Interconnection)

Reference

Model

karena

model

ini

ditujukan bagi

pengkoneksian open

system

(Tanenbaum, 2003,

p37). Open system dapat diartikan sebagai suatu sistem yang terbuka untuk

berkomunikasi dengan

sistem-sistem

lainnya.

Sebagai

contoh,

OSI

memungkinkan terjadinya

transfer

data

di

antara

komputer

yang

menggunakan Unix

dan

PC

atau Mac.

OSI

terdiri atas

tujuh

layer,

yang

dapat dijelaskan sebagai berikut:

|

9

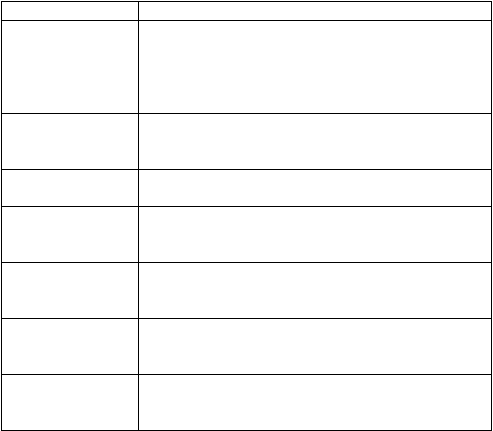

Tabel 2.1 OSI Model

Layer

Tugas

Application

Menyediakan user

interface, bertanggung jawab

mengidentifikasikan dan

memastikan

keberadaan

partner

komunikasi yang

dituju

serta

menentukan

apakah sumber daya komunikasi yang dituju cukup

tersedia.

Presentation

Menyajikan

data

ke

layer

application

dan

bertanggung jawab pada penerjemahan data dan

format kode (program).

Session

Menjaga

terpisahnya

data dari aplikasi

yang satu

dengan data dari aplikasi yang lain.

Transport

Melakukan segmentasi dan

menyatukan kembali

data

yang tersegmentasi

menjadi sebuah arus

data,

menyediakan mekanisme untuk multiplexing.

Network

Mengelola pengalamatan peralatan, melacak lokasi

peralatan

di

jaringan

dan

menentukan cara

terbaik

untuk memindahkan data.

Data Link

Menyediakan

transmisi

fisik

dari

data

dan

menangani

notifikasi

error, topologi

jaringan

dan

flow control.

Physical

Menentukan kebutuhan listrik, mekanis, prosedural,

dan fungsional mengaktifkan, mempertahankan, dan

menonaktifkan hubungan fisik antarsistem.

2.2.2

TCP/IP

Transmission

Control

Protocol/Internet

Protocol (TCP/IP) dibuat

oleh

Departemen

of

Defence

(DoD)

untuk

memastikan dan

menjaga

integritas data (Lammle, 2004, p67). Dengan desain dan implementasi yang

benar, network

TCP/IP bisa

menjadi sangat fleksibel dan bisa diandalkan.

Pada

dasarnya

model

TCP/IP

adalah

versi

pemadatan model

OSI,

yang

terdiri atas empat layer, yaitu :

|

10

Tabel 2.2 TCP/IP Model

Layer

Tugas

Application

Mengintegrasikan berbagai

macam aktivitas

dan

tugas,

mendefinisikan protokol

untuk

komunikasi

aplikasi

node-node dan

juga

mengontrol spesifikasi

user interface.

Transport

Mendefinisikan protokol untuk

mengatur level

service

transmisi untuk

aplikasi, menciptakan

komunikasi end-to-end,

menangani

packet

sequencing, dan menjaga integritas data.

Internet

Menjaga pengalamatan host dengan memberikan

alamat IP

dan

menangani routing

dari

paket

yang

melalui beberapa jaringan.

Network

Access

Memonitor pertukaran data antara host dan jaringan.

Tabel 2.3 Protokol TCP/IP

Layer

Protokol

Application

Telnet

FTP

LPD

SNMP

TFTP

SMTP

NFS

Xwindow

Transport

TCP

UDP

Internet

ICMP

ARP

RARP

IP

Network Access

Ethernet

Fast

Ethernet

Toke

n

Ring

FDDI

2.2.2.1

Transmission Control Protocol (TCP)

TCP

merupakan

protokol

reliable

connection-oriented

yang

mengijinkan sebuah

aliran

byte

yang

berasal

pada

suatu

mesin untuk dikirimkan tanpa error ke sebuah mesin yang ada di

internet.

TCP

memecah aliran

byte

data

menjadi

pesan-pesan

diskret dan

meneruskannya ke internet layer. Pada

mesin tujuan,

proses

TCP

penerima

merakit

kembali

pesan-pesan yang

diterimanya

menjadi aliran

output.

TCP

juga

menangani

|

|

11

pengendalian aliran untuk memastikan bahwa pengirim yang

cepat

tidak

akan

membanjiri

pesan-pesan yang

akan

diterima

penerima yang lambat (Tanenbaum, 2003, p42).

2.2.2.2

Internet Protocol (IP)

IP bisa dikatakan sebagai layer internet. IP melihat alamat

dari

tiap

paket

kemudian

dengan

menggunakan routing

table

menentukan ke

mana

selanjutnya paket

itu

dikirim

melalui

jalur

yang terbaik. IP

menerima segmen dari layer transport kemudian

memfragmentasi mereka

menjadi

datagram

(paket-paket)

jika

diperlukan. IP

lalu

menata

kembali

datagram

tersebut

menjadi

segmen

pada

sisi

penerima data.

Setiap

paket

atau

datagram

dilengkapi dengan alamat IP dari pengirim dan penerima

(Lammle, 2004, p86).

2.3

Perangkat Jaringan

Peralatan

yang

terhubung

langsung

ke

jaringan dapat diklasifikasikan ke

dalam

dua

bagian.

Yang

pertama

adalah

perangkat end–user

(host).

Contoh

perangkat end–user antara

lain: komputer, printer, scanner dan perangkat lainnya

yang

menghasilkan service secara langsung kepada user. Klasifikasi kedua adalah

perangkat

jaringan. Perangkat jaringan

termasuk semua peralatan

yang terhubung

ke perangkat end-user sehingga

membuat perangkat–perangkat end–user tersebut

bisa berkomunikasi (Cisco Certified Network Associate 1, 2003, modul 2.1.3).

Berikut ini adalah penjabaran tentang perangkat jaringan:

|

|

12

1. Network Interface Card (NIC)

NIC

merupakan suatu papan

sirkuit

yang

dirancang

untuk dipakai

di

dalam slot ekspansi suatu PC. NIC biasa disebut juga network adapter. Setiap

NIC

memiliki nama atau

kode

yang

unik,

yang biasa disebut Media

Access

Control

(MAC).

Alamat

inilah

yang digunakan

untuk mengontrol komunikasi

data pada host di dalam jaringan.

2. Modem

Modem

(modulator

demodulator)

merupakan

perangkat

yang

mampu

mengubah sinyal

digital

menjadi

analog,

begitu

juga

sebaliknya.

Modem

banyak

digunakan

komputer-komputer

rumah

dan

jaringan

sederhana

untuk

dapat berkomunikasi dengan jutaan komputer lain dalam lalu lintas internet.

3. Repeater

Repeater

merupakan perangkat

jaringan

yang

digunakan

untuk

membangkitkan ulang

sinyal.

Repeater

membangkitkan ulang

sinyal

analog

maupun sinyal digital yang mengalami distorsi sehingga menghindari

kesalahan transmisi. Repeater biasa digunakan untuk menghubungkan jaringan

yang jaraknya cukup jauh, sehingga sinyal

yang ditransmisikan lebih reliable.

Perangkat ini tidak melaksanakan routing seperti halnya bridge atau router.

4. Hub

Prinsip kerja hub adalah mengkonsentrasikan sambungan. Dengan kata

lain,

mengambil sejumlah host kemudian membuat host–host

tersebut terlihat

seperti satu unit dalam jaringan. Proses ini dilakukan secara pasif, tanpa efek-

|

|

13

efek

lain

pada

transmisi

data.

Sedangkan

hub

aktif

tidak

hanya

mengkonsentrasikan host, tetapi juga membangkitkan ulang sinyal.

5. Bridge

Bridge

mengkonversi format

data

transmisi

jaringan.

Bridge

juga

memiliki

kemampuan untuk

melakukan

pengaturan

transmisi

data.

Seperti

namanya,

bridge

menyediakan hubungan

antar

LAN.

Bahkan

bridge

juga

melakukan pengecekan data

untuk

menentukan apakah data

itu

harus

melalui

bridge atau tidak. Dengan fungsi ini, jaringan akan lebih efisien.

6. Switch

Switch

lebih

“pintar”

dalam

mengatur transfer

data.

Tidak

hanya

menentukan kemana arah data dalam LAN, tetapi switch bisa mentransfer data

hanya kepada koneksi yang memerlukan data. Perbedaan lain antara bridge dan

switch adalah switch tidak mengkonversi format transmisi data.

7. Router

Router

memiliki

semua kemampuan

perangkat

jaringan.

Router dapat

membangkitkan

ulang

sinyal,

mengkonsentrasikan banyak

koneksi,

mengkonversi format

transmisi

data,

dan

mengatur

transfer

data.

Router

digunakan dalam jaringan WAN.

2.4

Media Jaringan

Dalam

perancangan jaringan

komputer

dibutuhkan

media-media yang

digunakan

untuk

membangun jaringan

komputer.

Media-media umum

dalam

jaringan komputer, antara lain:

2.4.1

Media Kabel

|

|

14

2.4.1.1

Twisted Pair

Media

transmisi

yang

paling

umum

untuk

sinyal

analog

dan sinyal digital adalah twisted pair. Twisted pair juga

merupakan media

yang paling banyak digunakan dalam

jaringan

telepon

serta

bertindak

sebagai

‘penopang’

untuk

komunikasi

di

dalam

suatu

bangunan gedung.

Selain

itu,

twisted

pair

adalah

media

kabel

yang

paling

hemat

dan

paling

banyak digunakan

(Stallings, 2004, p96).

2.4.1.2

Coaxial Cable

Coaxial Cable

juga dipergunakan untuk

mentransmisikan

baik

sinyal

analog

maupun

sinyal

digital,

namun coaxial

cable

memiliki

karakteristik

frekuensi

yang

jauh

lebih

baik

dibanding

karakteristik twisted

pair,

karenanya

mampu

digunakan

dengan

efektif

pada rate

data dan

frekuensi yang

lebih

tinggi.

Coaxial

cable

digunakan dalam beberapa aplikasi, antara

lain

:

distribusi

siaran televisi,

transmisi

telepon

jarak

jauh,

penghubung sistem

komputer jangkauan

pendek

dan

local

area

network

(Stallings,

2004, p102).

2.4.1.3

Fiber Optic

Fiber

optic

dianggap

andal

digunakan dalam

telekomunikasi jarak

jauh,

dan

mulai

dimanfaatkan

untuk

keperluan

militer. Peningkatan kinerja dan penurunan dalam hal

|

|

15

harga, serta

manfaatnya yang besar,

membuat

fiber

optic

mulai

dianggap

menarik

untuk

local

area

network.

Karakteristik

yang

membedakan fiber

optic

dari

twisted

pair ataupun

coaxial cable

antara

lain

:

kapasitas

yang

lebih

besar,

ukuran yang

lebih

kecil

dan bobot yang lebih ringan, atenuasi yang lebih rendah, dan jarak

repeater yang lebih besar (Stallings, 2004, p103).

2.4.2

Media Nirkabel

Untuk media nirkabel, transmisi dan penangkapan diperoleh melalui

sebuah

alat

yang

disebut

dengan

antena.

Untuk

transimisi, antena

menyebarkan

energi

elektromagnetik ke

dalam

media

(biasanya

udara),

sedangkan

untuk

penerimaan sinyal,

antena

menangkap gelombang

elektromagnetik dari

media.

Pada

dasarnya terdapat

dua

jenis

konfigurasi

untuk transmisi nirkabel, yaitu searah dan segala arah.

Beberapa

contoh

media

nirkabel, antara

lain

:

gelombang mikro

terrestrial, gelombang mikro

satelit,

radio

broadcast,

gelombang

inframerah dan millimeter, serta transmisi lightwave.

2.5

Bandwidth dan Throughput

Bandwidth

didefinisikan sebagai

sejumlah

informasi

yang

bisa

ditransmisikan melalui koneksi jaringan dalam suatu periode waktu tertentu (Cisco

Certified

Network

Associate 1,

2003,

modul

2.2.1).

Satuan

ukuran

bandwidth

adalah bits per second (bps).

Sedangkan throughput merupakan actual bandwidth, dalam periode waktu

tertentu dalam

suatu

hari. Ukuran

throughput

pasti jauh

lebih kecil dari

ukuran

|

16

maksimum bandwidth pada suatu

media. (Cisco Certified Network

Associate 1,

2003, modul 2.2.5)

2.6

Macam Jaringan

Berdasarkan

ukuran,

jarak

yang

dapat

dijangkau, dan

arsitektur

fisiknya,

jaringan dapat

dibagi

menjadi

tiga

kategori

umum

yaitu

LAN,

MAN,

dan

WAN

(Forouzan, 2004, p13).

2.6.1

Local Area Network (LAN)

LAN

adalah

sejumlah

komputer

yang

saling

terhubung satu

sama

lain didalam suatu areal tertentu yang tidak begitu luas, seperti didalam satu

kantor,

gedung

atau

kampus

(Forouzan,

2004, p13). Secara

tradisional,

LAN mempunyai kecepatan

transfer data

dari

4

sampai

16

Mbps,

namun

dalam

perkembangannya, kecepatan

transfer

data

meningkat

dan

dapat

mencapai

100

Mbps.

LAN

menyediakan koneksi

yang

sifatnya

full-time.

Jaringan yang sifatnya lokal menyediakan kontrol jaringan secara private di

bawah kendali administrasi lokal.

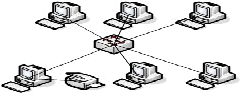

Gambar 2.2 Local Area Network (LAN)

2.6.2

Metropolitan Area Network (MAN)

Sebuah MAN (Metropolitan Area Network), biasanya

mencakup

area yang lebih besar dari LAN, misalnya antar wilayah dalam satu propinsi

atau MAN ditujukan untuk

menghubungkan jaringan komputer dalam satu

kota. MAN bisa berupa satu jaringan tunggal seperti jaringan televisi kabel,

|

17

atau bisa berupa penggabungan sejumlah LAN menjadi jaringan yang lebih

besar.

MAN

biasanya

dimiliki

dan

dioperasikan oleh

sebuah

perusahaan

tertentu, seperti perusahaan publik atau perusahaan telepon

lokal

(Forouzan, 2004, p14).

Gambar 2.3 Metropolitan Area Network (MAN)

2.6.3

Wide Area Network (WAN)

WAN

menyediakan transmisi

data,

suara,

gambar

atau

informasi

video untuk jarak yang sangat jauh di lingkup geografi yang besar, seperti

negara,

benua,

atau

mungkin

seluruh

dunia (Forouzan,

2004,

p15).

WAN

menghubungkan beberapa

LAN

yang

terpisahkan

pada

jarak

yang

jauh.

Koneksi

WAN

menyediakan koneksi

jaringan

yang

sifatnya

full-time

ataupun part-time.

Gambar 2.4 Wide Area Network (WAN)

Sebuah

WAN

dapat

menggunakan sejumlah

jenis

koneksi

yang

berbeda. Beberapa jenis koneksi WAN (Lammle, 2005, pp557-559) :

|

18

1. Leased line

Leased line disebut sebagai koneksi titik-ke-titik (point-to-point)

atau koneksi

yang

dedicated

(artinya koneksi

yang

disediakan khusus

untuk pelanggan,

dimana

bandwidthnya khusus

untuk

satu pelanggan

saja). Sebuah leased line adalah sebuah alur komunikasi WAN dari CPE

(Customer Premises Equipment ) yang

telah

ditetapkan

sebelumnya

oleh service provider. Koneksi leased line menghubungkan CPE lokal

dengan CPE

di

lokasi

remote

melalui DCE

device.

Hal

ini

memungkinkan jaringan-jaringan DTE

berkomunikasi pada

setiap saat

dengan

tanpa

melalui

prosedur setup

terlebih

dahulu

sebelum

melakukan transmisi data. Leased

line

menggunakan sambungan serial

yang synchronus yang dapat mencapai 45 Mbps.

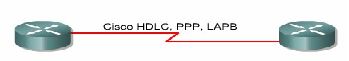

Gambar 2.5 Leased Line

2. Circuit switching

Koneksi

circuit

switching

bekerja dengan membangun

dedicated circuit

yang sifatnya sementara. Dedicated circuit tersebut

digunakan untuk setiap session komunikasi data

yang

terbentuk. Pada

awalnya

circuit

switching

dikembangkan untuk

mengirimkan paket

suara,

akan

tetapi

sekarang juga

digunakan

untuk

pengiriman

paket

|

19

data. Circuit switching

menggunakan modem dial-up

atau ISDN, dan

digunakan untuk transfer data dengan bandwidth kecil.

Gambar 2.6 Circuit Switching

3. Packet switching

Packet

switching

adalah

metode pengiriman paket data dengan

cara

memecah-pecah paket

menjadi paket-paket

yang

lebih kecil.

Packet switching

tidak

bekerja berdasarkan dedicated

circuit.

Metode

ini

merupakan sebuah

metode

switching

pada

WAN

yang

memungkinkan berbagi lines dengan perusahaan lain untuk menghemat

biaya.

Gambar 2.7 Packet

Switching

Sedangkan

beberapa

protokol-protokol WAN

yang

paling

banyak

digunakan dewasa ini (Lammle, 2005, pp559-560) antara lain :

1. Frame Relay

Sebuah teknologi packet-switched yang muncul pada awal tahun

1990.

Frame

relay

adalah

penerus dari

X.25

yang

dulu

digunakan

untuk

melakukan

kompensasi terhadap

physical

error.

Frame

relay

dapat

lebih

efektif

dari

segi biaya

dibandingkan sambungan

titik-ke-

|

|

20

titik, dapat berjalan pada kecepatan 64 Kbps, dan dapat mencapai

45Mbps (T3). Frame relay menyediakan fungsi-fungsi tambahan untuk

alokasi bandwidth dinamis dan pengendalian congestion.

2. Integrated Services Digital Network (ISDN)

ISDN

adalah

sekumpulan layanan

digital

yang

memindahkan

suara

dan

data

melalui

sambungan telepon

yang

ada.

ISDN

dapat

menyediakan sebuah

solusi

yang

efektif

dari

segi

biaya

untuk

penggunaan

remote

yang

membutuhkan koneksi

yang

lebih

cepat

daripada yang ditawarkan oleh sambungan dial-up. ISDN adalah pilihan

yang

baik sebagai

link

back-up

untuk

jenis

koneksi

lain seperti frame

relay atau koneksi T-1.

3. Link Access Procedure Balanced (LAPB)

LAPB

diciptakan untuk

menjadi

sebuah

protokol congestion-

oriented pada layer data link untuk digunakan dengan X.25. LAPB juga

dapat digunakan sebagai sebuah transport data link yang sederhana.

4. High-Level Data-Link Control (HDLC)

HDLC

dikembangakan dari

Synchronus

Data

Link

Control

(SDLC)

yang

diciptakan

oleh

IBM

sebagai

sebuah

protokol

koneksi

data

link.

HDLC

adalah

sebuah

protokol di

layer

data

link

yang

memiliki overhead yang kecil dibandingkan dengan LAPB. HDLC tidak

dimaksudkan untuk membungkus protokol-protokol layer network yang

berbeda-beda melalui link yang sama.

5. Point-to-Point Protocol (PPP)

|

|

21

PPP

adalah

sebuah

protokol

standard

industri. Karena

semua

versi

multiprotokol HDLC

bersifat

proprietary,

maka

PPP

dapat

digunakan

untuk

menciptakan sambungan

titik-ke-titik

antara

perlengkapan

dari

vendor-vendor yang

berbeda.

PPP

menggunakan

sebuah field

Network

Control

Protocol

di

header

data

link

untuk

melakukan identifikasi protokol

layer

network.

PPP

mengizinkan

otentikasi

dan

koneksi

multilink dan

dapat berjalan

melalui

link

yang

asynchronus dan synchronus

6. Asynchronus Transfer Mode (ATM)

ATM diciptakan

untuk

lalulintas data

yang

sensitif

terhadap

waktu,

menyediakan transmisi

suara,

video,

dan

data

yang

serentak.

ATM

menggunakan cell

yang

panjangnya

53

byte.

ATM

juga

dapat

menggunakan isochronus

clocking

(clocking

external)

untuk

mempercepat perpindahan data.

2.7

Arsitektur Jaringan

2.7.1

Peer-to-Peer Networks

Sebuah

jaringan

peer-to-peer

mendukung

akses

tak

terstruktur ke

sumber-sumber daya

jaringan. Setiap

peralatan di dalam

jaringan peer-to-

peer

dapat

menjadi

client

dan

server

secara

bersamaan (Norton,

1999,

p133). Semua peralatan di dalam jaringan dapat mengakses data, software,

dan semua sumber daya jaringan lain secara langsung.

Keuntungan dari

jaringan peer-to-peer

antara

lain

:

relatif

mudah

diimplementasikan dan dioperasikan, tidak mahal dalam pengoperasiannya,

|

22

dapat

dibuat

dengan

sistem operasi yang

lazim,

seperti

Windows

95/98,

Windows NT/2000, dan Windows untuk workgroups. Tetapi jaringan peer-

to-peer

memiliki beberapa keterbatasan dalam

hal tingkat keamanan, daya

guna

dan pelaksanaan.

Gambar 2.8

Peer-to-Peer Network

2.7.2

Client-Server Networks

Dalam sistem

ini

setiap pengguna

mendapatkan sebuah komputer,

dengan

data

yang

disimpan

pada

satu

atau

lebih

mesin

file

server

yang

dapat dipakai bersama-sama. Para pengguna biasa disebut client. Umumnya

komunikasi pada

model

client-server

berbentuk

pesan

permintaan untuk

melaksanakan berbagai pekerjaan dari client kepada server. Setelah server

melaksanakan tugasnya,

kemudian

hasilnya

akan

dikirimkan

kembali

ke

client (Tanenbaum, 2003, pp4-5). Jaringan client-server juga sering dikenal

dengan server-based networks.

Jaringan

client-server dapat

dibuat,

dan

dijaga dengan

lebih aman

daripada jaringan peer-to-peer, karena keamanan dikontrol secara terpusat.

Keuntungan

yang

lain

adalah

tugas

administrasi, seperti

backup,

dapat

dilakukan secara konsisten dan

handal. Kelemahan

yang ada adalah

jaringan

ini

membutuhkan

biaya

yang

lebih

besar

dibandingkan

jaringan

peer-to-peer.

|

|

23

Gambar 2.9

Client-Server Network

2.8

Kepemilikan Jaringan

Jaringan hardware

dan

software dapat dimiliki oleh

perusahaan

ataupun

perseorangan,

atau

juga

dapat

dimiliki

oleh

perusahaan telekomunikasi. Sebuah

jaringan dimiliki dan digunakan oleh perusahaan

tunggal atau perseorangan

disebut private

networks,

dan

jaringan

yang dimiliki

oleh

umum disebut public

networks (Comer, 2004, p236).

2.8.1

Private Networks

Teknologi LAN

merupakan

bentuk

umum

private

network.

Perusahaan kecil kemungkinan besar memiliki satu atau lebih private LAN

yang menghubungkan komputer dalam gedung tunggal atau lokasi tunggal.

Sedangkan perusahaan

besar

mempunyai ratusan

private

LAN.

Untuk

menjalankan sebuah

private

network,

sebuah

perusahaan membutuhkan

karyawan

yang dapat

menciptakan

dan

mengoperasikan

jaringan. Sebuah

jaringan

dikatakan private

jika

pengguna jaringan

terbatas

hanya

pada

perusahaan atau pemilik tunggal. Keuntungan dari private networks antara

lain pemilik mempunyai kuasa penuh dan keamanan data perusahaan lebih

terjamin.

Sedangkan

kelemahannya, private

networks

mahal

untuk

penginstalan dan pemeliharaan.

2.8.2

Public Networks

|

|

24

Kebalikan dari private network, sebuah public network dianalogikan

sebagai sistem telepon - jaringan dijalankan sebagai layanan yang tersedia

bagi

pelanggan. Karena

itu,

perusahaan atau

perseorangan manapun dapat

berlangganan dan

memperoleh sebuah koneksi ke komputer mereka. Jadi,

sebuah

public

network

yang tersedia

untuk

banyak

pelanggan di

banyak

lokasi

lebih

atraktif

daripada

yang

hanya

melayani area

geografi

yang

sempit. Hampir semua public networks adalah WAN. Keuntungan

dari

public networks antara lain kefleksibelan dan kemampuan untuk digunakan

tanpa

pemeliharaan teknisi

ahli.

Sedangkan

yang

menjadi

kelemahannya

adalah tingkat keamanan yang rendah.

2.9

Internet

Setelah

TCP/IP

dinyatakan

sebagai

satu-satunya

protokol

resmi

pada

1

Januari 1983, jumlah jaringan,

mesin, dan pengguna

yang terhubung

ke

ARPANET

bertambah dengan

pesatnya.

Pada

saat

NSFNET

dan

ARPANET

diinterkoneksikan, pertumbuhannya

menjadi

eksponensial.

Banyak

jaringan

regional

yang

bergabung

dan

koneksi-koneksipun dibuat

untuk

membangun

jaringan

di

Kanada,

Eropa,

dan

Pasifik. Pada

pertengahan

tahun

1980-an, orang

mulai

memandang

kumpulan

jaringan-jaringan tersebut

sebagai

internet,

dan

kemudian disebut Internet (Tanenbaum, 2003, p56).

Sebuah

mesin dikatakan berada di

internet bila

mesin

itu

mengoperasikan

stack

protokol

TCP/IP,

memilik

alamat

IP,

dan

memiliki

kemampuan untuk

mengirim paket IP ke semua mesin lainnya di Internet. Secara tradisional, Internet

memiliki empat aplikasi utama sebagai berikut (Tanenbaum, 2003, p57) :

|

|

25

1. E-mail

Kemampuan menyusun, mengirim, dan menerima e-mail telah ada

sejak awal ARPANET dan sangat popular. E-mail dianggap sebagi cara utama

berinteraksi dengan dunia luar,

lebih jauh daya jangkaunya dibanding telepon

dan snail mail (surat pos).

2. News

Newsgroup merupakan forum khusus dimana pengguna yang memiliki

kesenangan yang sama dapat saling bertukar pesan.

3. Remote Login

Pemakaian

Telnet,

Rlogin,

atau

program-program lainnya,

pengguna

yang

berada

dimanapun

di

Internet

dapat

melakukan log

ke

mesin

lainnya

dimana ia mempunyai account.

4. Transfer File

Penggunaan

program

FTP

adalah

memungkinkan pengguna

untuk

menyalin file dari satu mesin di

Internet ke mesin

lainnya. Sejumlah artikel,

database, dan informasi lainnya bisa diperoleh dengan cara ini.

2.10 Virtual Private Network (VPN)

2.10.1 Pengertian VPN

VPN

(Virtual

Private

Network)

didefinisikan sebagai

suatu

konektifitas

jaringan

yang

dibangun

pada

suatu

infrastruktur

jaringan

internet, namun dengan kebijakan-kebijakan dan sekuritas seperti layaknya

pada jaringan private. (Cisco Certified Network Profesional 2, 2003, Modul

13.1.1).

VPN

adalah

komunikasi

jaringan,

yang

dibangun

untuk

|

|

26

penggunaan

pribadi

terhadap

suatu

enterprise,

melalui

suatu

infrastruktur

bersama.

“Infrastruktur bersama”

yang

dimaksud

adalah

internet

(Perlmutter, 2000, p10).

Gambar 2.10 Virtual Private Network

Tiga

fungsi

utama VPN

:

(Cisco Certified Network Profesional 2,

2003, Modul 13.1.1)

1. Enkripsi

Pengirim

dapat

mengenkripsi paket

data

sebelum dikirim

melewati jaringan, sehingga jika paket data disadap tidak akan terbaca.

2. Integritas Data

Penerima dapat memastikan bahwa data dikirimkan melalui

jaringan internet tanpa mengalami perubahan.

3. Otentikasi Sumber Data

Penerima dapat

membuktikan keaslian

sumber

paket

data,

menjamin sumber informasi.

VPN

menawarkan

banyak

keuntungan

dibandingkan konektifitas

dengan

metode leased

line.

Beberapa keuntungan yang ditawarkan antara

lain :

1. Biaya yang lebih murah

2. Fleksibilitas

3. Pengelolaan yang lebih sederhana

4. Tunneled Network Topology

2.10.2 Komponen Kunci VPN

|

|

27

Komponen-komponen inti yang biasanya digunakan pada VPN

antara lain : (Cisco Certified Network Profesional 2, 2003, Modul 13.1.5)

1. Tunnel

Koneksi

point-to-point

semu

yang

digunakan

untuk

membawa

data dari suatu protokol (seperti ciphertext terenkripsi) yang dibungkus

ke dalam protokol lain (seperti IP).

2. Encryption dan Decryption

Enkripsi

merupakan suatu proses mengubah

isi

informasi, yang

biasa

disebut

clear

text

(atau

plain

text)

menjadi bentuk

yang

tersembunyi

yang biasa

disebut

ciphertext

sehingga

tidak bisa

dibaca

oleh orang-orang yang tidak diberi kuasa.

Dekripsi mengubah ciphertext menjadi bentuk clear text

kembali

seperti

semula sehingga

dapat

dibaca

oleh

orang-orang

yang

diberi kuasa.

3. Cryptosystem

Suatu

sistem

untuk

mengaktifkan enkripsi

dan

dekripsi,

otentikasi user, hashing, dan proses pertukaran key.

4. Hashing

Suatu

teknologi

integritas

data

yang

menggunakan suatu

algoritma

untuk mengkonversikan

pesan dengan

panjang

yang

bervariasi dan key yang digunakan bersama menjadi sebuah string

|

|

28

dengan panjang yang tetap atau disebut juga dengan hash. Di tempat

tujuan, hash dikalkulasi ulang untuk melakukan verifikasi bahwa pesan

dan key yang dikirimkan tidak berubah.

5. Authentication

Suatu

proses

mengidentifikasi pengguna

atau

proses

yang

mencoba mengakses sistem komputer atau sumber daya yang ada pada

jaringan.

6. Authorization

Suatu proses

memberikan

akses

menuju

sistem komputer atau

sumber daya

yang

ada

pada

jaringan bagi

pengguna atau

proses

yang

telah diotentikasi.

7. Key management

Key

merupakan

suatu

informasi

(serangkaian digit biner)

yang

digunakan untuk

membentuk dan

secara

periodik

mengubah operasi-

operasi yang dijalankan pada cryptosystem.

Key

management

digunakan

untuk

mengontrol proses

dimana

key

dibuat,

disimpan, diproteksi, dipertukarkan, diaktifkan, digunakan,

dan dihancurkan.

8. Certification Authority (CA) Service

Service

third-party

yang

dipercayakan untuk

membantu

mengamankan komunikasi antara entitas-entitas atau pengguna-

|

29

pengguna

yang

ada

pada

jaringan

dengan

cara

membuat

dan

menentukan digital certificate untuk keperluan enkripsi.

2.10.3 Tipe-Tipe VPN

Ada 2 tipe utama VPN yaitu : (Cisco Certified Network Profesional

2, 2003, Modul 13.1.3)

1. Remote-Access VPN

Menghubungkan remote

user,

seperti

mobile

user

dan

telecommuter, ke suatu perusahaan secara aman. Pangkal dari Remote-

Access

VPN

adalah

device-device

seperti

router

Cisco,

PIX

firewall,

dan concentrator.

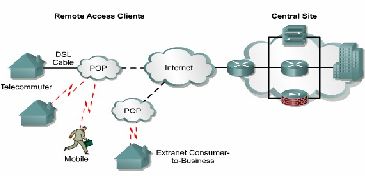

Gambar 2.11 Remote Access VPN

Ada 2 tipe Remote-Access VPN, yaitu :

1. Client-Initiated

Remote

user

menggunakan komputer

klien,

membentuk

suatu

tunnel

yang

aman

sepanjang jaringan

ISP

menuju

ke

perusahaan.

2. Network Access Server (NAS)-Initiated

|

30

Remote user melakukan koneksi ke ISP. NAS membentuk

suatu

tunnel

yang

aman

menuju ke

private

network

pada

perusahaan

yang

mungkin

mendukung

banyak sesi

remote

user-

initiated.

2. Site-to-Site VPN

Menghubungkan kantor cabang ke suatu perusahaan secara

aman (disebut juga intranet VPN), juga untuk

menghubungkan pihak-

pihak ketiga seperti pelanggan, supplier, dan mitra-mitra bisnis ke suatu

perusahaan (disebut

juga

extranet

VPN).

Site-to-Site

VPN

dapat

dibangun menggunakan

router Cisco, PIX firewall, dan concentrator.

Gambar 2.12 Site-to-Site VPN

Ada 2 tipe Site-to-Site VPN, yaitu :

1. Intranet VPN

Menghubungkan serikat-serikat

perusahaan, kantor-kantor

yang

berjauhan,

dan

kantor-kantor cabang

melalui

suatu

public

infrastructure.

2. Extranet VPN

Menghubungkan pelanggan, supplier,

mitra bisnis, ke

suatu intranet melalui suatu public infrastructure.

|

31

2.11 Tunneling

2.11.1 Pengertian Tunneling

Tunneling

adalah

enkapsulasi atau

pembungkusan

suatu

paket

protokol ke

dalam paket

protokol

lain

(Perlmutter, 2000, p12). Tunneling

menyediakan suatu koneksi point-to-point logis sepanjang jaringan IP yang

bersifat connectionless. Tunneling pada VPN

menggunakan enkripsi untuk

melindungi data agar tidak dapat dilihat oleh pihak-pihak yang tidak diberi

kuasa,

dan

untuk

membuat suatu

encapsulation

multiprotocol,

jika

diperlukan. Tunnel

pada VPN

dapat membawa paket data

yang dienkripsi

melalui 4 topologi : (Cisco Certified Network Profesional 2, 2003, Modul

13.1.3)

1. Dari router ke router

Gambar 2.13 Router to Router

2. Dari satu router ke banyak router

Gambar 2.14 One Router to Many Routers

3. Dari PC ke router atau VPN Concentrator

|

32

Gambar 2.15 PC to Router/Concentrator

4. Dari router ke firewall dan dari PC ke firewall

Gambar 2.16 PC to Firewall

2.11.2 Tunneling Protocol

Berbagai macam teknologi pada

network

layer

dapat

digunakan

untuk

membuat tunneling

protocol

melalui

suatu

jaringan

untuk

membentuk VPN, beberapa (tunneling protocol) diantaranya adalah :

1. GRE (Generic Routing Encapsulation)

Dengan tunneling

protocol

GRE,

router-router

Cisco

pada

masing-masing

site

mengenkapsulasi paket-paket

data

(yang

menggunakan protokol-protokol tertentu) dengan menggunakan header

IP,

dan

menciptakan hubungan

point-to-point

semu.

GRE

tidak

menyediakan enkripsi

sehingga

dapat

dimonitor

dengan

protocol

analyzer. (Cisco Certified Network Profesional 2, 2003, Modul 13.1.4)

2. PPTP (Point to Point Transport Protocol)

Dikembangkan oleh

team

Microsoft,

ECI/Telematics, Ascend

Communication, dan US. Robotics (yang sekarang menjadi bagian dari

3Com Communication). PPTP

membuat suatu jalur koneksi VPN

|

|

33

dengan

melakukan tunneling

terhadap

frame

PPP

(Point

to

Point

Protocol) melalui suatu jaringan dengan data berbasiskan TCP/IP

seperti internet (Perlmutter, 2000, p114)

3. L2F (Layer 2 Forwarding)

Dikembangkan oleh

Cisco

System

untuk

membuat

suatu

mekanisme

untuk

membangun suatu tunnel

berbasiskan enkapsulasi

UDP, antara peralatan remote access dengan router Cisco. Sekarang ini

L2F sudah tidak digunakan lagi (Perlmutter, 2000, p125).

4. L2TP (Layer 2 Tunneling Protocol)

Sebelum dipublikasikannya standar

L2TP,

Cisco

menggunakan

Layer

2

Forwarding (L2F)

sebagai proprietary tunneling protocolnya.

L2TP kompatibel dengan L2F, tetapi tidak sebaliknya.

L2TP, didefinisikan pada RFC 2661, merupakan kombinasi dari

tunneling protocol L2F milik Cisco dan tunneling protocol PPTP

(Point-to-Point

Tunneling

Protocol)

milik Microsoft.

L2TP

pada

Windows didukung mulai dari sistem operasi Windows NT. L2TP tidak

menyediakan enkripsi

sehingga

dapat

dimonitor

dengan

protocol

analyzer. (Cisco Certified Network Profesional 2, 2003, Modul 13.1.4)

5. IPSec (Internet Protocol Security)

IPSec

memastikan

kerahasiaan data,

integritas

data,

dan

otentikasi

data

antara peer

yang

saling bertukar

data.

IPSec

menyediakan

service-service

tersebut

menggunakan Internet

Key

Exchange (IKE) untuk mengatur negosiasi dari protokol-protokol yang

|

|

34

saling berkomunikasi dan algoritma untuk menghasilkan kunci enkripsi

dan otentikasi yang akan digunakan.

IPSec hanya mendukung lalu

lintas IP unicast.

IPSec didukung oleh router

Cisco seri 1600,

2x00,

36x0,

4x00,

5x00,

dan

7x00

yang

menggunakan IOS

versi

12.0(x),

firewall

Cisco PIX,

serta

VPN Client

dan

VPN

Concentrator.

(Cisco

Certified Network Profesional 2, 2003, Modul 13.3.1).

6. ATMP (Ascend Tunnel Management Protocol)

Hanya digunakan oleh vendor Ascend Communication.

L2TP

dan

GRE

digunakan

untuk

jaringan

multiprotokol atau

lalu

lintas IP multicast. L2TP dan GRE tidak mendukung enkripsi dan integritas

data.

Untuk

fungsi-fungsi

ini,

kedua

protokol ini

dapat

dikombinasikan

dengan IPSec, sehingga L2TP atau GRE dapat menyediakan enkripsi

IPSec, seperti L2TP/IPSec atau GRE/IPSec.

2.12 Security Association (SA)

Security Association (SA) merupakan representasi kebijaksanaan antara dua

host dan

menjelaskan bagaimana

kedua

host tersebut

menggunakan IPSec

untuk

memproteksi lalu lintas data pada jaringan (Cisco Certified Network Profesional 2,

2003, Modul

13.3.3).

Security

Association

adalah

hubungan antara pengirim

dan

penerima

yang

menggunakan IPSec. Sebuah

SA

mencakup parameter-parameter

seperti dibawah ini (Perlmutter, 2000, p109) :

1. Algoritma

enkripsi

otentikasi,

panjang

key,

dan

parameter enkripsi

lainnya

(seperti umur key) yang digunakan oleh paket yang diproteksi.

|

|

35

2. Key-key yang digunakan untuk otentikasi pada sesi yang sedang berlangsung

(Hash-based Message Authentication Codes [HMACs]) dan enkripsi yang akan

digunakan pada algoritma diatas. Key-key ini dapat dicantumkan secara

manual

maupun

dengan

cara

melakukan negosiasi

secara

otomatis

dengan

menggunakan bantuan protokol Internet Key Exchange (IKE).

3. Spesifikasi dari lalu lintas network dimana SA akan diterapkan (misalnya pada

semua lalu lintas IP, hanya pada sesi telnet, dan sebagainya).

4. Protokol enkapsulasi (AH atau ESP)

dan

mode

(tunnel atau transport)

yang

digunakan pada IPSec.

2.13 Internet Key Exchange (IKE)

2.13.1 Pengertian IKE

Internet Key Exchange (IKE), yang didefinisikan sebagai RFC

2409,

merupakan protokol

cangkokan yang

mengimplementasikan

pertukaran key

Oakley dan pertukaran key

Skeme didalam kerangka kerja

Internet Security Association Key Management Protocol (ISAKMP). (Cisco

Certified Network

Profesional

2,

2003,

Modul

13.3.5).

ISAKMP

didefinisikan sebagai RFC 2408. ISAKMP, Oakley, dan Skeme merupakan

protokol

keamanan

yang

diimplementasikan oleh IKE.

IKE

menyediakan

otentikasi

bagi

host-host

yang

berkomunikasi menggunakan

IPSec,

menegosiasikan key yang akan digunakan pada IPSec, dan

menegosiasikan

SA yang digunakan pada IPSec.

|

36

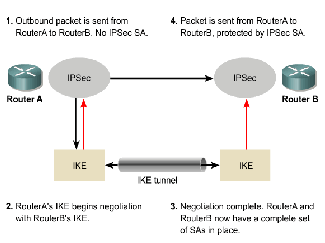

Gambar 2.17 Internet Key Exchange

Keuntungan penggunaan IKE antara lain : (Cisco Certified Network

Profesional, 2003, Semester 2 Modul 13.3.5)

1.

Mengeliminasi kebutuhan

untuk

menentukan

semua

parameter

keamanan yang

digunakan pada IPSec

dalam

cryptomap

pada

kedua

peer secara manual.

2. Memungkinkan pengguna untuk menentukan umur key yang digunakan

pada SA IPSec.

3. Memungkinkan pengguna untuk mengganti key yang digunakan untuk

enkripsi selama sesi IPSec berlangsung.

4. Memungkinkan IPSec untuk menyediakan anti-replay service.

5.

Memperbolehkan penggunaan

Certification

Authority

(CA)

untuk

mendukung

implementasi IPSec

yang

dapat

dikendalikan

dan

dapat

diperluas.

6. Memungkinkan otentikasi tiap-tiap peer secara dinamis.

2.13.2 Komponen-Komponen Teknologi IKE

|

|

37

Komponen-komponen teknologi

yang diimplementasikan

untuk

digunakan

oleh

IKE

meliputi

:

(Cisco

Certified Network

Profesional

2,

2003, Modul 13.3.5)

1. DES

Digunakan

untuk

mengenkripsi paket

data.

IKE

mengimlementasikan

56-bit

DES-CBC

menggunakan

standar

Explicit

Initialization Value (IV).

2. 3DES

Pengembangan terhadap teknologi enkripsi DES. Menggunakan

metode enkripsi 168-bit.

3. Cipher Block Chaining (CBC)

Memerlukan sebuah

Initialization

Value

(IV)

untuk

memulai

enkripsi. IV secara eksplisit disertakan pada paket IPSec.

4. Diffie-Hellman

Protokol

public-key

crypthografy

yang

memungkinkan dua

pihak

saling

membuat

sebuah

rahasia

yang akan

digunakan bersama

melalui channel komunikasi yang tidak aman. Difie-Hellman digunakan

pada IKE untuk membangun sesi key

.

5. MD5 (varian dari HMAC)

Message Digest 5 (MD5) merupakan

sebuah

algoritma

hash

yang digunakan untuk melakukan otentikasi terhadap paket data.

6. SHA (varian dari HMAC)

|

|

38

Secure Hash Algorithm (SHA) merupakan sebuah algoritma

hash yang digunakan untuk melakukan otentikasi terhadap paket data.

7. RSA signature dan RSA encrypted nonce

RSA

merupakan sistem

public-key

cryptography

yang

dikembangkan oleh Ron Rivest, Adi Shamir, dan Leonard Adleman.

X.509v3 certificate digunakan oleh protokol IKE ketika otentikasi

memerlukan public key.

2.14 Internet Protocol Security (IPSec)

2.14.1 Mode Proteksi IPSec

IPSec mencakup

dua protokol

dan dua mode proteksi,

yaitu :

(Cisco Certified Network Profesional 2, 2003, Modul 13.3.1)

1. Authentication Header (AH)

Memverifikasi otentikasi dan integritas datagram IP dengan

cara

menyertakan MAC

pada

header.

AH

memastikan

integritas

dan

otentikasi data (h_7VPN.pdf, p25).

2. Encapsulating Security Payload (ESP)

Mengenkapsulasi dan

mengotentikasi

data

tetapi

tidak

menyediakan proteksi

pada

header.

ESP

memastikan

integritas

dan

keamanan data (h_7VPN.pdf, p25).

|

39

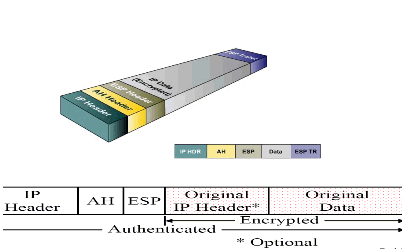

Gambar 2.18 Encapsulating Security Payload

IPSec membuat

suatu jalur terproteksi

menggunakan

2 metode

yaitu :

1. Tunnel Mode

Pada mode

ini paket IP asli dienkapsulasi didalam paket IP lain

(Perlmutter, 2000, p107). Pada mode transport, masing-masing end-host

yang

berbeda

mengenkapsulasi data

mereka

masing-masing

dengan

IPSec,

oleh

karena

itu

IPSec

harus

diimplementasikan pada

masing-

masing end-host tersebut. (Cisco Certified Network Profesional 2, 2003,

Modul 13.3.2)

2. Transport Mode

Pada

mode

ini

paket

asli

ditambahkan dengan

header

ESP

sebelum paket dikirimkan (Perlmutter, 2000, p107). Pada mode tunnel,

terdapat beberapa IPSec gateway yang menyediakan service IPSec bagi

host-host

lain

pada

tunnel

peer-to-peer,

tanpa

disadari oleh

masing-

masing

end-host

bahwa

sebenarnya IPSec

digunakan

untuk

memproteksi

lalu

lintas

data

mereka. IPSec gateway

meyediakan

|

40

mekanisme proteksi lalu lintas data yang transparan melalui public

network. (Cisco Certified Network Profesional 2, 2003, Modul 13.3.2)

2.14.2 Metode Enkripsi IPSec

Ada 3 metode enkripsi yang digunakan pada IPSec, yaitu :

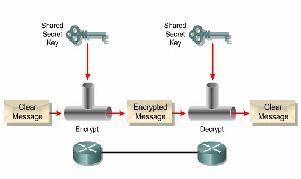

1. Symmetrical Algorithm

Metode

algoritma

yang

menggunakan key

yang

sama

untuk

mengenkripsi dan mendekripsi data.

Gambar 2.19 Symmetrical Algorithm

Beberapa metode symmetrical algorithm antara lain 56-bit Data

Encryption

Standard

(DES),

168-bit Triple

DES (3DES), dan 128-bit

atau 256-bit Advanced Encryption Standard (AES).

Keuntungan symmetrical algorithm antara lain :

1. Mengenkripsi informasi dalam

jumlah yang sangat banyak dengan

sangat cepat.

2. Panjang key biasanya hanya 40 sampai 168 bit.

3. Komputasi

matematik dapat diimplementasikan pada perangkat

keras dengan mudah, sehingga beban pemrosesan dapat dikerjakan

dengan lebih mudah dan lebih murah.

|

41

4. Pengirim dan

penerima

menggunakan

suatu

key

secara

bersama.

Kelemahan dari

penggunaan

key

secara

bersama

adalah

adanya

resiko

key

yang

saling dipertukarkan antara

masing-masing device

melalui jaringan

disadap oleh hacker.

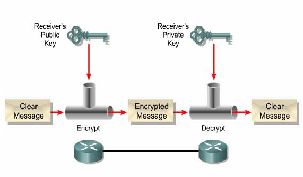

2. Asymmetrical Algorithm

Metode

algoritma

yang

menggunakan sebuah

key

untuk

mengenkripsi data

(public

key)

dan

sebuah

key

lain

(tetapi

masih

berhubungan) untuk mendekripsi data (private key).

Gambar 2.20 Asymmetrical Algorithm

Beberapa metode asymmetrical algorithm antara

lain

algoritma

Ron Rivest, Adi Shamir, and Leonard Adleman (RSA) dan algoritma El

Gamal. (Cisco Certified Network Profesional 2, 2003, Modul 13.2.3)

Keuntungan asymmetrical algorithm antara lain :

1. Dapat digunakan dengan lebih baik untuk otentikasi karena sebuah

key selalu dirahasiakan (private key) .

2. Pengaturan key menjadi lebih mudah (satu public key untuk semua

orang).

3. Dapat

digunakan sebagai

digital

signature,

pertukaran

key

untuk

otentikasi, e-mail, atau sejumlah kecil data.

|

|

42

4. Berdasarkan pada persamaan matematik yang sangat rumit.

Kelemahan

dari

penggunaan public

key

adalah

proses

enkripsi

informasi

yang

sangat

lambat

dibandingkan dengan

symmetrical

algorithm.

3. Hashing Algorithm

Metode

algoritma

yang

menghasilkan suatu

variable

output

berukuran

tetap

tanpa

memperhatikan berapa

besar

ukuran

variable

input.

Ada 2 metode hashing algorithm yaitu MD5 (outputnya berupa

key 128-bit) dan SHA-1 (outputnya berupa key 160-bit).

2.15 Authentication, Authorization, Accounting (AAA)

AAA

adalah

sebuah

sistem

yang

dibuat oleh

Cisco

untuk

menyediakan

keamanan jaringan, yang meliputi : (Thomas, 2004, pp137-140)

1. Otentikasi

Otentikasi

dilakukan

untuk

memastikan siapa

pengguna

jaringan

sebenarnya.

Data

rahasia

yang

di-share

atau

aplikasi

software

trusted

third-

party

secara

umum

menyediakan otentikasi.

Otentikasi

mengizinkan

administrator

jaringan

untuk

mengidentifikasi user

yang

dapat

terkoneksi ke

peranti jaringan atau internet dengan memasukkan username dan password.

2. Otorisasi

Yang

terkait

dengan

otentikasi adalah

otorisasi,

yang

memainkan

otentikasi sekali

secara

lengkap.

Sesudah

user

diotentikasi, dibutuhkan cara

untuk

memastikan bahwa

user diotorisasikan

untuk

mengerjakan

hal yang

|

|

43

dibutuhkan.

Otorisasi

mengizinkan administrator untuk

mengontrol

tingkatan

akses pengguna sesudah user dapat

mengumpulkan akses ke router. Otorisasi

juga

dapat

mendiktat tipe-tipe

kegiatan

protokol

pengguna pesan,

seperti

mengizinkan user untuk meng-invoke hanya FTP, telnet, atau HTTP traffic.

3. Accounting

Accounting

terjadi

sesudah

langkah-langkah otentikasi

dan

otorisasi

terpenuhi.

Accounting

mengizinkan administrator untuk

mengumpulkan

informasi mengenai pengguna dan

tindakan

yang

mereka

lakukan

saat

terkoneksi ke peranti jaringan. Administrator dapat melacak user

yang log ke

suatu router, IOS command yang user gunakan, dan banyak byte yang

ditransfer user.

AAA

menyediakan

skalabilitas,

meningkatkan tingkat

kefleksibelan, dan

mengijinkan adanya

sistem

multiple

backup.

AAA

mendukung

tiga

protokol

keamanan,

yaitu : (Cisco Certified Network Profesional 2, 2003, Modul 11.1.2)

1. TACACS+

TACACS+ adalah aplikasi keamanan yang digunakan dengan AAA

yang menyediakan sistem keamanan terpusat untuk user mendapatkan akses ke

router

atau

network

access

server.

TACACS+

berjalan pada

sistem operasi

UNIX,

Windows NT,

atau

Windows

2000.

TACACS+

menyediakan

fasilitas

modul otentikasi, otorisasi, dan accounting secara terpisah.

2. RADIUS

RADIUS adalah sistem berbasis client-server yang menggunakan AAA

yang mengamankan

jaringan dari akses yang tak terotorisasi. Dalam

|

|

44

implementasi

Cisco, RADIUS clients berjalan pada router Cisco dan

mengirimkan permintaan otentikasi ke pusat RADIUS server.

3. Kerberos

Kerberos

adalah

sebuah

metode

otentikasi dan

enkripsi

yang

dapat

digunakan oleh router

Cisco

untuk

memastikan data tidak

dapat di-sniff

dari

network.

Kerberos dikembangkan di MIT

dan

dirancang

untuk

menyediakan

kemananan

yang

kuat

menggunakan algoritma

kriptografi

Data

Encryption

Standard (DES).

2.16 Remote Authentication Dial-In User Service (RADIUS)

Protokol

RADIUS

dikembangkan oleh

Livingston

Enterprises

sebagai

sebuah protokol otentikasi dan accounting untuk digunakan dengan access server.

RADIUS

ditetapkan

dalam

RFCs

2865,

2866

dan

2868.

RADIUS

adalah sebuah

standard bebas, dan secara khusus

menggunakan lebih sedikit CPU cycle.

Sekarang ini, RADIUS adalah satu-satunya protokol keamanan yang didukung oleh

munculnya protokol otentikasi wireless

(Cisco Certified Network

Profesional 2,

2003, Modul 11.1.4).

Komunikasi di

antara

network

access

server

dan

server

RADIUS

berbasiskan UDP.

Secara

umum,

RADIUS

adalah

clients-server

protokol

connectionless. RADIUS client secara umum adalah Network Access Server (NAS).

Server RADIUS biasanya adalah sebuah proses daemon yang berjalan pada mesin

UNIX

atau

Windows. Klien

memberikan

informasi

user

untuk

menunjuk

server

RADIUS dan

menjalankan respon yang dikembalikan. Server RADIUS

menerima

permintaan

koneksi user,

mengotentikasi user,

dan

mengembalikan konfigurasi

|

|

45

informasi

yang

dibutuhkan klien

untuk

mengirim

layanan

kepada

user.

Sebuah

server RADIUS dapat bertindak sebagai sebuah proxy client untuk server RADIUS

lain

atau

jenis otentikasi server

yang

lain. Saat

server

RADIUS

mengotentikasi

pengguna, event yang dijalankan sebagai berikut : (Thomas, 2004, p141)

1. Remote user disarankan untuk menuliskan username dan password.

2. Username dan password dienkripsikan dan dikirim melalui jaringan data.

3. Server RADIUS menerima atau menolak username dan password.

Langkah-langkah yang dijalankan untuk

memampukan RADIUS pada

router Cisco adalah sebagai berikut : (Thomas, 2004, p142)

1. Gunakan aaa new-model command. AAA harus digunakan dalam RADIUS.

2. Tentukan server RADIUS dengan radius-server host command.

3. Tentukan password yang akan digunakan antara router dan server RADIUS.

|