|

BAB 2

LANDASAN TEORI

2.1 Pengertian Sistem Informasi

2.1.1

Pengertian Sistem

Menurut

McLeod (2001, p9), sistem adalah sekelompok elemen-

elemen yang berintegrasi dengan

maksud yang sama untuk mencapai

suatu tujuan.

Pendapat James Hall

(2001, p5) yang diterjemahkan oleh

Amir

Abadi

Jusuf,

sistem adalah

sekelompok

dua

atau

lebih

komponen-

komponen yang saling berkaitan (inter-related) atau subsistem-subsistem

yang bersatu untuk mencapai tujuan yang sama (common purpose).

Pendapat

Mulyadi

(2001,

p5),

sistem adalah

suatu

jaringan

prosedur yang dibuat menurut pola yang terpadu untuk melaksanakan

kegiatan pokok perusahaan.

Jadi

secara

umum,

sistem dapat

diartikan

sebagai

sekumpulan

elemen atau komponen yang saling berinteraksi dan terkoordinasi untuk

melakukan suatu kegiatan guna mencapai tujuan bersama.

2.1.2

Pengertian Informasi

Menurut Mcleod (2001, p12), informasi adalah data yang telah

diproses atau data yang sudah memiliki arti tertentu bagi kebutuhan

penggunanya.

7

|

|

8

Menurut

pendapat

James

Hall

(2001,

p14)

yang

diterjemahkan

oleh Amir Abadi Jusuf, informasi menyebabkan

pemakai melakukan

suatu tindakan yang dapat ia lakukan atau tidak dilakukan. Informasi

ditentukan oleh efeknya pada pemakai bukan oleh bentuk fisiknya.

Menurut Turban (2001, p17), informasi adalah kumpulan dari

kenyataan (data) yang dengan beberapa cara sehingga mereka berguna

bagi para penggunanya.

Jadi

dapat

disimpulkan,

informasi

adalah

kumpulan

dari

data

-

data yang telah diproses dimana informasi tersebut haruslah akurat dan

terpercaya sehingga informasi tersebut berguna bagi penggunanya.

2.1.3

Pengertian Sistem Informasi

Menurut

Jogiyanto

(2001,

p11),

sistem informasi

adalah

suatu

sistem di

dalam suatu

organisasi

yang

mempertemukan

kebutuhan

pengolahan transaksi harian, mendukung operasi, bersifat manajerial dan

kegiatan strategi dari suatu organisasi dan menyediakan pihak

luar

tertentu dengan laporan-laporan yang diperlukan.

Menurut

Laudon

(2002,

p7-8),

sistem informasi

merupakan

sekumpulan komponen yang saling berhubungan, yang mengumpulkan,

memproses, menyimpan dan mendistribusikan informasi untuk

membantu

manajer

dalam mengambil

keputusan,

pengontrolan,

pengkoordinasian, penganalisaan masalah dan penanggulangan masalah

yang kompleks dalam suatu perusahaan atau organisasi.

|

|

9

Menurut O’Brien (2003, p7), sistem informasi adalah perpaduan

terorganisasi dari

manusia, hardware, software, jaringan komunikasi dan

sumber daya data dimana ia mengumpulkan, mengubah dan juga

menyebarkan informasi itu ke organisasi.

Jadi

dapat

disimpulkan

sistem informasi

adalah

sekumpulan

komponen

yang

saling

berkerjasama

di

dalam suatu

organisasi

untuk

mengumpulkan, memproses dan menyimpan informasi untuk mendukung

proses pengambilan keputusan.

2.2 Sistem Informasi Akuntansi

2.2.1

Pengertian Sistem Informasi Akuntansi

Sistem Informasi Akuntansi (SIA) adalah sebuah sistem informasi

yang

menangani

segala

sesuatu yang

berkenaan

dengan

akuntansi.

Akuntansi

sendiri

sebenarnya

adalah

sebuah

sistem informasi.

Fungsi

penting yang dibentuk sistem informasi akuntansi pada sebuah organisasi

antara lain :

a. Mengumpulkan dan menyimpan data tentang aktivitas dan

transaksi.

b. Memproses data menjadi informasi yang dapat digunakan

dalam proses pengambilan keputusan.

c. Melakukan kontrol secara tepat terhadap aset organisasi.

|

|

10

2.2.2

Sistem Akuntansi Pembelian

Menurut Mulyadi

(2001, p299),

sistem

akuntansi pembelian

adalah sistem yang digunakan dalam perusahaan untuk pengadaan barang

yang

diperlukan

oleh

perusahaan.

Fungsi

yang

terkait

dalam sistem

akuntansi pembelian adalah :

1. Fungsi gudang.

2. Fungsi pembelian.

3. Fungsi penerimaan.

4. Fungsi akuntansi.

Dokumen

yang

digunakan

dalam sistem akuntansi

pembelian

adalah :

1. Surat permintaan pembelian.

2. Surta permintaan penawaran harga.

3. Surat order pembelian.

4. Laporan penerimaan barang.

5. Surat perubahan order.

6. Bukti kas keluar

2.2.3

Sistem Akuntansi Persediaan

Menurut Mulyadi

(2001, p553),

sistem

akuntansi persediaan

adalah sistem yang bertujuan untuk mencatat mutasi tiap jenis persediaan

yang disimpan di gudang. Dalam perusahaan manufaktur, persediaan

terdiri

dari:

persediaan

produk

jadi,

persediaan

produk

dalam proses,

persediaan bahan baku, persediaan

bahan penolong, persediaan bahan

|

|

11

habis pakai pabrik dan persediaan suku cadang. Ada dua macam metode

pencatatan persediaan: metode

mutasi persediaan

(perpetual

inventory

method) dan

metode

persediaan

fisik

(physical

inventory

method).

Metode

mutasi persediaan cocok digunakan dalam penentuan biaya

bahan baku dalam perusahaan yang harga pokok produknya dikumpulkan

dengan metode harga pokok pesanan, sedangkan metode persediaan fisik

cocok digunakan

dalam penentuan

biaya

bahan baku

dalam

perusahaan

yang harga pokok produknya dikumpulkan dengan metode harga pokok

proses.

2.3 Pengertian Audit Sistem Informasi

2.3.1

Pengertian Audit

Berdasarkan definisi The American Accounting Association

Committee

on

Basic Auditing Concepts yang

terdapat

dalam

buku

Sanyoto Gondodiyoto (2006, p37),

auditing adalah

proses

dimana

seseorang

yang

independent dan kompeten yang

mengakumulasi

dan

mengevaluasi bukti mengenai informasi yang terkait dengan ekonomi

untuk tujuan menetapkan dan melaporkan mengenai kecocokan antara

informasi yang terkait dengan kriteria yang dibuat.

Menurut Mulyadi (2001, p7), auditing adalah suatu proses

sistematis untuk memperoleh dan mengevaluasi bukti secara objektif

mengenai

pernyataan-pernyataan tersebut

dengan

kriteria

yang

telah

ditetapkan, serta penyampaian hasil-hasilnya kepada pemakai yang

berkepentingan.

|

|

12

Sedangkan menurut James Hall (2001, p42) yang diterjemahkan

oleh

Amir

Abadi

Jusuf, auditing

adalah

salah

satu

bentuk

pengujian

independen yang dilakukan oleh seorang ahli,

auditor, yang

menunjukkan pendapatnya

tentang

kejujuran

(fairness)

suatu

laporan

keuangan.

Jadi dari definisi di atas dapat disimpulkan bahwa auditing adalah

sebuah proses sistematis sesuai dengan kriteria yang telah ditetapkan

untuk melaporkan hasil dari proses tersebut.

2.3.2

Pengertian Audit Sistem Informasi

Menurut Sanyoto Gondodiyoto (2006, p419) audit

sistem

informasi adalah proses pengumpulan dan penilaian bukti untuk

menentukkan apakah sistem komputer perusahaan mampu mengamankan

harta,

memelihara kebenaran

data,

mampu

mencapai tujuan

perusahaan

secara efektif, dan menggunakan aktiva perusahaan secara tepat.

Menurut

Ron

Weber

dalam bukunya “Information

Systems

Control

And

Audit”

(1999,

p10)

Audit

Sistem Informasi

adalah

proses

mengumpulkan dan mengevaluasi bukti untuk menentukan apakah sistem

komputer telah melindungi asset perusahaan, menjaga, dan memelihara

data secara

integritas dan membantu perusahaan dalam mencapai tujuan

secara efektif dan menggunakan sumber daya yang ada secara efisien.

Dari

definisi

diatas

dapat

disimpulkan

audit

sistem informasi

adalah proses yang mengumpulkan dan mengevaluasi bukti untuk

mencapai sasaran organisasi yang efektif.

|

|

13

2.3.3

Jenis Audit

Menurut

O. Ray Whittington

dan

Kurt Pany, terdapat tiga

jenis

audit yaitu :

a. Audit Laporan Keuangan (Audit of financial statement)

Audit

laporan

keuangan (2001,

p4)

adalah

audit

yang

dilakukan

oleh

seorang

auditor

untuk

mengumpulkan

bukti

dan

menyediakan jaminan bahwa laporan keuangan telah

mengikuti prinsip akuntansi

yang

berterima

umum. Audit ini

meliputi pencarian dan pembuktian catatan akuntansi serta

menguji bukti

lain

yang

mendukung dalam laporan keuangan

tersebut. Laporan audit merupakan pernyataan pendapat

auditor mengenai laporan keuangan tersebut.

b. Audit Kepatuhan (Compliance Audit)

Audit

kepatuhan

(2001,

p787)

adalah

audit yang

tujuannya untuk menentukan apakah yang diaudit sesuai

dengan

kondisi

atau

peraturan

tertentu. Audit

kepatuhan

mencakup pengujian dan pelaporan apakah sebuah organisasi

telah patuh terhadap berbagai persyaratan meliputi ketetapan,

peraturan

dan

kesepakatan.

Hasil audit

kepatuhan

umumnya

dilaporkan kepada pihak yang berwenang

membuat

kriteria.

Audit kepatuhan banyak dijumpai dalam pemerintahan.

c. Audit Operasional (Operational Audit)

Audit operasional (2001, p783) merupakan suatu studi

atau pembelajaran bagi suatu organisasi yang bertujuan

|

|

14

mengukur operasional perusahaan. Audit operasional mengacu

kepada pengujian secara menyeluruh sebuah unit operasional

atau

suatu

organisasi

untuk

mengevaluasi

sistem tersebut,

pengendaliannya,

pelaksanaannya yang

diatur

oleh

tujuan

manajemen.

2.3.4

Tujuan Audit

Menurut Ron Weber dalam bukunya “Information Systems Control And

Audit” (1999, p10-11) tujuan audit yaitu :

1. Mengamankan asset, asset (aktiva) yang berhubungan dengan

instalasi

sistem informasi mencakup: perangkat keras

(hardware), perangkat lunak (software), manusia (people), file

data, dokumentasi sistem, dan peralatan pendukung lainnya.

2. Menjaga integritas data, integritas data merupakan konsep

dasar

audit

sistem informasi.

Integritas

data berarti

data

memiliki atribut : kelengkapan (completeness), baik dan

dipercaya (soundness),

kemurnian

(purity), dan ketelitian

(veracity).

3. Menjaga efektifitas sistem, sistem informasi dikatakan efektif

hanya

jika

sistem tersebut

dapat

mencapai

tujuannya

yaitu

salah

satunya untuk memenuhi kebutuhan user. Audit

efektifitas

sistem dilakukan setelah suatu

sistem berjalan dan

pada tahap perencanaan sistem (system design).

|

|

15

4. Mencapai efisiensi sumber daya, suatu sistem sebagai fasilitas

pemrosesan informasi dikatakan efisien jika ia menggunakan

sumber daya

seminimal

mungkin

untuk

menghasilkan

output

yang dibutuhkan.

2.3.5

Prosedur Audit Sistem Informasi

Menurut Ron Weber dalam

bukunya

“Information Systems

Control And Audit” (1999, p45-46) terdapat empat jenis prosedur audit,

yaitu :

1. Prosedures

to

obtain

an

understanding

of

controls:

penyelidikan, pemeriksaan dan observasi dapat digunakan

untuk memperoleh sebuah pengertian mengenai apakah

control itu

ada,

seberapa

bagus

control

itu

dibuat

atau

dirancang

dan apakah

control

itu digunakan

dalam kegiatan

operasional.

2. Test of control : penyelidikan, pemeriksaan, pengamatan dan

penerapan

prosedur control

dapat

digunakan

untuk

mengevaluasi apakah control tersebut beroperasi secara

efektif.

3. Subtantive test of details of account balances : pengujian (test)

ini digunakan untuk mengetahui apakah transaksi telah

dibukukan dengan benar.

|

|

16

4. Analytical review procedures : pengujian (test) ini fokus pada

hubungan antara data dengan tujuan audit.

2.3.6

Metode Audit Sistem Informasi

Menurut Ron Weber dalam bukunya “Information Systems Control And

Audit” (1999, p56-57) metode audit terdiri dari :

1. Auditing around the computer, adalah mentrasir balik

(trace-

back) hasil olahan komputer antara lain output

ke bukti

dasarnya antara lain input tanpa melihat prosesnya.

2. Auditing through the computer, auditor harus memperlakukan

komputer sebagai target audit

dan melakukan audit through

atau memasuki area program. Oleh sebab itu pendekatan

Auditing through the computer termasuk

juga dalam CAATs

(Computer

Assisted

Audit

Technique)

yaitu

Teknik Audit

Berbantuan Komputer (TABK).

2.3.7

Standard Audit

Standard audit menurut AICPA (American Institute of Certified

Public Accountants) yang diambil dari buku O. Ray Whittington dan Kurt

Pany (2001, p47 ), yaitu :

|

|

17

a. Strandard Umum, terdiri dari :

1. Audit dilakukan oleh seorang auditor yang mempunyai

keahlian

dan

pelatihan

teknis

yang

cukup

dalam fungsi

pengujian (test function).

2. Audit

dilakukan

oleh

seorang

auditor

yang

mempunyai

pengetahuan yang memadai dalam pokok persoalan.

3. Seorang auditor

melakukan audit hanya jika ia memiliki

alasan

untuk percaya bahwa pokok persoalan mampu

mengevaluasi dan mengukur

berdasarkan kriteria (standard)

yang sesuai dan bermanfaat bagi pengguna.

4. Dalam

segala

hal

yang

bersangkutan

dengan

audit

independence

dalam sikap

mental

harus

dipertahankan

atau

dijaga oleh seorang auditor.

5. Oleh

karena

itu

kepedulian

profesi

dilaksanakan

dalam

perencanaan dan pelaksanaan audit.

b. Standard Kerja Lapangan, terdiri dari :

1. Pekerjaan

harus

dilaksanakan

sebaik-baiknya

dan

jika

menggunakan asisten harus disupervisi dengan semestinya.

2.

Bukti yang cukup didapat untuk menyediakan suatu

kesimpulan yang beralasan dan dinyatakan dalam laporan.

c. Standard Pelaporan

1.

Laporan mengidentifikasi pokok persoalan atau asersi yang

dilaporkan dan dinyatakan dalam audit.

|

|

18

2.

Laporan menyatakan kesimpulan

auditor

mengenai pokok

persoalan atau asersi berdasarkan kriteria dimana

pokok

persoalan ditetapkan.

3. Laporan yang menyatakan syarat signifikan auditor dalam

suatu audit.

4. Laporan audit mengevaluasi pokok persoalan

yang disiapkan

berdasarkan kesepakatan kriteria di atas atau sebuah asersi

yang

terkait

didalamnya,

atau

dalam sebuah

audit

untuk

disesuaikan dengan prosedur yang

disepakati di atas harus

mengandung pernyataan ketat yang membatasi

penggunaannya ke dalam bagian yang disepakati berdasarkan

kriteria dan prosedur diatas.

2.3.8

Tahapan Audit Sistem Informasi

Menurut

Ron Weber dalam buku

”Information

Systems

Control

and Audit“ (1999, p47-55) yang dikutip oleh Sanyoto Gondodiyoto

dalam

bukunya

Audit Sistem

Informasi (2006,

p425-428),

terdapat

lima langkah atau tahapan audit sistem informasi yaitu :

1. Perencanaan Audit (Planning the Audits)

Perencanaan

merupakan

tahapan pertama dari kegiatan audit,

bagi auditor eksternal, hal ini artinya adalah auditor eksternal

melakukan investigasi terhadap klien untuk mengetahui

apakah pekerjaan meng-audit dapat diterima, menetapkan staf

|

|

19

audit, menghasilkan perjanjian audit, menghasilkan

informasi

latar

belakang klien,

mengerti

tentang

masalah

hukum klien

dan melakukan analisa terhadap prosedur yang ada untuk

mengerti tentang bisnis klien dan mengidentifikasi resiko

audit.

2. Pengetesan Kendali (Tests of Controls)

Auditor melakukan control test ketika

mereka menilai bahwa

control

resiko berada pada tingkat

kurang

dari

maksimum.

Mereka

mengandalkan

control sebagai

dasar

untuk

mengurangi biaya testing. Sampai pada tahap ini auditor tidak

mengetahui

apakah

identifikasi kontrol

telah

berjalan dengan

efektif. Oleh karena itu diperlukan evaluasi yang spesifik

terhadap materi kontrol.

3. Pengetesan Transaksi (Tests of Transactions)

Auditor

menggunakan

test terhadap

transaksi

untuk

mengevaluasi kesalahan atau proses yang tidak biasa terjadi

pada transaksi yang mengakibatkan kesalahan pencatatan

material pada

laporan keuangan. Test transaksi

ini

menelusuri

jurnal

dari

sumber

dokumen,

memeriksa file harga

dan

mengecek keakuratan penghitungan.

|

|

20

4. Pengetesan

Keseimbangan

atau

Keseluruhan

Hasil

(Tests of

Balances or Overall Results)

Untuk

mengetahui

pendekatan yang digunakan pada tahapan

ini,

yang

harus diperhatikan adalah tujuan pengamanan

harta

dan

integritas

data.

Ada beberapa jenis

substantive test

terhadap saldo yang digunakan adalah konfirmasi piutang,

penghitungan fisik persediaan dan penghitungan ulang

penyusutan aktiva tetap.

5. Pengakhiran (penyelesaian) Audit (Completion of the Audit)

Pada fase akhir audit akan menjalankan beberapa test

tambahan

terhadap bukti audit yang ada agar dapat dijadikan

laporan. Ada empat opini

yang diberikan terhadap

hasil audit

oleh eksternal auditor yaitu:

1. Disclaimer of opinion

:

auditor tidak dapat

memberikan

opini.

2. Adverse opinion

: auditor berpendapat bahwa banyak

kesalahan.

3. Qualified opinion : auditor berpendapat bahwa terjadi

beberapa kesalahan tetapi nilainya tidak material.

4. Unqualified opinion : auditor berpendapat tidak terjadi

kesalahan atau misstatement.

|

21

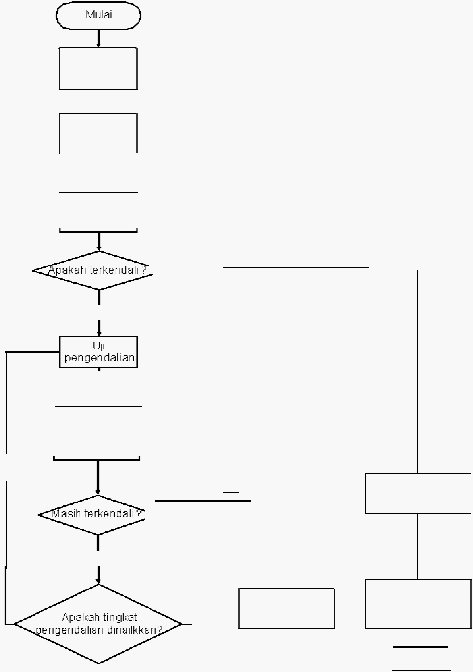

Pengujian

substanti

yang

diperluas

Membuat

opini

audi

dan

menerb itka n

laporan

Flowchart

dari

langkah

utama

dalam

audit

sistem

infonnasi

Tahap

awal

pekeaan

audit

Memahami

struktur

pengendalian

Menilai

pengendalian

resiko

:::>---------------

TI

dak

Ya

Menilai

kembali

pengendalian

resiko

Ya

Ya

Tidak

-

Tidak

Pengujia n

substantif

terbatas

r---

f

l

(

Seesai

lesai

)

Gam

bar 2.1

Flowchart

Tahapan

Audit

Sistem Informasi (Weber, 1999,

p48)

|

|

22

2.3.9

Instrumen

Audit Sistem Informasi

Menurut Ron Weber dalam

bukunya

“Information Systems

Control And Audit” (1999, p789-810) terdapat tiga instrumen audit

Sistem Informasi, yaitu :

1. Wawancara (Interviews)

2. Kuesioner (Questionnaires)

3. Arus Pengendalian (Control Flowcharts)

2.3.10

Teori Penetapan Resiko

Menurut Maiwald (2003, p144), resiko adalah konsep yang

mendasari apa

yang kita

sebut dengan

“keamanan”. Resiko adalah

potensi kehilangan perlindungan yang dibutuhkan. Selain itu, resiko

adalah kombinasi dari ancaman dan kerawanan (vulnerability). Resiko

dapat dibagi dalam tiga tingkatan secara kualitatif, yaitu :

1. Low (rendah)

Merupakan tingkat resiko

dalam organisasi yang tidak

seharusnya terjadi. Resiko ini dapat diatasi dengan cepat,

namun menggunakan biaya yang cukup besar.

2. Medium (menengah)

Merupakan resiko yang signifikan karena meliputi

kerahasiaan,

integritas, kemampuan,

dan pelaporan

dari

sistem informasi

organisasi.

Resiko

ini

dapat diatasi dengan

adanya kebijaksanan dari manajemen.

|

23

3. High (tinggi)

Merupakan resiko

dengan

tingkat

yang

berbahaya

untuk

kerahasiaan, integritas, kemampuan, dan pelaporan dari sistem

informasi organisasi. Resiko ini harus secara cepat diatasi atau

diperkecil.

Low

Medium

High

1

2

3

2.4 Pengendalian Internal

2.4.1

Pengertian Pengendalian Internal

Menurut Ron Weber dalam

bukunya

“Information Systems

Control And Audit” (1999, p35), pengendalian internal adalah suatu

sistem untuk

mencegah,

mendeteksi

dan

mengkoreksi

kejadian

yang

timbul saat transaksi dari serangkaian pemrosesan yang tidak terotorisasi

secara

sah, tidak akurat,

tidak

lengkap,

mengandung

redudansi,

tidak

efektif dan efisien. Dengan demikian, tujuan dari pengendalian adalah

untuk mengurangi resiko atau mengurangi pengaruh yang sifatnya

merugikan akibat suatu kejadian.

|

|

24

Berdasarkan pengertian di atas maka pengendalian

dikelompokkan menjadi tiga bagian, yaitu:

1. Preventive control

Instruksi diberikan secara benar agar

data

ditempatkan

pada

tempat yang benar. Hal ini dapat terjadi bila intruksi yang

diberikan jelas dan karyawannya telah dilatih dengan baik.

2. Detective control

Program untuk memasukkan data harus dapat mengetahui bila

data yang dimasukkan ke dalam sistem adalah data yang tidak

benar.

3. Corrective control

Sebuah

program yang

menggunakan

kode

khusus

dapat

memperbaiki

data

yang

rusak karena

kesalahan

pada

alat

komunikasi on line.

Menurut

Cangemi

dalam bukunya

yang

berjudul

managing

the

audit

function

a

corporate

audit

department

procedures

guide

(2002,

p65), pengendalian internal

adalah kebijakan, prosedur, struktur

pelaksanaan dan organisasi yang dirancang untuk menyediakan jaminan

bahwa

tujuan

bisnis

akan

tercapai dan

kejadian

yang

tidak

diinginkan

dapat dicegah, dideteksi dan dikoreksi.

Jadi berdasarkan pengertian di atas, Pengendalian Internal adalah

metode atau mekanisme yang digunakan untuk menjaga, mendeteksi dan

|

|

25

mengoreksi dari kemungkinan terjadinya suatu kesalahan terhadap

pencapaian tujuan organisasi /perusahaan.

2.4.2

Tujuan atau Kegunaan Pengendalian Internal

Menurut Mulyadi (2001, p163), tujuan pengendalian internal

terbagi menjadi empat, yaitu :

1. Menjaga kekayaan organisasi

2. Mengecek ketelitian dan keandalan data akuntansi

3. Mendorong efisiensi

4. Mendorong dipatuhinya kebijakan manajemen

Menurut

Cangemi dalam bukunya

yang

berjudul

“Managing

the

audit function a corporate audit department procedures guide”

(2002,

p66) tujuan pengendalian internal terbagi menjadi enam, yaitu :

1. Melindungi asset atau kekayaan perusahaan

2. Memastikan

keakuratan

dan

keandalan

data

yang

diperoleh

dan informasi yang dihasilkan

3. Mengembangkan efisiensi

4. Mengatur kepatuhan terhadap kebijakan perusahaan

5. Mengatur kepatuhan terhadap peraturan

6. Mengatur kejadian negatif dan efek dari kesalahan, kejahatan,

dan kejadian yang menggangu.

|

|

26

2.4.3

Komponen Pengendalian Internal

Menurut Ron Weber dalam

bukunya

“Information Systems

Control And Audit” (1999, p49), pengendalian internal terdiri dari

lima

unsur yang saling terintegrasi, antara lain:

1. Control Environment

Komponen

ini diwujudkan

dalam cara

pengoperasian,

cara

pembagian wewenang dan tanggungjawab yang harus

dilakukan,

cara

komite

audit berfungsi

dan

metode-metode

yang digunakan untuk merencanakan dan memonitor kinerja.

2. Risk Assesment

Komponen untuk mengidentifikasi dan menganalisa resiko

yang

dihadapi oleh perusahaan dan cara-cara untuk

menghadapi resiko tersebut.

3. Control Activities

Komponen yang beroperasi untuk memastikan bahwa

transaksi telah terotorisasi, adanya pembagian tugas,

pemeliharaan

terhadap

dokumen

dan record,

perlindungan

asset

dan record,

pengecekan

kinerja

dan

penilaian

dari

jumlah record yang terjadi.

4. Information and Communication

Komponen dimana

informasi digunakan untuk

mengidentifikasi, mendapatkan dan menukarkan data yang

dibutuhkan untuk mengendalikan dan mengatur operasi

perusahaan.

|

|

27

5. Monitoring

Komponen yang memastikan pengendalian internal beroperasi

secara dinamis.

Dari

penjelasan

diatas

dapat disimpulkan

bahwa

unsur

utama

dalam suatu

pengendalian

internal

adalah

lingkungan

pengendalian,

resiko, aktifitas pengendalian, informasi

dan

komunikasi,

serta

pemantauan.

Pengendalian internal yang dibuat oleh COSO (Committee of

Sponsoring Organizations of

The

Treadway

Commission),

yang dikutip

oleh Romney (2003, p197) memiliki lima komponen yang penting, yaitu:

1. Lingkungan Pengendalian (Control Environment)

Lingkungan

pengendalian

terdiri

dari

berbagai

faktor,

yang meliputi :

a. Komitmen terhadap integritas dan nilai-nilai ethical.

b. Filosofi menejemen dan gaya pengoperasian.

c. Struktur organisasi.

d. Komite audit yang telah dibentuk oleh para direksi.

e. Metode dalam pemberian wewenang dan tanggungjawab.

f.

Kebijakan dan praktek sumber daya manusia.

g. Pengaruh-pengaruh dari luar.

2. Aktifitas pengendalian (Control Activities)

Komponen kedua dari model pengendalian internal COSO

adalah aktifitas pengendalian.

|

|

28

Secara

umum, prosedur

pengendalian

terbagi

menjadai

lima

kategori, yaitu:

1. Otorisasi yang cukup dari setiap kegiatan transaksi

yang terjadi.

2. Pemisahan tugas.

3. Perancangan dan penggunan dokumen dan catatan

yang cukup memadai.

4.

Pengaman

yang

cukup

terhadap asset

dan catatan

akuntansi.

5. Adanya pemeriksaan independen atas kinerja.

3. Penaksiran Resiko (Risk Assessment)

a. Komponen ketiga yaitu penaksiran resiko.

b.

Perusahaan harus mengidentifikasikan

ancaman

yang

akan

mereka hadapi.

c.

Perusahan yang telah

menerapkan

Electronic

Data

Interchange

(EDI) harus mengidentifikaasikan

ancaman yang mungkin muncul terhadap sistem,

seperti:

1. Pemilihan teknologi yang tidak tepat.

2. Pengaksesan

ke

sistem

oleh

sesorang

yang

tidak

berwenang.

3. Kesalahan dalam melakukan transmisi data.

4. Hilangnya integritas data.

5. Pencatatan transaksi yang tidak lengkap.

|

|

29

6. Kegagalan sistem.

7. Sistem yang tidak compatible.

4. Informasi dan Komunikasi (Information and Communication)

a. Seorang akuntan

harus

mengerti

tentang beberapa

hal

dibawah ini:

1. Bagaimana transaksi itu terjadi.

2. Bagaiman data diubah dan dibaca dan

“mesin

pembaca” dari suatu dokumen sumber.

3. Bagaimana file di komputer diakses dan di-update.

4. Bagaimana

data diproses dan berubah menjadi

suatu informasi.

5. Bagaimana informasi itu dilaporkan.

b. Dengan diketahui

hal-hal diatas

maka

memungkinkan

sistem mempunyai suatu jejak audit.

c. Suatu audit trial ada ketika semua transaksi yang

terjadi dilacak ke dalam sistem.

5. Pemantauan (Monitoring)

a. Komponen

kelima

dari

model

pengendalian

internal

COSO adalah pemantauan.

b. Beberapa metode utama dalam melakukan pemantauan

kinerja:

1. Pengawasan yang efektif.

2. Suatu

proses

pencatatan

akuntansi

yang

bertanggung jawab.

|

|

30

3. Adanya internal auditing.

2.5 Sistem Komputerisasi

2.5.1

Pengertian Sistem Komputerisasi

Pada

era komputerisasi

ini

komputer

dapat

melakukan

pengolahan data dimana ditandai dengan adanya Electronic Data

Processing System (EDP). Menurut Sanyoto Gondodiyoto dalam

bukunya Audit Sistem Informasi (2003, p101), Electronic Data

Processing System

(EDP)

merupakan

sistem pengolahan

data

secara

elektronik

(komputer).

Ada

dua

kategori

utama

dalam pengendalian

Electronic Data Processing System (EDP), yaitu :

1. Pengendalian umum menyangkut pada lingkungan Electronic

Data Processing System (EDP) dan semua kegiatan Electronic

Data Processing System (EDP).

2. Pengendalian

aplikasi

yang

mana

dirancang

untuk

meyediakan

jaminan yang

mungkin

dimana

pencatatan,

proses dan pelaporan data oleh

Electronic

Data

Processing

System

(EDP)

kepada

pengguna

aplikasi yang

terkait

dilakukan dengan tepat.

2.5.2

Sistem Komputerisasi Secara Umum

Menurut

Sanyoto

Gondodiyoto

dalam bukunya

Audit

Sistem

Informasi

(2003,

p252)

menyatakan

sistem pengendalian internal

yang

perlu dilakukan pada sistem berbasis komputer, garis besarnya adalah :

|

|

31

2.5.2.1 Pengendalian Umum

Pengendalian

umum

adalah

sistem pengendalian internal

komputer

yang

berlaku

umum

meliputi

seluruh kegiatan

komputerisasi sebuah organisasi secara menyeluruh. Artinya

ketentuan-ketentuan dalam pengendalian tersebut berlaku untuk

seluruh kegiatan komputerisasi di perusahaan tersebut. Ruang

lingkup

yang

termasuk

dalam pengendalian

umum atau

pengendalian perspektif manajemen terdiri dari :

1. Pengendalian

top

manajemen

(top

management

controls).

2. Pengendalian

manajemen

pengembangan

sistem

(system development management controls), termasuk

manajemen program (programming management

controls).

3. Pengendalian manajemen sumber data

(data resources management controls).

4. Pengendalian manajemen jaminan kualitas

(quality assurance management controls).

5. Pengendalian manajemen keamanan

(Security administration management controls).

6. Pengendalian manajemen operasi

(operations management controls).

|

|

32

2.5.2.2 Pengendalian Manajemen Operasi

Menurut

Ron

Weber

dalam bukunya

“Information

Systems

Control

And

Audit” (1999,

p291-317)

manajemen

operasi

bertanggungjawab

terhadap

beroperasinya hardware

maupun

software

setiap

hari

sehingga

sistem

aplikasi produksi

dapat menjalankan tugasnya dan

staff

development dapat

mendesain,

mengaplikasikan dan merawat

aplikasi

sistem.

Pengendalian ini terdiri dari atas

delapan

fungsi

utama

yang

menjadi tanggung jawab manajemen operasional, yaitu:

1. Computer Operations

Kontrol terhadap

operasional

komputer

merupakan

aktifitas harian, dimana

terdiri dari tiga tipe kontrol,

yaitu:

a. Operations Controls

b. Scheduling Controls

c. Maintenance Controls

2. Network Operations

Manager operasional

bertanggungjawab

untuk

menjalankan operasional setiap hari pada area yang

luas maupun lokal area pada perusahaannya. Untuk

melaksanakan tanggungjawabnya mereka harus

memulai dan mengakhiri kegiatan networking dan me-

monitor kinerja network.

|

|

33

3. Data Preparation and Entry

Secara

umum,

semua sumber data

untuk

aplikasi

sistem dikirim

ke bagian persiapan data untuk diketik

dan

diverifikasi

sebelum dimasukkan

kedalam

sistem

komputer. Kegiatan ini biasanya dilakukan oleh

operator komputer yang sudah biasa memasukkan data

ke komputer.

4. Production Controls

Kontrol terhadap perkerjaan operator komputer terdiri

dari lima tugas, yaitu:

a. Input/Output Controls

b. Job scheduling controls

c. Management of service-level agreements

d. Transfer pricing / Chargeout control

e. Acquisiton of Consumables

5. File Library

Fungsi

file-library adalah

bertanggungjawab

kepada

management untuk mengoperasikan mesin penyimpan

data dengan

menggunakan

media

penyimpanan

yang

dapat

dibawa-bawa,

seperti disket,

cartridge,

disk,

harddisk juga harus di-monitor oleh

bagian

ini.

Pengawasan dari penggunaan organisasi atas media

penyimpanan yang dapat dibawa-bawa memiliki empat

fungsi:

|

|

34

a. Media penyimpanan

harus disimpan suatu tempat

yang aman.

b. Dan

hanya digunakan oleh untuk

tujuan-tujuan

yang jelas.

c. Pemeliharaan

sehingga

media

penyimpanan

dapat

berkerja denagan baik.

d. Media

penyimpanan

yang

removable

disimpan

ditempat pemakaian atau diluar tempat pemakaian.

6. Documentation and Program Library

Documentation library

bertanggungjawab untuk

mendukung fungsi dokumentasi pada bagian sistem

informasi, tugasnya meliputi:

a. Memastikan bahwa dokumentasi telah tersimpan

dengan baik.

b. Memastikan bahwa hanya orang berwenang saja

yang dapat akses ke dokumentasi.

c. Memastikan bahwa dokumentasi up-to-date.

d. Memastikan bahwa tersedia back-up terhadap

dokumen yang ada.

7. Help Desk/Technical Support

Beberapa area dari fungsi help desk / technical yaitu:

a. Perolehan hardware dan software yang dibutuhkan

end user.

|

|

35

b. Membantu mengatasi kesulitan end user mengenai

hardware dan software.

c. Melatih

end

user dalam

menggunakan

hardware,

software, dan database.

d. Menjawab segala pertanyaan end user.

e. Mengawasi

perkembangan

teknologi

dan

memberitahu perkembangan teknologi tersebut

kepada end user.

f.

Menentukan masalah

utama dari suatu

masalah

yang berhubungan dengan sistem produksi dan

menentukan langkah-langkah perbaikan.

g.

Memeberitahukan

end user

mengenai

masalah-

masalah yang

mungkin terjadi terhadap hardware,

software atau database.

h.

Mengawasi proses peng-install-an / upgrade

software atau hardware.

i.

Melakukan perubahan

untuk

meningkatkan

efisiensi.

8. Capacity Planning and Performance Monitoring

Tujuan

utama dari bagian sistem informasi

ini adalah

untuk

mencapai

kepuasan

bagi

pemakai

sistem

informasi dengan biaya yang paling minimum.

|

|

36

2.5.2.3 Pengendalian Manajemen Keamanan

Menurut

Ron

Weber

dalam bukunya

“Information

Systems

Control

And Audit”

(1999,

p257-266),

pengendalian

internal

terhadap manajemen keamanan (security management

controls) dimaksudkan

untuk

menjamin

agar

asset

sistem

informasi

tetap

aman.

Asset

sistem informasi

mencakup

fisik

(perangkat mesin dan fasilitas penunjangnya) serta

asset tak

berwujud (non fisik, misalnya data/informasi, dan program

aplikasi komputer). Adapun ancaman utama terhadap keamanan

dapat bersifat karena alam, oleh menusia yang bersifat kelalaian

maupun kesengajaan, antara lain :

a. Ancaman kebakaran

Beberapa

pelaksanaan

pengamanan

untuk

ancaman

kebakaran adalah:

1. Memiliki alarm kebakaran otomatis yang diletakkan

pada tempat dimana asset-asset sistem informasi berada.

2. Memiliki tabung kebakaran yang diletakkan pada lokasi

yang mudah diambil.

3.

Gedung

tempat

penyimpanan

asset

sistem informasi

dibangun dari bahan tahan api.

4. Memiliki pintu / tangga darurat yang diberi tanda dengan

jelas sehingga karyawan dengan mudah

menggunakannya.

|

|

37

5.

Ketika alarm berbunyi, signal langsung dikirimkan ke

setasiun pengendalian yang selalu dijaga oleh staff.

6. Prosedur

pemeliharaan

gedung

yang

baik

menjamin

tingkat

polusi

rendah

disekitar asset

sistem informasi

yang bernilai tinggi.

7.

Untuk mengantisipasi ancaman kebakaran diperlukan

pengawasan rutin dan pengujian terhadap sistem

perlindungan kebakaran untuk

dapat

memastikan

bahwa segala sesuatunya telah dirawat baik.

b. Ancaman banjir

Beberapa pelaksanaan pengamanan untuk ancaman banjir:

1. Menyediakan alarm pada titik strategis dimana material

asset sistem informasi diletakkan.

2. Semua

material asset sistem informasi ditaruh ditempat

yang tinggi.

3. Menutup peralatan hardware dengan bahan

yang tahan

air sewaktu tidak digunakan.

c. Perubahan tegangan sumber energi

Pelaksanaan pengamanan untuk mengantisipasi perubahan

tegangan sumber energi listrik, misalnya menggunakan

stabilizer ataupun Uninteruptable Power Supply (UPS) yang

memadai yang mampu mengcover

tegangan

listrik

jika

tiba-tiba turun.

|

|

38

d. Kerusakan struktual

Kerusakan

struktual

terhadap

asset

sistem informasi

dapat

terjadi

karena adanya gempa, angin, salju. Beberapa

pelaksanaan pengaman untuk

mengantisipasi

kerusakan

struktual misalnya adalah memilih lokasi perusahaan yang

jarang terjadi gempa dan angin ribut.

e. Polusi

Beberapa pelaksanaan pengamanan untuk

mengatasi polusi,

misalnya situasi kantor yang bebas debu dan tidak

memperbolehkan

membawa

binatang peliharaan atau

dengan melarang karyawan membawa

/

meletakkan

minuman di dekat peralatan komputer. Contoh lain ialah

tempat sampah yang secara teratur dibersihkan.

f.

Penyusup

Pelaksanaan pengamanan untuk mengantisipasi penyusup

dapat dilakukan dengan penempatan penjaga dan

penggunaan alarm.

g. Virus

Pelaksanaan pengamanan untuk mengantisipasi virus

meliputi tindakan:

1. Preventif, seperti menginstall anti virus dan mengupdate

secara rutin, melakukan scan file yang akan digunakan.

|

|

39

2. Detektif, melakukan scan secara rutin.

3. Korektif,

memastikan

backup

data

bebas

virus,

pemakaian anti virus terhadap file yang terinfeksi.

h. Hacking

Beberapa pelaksanaan pengamanan untuk

mengantisipasi

hacking:

1. Penggunaan

kontrol

logical

seperti

penggunaan

password yang sulit untuk ditebak.

2. Petugas

keamanan secara teratur

me-monitor

sistem

yang digunakan.

2.5.3.1

Pengendalian Aplikasi

Menurut

Sanyoto

Gondodiyoto

dalam bukunya

Audit

Sistem

Informasi (2006, p328) Pengendalian aplikasi merupakan pengendalian

internal komputer yang berkaitan dengan pekerjaan atau kegiatan tertentu

yang telah ditentukan (setiap aplikasi berbeda karakteristik dan

kebutuhan pengendaliannya). Pengendalian aplikasi terdiri dari:

1. Pengendalian boundary atau boundary controls.

2. Pengendalian masukan atau input controls.

3. Pengendalian komunikasi atau communication controls.

4. Pengendalian proses pengolahan data atau process controls.

5. Pengendalian database atau database controls.

6. Pengendalian keluaran atau output controls.

|

|

40

2.5.3.2

Pengendalian Boundary

Menurut Ron Weber dalam

bukunya

“Information Systems

Control And Audit” (1999, p367-405) batasan yang ada dalam subsistem

menimbulkan

interface antara

pengguna

sistem komputer

dan

sistem

komputer

itu

sendiri.

Fungsi

batasan subsistem

mulai

berkerja

ketika

pengguna berada di terminal, menyalakan terminal dan memulai prosedur

pengoperasian sistem. Pengawasan dalam boundary subsistem memiliki 3

tujuan :

1. Untuk menentukan identifikasi dan autentifikasi pengguna.

2. Untuk menentukan identifikasi dan autentifikasi sumber daya

komputer yang akan digunakan pengguna.

3.

Untuk

membatasi

tindakan yang

dilakukan

pengguna

yang

mencoba mendapatkan sumber daya dari rangkaian yang tidak

sah.

Crytographic control dirancang untuk mengamankan data pribadi

dan

untuk

menjaga

modifikasi

data

oleh

orang

yang

tidak

berwenang,

cara

ini

dilakukan

dengan

mengacak

data

sehingga

tidak

memiliki

arti

bagi orang yang tidak dapat menguraikan data tersebut. Ada 3 teknik

dalam cryphographic:

1. Transposition cipher

Transposition cipher menggunakan beberapa aturan

untuk

mengubah karakter menjadi rangkaian data.

|

|

41

2. Substitution cipher

Substitution

cipher tetap

mempertahankan

posisi

karakter

yang ada pada pesan tetapi menyembunyikan identitas

karakter

yang

asli

dengan cara

menggunakan

karakter

pengganti sesuai dengan aturan yang ditetapkan.

3. Product cipher

Product cipher menggunakan kombinasi metode transposition

dan substitution. Penelitian menunjukkan mereka dapat

didesain dengan sangat baik sehingga mereka tahan terhadap

gangguan cryptanalysis. Hasilnya, sekarang metode

product

cipher yang paling banyak digunakan.

Tipe

yang

umum dalam

mengawasi

pemasukkan dalam batasan

subsistem adalah

kontrol

akses.

Akses

Kontrol

membatasi

penggunaan

sumber

daya

sistem komputer

bagi

pengguna

yang

sah,

membatasi

tindakan

yang

dapat

dilakukan

pengguna

ke sumber

daya

tersebut, dan

memastikan bahwa pengguna mendapatkan sumber daya komputer yang

sah.

Pengguna

dapat

menyediakan

3

kelas

informasi

autentifikasi ke

akses mekanisme pengawasan:

1. Informasi yang teringat (seperti password)

2. Obyek yang dimiliki (seperti kartu)

3. Karakteristik pengguna (seperti sidik jari).

|

|

42

Jenis-jenis mekanisme

kontrol

akses

yang

digunakan

untuk

menjalankan kebijakan kontrol akses, yaitu:

a.

Discreationary access control policies, pada kebijakan ini

pemakai diperbolehkan untuk

menentukan

apakah

data

tersebut boleh di-share atau akan digunakan sendiri.

b. Mandatory access control policies, kebijakan ini memberikan

kontrol

akses

berdasarkan

apa yang

sudah

ditetapkan

oleh

manajemen.

2.5.3.3

Pengendalian Masukan

Menurut Weber dalam

bukunya “Information Systems Control

And

Audit” (1999,

p417-456),

Pengendalian Input

(Input

Controls)

dirancang

untuk

mendeteksi kesalahan dalam data

yang

dimasukkan ke

dalam sebuah

sistem komputer.

Mereka

dapat

dijalankan

pada

tingkat

bervariasi dalam aliran data

melalui sebuah aplikasi sistem, pada waktu

persiapan data jika persiapan data menyediakan kemampuan pengesahan

data yang terprogram, pada waktu input ketika data dibaca oleh sebuah

card

reader

(pembaca kartu),

paper

tape

reader

(pembaca

pita

kertas)

dan lain-lain. Pada waktu pemasukan langsung dari data pada sebuah

terminal intelligent atau online pada sebuah computer.

Pengendalian terhadap pemeriksaan pengesahan input data dapat

dijalankan pada empat tingkat, yaitu :

1. Pemeriksaan Field,

2. Pemeriksaan Record

|

|

43

3. Pemeriksaan Batch

4. Pemeriksaan File

Dengan suatu pemeriksaan field, logika pengesahan dijalankan

pada field pada program pengesahan input tidak tergantung pada field lain

dalam record atau record lain dalam batch.

Pemeriksaan batch menjalankan logika pengesahan pada field dan

record berdasarkan hubungan timbal balik dengan pengendalian

ditetapkan untuk

batch.

Meskipun

pemeriksaan

field

dan record

dapat

selalu dijalankan, pemeriksaan batch tidak selalu bisa.

Pemeriksaan file menjamin file

yang benar dimasukkan ke suatu

jalannya

produksi

dari

suatu

sistem aplikasi.

Pemeriksaan

ini

sangat

penting

untuk

file

utama

dimana

rekonstruksi

akan menjadi sulit dan

mahal.

Sekali kesalahan teridentifikasi

dalam

input

data, program

harus

melaporkan kesalahan ke suatu

file

kesalahan. Tidak cukup hanya

melaporkan

kesalahan. Kesalahan

juga

harus

ditampung

pada

suatu file

untuk menunggu koreksi, kalau tidak, data mungkin dapat hilang melalui

kegagalan

dalam mengirimkan

kesalahan

dalam bentuk

yang

telah

dikoreksi.

Kesalahan

harus dilaporkan oleh input program dalam suatu cara

yang

memfasilitasi

koreksi

yang cepat

dan

akurat

dari

kesalahan.

Program tersebut

harus

teridentifikasi

dengan

jelas

mengenai

penyebab

kesalahan dan menyediakan petunjuk yang memadai untuk mengevaluasi

kembali dokomen sumber jika dibutuhkan.

|

|

44

Analisa berkala terhadap kesalahan sebaiknya mengambil peranan

dalam menentukan apakah :

1. Pengguna secara berkesinambungan membuat kesalahan yang

sama.

2. Efektifitas

dan

efisiensi

dari

input

program

dapat

dikembangkan.

Pengkodean data

untuk pengendalian

input terdiri dari beberapa

tipe, yaitu:

a. Serial Codes

Memberikan urutan nomor atau alphabet sebagai suatu obyek,

terlepas dari kelompok obyek tersebut. Maka dapat dikatakan

bahwa serial codes secara unik mengidentifikasikan suatu

obyek,

keuntungan

utama

dari pengkodean

ini

adalah

kemudahan

untuk

menambahkan item

baru

dan

juga

pengkodean ini ringkas dan padat.

b. Block Sequence Codes

Pengkodean dengan

block

sequence memberikan

satu block

dari nomor-nomor untuk masing-masing nilai dari kelompok

tersebut. Keuntungan pengkodean ini adalah memberikan nilai

numerik (mudah diingat). Kesulitan yang dihadapi adalah

menentukan ukuran atau panjang dari kode.

c. Hierarchical Codes

Membutuhkan pemilihan serangkaian

nilai kelompok dari

suatu

obyek

yang

diurutkan

dan

dikodekan

berdasarkan

|

|

45

tingkat

kepentingannya. Hierarchical

codes lebih

berarti

dibanding serial atau block sequence

karena

pengkodean

ini

mendeskrisikan lebih banyak kelompok dari obyek.

d. Association Codes

Kelompok dari obyek yang akan diberi kode pilihan dan kode

yang unik diberikan untuk masing-masing nilai dari kelompok

tersebut. Kode

tersebut dapat berupa

numerik, alphabet atau

alphanumerik. Association codes mempunyai nilai numerik

tinggi. Pengkodean

ini

lebih

cenderung

salah jika

tidak

ringkas

atau

terdiri

dari

banyak

campuran

alphabet dan

karakter numerik.

2.5.3.4

Pengendalian Keluaran

Menurut Ron Weber dalam

bukunya

“Information Systems

Control And Audit” (1999, p612-645) subsistem output berfungsi

untuk

menentukan isi dari data

yang akan disampaikan kepada

pemakai, cara

data disajikan

kepada

pemakai

dan

cara

menyiapkan

data tersebut

dan

mengirimkan data tersebut kepada pemakai. Komponen utama dari sistem

output adalah software dan karyawan

yang menyiapkan

isi, format dan

waktu data tersebut disiapkan bagi pemakai, berbagai jenis hardware,

software serta karyawan yang mengirim data tersebut kepada pemakai.

Pada

batch

output

production

and

distribution

controls adalah

output

yang dihasilkan

pada

beberapa

fasilitas

operasional

dan

sesudah

itu dikirim/disimpan oleh pemakai output tersebut. Kontrol terhadap

|

|

46

batch output dilakukan dengan tujuan untuk memastikan bahwa laporan

tersebut akurat,

lengkap dan tepat waktu

yang hanya diserahkan kepada

pemakai

yang

berhak.

Organisasi

yang

menggunakan printer untuk

mencetak laporannya biasanya memiliki jumlah formulir preprinted

yang banyak, agar memudahkan kontrol terhadap formulir tersebut

penggunaan warna kertas dapat dilakukan sehingga memudahkan

pencarian dan pemakaian formulir tersebut.

Dalam

pelaksanaan

pembuatan

laporan

harus

memperhatikan

beberapa hal dibawah ini:

1.

Hanya

orang

yang

memiliki

wewenang

saja yang

dapat

menjalankan

program ini,

hal

ini

dapat

dilakukan

dengan

penggunaan password.

2. Wewenang

yang

diberikan

kepada

orang

yang

dapat

menjalankan perintah pembuatan laporan harus sesuai dengan

kebutuhan

mereka

akan

laporan tersebut,

jadi

laporan

hanya

untuk kebutuhan orang tersebut.

3.

Program

pembuatan

laporan

yang

menghasilkan

laporan

dalam jumlah banyak harus memiliki fasilitas checkpoint.

Kontrol terhadap pencetakan laporan memiliki tiga tujuan, yaitu:

a.

Untuk

memastikan bahwa laporan dicetak oleh printer yang

benar.

b. Untuk

mencegah

pihak

yang

tidak

berwenang

melihat

data

yang terdapat pada laporan tersebut.

|

|

47

c. Untuk

memastikan bahwa kontrol

yang tepat telah dilakukan

pada proses pencetakan laporan.

Ketika output

sudah dihasilkan, maka harus diperhatikan

keamanan dari output tersebut agar output tidak hilang, diambil oleh

pihak yang tidak berwenang, terutama bila output berisi data yang rahasia

dan dapat mengakibatkan kerugian bagi organisasi/perusahaan bila

diketahui oleh pihak kompetitor.

Sebelum output dikirimkan kepada pemakai, sebuah client service

harus melakukan pemeriksaan untuk mengetahui ada tidaknya kesalahan.

Dibawah ini adalah jenis pemeriksaan yang harus dilakukan, yaitu:

1. Apakah nomor halaman laporan tercetak.

2. Apakah ada halaman laporan yang tercetak miring.

3. Apakah kualitas tulisan cukup memadai.

4. Apakah media penyimpanan telah diberi label yang memadai

sehingga memudahkan untuk pencarian data bila diperlukan.

5. Apakah ada laporan yang hilang.

Ada tiga hal yang harus dilakukan sehubungan dengan media

penyimpanan output, yaitu:

1. Output

harus

disimpan

ditempat

yang

mudah

dijangkau

sehingga

bila output tersebut diperlukan mudah untuk

ditemukan.

|

|

48

2. Output harus disimpan dengan aman.

3. Kontrol terhadap keluar masuk output harus dilakukan dengan

menggunakan mekanisme kontrol persediaan.

Keputusan

tentang

berapa

lama output

tersebut

disimpan

harus

dilakukan, karena keputusan itu berhubungan dengan media dan cara

penyimpanan yang akan dilakukan. Ketika output sudah tidak

diperlukan lagi maka output tersebut harus dihancurkan, penghancuran

laporan dapat dilakukan dengan mudah melalui mesin penghancur

kertas, kontrol terhadap

proses

penghancuran

output

harus dilakukan

agar

tidak

terjadi output

yang

seharusnya

masih

diperlukan

dan

tidak

diperintahkan untuk dihancurkan tetapi tenyata dihancurkan. Desain

laporan yang baik harus berisi data-data berikut ini:

a. Nama laporan (Report name)

Memungkinkan identifikasi laporan dengan cepat.

b. Waktu dan tanggal produksi (Time and date production)

Memungkinkan mengetahui kapan laporan dibuat.

c. Daftar distribusi (Distribution list)

Memastikan bahwa laporan diberikan kepada bagian yang

tepat.

d. Periode pemrosesan yang terjadi (Processing period covered)

User dapat mengetahui periode tanggal dan waktu laporan.

|

|

49

e. Program

yang

menghasilkan

laporan

(Program producing

report)

Memungkinkan

dapat

mengetahui

pngorganisasian

sistem

dengan cepat keaslian program atau sistem.

f.

Orang yang dapat dihubungi (Contact person)

Mengindikasikan siapa

yang

seharusnya dihubungi pada saat

laporan dihasilkan dan siapa

yang harus dihubungi pada saat

terjadi kesalahan pada laporan tersebut.

g. Klasifikasi keamanan (Security classification)

Memperingatkan agar operator dan user/klien service tentang

kesensitifan data yang ada di laporan tersebut.

h. Periode waktu (Retention date)

Mengindikasikan kapan laporan itu masih berlaku.

i.

Metode penghancuran (Method of destruction)

Mengindikasikan prosedur khusus yang harus dilakukan untuk

menghancurkan laporan tersebut.

j.

Judul halaman (Page heading)

Menunjukkan isi dari halaman laporan.

k. Nomor halaman (Page number)

Mencegah tidak terdeteksinya pemindahan halaman laporan.

l.

Penyelesaian tugas (End-of-job marker)

Mencegah tidak

terdeteksinya

pemindahan

halaman

terakhir

laporan.

|

|

50

2.6 Standard (COBIT)

Control Objectives for Information and related Technology (COBIT, saat

ini edisi ke-3) adalah

sekumpulan

dokumentasi

best

practices untuk

Information

Technology Governance yang

dapat

membantu

auditor,

manajemen

dan

pengguna

(user)

untuk

menjembatani

gap

antara risiko bisnis,

kebutuhan

kontrol

dan

permasalahan-permasalahan teknis.

COBIT

dikembangkan

oleh Information

Technology

Governance

Institute,

yang

merupakan

bagian

dari Information

Systems

Audit

and

Control

Association

(ISACA).

COBIT

memberikan

arahan

(guidelines)

yang

berorientasi

pada bisnis, dan karena

itu

business

process owners

dan manager,

termasuk

juga

auditor dan user, diharapkan dapat memanfaatkan arahan ini dengan sebaik-baiknya.

Kerangka kerja COBIT ini terdiri atas beberapa arahan, yakni:

1.

Tujuan

pengendalian:

Terdiri

atas

4

tujuan

pengendalian

tingkat-

tinggi

(high-level control objectives) yang

tercermin dalam

4 domain,

yaitu:

planning and

organization,

acquisition

and

implementation, delivery and support, dan monitoring.

2.

Arahan audit: Berisi sebanyak 318 tujuan-tujuan pengendalian yang

bersifat

rinci

(detailed control

objectives)

untuk

membantu

para

auditor

dalam memberikan management assurance atau saran

perbaikan.

3.

Arahan manajemen: Berisi arahan, baik secara umum

maupun

spesifik, mengenai apa saja yang harus dilakukan.

|

|

51

The COBIT Framework memasukkan juga hal-hal berikut ini:

a.

Maturity

Models

untuk

memetakan

status

maturity

proses-proses

Teknologi Informasi (dalam skala 0 - 5) dibandingkan dengan “The

best in the class in the Industry”

dan juga International

best

practices.

b.

Critical

Success

Factors (CSFs)

arahan

implementasi

bagi

manajemen

agar

dapat melakukan

kontrol

atas

proses

Teknologi

Informasi.

c.

Key Goal Indicators (KGIs) kinerja proses-proses Teknologi

Informasi sehubungan dengan business requirements.

d.

Key Performance Indicators (KPIs) kinerja proses-proses Teknologi

Informasi sehubungan dengan process goals.

COBIT dapat

juga

digunakan oleh

manajemen

sebagai jembatan

antara

resiko-resiko

Teknologi

Informasi dengan

pengendalian

yang

dibutuhkan

(Information Technology risk management) dan juga referensi utama yang sangat

membantu dalam penerapan Information Technology Governance di perusahaan.

|