|

BAB 2

LANDASAN TEORI

2.1 Pengertian Sistem Informasi

Menurut Mcleod (2004, p10), information is processed data that is meaningful;

it usually tells the user

something that she or he did not already know. (Informasi

adalah data yang diproses yang mempunyai arti; informasi biasanya memberitahukan

pengguna akan sesuatu yang belum pernah ia ketahui).

Menurut O’Brien (2003, p13), information

is data that have been converted

into a meaningful and useful

contex for specific end users. (Informasi adalah data

yang telah diubah menjadi isi yang bermakna dan berguna untuk pengguna khusus).

Menurut Laudon (2004, p8), information mean data that have been shaped into

a form that is meaningful and useful to human beings. (Informasi berarti data yang

telah dibentuk menjadi suatu bentuk yang bermakna dan berguna bagi manusia).

Dari pengertian diatas, maka dapat disimpulkan bahwa informasi adalah suatu

data mentah yang kemudian diolah dan diproses sehingga memiliki arti di mana akan

menjadi faktor penentu keberhasilan maupun kegagalan suatu perusahaan.

Menurut O’Brien (2003, p7), information systems can be any organized

combination

of

people,

hardware,

software, communications networks, and data

resource that collects, transforms, and disseminates information in an organization.

(Sistem informasi

dapat

diorganisasikan

dengan

mengkombinasikan

manusia,

hardware, software, jaringan komunikasi dan sumber daya data di mana informasi

dikumpulkan, ditransformasikan dan disebarkan dalam organisasi).

7

|

|

8

Menurut McLeod (2004, p8), information systems are conceptual system that

enable management to control the operations of the physical system of firm. (Sistem

informasi

adalah

konsep

sistem

yang dapat

membantu

manajemen

dalam

pengendalian operasional dari sistem fisik perusahaan).

Menurut Laudon (2004, p8), information systems can be defined thecnically as

a set of interrelated components that collect (or retrieve),

process, store, and

distribute

information

to support decision making

and

control in an

organization.

(Sistem informasi

dapat

didefinisikan

sebagai

kumpulan

dari

komponen

yang

berhubungan yang mengumpulkan, memproses, menyimpan, dan menyalurkan

informasi untuk mendukung pembuatan keputusan dan pengendalian didalam

organisasi).

Dari

pengertian

mengenai

sistem

informasi diatas, maka dapat ditarik

kesimpulan bahwa sistem informasi adalah integrasi dari komponen-komponen yang

telah dianalisa dan diproses sehingga menghasilkan informasi yang kemudian

disebarkan

untuk

dapat

membantu

manajer

dalam

pengambilan

keputusan.

Selain

itu, sistem informasi

yang

dihasilkan

harus

dapat

memenuhi kebutuhan

informasi

yang disajikan secara menarik dan interaktif.

Menurut pendapat Mukthar yang dikutip oleh Gondodiyoto (2003, p.22) suatu

informasi yang berguna haruslah memiliki beberapa ciri-ciri atau karakteristik

berikut ini :

1. Reliable (dapat dipercaya).

Informasi

haruslah

bebas dari

kesalahan dan

haruslah akurat

dalam

mempresentasikan suatu kejadian atau kegiatan dari suatu organisasi.

|

|

9

2. Relevan (cocok atau sesuai)

Informasi

yang relevan

harus

memberikan

arti

kepada

pembuat

keputusan. Informasi ini bisa mengurangi ketidakpastian dan bisa meningkatkan

nilai dari suatu kepastian.

3. Timely (tepat waktu)

Informasi yang disajikan tepat pada saat dibutuhkan dan bisa

mempengaruhi proses pengambilan keputusan.

4. Complete (lengkap)

Informasi yang disajikan termasuk didalamnya semua data-data yang

relevan dan tidak mengabaikan kepentingan yang diharapkan oleh pembuat

keputusan.

5. Understandable (dimengerti)

Informasi yang disajikan hendaknya dalam bentuk yang mudah dimengerti

oleh si pembuat keputusan.

Sistem Informasi

Penjualan adalah

suatu sistem informasi

yang

mengorganisasikan serangkaian prosedur

dan

metode

yang

dirancang

untuk

menghasilkan, menganalisa, menyebarkan dan memperoleh informasi guna

(http://id.wikipedia.org/wiki/Sistem_Informasi, 29 September 2006 ).

2.2 Pengertian Audit Sistem Informasi

Audit sistem informasi merupakan bagian dari audit operasional, menurut

Weber (1999, p10), pengertiannya secara garis besar dapat diartikan sebagai proses

|

|

10

pengumpulan dan pengevaluasian bukti-bukti untuk menentukan apakah sebuah

sistem komputer

telah

menetapkan

dan

menerapkan

sistem

pengendalian

yang

memadai,

semua aktivitas

dilindungi

dengan baik

atau

tidak

disalahgunakan

serta

terjaminnya

integritas

data, keandalan,

serta efektifitas dan efisien

penyelenggaran

sistem informasi.

Gondodiyoto

(2003,

p151)

berpendapat

istilah EDP-Audit

(electronic

data

processing audit), atau komputer audit, kini lebih sering disebut dengan audit sistem

informasi

(information

system

audit).

Audit

sistem informasi

berbasis

komputer

adalah proses pengumpulan dan penilaian bahan bukti audit untuk dapat menentukan

apakah

sistem komputerisasi perusahaan telah

menggunakan

aset

sistem informasi

secara

tepat dan mampu mendukung penggunaan aset tersebut,

memelihara

kebenaran dan integritas data dalam pencapaian tujuan secara efektif dan efisien.

Dari

pengertian audit

sistem informasi

diatas,

maka

dapat

disimpulkan

audit

sistem informasi

adalah proses pengumpulan dan pengevaluasian bukti-bukti untuk

dapat

menentukan

apakah

sistem komputerisasi perusahaan telah

menetapkan

dan

menerapkan

sistem pengendalian

yang

memadai,

memelihara

kebenaran

dan

integritas data dalam pencapian tujuan secara efektif dan efesien.

2.2.1 Metode Audit

Menurut Weber

(1999,

p56-57)

ada

dua

metode

yang

bisa dilakukan

oleh auditor dalam proses audit, yaitu :

1. Audit Around The Computer

Auditing around the computer terlibat dengan penerimaan pendapat

audit selama memeriksa dan mengevaluasi kontrol manajemen kemudian

|

|

11

input

dan

output

hanya

untuk

sistem aplikasi.

Berdasarkan

kualitas

pemrosesan

sistem aplikasi,

pemrosesan

sistem

aplikasi

tidak

diperiksa

secara langsung. Selain itu, auditor memandang komputer sebagai black

box. Auditor hanya dapat dapat melakukan metode itu untuk

mendapatkan biaya termurah untuk melakukan audit. Keadaan dapat

dipulihkan

kembali

jika

sistem aplikasi

mempunyai

tiga

karakteristik

berikut:

1.

Sistem harus

sederhana

dan

berorientasi

pada

sistem batch.

Pada

umumnya,

sistem batch

komputer

merupakan

suatu

pengembangan

langsung

dari

sistem manual.

Sistem

batch

itu

harus

mempunyai

kriteria sebagai berikut :

a. Resiko

yang

ada

harus

rendah.

Resiko

itu

tidak

dapat

dikelompokkan dengan subjek kesalahan material akibat

ketidakberesan dan ketidakefisienan dalam beroperasi.

b.

Logika sistem harus tetap sasaran. Tidak ada rutinitas yang

dikembangkan

untuk

mengizinkan komputer

untuk

memproses

data.

c.

Transaksi

input

dilakukan

dengan

sistem batch

dan

kontrol

dipelihara dengan metode tradisional.

d. Proses

utama

terdiri

dari

penyelesaian

input

data

dan

memperbaharui file master secara terus-menerus.

e. Adanya

jejak

audit

yang

jelas.

Laporan

terperinci

dipersiapkan

pada kunci pokok dalam sistem.

|

|

12

f.

Jadwal

pekerjaan

relatif

sangat

stabil

dan

sistem

jarang

dimodifikasi.

2. Sering kali keefektifan biaya dalam metode audit around the computer

pada saat aplikasi yang digunakan untuk keseragaman kemasan dalam

program software.

3. Auditor harus menggunakan metode audit around the computer pada

pengguna

lebih

tinggi

daripada sistem kontrol

komputer

untuk

menjaga

perawatan keintegrasian data

dan mencapai

tujuan

keefektifan

dan

keefesienan

sistem. Biasanya, metode

auditing

around the computer adalah pendekatan sederhana yang berhubungan

dengan audit dan dapat dipraktekkan oleh auditor yang mempunyai

pengetahuan teknik yang sedikit tentang komputer.

2. Audit Through The Computer

Untuk

banyak bagian,

auditor

terlibat dalam

metode

auditing

through the computer harus digunakan dalam kasus proses logis dan

adanya kontrol di dalam sistem. Catatan dari sistem yang dibuat metode

auditing through the computer harus digunakan dalam kasus berikut ini :

a. Resiko yang ada pada sistem aplikasi sangat tinggi.

b.

Input

proses

sistem aplikasi

dalam

volume

besar

dan

output

yang

dihasilkan

dalam volume

yang

sangat

besar

dan

luas.

Pengecekan

langsung dari sistem input dan output sulit dikerjakan.

c. Bagian

yang penting dari sistem kontrol

internal ditambahkan dalam

sistem komputer.

|

|

13

d. Proses logis yang ditambahkan dalam sistem aplikasi adalah

kompleks.

e. Karena

adanya

pertimbangan keuntungan

biaya,

jarak

yang

banyak

dalam uji coba penampakkan audit adalah biasa dalam suatu sistem.

Menurut Bodnar (2001, p650-651) ada tiga metode yang bisa dilakukan

oleh auditor dalam proses audit, yaitu :

1. Auditing around the computer

Pada garis besarnya, suatu sistem akuntansi terdiri atas input,

proses, dan output. Dalam pendekatan around the computer, bagian

proses diabaikan. Sebagai gantinya, dokumen sumber

yang

menyediakan

input ke sistem dipilih dan diringkas secara manual sehingga input dapat

dibandingkan dengan output. Ketika batch diproses kedalam sistem, total

dikumpulkan untuk menerima dan menolak record. Auditor menekankan

pada pengendalian atas transaksi yang ditolak, koreksi terhadap transaksi,

dan kemudian meninjau kembali misi.

2. Auditing through the computer

Auditing through

the

computer

mungkin

didefinisikan sebagai

verifikasi

dari

pengendalian

dalam

sistem yang terkomputerisasi. Suatu

informasi audit sistem yang seksama mencakup pembuktian pengendalian

umum

dan

aplikasi

dalam

sistem

yang

terkomputerisasi.

Lebih

umum

lagi, audit sistem informasi individu akan diarahkan pada salah satu dari

area-area

tersebut,

biasanya

pada

suatu

sistem aplikasi

yang

spesifik

seperti piutang dagang.

3. Auditing with the computer

|

|

14

Auditing with the computer adalah proses dari penggunaan

teknologi informasi dalam audit. Teknologi informasi digunakan untuk

melaksanakan beberapa kerja audit di mana cara lainnya dapat dilakukan

secara manual. Penggunaan teknologi informasi oleh auditor adalah tidak

lagi opsional. Hal tersebut penting. Kebanyakan data

yang harus auditor

evaluasi dalam format elektronik. Adalah suatu tindakan yang sia-sia jika

mengkonversi data elektronik kedalam format kertas untuk tujuan audit.

Lagipula, audit itu sendiri tidak kebal terhadap tekanan yang kompetitif

untuk

lebih

produktif.

Penggunaan

dari teknologi

informasi

adalah

penting untuk meningkatkan efektivitas dan efisiensi dari audit.

2.2.2 Standar Audit

Menurut Gondodiyoto (2006, p230-238), COBIT (Control Objective Of

Information Technology ) adalah alat yang komprehensif untuk menciptakan

adanya IT Governance di perusahaan.

CoBIT

mempertemukan

kebutuhan

beragam manajemen dengan menjembatani celah atau gap antara resiko bisnis,

kebutuhan kontrol dan masalah-masalah teknis IT. CoBIT dibuat oleh ISACF

dan

IT

Governance

Institute,

dan

dipublikasikan

oleh ISACA.

CoBIT

merupakan

framework 34 high-level control objectivites, dan selanjutnya

dirinci ke dalam 300 detail control objektivitise, yang dibutuhkan oleh auditor

dan manager.

CoBIT

merupakan

panduan

yang

paling lengkap dari praktek-praktek

terbaik untuk manajemen Teknologi Sistem Informasi yang mampu mencakup

4 (empat) domain :

|

|

15

1. Merencanakan dan Mengorganisasikan

Dalam hal

ini

mencakup pembahasan strategi

untuk mengidentifikasi

TI

sehingga

dapat

memberikan

yang terbaik

untuk

pencapaian

objektif

bisnis. Selanjutnya reaktivasi visi strategi

perlu

direncanakan,

dikomunikasi, dan diatur untuk perspektif yang berbeda.

2. Mengakusisi dan Mengimplementasi

Yaitu

untuk

merealisasi

strategi TI,

solusi

TI

yang

perlu

diidentifikasi,

dikembangkan, atau diperlukan sebagai

implementasi

dan

diintegrasikan kedalam proses bisnis.

3. Mengirimkan dan Mendukung Teknologi Informasi Sistem Informasi

Hal ini lebih dipusatkan pada penyerahan aktual dari syarat servis

dengan jarak dari semua operasi keamanan tradisional dan aspek urutan

untuk pelatihan.

4. Monitoring

Yaitu semua proses TI yang perlu dinilai secara regular agar kualitas

dan kelengkapannya berdasarkan pada syarat kontrol.

Kerangka CoBIT ini terdiri dari atas beberapa arahan (guidelines) Yakni :

a. Control Objectives : terdiri atas 4 tujuan pengendalian tingkat-tinggi ( high-

level control objectives) yang tercermin dalam 4 domain , yaitu : planning

&

organization,

acquisition

&

implementation,

delivery

&

support,

dan

monitoring.

b.

Audit Guidelines : berisi

sebanyak

318

tujuan-tujuan pengendalian

yang

bersifat rinci (detailed

contol

objectives)

untuk

membantu

para

auditor

dalam memberikan management assurance dan/atau saran perbaikan.

|

16

c. Management Guidelines : berisi arahan, baik secara umum maupun

spesifik, mengenai apa saja yang mesti dilakukan.

Kriteria kerja CoBIT meliputi :

Efektifitas

Untuk

memperoleh

informasi

yang

relevan

dan

berhubungan

dengan

proses bisnis

seperti

penyampaian

informasi

dengan

benar,

konsisten,

dapat dipercaya dan tepat waktu.

Efisien

Memfokuskan pada ketentuan

informasi

yang penting dari orang yang

tidak memiliki hak otorisasi

Kerahasiaan

Memfokuskan proteksi terhadap informasi yang penting dari orang yang

tidak memiliki hak otorisasi

Integritas

Berhubungan dengan keakuratan dan kelengkapan informasi sebagai

kebenaran yang sesuai dengan harapan dan nilai bisnis.

Ketersediaan

Berhubungan

dengan

informasi

yang

tersedia ketika

diperlukan dalam

proses bisnis yang sekarang dan yang akan datang.

Kelengkapan

Sesuai Menurut hukum, peraturan dan rencana perjanjian

untuk proses

bisnis.

Keakuratan

Informasi

Berhubungan dengan ketentuan kecocokan informasi untuk, manajemen

mengoperasikan

entitas

dan

mengatur

pelatihan

keuangan

dan

kelengkapan laporan pertanggung jawaban.

Tabel 2.1 Kriteria Kerja CoBIT

Sumber (Cobit Framework, 2003)

|

|

17

2.2.3 Jenis Audit

Menurut Cangemi (2003, p238), tipe audit dibagi menjadi 10, yaitu :

1. High – level review of procedures

Tinjauan ulang level tinggi merupakan tipe tinjauan ulang yang

khusus pada pengukuran penegasan umum dengan kebijakan

perusahaan dan dengan praktek bisnis. Tujuan tinjauan ulang ini

adalah menyediakan auditor dengan pengertian akan operasi dan

untuk menentukan pengujian detail alami yang mungkin diperlukan

dalam area tertentu.

2. Financial audit

Audit

keuangan

mempelajari posisi

keuangan

sekarang

untuk

mengevaluasi presentasi posisi keuangan yang dilaporkan dalam

neraca, laporan

pendapatan,

dan laporan arus

kas.

Audit

keuangan

keseluruhan pada operasi perusahaan yang signifikan dan bantuan yang

diberikan

oleh

auditor

eksternal yang

independen.

Dalam

beberapa

kasus, bagaimanapun juga audit keuangan secara keseluruhan mungkin

ditampilkan oleh auditor internal Sam Pole’s.

3. Audit manajerial / operasional

Audit operasional dapat didefinisikan sebagai perluasan pada

audit keuangan. Audit keuangan memberitahukan di mana entitas dan

di mana audit keuangan; mengawasi audit operasional untuk

menjawab pertanyaan mengapa entitas, di mana entitas, dan

bagaimana

mendapatkannya.

Dalam

kebijakan

ini,

kegagalan

audit

operasional kedalam kategori jasa

manajemen dari

mengevaluasi

|

|

18

empat

fungsi manajemen

:

(1) perencanaan, (2)

mengorganisasi, (3)

mengarahkan, dan (4) pengendalian.

4. Compliance audit

Audit penegasan mencakup dua perbedaan, berhubungan secara

erat, tipe dari masalah :

a.Alami dan lingkup transaksi yang bertentangan dengan penegasan

untuk dipastikan.

b. Tingkatan

untuk kemampuan praktek, atau

yang diinginkan,

untuk menentukan penegasan.

5. Contract audit

Audit kontrak didefinisikan sebagai tinjauan ulang dan evaluasi

dari kontrak dan hubungannya dengan transaksi keuangan. Jangka

waktu konstruksi dan kontrak seringkali

digunakan secara bertukar

dalam profesi

audit

karena

proyek konstruksi

memerlukan

kontrak.

Kontrak, bagaimanapun,

menangani jarak

yang dalam dari area

seperti perbaikan, pemeliharaan, penyewaan, dan konsultasi.

6. Desk review

Dalam desk

review,

auditor

internal

akan

menangani

sekumpulan keuangan

dan dokumentasi informasi lainnya dari yang

akan diaudit dan

menunjukkan batasan prosedur. Dalam kebanyakan

kasus, semua prosedur akan ditunjukkan oleh kantor perusahaan dan

tidak pada lokasi yang diaudit.

|

|

19

7. Follow - up audits

Follow – up audits ditunjukkan 6 -12 bulan setelah audit utama

telah diselesaikan untuk menyakinkan bahwa rekomendasi audit yang

diterima sebelumnya telah menunjukkan audit yang signifikan.

8. Information system audits

Information system atau electronic data processing (EDP), audit

dilakukan terhadap aspek signifikan dalam lingkungan SI. Perusahaan

mungkin

mempunyai beberapa lingkungan SI yang berbeda, seperti :

mainframe, mini-computer, micro-computer,

LAN,

WAN,

electronic

data interchange, dan internet

hosts. Auditor internal

harus telah

mengidentifikasi unit audit untuk setiap lingkungan SI yang mungkin

dalam perusahaan.

9. E-commerce audits

E-commerce mempunyai pertimbangan khusus melebihi yang

diidentifikasi

dalam sesi

audit

SI karena

audit

SI

secara

khusus

dibangun dalam sistem back office. E-commerce adalah

sistem front

end.

Audit

terhadap

e-commerce

akan

fokus

dalam pengendalian,

akses,

keamanan,

kemampuan.

Resiko

paling

tinggi

dalam e-

commerce

sekarang

ini

adalah

virus,

hacker,

dan

cracker, dan

aktivitas pengrusakan sistem.

10. International Audits

Internal audit adalah audit secara keseluruhan devisi dan anak

perusahaan

khusus.

Ini

ditunjukkan

dalam basis

umum/atas

permintaan.

Ruang lingkup dari tipe audit ini

mencakup sesi

|

|

20

keuangan,

sesi

operasional,

sesi

sistem informasi,

dan

sesi

pengalamatan karakteristik unik dari kebiasaan pengalokasian dan

tanggungjawab dan urusan peraturan. Bergantung pada tingkat staf,

jarak, dan kemampuan, audit internal mungkin menjadi kandidat yang

baik untuk pemberdayaan.

2.2.4 Instrumen Audit

Menurut Weber(1999, p789-810), terdapat

3

teknik

yang

digunakan

auditor untuk mengumpulkan bukti audit: Interview,Questionaire, dan Control

Flowchart.

2.2.5 Tujuan Audit Sistem Informasi

Menurut Weber (1999, p11–12), tujuan audit sistem informasi meliputi :

1. Asset safeguarding objectives

Aset berupa hardware, software, personel, data file, sistem

dokumentasi, dan perlengkapannya merupakan harta yang harus dilindungi

dengan suatu sistem pengendalian internal yang baik. Hardware dapat rusak

karena perbuatan jahat, software dan data dapat dicuri. Karena harta ini

merupakan pusat maka pengamanan terhadap harta ini merupakan hal yang

utama.

2. Data integrity objectives

Data yang terpadu merupakan konsep utama pada EDP audit, data yang

cepat dan akurat akan memberikan informasi yang tepat bagi manajemen.

|

|

21

3. System effectiveness objectives

Pengolahan data

secara efektif

merupakan

tujuan

yang

harus

dicapai,

evaluasi terhadap efektivitas pengolahan data harus dilakukan. Agar dapat

mengetahui apakah informasi yang dihasilkan telah efektif atau belum

seorang

auditor

harus

mengetahui

karakter pemakai. Efektifitas

yang

dicapai

baru

dapat

diketahui

setelah

sistem berjalan

beberapa

lama,

manajemen

audit

untuk

mengetahui

apakah

sistem telah

berjalan

sesuai

dengan tujuan yang telah ditetapkan.

4. System efficiency objectives

Sebuah sistem pemrosesan data

yang efektif terjadi bila

menggunakan

sumber

data

yang

minimal

untuk

menghasilkan output yang diperlukan.

Sistem informasi menggunakan banyak sumber daya seperti hardware, alat

pendukungnya, software dan tenaga kerja, sumber daya ini langkah dan

sistem aplikasi yang lain biasanya bersaing menggunakan sumber daya itu.

2.2.6 Tahapan Audit Sistem Informasi

Menurut Weber (1999, p47-55), audit terdiri dari lima tahap sebagai

berikut :

1.

Planning the audit

Selama tahap awal itu, auditor harus memutuskan level material

permulaan yang akan diaudit. Auditor juga harus membuat keputusan

akan resiko audit yang diinginkan. Level sifat resiko akan bervariasi

dalam setiap bagian dari audit.

|

|

22

2.

Test of Controls

Tahap berfokus pada kontrol manajemen. Jika pengujian

menunjukkan bahwa kontrol manajemen tidak beroperasi sebagaimana

mestinya,

baru

setelah

itu

dilanjutkan

dengan

pengujian

kontrol

aplikasi.

3.

Test of Transaction

Auditor menggunakan tests of

transaction untuk mengevaluasi

apakah

kesalahan

/

proses

yang

tidak sesuai dengan ketentuan telah

mengarah

pada

kesalahan

material

informasi keuangan.

Biasanya,

test

of transaction meliputi menelusuri jurnal masukan sampai pada

dokumen

sumber,

memeriksa daftar harga, dan pengujian keakuratan

perhitungan.

4.

Test of Balances or Overall Results

Auditor

melakukan tests

of

balances

or

overall

results

untuk

mendapatkan bukti yang cukup untuk membuat dan menyampaikan

keputusan

akhir

dari

kehilangan/kesalahan pernyataan

laporan

yang

muncul

ketika

fungsi

sistem informasi

gagal

untuk

menjaga

aset,

menjaga integritas data, dan mencapai keefisienan dan keefektifan.

5.

Completion of the Audit

Pada tahap akhir, auditor kemudian harus merumuskan sebuah

opini

tentang

kehilangan

material dan

keabsahan

pernyataan

laporan

muncul

dan

membuat sebuah

laporan. Standar opini yang berlaku di

beberapa negara terdiri dari empat jenis opini sebagai berikut :

|

|

23

a. Disclaimer of Opinion

Setelah selesai

melakukan

audit,

auditor tidak

dapat

memberikan sebuah opini.

b. Adverse Opinion

Auditor menyimpulkan bahwa kehilangan material telah

muncul / laporan keuangan telah dinyatakan salah secara material.

c. Qualified Opinion

Auditor menyimpulkan bahwa kehilangan telah muncul /

kesalahan

laporan

secara

material telah

ada

tetapi

tidak

besar

/

material.

d. Unqualified Opinion

Auditor percaya bahwa tidak ada kehilangan

material /

laporan yang salah.

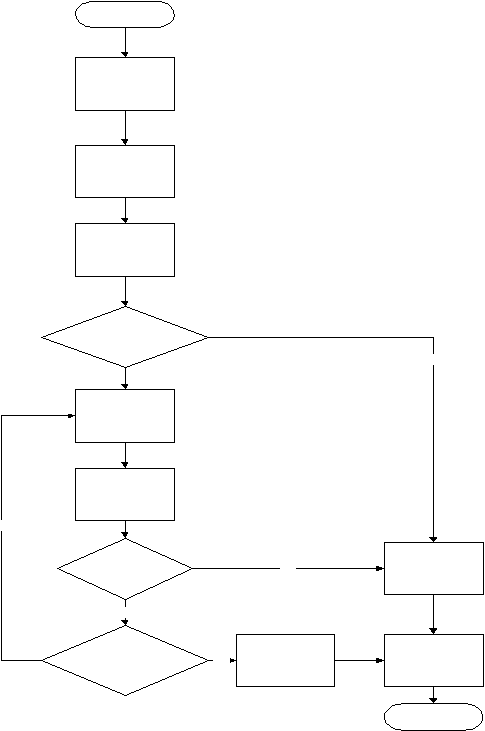

Menurut Weber (1999,p48), tahapan audit system informasi digambarkan

dengan bentuk flowchart :

|

24

Mulai

persiapan

pekerjaan

audit

mendapatkan

pengertian dari

struktur kontrol

menilai resiko

kontrol

ketergantungan

pada kontrol?

No

Yes

tes kontrol

Penilaian

kembali

resiko

kontrol

Yes

Masih

bergantung

pada kontrol

?

Tes substantif

No

yang

diperluas

Yes

Meningkatkan

ketergantungan pada

kontrol?

Tes substantif

No

terbatas

Pendapat

audit

form

dan

mengeluarkan

laporan

Berhenti

Gambar 2.1 Flowchart tahapan Audit Sistem Informasi

|

|

25

2.3 Pengendalian Internal

Menurut Arens(2005, p270), internal control is

control that related to the

reliability of financial

reporting,

is

important

to

the

auditor’s

purposes.

(Pengendalian internal adalah pengendalian yang berhubungan dengan kehandalan

laporan keuangan, yang penting bagi tujuan auditor).

Menurut Whittington (2001, p241), internal control is comprehensive in that it

addresses

the

achievement

of

objectives in

the

areas

of

financial

reporting,

operations, and compliance with laws and regulations. (Pengendalian internal adalah

keseluruhan dalam pencapaian tujuan dalam bagian laporan keuangan, operasi, dan

pemenuhan hukum dan peraturan).

Jadi, dapat diambil kesimpulan bahwa pengendalian internal adalah

pengendalian dalam pencapaian

tujuan

yang berhubungan

dengan

kehandalan

laporan keuangan, operasi, dan pemenuhan hukum dan peraturan.

Menurut Weber (1999,p49), struktur pengendalian internal terdiri dari lima

komponen yang berhubungan sebagai berikut :

a.

Lingkungan Pengendalian

Elemen

ini memperlihatkan bahwa hal

yang terkandung pada pengendalian

terutama pada sistem akuntansi dan prosedur harus dijalankan.

b. Penilaian Resiko

Elemen

ini

mengidentifikasi

dan menganalisis resiko yang dihadapi

organisasi dan cara resiko tersebut dikelola.

c. Aktivitas Pengendalian

Elemen

ini

memastikan

bahwa

setiap transaksi

telah diotorisasi

oleh yang

berwenang, telah ada pemisahan

fungsi, dokumentasi dan pencatatan yang

|

|

26

memadai,

harta

dan

catatan

telah diamankan

dan

pengecekan

oleh

pihak

independen telah dilakukan serta penilaian terhadap pencatatan telah

dilaksanakan.

d. Informasi dan Komunikasi

Pada elemen ini informasi diidentifikasi, diambil dan diubah sepanjang

waktu dan menyediakan formulir untuk memperbolehkan karyawan mengubah

tanggungjawabnya.

e. Pengawasan

Elemen yang befungsi untuk memastikan pengendalian internal telah berjalan

dengan baik.

Dalam setiap

pemeriksaan

auditor

harus

memperoleh

pemahaman

yang

memadai atas masing-masing dari kelima unsur tersebut diatas untuk merencanakan

audit dengan cara melaksanakan prosedur untuk memahami rancangan kebijakan dan

prosedur yang relevan dengan perencanaan audit dan untuk menentukan apakah

rancangan tersebut dilaksanakan.

Hal

tersebut

sesuai

dengan

standar pekerja

lapangan

yang

kedua

yaitu

:

Pemahaman yang memadai atas struktur pengendalian internal harus diperoleh untuk

merencanakan audit, menentukan sifat dari lingkup pengujian yang akan dilakukan.

Prosedur pengendalian menurut Romney dan Steinbart (2003, p201) yaitu :

1. Otorisasi yang benar atas transaksi dan aktivitas

Karyawan melakukan tugas dan membuat keputusan yang mempengaruhi

aset-aset

perusahaan

karena

manajemen

tidak

mempunyai

waktu

dan

sumber

daya

untuk

mengawasi

setiap

kegiatan dan

keputusan

yang

dibuat.

Mereka

membuat kebijakan bagi karyawan untuk mengikuti lalu memaksa mereka untuk

|

|

27

melakukan

pekerjaan

yang sesuai

dan

teratur. Pemaksaan

ini

disebut otorisasi.

Otorisasi sering didokumentasikan dengan menandatangani, memulai, atau

memasukkan kode otorisasi pada dokumen transaksi record.

2. Pemisahan atau pembagian tugas

Pengendalian internal yang baik mengharuskan seseorang karyawan tidak

diberikan terlalu banyak tanggung jawab.

3. Rancangan dan pemakaian dokumen yang baik dan benar

Penggunaan dan perancangan dokumen dan record yang benar membantu

untuk memastikan keakuratan dan kelengkapan record dari semua data transaksi

yang relevan.

4. Perlindungan atas aset dan record yang baik

Prosedur berikut ini melindungi aset dari pencurian, penggunaan dari pihak

yang tidak berwenang, dan pengrusakan, selain itu juga :

a. Mengawasi karyawan dan pemisahan tugas

b. Memelihara ketepatan record dari aset, termasuk informasi

c. Membatasi akses fisik pada aset

d. Memproteksi record dan dokumen-dokumen

e. Mengendalikan lingkungan

f.

Membatasi akses ke ruang komputer, file komputer, dan informasi.

5. Pemeriksaan independen atas kinerja

Pemeriksaan internal

untuk

memastikan

transaksi

diproses

secara

akurat

merupakan elemen pengendalian yang penting. Pemeriksaan ini seharusnya

dilakukan

secara

independen

karena

biasanya

lebih

efektif bila

dilakukan

oleh

orang yang bukan bertanggungjawab pada bagian operasional tersebut.

|

|

28

Menurut Weber ( 1999, p38 ), sebagaimana dikutip oleh Gondodiyoto (2003,

p126-127 ), struktur pengendalian internal yang perlu dilakukan pada sistem berbasis

komputer sebagai berikut :

1. Pengendalian Umum

2. Pengendalian Aplikasi

2.3.1 Pengendalian Umum

Pengendalian yang berlaku umum, artinya ketentuan-ketentuan yang

berlaku

dalam pengendalian

tersebut,

berlaku

untuk

seluruh

kegiatan

komputerisasi

di

dalam pengendalian

tersebut.

Apabila

tidak

dilakukan

pengendalian ini ataupun pengendaliannya

lemah

maka

berakibat

negatif

terhadap pengendalian aplikasi.

Pengendalian umum terdiri dari :

1. Pengendalian Top Manajemen

Top

manajemen

harus

yakin

bahwa

fungsi

sistem informasi

dikendalikan dengan baik. Top manajemen bertanggungjawab terhadap

keputusan

yang

bijak

untuk

jangka

waktu

yang

lama

dalam bagaimana

sistem informasi akan digunakan didalam organisasi.

2.

Pengendalian Manajemen Pengembangan Sistem

Manajemen

pengembangan

sistem bertanggungjawab

terhadap

perancangan, penerapan, dan pemeliharaan sistem aplikasi.

3. Pengendalian Manajemen Pemrograman

Manajemen

pemrograman

bertanggungjawab terhadap cara-cara yang

digunakan

untuk

memimpin

pengembangan/pembelian

software

yang

|

|

29

bermutu tinggi dimulai dari fase siklus hidup pengembangan program

sampai pada masalah pengendalian khusus yang timbul dari hubungan

antara aktivitas dengan sistem programer.

4. Pengendalian Manajemen Sumber Data

Secara bertahap setiap organisasi mengakui bahwa data

merupakan

sumber daya yang kritis dan harus dikendalikan dengan baik.

Konsekuensinya, mereka mencari data untuk menangani masalah yang

timbul dan menangani sumber data.

5. Pengendalian Manajemen Keamanan

Administrator

keamanan

sistem informasi

bertanggungjawab

untuk

memastikan bahwa

aset

sistem

informasi

aman.

Aset

aman

bila

kemungkinan kehilangan yang dapat timbul berada pada level yang dapat

diterima.

6. Pengendalian Manajemen Operasi

Manajemen

operasi bertanggungjawab

terhadap

jalannya

hardware

maupun

software

setiap

hari

sehingga

sistem aplikasi

produksi

dapat

menjalankan tugasnya dan karyawan

pengembangan

dapat

merancang,

mengaplikasi, dan memelihara aplikasi sistem.

7. Pengendalian Manajemen Jaminan Kualitas

Manajemen jaminan kualitas berkonsentrasi untuk memastikan

bahwa

sistem

informasi

yang

dihasilkan

oleh

fungsi

sistem informasi

mencapai suatu standar

kualitas yang dapat diterima, dan pengembangan,

implementasi,

operasional,

dan

pemeliharaan

terhadap

sistem informasi

tunduk kepada standar kualitas yang telah diterapkan.

|

|

30

2.3.2 Pengendalian Aplikasi

Pengendalian

Aplikasi

dilakukan

dengan

tujuan

untuk

menentukan

apakah pengendalian internal dalam sistem yang terkomputerisasi pada aplikasi

komputer tertentu sudah memadai untuk memberikan jaminan data dicatat,

diolah, dan dilaporkan secara akurat, tepat waktu dan sesuai dengan kebutuhan

manajemen.

Pengendalian aplikasi dapat berupa :

1. Pengendalian Boundary

Weber

(

1999,

p370-405

),

menyebutkan

bahwa

subsistem boundary

membangun hubungan antara yang akan menjadi pengguna sistem komputer

dan

sistem

komputer

itu

sendiri.

Pengendalian

dalam subsistem

boundary

mempunyai tiga tujuan :

1. untuk memastikan bahwa pemakai komputer adalah orang yang memiliki

wewenang.

2. untuk memastikan bahwa identitas yang diberikan oleh pemakai adalah

benar.

3. untuk membatasi tindakan yang dapat dilakukan oleh pemakai untuk

menggunakan komputer ketika melakukan tindakan otorisasi.

Tipe pengendalian yang berhubungan dengan pengendalian subsistem –

boundary :

a. crytographic controls

Kontrol

cryptographic

dirancang

untk

mengamankan

data

pribadi

dan untuk menjaga modifikasi oleh orang yang tidak berwenang, cara ini

|

|

31

dilakukan dengan mengacak data sehingga tidak memiliki arti bagi orang

yang tidak dapat menguraikan data tersebut.

b. access controls

Jenis

kontrol

yang

digunakan

pada

subsistem boundary

adalah

kontrol akses. Kontrol akses melarang pemakaian komputer oleh orang

yang tidak berwenang, membatasi tindakan

yang

dapat

dilakukan

oleh

pemakai dan memastikan bahwa pemakai hanya memperoleh sistem

komputer yang asli.

c. personel identification numbers

PIN

adalah

teknik yang

digunakan

secara

luas

untuk

mengidentifikasi orang, sebuah PIN merupakan jenis password yang

sederhana, itu bisa merupakan nomor rahasia seseorang yang

berhubungan dengan orang tersebut, melayani memverifikasi keotentikan

orang. PIN digunakan oleh

institusi keuangan seperti

untuk kartu

ATM,

kartu

debit. Secara

umum cara

kerjanya

adalah

pemakai

menggesek

kartunya pada sebuah alat dan mengisi PIN melalui PIN keypad.

d. digital signatures

Jika

berita atau

kontrak

dibuat

dalam bentuk

formulir elektronik

maka tandatangan yang biasanya dilakukan pada kontrak biasa tidak

dapat dilakukan untuk mengantisipasi hal tersebut dibuatlah tandatangan

digital. Digital signature ini terdiri dari rangkaian 0 dan 1 yang terdapat

pada halaman.

|

|

32

e. plastic cards

Bila PIN dan

digital signature digunakan untuk keperluan

pembuktian keaslian, kartu plastik digunakan untuk keperluan

identifikasi. Pengendalian disekitar kartu plastik, bagaimanapun unsur

penting dari keseluruhan

latihan pengendalian boundary dalam beberapa

tipe dari sistem.

f.

audit trial controls

Diketahui bahwa ada dua jenis jejak audit yang harus ada pada

setiap subsistem, yaitu :

1. jejak audit akuntansi untuk menjaga catatan setiap kejadian pada

subsistem.

2. jejak audit operasional untuk menjaga catatan pemakaian sumber daya

yang berhubungan dengan setiap kejadian pada subsistem.

g. existence controls

Jika subsistem pada

boundary tidak berhasil, kemungkinan

pemakai

sistem komputer

tidak

dapat

mengadakan

hubungan

dengan

sistem. Kegagalan dapat terjadi pada setiap komponen subsistem, sebagai

contoh: sirkuit terminal dapat rusak, software akses kontrol dapat rusak,

dan lain-lain.

2. Pengendalian Input

Menurut Weber ( 1999, p420-456 ), komponen dalam subsistem input

bertanggungjawab

untuk

membawa

data

dan

instruksi

kedalam sistem

informasi. Data dapat diinput kedalam sistem informasi dengan berbagai

cara.

Tipe

metode input data yang digunakan dalam sistem informasi

|

|

33

mempengaruhi keamanan data,

integritas data,

efektifitas sistem, dan tujuan

efisiensi sistem. Tipe pengendalian yang berhubungan dengan pengendalian

input :

a. Data input methods

Mengingat bahwa cara yang dilakukan oleh auditor untuk

mengevaluasi kontrol terhadap sistem aplikasi adalah dengan

menelusuri

jenis-jenis

transaksi pada

sistem

maka

untuk

dapat

melaksanakan

tugas

itu

dengan

baik

mereka

harus

mengerti

bagaimana

caranya

sistem

tersebut bekerja terutama pada proses input data. Dengan cara memahami

metode

input

data

yang

digunakan

pada aplikasi maka auditor dapat

mengembangkan cara pengendalian terhadap kekuatan maupun

kelemahan dari input subsistem tersebut.

b. Source document design

Beberapa dokumen data menggunakan dokumen sumber untuk

mencatat data yang akan dimasukkan pada komputer. Sumber dokumen

digunakan bila terdapat interval waktu antara waktu terjadinya data

dengan waktu

input berbeda. Proses disain sumber data dimulai setelah

analisis terhadap sumber data yang berjalan dilakukan, apa saja data yang

akan direkam pada sumber data tersebut, bagaimana caranya data tersebut

direkam,

siapa

yang

akan

merekam data,

bagaimana

data

tersebut

disiapkan dan dimasukkan ke komputer dan bagaimana dokumen tersebut

ditangani, disimpan dan diarsip.

|

|

34

c. Data entry screen design

Jika data dimasukkan melalui monitor, maka diperlukan disain

yang berkualitas terhadap layar tampilan masukkan data agar mengurangi

kemungkinan terjadinya kesalahan dan

agar

tercapai efisiensi dan

efektifitas masukkan data pada subsistem input.

d. Data code controls

Kode data memiliki dua tujuan, yaitu:

1. Sebagai identitas yang unik,

2.

Untuk keperluan identifikasi.

Evaluasi

terhadap

kualitas

dari

sistem pengkodean

data

yang

digunakan pada

aplikasi

harus

dilakukan

untuk

mengetahui

dampaknya

terhadap integritas data, efektifitas dan efisiensi.

e. Check digits

Pada beberapa kasus kesalahan pengetikan data dapat berdampak

serius. Pengendalian yang dapat digunakan untuk menjaga terjadinya

kesalahan adalah dengan melakukan check digit. Check digit saat ini

digunakan pada banyak aplikasi untuk mendeteksi kesalahan, seperti pada

proses kartu kredit, proses rekening bank, dll.

f.

Batch controls

Cara kontrol yang mudah dan efektif untuk melakukan

pengendalian terhadap masukan data adalah batch control. Batching

adalah proses

pembentukan

kelompok

suatu transaksi

yang

memiliki

hubungan satu dengan yang lain.

|

|

35

g. Validation of data input

Data

yang dimasukkan pada aplikasi

harus segera divalidasi

setelah diinput.

h. Instruction input

Memastikan bahwa kualitas dari instruksi input pada aplikasi

sistem merupakan tujuan

yang sulit dicapai daripada

hanya memastikan

kualitas dari data input. Data masukan cenderung untuk mengikuti pola

yang telah terstandarisasi.

i.

Validation of instruction input

Seperti

pada

input

data,

input instruksi

juga

harus

divalidasi.

Auditor

hanya perlu

memberikan sedikit perhatian kepada validasi input

instruksi, ketika:

1. instruksi

itu

merupakan

bagian dari

paket software

yang

telah

digunakan secara luas

2. instruksi

itu

diinterpretasi

melalui

bahasa

pemrograman

tingkat

tinggi.

j.

Audit trial control

Jejak audit pada subsistem input

memelihara kronologis kejadian

data dari waktu ke waktu dan instruksi yang diterima

serta

yang

dimasukkan

pada

sistem aplikasi

sampai

pada

waktu

penentuan

data

tersebut

valid

dan

dapat

dikirimkan

kepada

subsistem yang

lain,

yang

terdapat pada sistem aplikasi.

|

|

36

k. Existence control

Pengendalian yang ada terhadap proses data input subsistem

merupakan

hal

yang

kritis.

Jika

file

master

sistem aplikasi

rusak

atau

dikorupsi, proses pemulihan harus dilakukan dengan menggunakan versi

sebelumnya dari master

file dan proses input

harus dilakukan

lagi

terhadap data yang hilang.

3. Pengendalian Komunikasi

Menurut Weber ( 1999, p473), komponen dalam subsistem komunikasi,

bertanggung jawab untuk mentransfer data diantara semua subsistem lainnya

dan untuk mentransfer data atau menerima data dari sistem lainnya. Ada tiga

jenis subsistem komunikasi:

Pertama,

sebagai

data

yang

ditransfer

melalui

subsistem komunikasi.

Kedua, komponen software dan hardware dalam subsistem komunikasi dapat

gagal. Ketiga, subsistem komunikasi dapat ditujukan ke pasif dan aktif

serangan subversive. Keandalan komunikasi data dapat ditingkatkan dengan

memilih jalur komunikasi

sendiri dibandingkan jalur umum. Menurut Weber

( 1999, p488-490) ada 4 jenis topologi jaringan yang digunakan dalam LAN :

a. Topologi

bus

:

semua

node

dihubungkan

dalam

pararel

ke

jalur

komunikasi sendiri

b. Topologi tree :

node dihubungkan ke jalur komunikasi bercabang yang

mana tidak terdapat loop tertutup.

c. Topologi ring :

node dihubungkan ke jalur komunikasi

yang

mana

dikonfirmasikan sebagai loop tertutup.

|

|

37

d. Topologi star

:

node dalam jaringan dihubungkan dalam per point

konfigurasi ke central hub.

Menurut

Weber

(1999, p494-499) terdapat

7 jenis

control

yang

digunakan dalam ancaman subversive dalam subsistem komunikasi :

1. Link encryption

Link encryption memproteksi data pada saluran komunikasi yang

terhubung pada dua node di jaringan, node pengiriman data melakukan

encrypt data

dan

kemudian

mengirimkan

data encrypt

tersebut

ke

node

penerima,

node

penerima

melakukan

proses decrypt,

membaca

alamat

tujuan dari data, menentukan saluran mana selanjutnya yang akan

melakukan pengiriman data dan melakukan encrypt data untuk kemudian

dikirimkan kepada node berikutnya

2. end to end encryption

End-to-end encryption memproteksi integritas data yang lewat

antara pengirim dan penerima.

3. stream ciphers

Ada

dua

jenis

cipher

yaitu

block

ciphers

dan

stream ciphers.

Dengan block ciphers, block karakter dalam ukuran yang tetap diubah

melalui constant-fixed- length key. Dengan menggunakan stream ciphers,

clear-text dikirim berdasarkan bit-by-bit dibawah kontrol dari stream key

bits.

|

|

38

4. error propagation codes

Pemakaian stream

ciphers

tidak

dapat

mencegah

terjadinya

perubahan

pesan.

Untuk

mengatasi

kelemahan

yang

ada

pada stream

ciphers

maka

error propagation code

harus

digunakan,

kode

yang

digunakan harus sensitif terhadap perintah yang diberikan kepada pesan

sehingga setiap perubahan dari block dapat dideteksi.

5. message authentication

Pada sistem pengiriman transfer uang melalui elektronik,

pengendalian

yang digunakan adalah dengan

melakukan

identifikasi

perubahan

pesan

yang

dikirim melalui message

authentication

code

(MAC).

6. message sequence number

Message sequence numbers digunakan untuk mendeteksi setiap

serangan terhadap pesan yang dikirim.

7. request – response mechanisms.

Request-response mechanisms digunakan untuk mengidentifikasi

serangan yang dilakukan oleh penyusup dengan tujuan agar pesan

pelayanan diabaikan oleh si pengirim dan penerima.

4. Pengendalian Proses

Menurut

Weber

(

1999,

p519),

subsistem proses

bertanggungjawab

untuk menghitung, mengurutkan, mengklarifikasi, meringkas, dan komponen

umum dalam subsistem proses

adalah

prosesor

pusat

di

mana

program

dieksekusi, memori di

mana program diinstruksi dan data disimpan, sistem

|

|

39

operasi

yang

mengelola

sumber

daya

sistem,

dan

program aplikasi

yang

menjalankan instruksi untuk mencapai kebutuhan pengguna khusus. Menurut

Weber ( 1999, p520-548) tipe pengendalian yang berhubungan dengan

pengendalian proses :

a. processor controls

Central Processing Unit ( CPU ) adalah sumber daya terpenting

yang digunakan pada sistem komputer, CPU melaksanakan instruksi yang

diberikan oleh program yang diambil dari memori utama.

b. real memory controls

Real memory pada sistem komputer terdiri dari jumlah tetap

tempat penyimpanan

utama di

mana program atau data harus diletakkan

agar dapat dijalankan oleh prosesor pusat. Pengendalian terhadap real

memory dilakukan untuk mendeteksi dan memperbaiki error yang terjadi

pada

cell

memory dan

untuk

melindungi

area

memori

dari akses

ilegal

yang dilakukan oleh program lain.

c. virtual memory controls

Virtual memory ada bila ruang penyimpanan yang lebih besar

daripada ruang real memory yang

tersedia. Untuk

memperoleh hasil ini,

sebuah

mekanisme

harus

dibuat

agar

letak

virtual

memory dapat

diletakkan

pada

real

memory,

ketika

sebuah

program dijalankan

pada

lokasi virtual memory maka mekanisme tersebut akan menerjemahkannya

menjadi lokasi real memory.

|

|

40

d. operating system integrity

Sistem operasional

adalah satu

set

program

yang

diimplementasikan pada software,

firmware atau hardware yang

membuat pemakaian sumber daya pada sistem komputer dapat dilakukan

bersama-sama. Sumber daya utama

yang dapat di share adalah prosesor,

real memory, secondary memory dan peralatan

input atau output. Untuk

meningkatkan

kemampuan

komputer

maka

sistem operasional

harus

mengelola sumber daya tersebut sehingga selalu tersedia untuk dipakai.

e. application software controls

Pada

subsistem proses,

software

aplikasi

melakukan

pekerjaan

menghitung,

mensortir,

mengklasifikasi dan

merangkum data ke sebuah

sistem aplikasi.

Aplikasi

tersebut

harus

dapat

melakukan

validasi

cek

terhadap kesalahan proses yang terjadi.

f.

audit trial controls

Jejak

audit

pada

subsistem

proses

menjaga

agar

kronologi

kejadian dari waktu data diterima dari input atau subsistem komunikasi

sampai

waktu

data

tersebut

dikirim ke

database,

komunikasi

atau

subsistem output.

g. existence controls

Jenis kontrol yang harus ada pada pengendalian proses adalah

check-point

atau restart facility

yang

merupakan

backup sementara

dan

pengendalian

pemulihan

kembali

yang

akan

membuat

sistem dapat

dipulihkan kembali bila terjadi kerusakan sementara dan terlokalisir.

|

|

41

5. Pengendalian Database

Menurut Weber ( 1999, p563-585), subsistem database menyediakan

fungsi-fungsi

untuk

mendefinisikan, membuat,

memodifikasi,

menghapus,

dan membaca data pada sistem informasi.

Tipe pengendalian yang berhubungan dengan pengendalian database:

a. Access Controls

Pengendalian akses dilakukan untuk menjaga akses oleh orang

yang tidak berwenang dan penggunaan

data

oleh

orang

yang

tidak

bertanggungjawab. Pengendalian akses dilakukan pertama kali melalui

kebijakan keamanan

untuk setiap subsistem dan kemudian baru dicari

mekanisme pengendalian akses yang akan digunakan untuk mendukung

kebijakan yang telah dipilih tersebut.

b. Integrity Controls

Sistem manajemen

database

yang

baik

akan

melaksanakan

berbagai jenis

integrity constraints (batasan) pada subsistem database.

Integrity constraints diadakan untuk menjaga keakuratan, kelengkapan,

keunikan dari pembangunan yang digunakan pada pendekatan model

konseptual atau model data yang digunakan untuk memperlihatkan

fenomena dunia nyata tentang data

yang

disimpan

pada

subsistem

database.

Kekhususan

jenis constraint

yang

disediakan

oleh

sistem

tergantung pada beberapa tingkatan dari pendekatan model konseptual

atau model data yang digunakan.

|

|

42

c. Application Software Controls

Integrity dari subsistem database tergantung

kepada bagian dari

pengendalian

yang

dilakukan

pada

setiap

aplikasi

program yang

digunakan pada database.

d. Concurrency Controls

Tujuan

utama

dari

concurrency

controls adalah

agar

pemakai

database dapat

menggunakan data yang

sama bersama-sama.

Berbagi

data dapat menghasilkan masalah yang harus ditangani oleh subsistem

database jika integritas data akan dilindungi.

e. Cryptographic Controls

Data yang disimpan di media portable seperti tape, disket dan

cartridges dapat diamankan

memakai

pengaman

alat

encryption.

Data

di encrypt secara otomatis ketika direkam dan data otomatis di encrypt

setiap kali dibaca. Bila media penyimpanan hilang maka data tersebut

dapat dilihat orang pihak lain karena

metode encrypt dan decrypt yang

digunakan bersifat umum.

f.

File Handling Controls

Pengendalian penanganan data dilakukan untuk mencegah

terjadinya kerusakan karena bencana terhadap data pada media

penyimpanan,

bencana

tersebut

dapat terjadi

pada

hardware, software

atau operator atau pemakai yang menggunakan media penyimpanan

tersebut.

|

|

43

g. Audit Trail Controls

Jejak

audit

pada

subsistem database

menjaga

kronologi

dari

kejadian yang terjadi pada database, pada banyak kasus satu set penuh

dari kejadian harus dicatat; dibuat,

dimodifikasi,

dihapus

dan

pengambilan kembali.

h. Existence Controls

Existence

control

pada

subsistem database

harus

memulihkan

kembali database

yang rusak atau hilang tersebut, pemulihan kembali

dilakukan dengan menggunakan backup

database. Proses perbaikan

terhadap data yang rusak atau hilang melibatkan dua hal yaitu strategi

backup

dan

strategi

pemulihan.

Semua strategi backup melibatkan

penjagaan berisi terkini dari database. Recovery strategi melibatkan dua

hal

yaitu:

pertama,

database terkini

harus

dipulihkan

kembali

jika

diketahui

databasenya rusak

atau hilang,

kedua,

database

sebelumnya

dapat dipulihkan kembali bila database terkini tidak benar.

6. Pengendalian Output

Menurut

Weber

(

1999,

p615-646),

subsistem output

menyediakan

fungsi-fungsi

yang

menentukan

isi

dari data

yang

akan

disediakan

bagi

pengguna, cara di mana data dapat diformat dan dipersembahkan bagi

pengguna,

dan

cara di

mana data

dapat diperbaiki untuk dan dikeluarkan

untuk pengguna.

|

|

44

Tipe pengendalian yang berhubungan dengan pengendalian output:

a. Inference Controls

Pengendalian model akses memperbolehkan atau menolak akses

terhadap item data berdasarkan nama dari data item, isi dari data item

atau

beberapa

karakteristik

dari

serangkaian

data

yang

terdapat

pada

data item, agar data yang tidak boleh diakses dapat diblok maka

timbullah apa yang disebut database statistikal.

b. Batch Output Production and Distribution Controls

Batch

output

adalah

output

yang

dihasilkan

pada

beberapa

fasilitas

operasional

dan

sesudah itu

dikirim atau

disimpan

oleh

kustodian atau pemakai output tersebut. Output ini menggunakan

banyak formulir, contohnya, keluaran laporan pengendalian manajemen

berisi

tabel,

grafik,

atau

image.

Pengendalian terhadap batch

output

dilakukan dengan tujuan untuk memastikan bahwa laporan tersebut

akurat,

lengkap

dan

tepat

waktu

yang

hanya

dikirim atau

diserahkan

kepada pemakai yang berhak.

c. Batch Report Design Controls

Elemen penting untuk melihat

pengendalian efektifitas

pelaksanaan terhadap produksi dan distribusi terhadap laporan keluaran

batch

adalah

dengan

melihat

kualitas

dari

disainnya.

Disain

laporan

yang baik akan membuat pemakai mudah untuk membaca output yang

dihasilkan.

|

|

45

d. Online Output Production and Distribution Controls

Pengendalian terhadap produksi dan distribusi atas output yang

dilakukan melalui online dilakukan secara garis lurus, tujuan utamanya

adalah untuk memastikan bahwa hanya bagian yang memiliki

wewenang saja dapat melihat output melalui online tersebut.

e. Audit Trail Controls

Pengendalian

jejak

audit

pada subsistem output dilakukan

untuk

menjaga kronologi kejadian yang terjadi dari saat output diterima

sampai pemakai melakukan penghapusan output tersebut karena sudah

tidak dipakai atau disimpan lagi.

f.

Existence Controls

Output dapat hilang atau rusak karena berbagai alasan, seperti,

invoice hilang, online output terkirim pada alamat yang salah, output

terbakar karena kebakaran. Pada beberapa kasus pemulihan kembali

output mudah dilakukan tetapi pada kasus lain hal itu sulit bahkan

mustahil

untuk

dilakukan.

Recovery

terhadap

subsistem output

secara

akurat, lengkap dan tepat merupakan hal yang sangat membantu

kelangsungan hidup banyak organisasi.

2.4 Teori Penetapan Resiko

Menurut Maiwald ( 2003, p144), risk is the underlying concept that forms the

basis for what we calls “security”. Risk is the potential for loss that requires

|

|

46

protection.

(

Resiko

adalah

konsep

yang

mendasari

apa

yang

kita

sebut

dengan

“keamanan”. Resiko adalah potensi kehilangan perlindungan yang dibutuhkan.).

A

vulnerability is a potential avenue of attack. ( Sifat rawan adalah pendekatan

potensial dari serangan ).

A threat is an action or event that might violate the security of an information

system

environtment. (

Ancaman

adalah

tindakan

atau peristiwa yang mungkin

melanggar keamanan lingkungan sistem informasi ).

Threat + Vulnerability = Risk

Risk is the combination of threat and vulnerability. ( Resiko adalah kombinasi

dari ancaman dan kerawanan ).

Resiko dapat didefinisikan dalam tiga tingkatan secara kualitatif:

1. Low (rendah)

Kerawanan

menempati sebuah

tingkat

resiko dalam

organisasi,

walaupun

itu tidak diinginkan terjadi. Tindakan untuk memindahkan atau menghilangkan

kerawanan harus dilakukan jika mungkin, tetapi biaya dari tindakan ini

seharusnya berat bertentangan dengan penurunan kecil dalam resiko.

2. Medium (menengah)

Kerawanan menempati tingkat signifikan dari resiko untuk kerahasiaan,

integritas, kemampuan, dan/atau pelaporan dari sistem informasi organisasi, atau

segi fisik. Ada kemungkinan nyata bahwa ini mungkin terjadi. Tindakan untuk

menghilangkan kerawanan adalah kebijaksanaan.

|

47

3. High (tinggi)

Kerawanan menempati tingkat berbahaya

untuk

kerahasiaan,

integritas,

kemampuan, dan/atau pelaporan dari sistem informasi organisasi, atau segi fisik.

Tindakan harus diambil secara cepat untuk menghilangkan kerawanan ini.

Low

Medium

High

1

2

3

Tabel 2.2 Tabel Penetapan Resiko

|