|

8

BAB 2

LANDASAN TEORI

2.1

Pengertian Sistem Informasi Akuntansi

Menurut

Romney dan Steinbart

(2006,

p6),

sistem

informasi

akuntansi

adalah suatu sistem yang mengumpulkan,

merekam, menyimpan dan memproses

data untuk menghasilkan informasi untuk membuat keputusan.

Menurut Hall (2001, p9), sistem informasi akuntansi adalah bagian

khusus sistem informasi yang memproses transaksi keuangan.

Menurut

Wilkinson,

Cerullo,

Raval,

dan Wong-On-Wing (2000,

p342),

sistem informasi akuntansi adalah kesatuan struktur dengan suatu entitas, seperti

perusahaan

bisnis yang

mempekerjakan

sumber

daya

fisik

dan

komponen

lain

dan

merubah

data

ekonomi

menjadi

informasi akuntansi,

dengan

tujuan

memenuhi kebutuhan informasi dari berbagai macam pengguna.

Jadi

sistem

informasi

akuntansi

adalah

bagian khusus

sistem

informasi

yang

mengumpulkan,

merekam,

menyimpan dan memproses data dengan tujuan

memenuhi

kebutuhan

informasi dari

berbagai

macam

pengguna

dan

untuk

mendukung proses pembuatan keputusan.

2.2

Audit

2.2.1

Pengertian Audit

Menurut Arens, Elder, dan Beasley (2003, p11), auditing adalah

proses

pengumpulan

dan

pengevaluasian

bahan

bukti

tentang

informasi

yang dapat diukur

mengenai suatu entitas ekonomi yang

dilakukan

|

|

9

seseorang yang kompeten

dan

independen

untuk dapat

menentukan

dan

melaporkan kesesuaian informasi yang dimaksud dengan kriteria-kriteria

yang telah ditetapkan.

Menurut Messier,

Glover, dan Prawitt (2006, p13), auditing

adalah

proses sistematis dari pengevaluasian

dan perolehan

bukti-bukti

yang

berhubungan

dengan

kejadian

dan

tindakan

ekonomi untuk

menentukan tingkatan

keterkaitan

antar

asersi dan

membangun kriteria

untuk

mengkomunikasikan hasilnya kepada orang

yang

berkepentingan

atau user.

Jadi dapat

disimpulkan

bahwa

auditing

adalah

proses

pengumpulan

dan

pengevaluasian

bahan

bukti mengenai

pernyataan-

pernyataan tentang

kegiatan dan kejadian ekonomi

untuk

dapat

menentukan

dan

melaporkan

kesesuaian

informasi dimaksud

dengan

kriteria-kriteria yang telah ditetapkan.

2.2.2

Jenis-jenis Audit

Menurut Wilkinson, Cerullo, Raval,

dan Wong- On-Wing (2000,

p

342), audit terdiri dari 6 jenis yaitu:

1. Audit Operasional (Operational Audit)

Audit

operasional

berfokus

pada

efisiensi dan

efektivitas

dimana

segala

sumber

daya

digunakan untuk

menyelesaikan tugas

sebagai

prosedur dan tindakan sesuai dengan peraturan yang dibuat.

2. Audit Kepatuhan (Compliance Audit)

|

|

10

Audit

kepatuhan

berfokus

pada

peraturan,

hukum pemerintahan,

pengendalian dan kewajiban

lain kepada pihak eksternal

yang harus

dipatuhi.

3.

Manajemen

Proyek dan

Audit

Pengendalian Perubahan

(Project

Management and Change Control Audit)

Sebelumnya diketahui sebagai audit pengembangan sistem. Berfokus

pada efisiensi dan efektivitas dimana fase-fase yang berbeda dari daur

hidup pengembangan sistem dilakukan.

4. Audit Pengendalian Internal (Internal Control Audit)

Audit

pengendalian

internal

berfokus pada

pengevaluasian

struktur

pengendalian internal.

5. Audit Laporan Keuangan ( Financial Statement Audit )

Audit

laporan keuangan berfokus pada kejujuran

laporan keuangan

hasil operasi dan arus kas.

6. Audit Kecurangan (Fraud Audit)

Audit

kecurangan

merupakan suatu

tindakan audit

dalam

mengumpulkan

bukti

untuk

menentukan apakah kecurangan sedang

terjadi, telah terjadi atau akan terjadi dan untuk memecahkan masalah

dengan memperbaiki tanggung jawab.

2.3 Pengendalian Intern

2.3.1

Pengertian Pengendalian Intern

Menurut Mulyadi (2001, p163), sistem pengendalian

internal

merupakan

struktur

organisasi,

metode

dan

ukuran-ukuran

yang

|

|

11

dikoordinasikan untuk

menjaga kekayaan organisasi, mengecek ketelitian

dan keandalan data

akuntansi,

mendorong

efisiensi dan

mendorong

dipatuhinya kebijakan manajemen.

Menurut

Hall

(2001,

p138),

sistem pengendalian

internal

merupakan kebijakan,

praktik

dan prosedur

yang

digunakan oleh

organisasi

untuk

menjaga

aktiva

perusahaan,

memastikan akurasi

dan

dapat

diandalkannya

catatan dan

informasi akuntansi,

mempromosikan

efisiensi operasi perusahaan, mengukur kesesuaian dengan kebijakan dan

prosedur yang telah ditetapkan oleh manajemen.

Menurut Cascarino (2007, p57), pengendalian internal adalah

suatu

tindakan

yang

diambil oleh

manajemen

untuk

meningkatkan

lingkungan dalam

upaya

mencapai

tujuan.

Dihasilkan dari

perencanaan

manajemen,

perorganisasian dan kepimpinan,

dan

yang

lainnya

(seperti

pengendalian manajemen, pengendalian internal, dan lain-lain).

Jadi pengendalian

internal

adalah

praktik,

prosedur

dan

proses

yang

digunakan

oleh

organisasi untuk

menjaga

aktiva

perusahaan

mengecek

ketelitian dan keandalan data akuntansi,

mendorong

efisiensi

dan mendorong dipatuhinya kebijakan manajemen.

2.3.2

Tujuan Pengendalian Internal

Menurut

Cascarino

(2007,

p59),

secara

keseluruhan tujuan

pengendalian internal secara rinci diantaranya :

1. Integritas dan tingkat kepercayaan informasi

|

|

12

Jika manajemen tidak dapat

mempercayai

integritas

dan

kehandalan

dari informasi yang ada dan diproses di dalam sistem informasi,

semua

informasi

harus

dicurigai

untuk beberapa

kasus,

hal

ini

akan

lebih merusak organisasi daripada kehilangan informasi itu sendiri.

2. Ketaatan

dengan

peraturan, perencanaan, prosedur, hukum

dan

undang - undang yang berlaku

Hukum dan

peraturan

merupakan

kewajiban

dari

luar

dan

harus

ditaati. Ketidakcukupan sistem

informasi dapat

membuat

organisasi

melanggar hukum

yang ada di negara sehingga akibatnya organisasi

akan kehilangan keunggulannya, penalti dan hukuman dapat

dijatuhi

pada karyawan perusahaan.

3. Perlindungan atas aset

Kehilangan harta (aset) adalah salah satu dari

sekian banyak

resiko

yang

terlihat

yang

dapat

organisasi

hadapi

dan khususnya

mengakibatkan penerapan dari sebagian

besar

pengendalian

yang

terlihat,

seperti kunci pada

pintu,

keamanan,

penjagaan

barang

berharga dan lain-lain. Di dalam sebuah organisasi yang berdasarkan

sistem informasi, pengendalian aset dapat termasuk pengendalian

yang tidak dapat diukur seperti perlindungan ganda, pemisahan tugas

dan teknik autentikasi komputer.

4. Operasional yang efisien dan efektif

Efektivitas

meliputi pencapaian

tujuan

yang

diharapkan

dan

harus

menjadi pusat perhatian dari segala bentuk pengendalian dan kegiatan

operasional.

Efisiensi dikelompokkan sebagai

ukuran dari kepastian

|

|

13

atas

penggunaan dari sumber

daya

yang

jarang

diperoleh serta

termasuk

mengurangi

penghamburan

sebagai usaha

untuk

pengurangan penggunaan sumber daya.

2.3.3

Fungsi Pengendalian Internal

Menurut

Cascarino

(2007,

p6),

fungsi

pengendalian

internal

diklasifikasikan dalam 5 tipe yaitu :

1. Pengendalian pencegahan (preventive)

Pengendalian preventive adalah pencegahan

yang

dilakukan sebelum

masalah terjadi tetapi tidak pernah 100% efektif sehingga tidak dapat

sepenuhnya tergantung pada pengendalian

ini.

Pengendalian

preventive ini

meliputi batasan oleh pengguna,

kebutuhan password,

dan pemisahan tugas.

2. Pengendalian pendeteksian (detektif)

Pengendalian ini mendeteksi

permasalahan

setelah masalah

timbul

dan

lebih

mudah dilakukan daripada

mengecek

setiap transaksi

dengan pengendalian preventive.

Pengendalian

ini meliputi

keefektifan pelatihan pengunaan audit

dan

laporan-laporan

pengecualian.

3. Pengendalian pengoreksian (corrective)

Pengendalian

ini mengoreksi masalah-masalah

yang

telah

diidentifikasi oleh pengendalian detektive

dan

biasanya

ada

campur

tangan

sistem

informasi.

Pengendalian

ini

meliputi proses

rencana

perbaikan

(Disaster

Recovery Plans) dan kemampuan perbaikan

|

|

14

transaksi. Pengendalian corrective memiliki

resiko

yang tinggi

karena terjadi

pada lingkup yang tidak biasa dan

dibutuhkan

keputusan untuk melakukannya serta dibutuhkan pertimbangan dalam

pelaksanaan. Contoh pengendalian corrective adalah jejak-jejak audit,

selisih laporan-laporan, kesalahan statistik, pendukung, pemulihan

dan lain-lain.

4. Pengendalian langsung

Pengendalian

ini dirancang

untuk

menghasilkan keputusan

yang

positif

dan

meningkatkan kebiasaan

yang

dapat

diterima.

Pengendalian

ini

tidak hanya mencegah

perilaku yang

tidak

diinginkan dan

yang

pada

umumnya

terdapat

kebijaksanaan dalam

suatu

situasi.

Akan

tetapi

juga

memberitahukan kepada

semua

pemakai dari komputer bahwa menjadi tanggung jawab mereka untuk

menyakinkan terdapat backup

yang cukup dan disimpan semestinya.

Bagaimanapun pengendalian

ini

dapat

diawasi

dan tindakan dapat

diambil ketika pengendalian dilaksanakan.

5. Pengendalian kompensasi

Pengendalian

ini

dapat

dilakukan ketika

kelemahan didalam

suatu

pengendalian

dapat

dikompensasi oleh pengendalian

lain.

Pengendalian ini digunakan untuk

membatasi resiko dan hal-hal yang

tidak

diinginkan.

Hal

ini dibenarkan ketika

auditor

menghadapi

integrasi sistem

yang rumit

dan struktur

pengendalian

yang

melibatkan

gabungan

dari

pengolahan sistem

dan pengendalian dari

area operasional yang beranekaragam.

|

|

15

2.3.4

Komponen Pengendalian Internal

COSO (Committee

of

Sponsoring

Organizations)

menurut

Cascarino

(2007,

p49),

berfungsi untuk

membangun

struktur

pengendalian intern yang baik dalam memperkuat pengendalian intern di

perusahaan, COSO

memperkenalkan suatu pengendalian

yang

lebih luas

daripada

model pengendalian

akuntansi

tradisional dan

mencakup

manajemen

risiko,

dimana

pengendalian

intern

terdiri atas

5

(lima)

komponen yang saling terkait yaitu

1.

Lingkungan pengendalian (control environment)

menetapkan corak

suatu

organisasi dan

mempengaruhi

kesadaran pengendalian

orang-

orangnya.

Lingkungan pengendalian

merupakan

dasar

untuk

semua

komponen pengendalian intern, menyediakan disiplin dan struktur.

2.

Penaksiran resiko

(risk

assessment)

adalah

identifikasi entitas

dan

analisis

terhadap

resiko

yang

relevan untuk

mencapai tujuannya,

membentuk suatu dasar

untuk

menentukan

bagaimana resiko

harus

dikelola.

3.

Kegiatan Pengendalian (control

activities)

adalah kebijakan dari

prosedur

yang

membantu

menjamin

bahwa

arahan manajemen

dilaksanakan.

4.

Informasi dan komunikasi

(information

and

communication)

merupakan pengidentifikasian,

penangkapan,

dan

pertukaran

informasi dalam suatu bentuk dari waktu yang

memungkinkan orang

melaksanakan tanggungjawab

mereka.

Sistem

informasi

mencakup

sistem akuntansi, terdiri atas metode dan catatan yang dibangun untuk

|

|

16

mencatat, mengolah, meringkas, dan melaporkan transaksi entitas dan

untuk

memelihara

akuntabilitas

bagi

aktiva,

utang

dan ekuitas.

Komunikasi

mencakup

penyediaan suatu pemahaman tentang peran

dan tanggung jawab individual berkaitan dengan pengendalian intern

terhadap pelaporan keuangan.

5.

Pemantauan (monitoring)

adalah proses

menentukan

mutu

kinerja

pengendalian

intern sepanjang

waktu.

Pemantauan

mencakup

penentuan

desain

dan operasi

pengendalian

yang

tepat

waktu

dan

pengambilan tindakan koreksi.

2.3.5

Jenis-jenis Pengendalian Internal

Pengendalian

internal

terdiri dari 2

jenis yaitu pengendalian umum dan

pengendalian aplikasi.

2.3.5.1 Pengendalian Umum

Menurut Weber (1999), pengendalian umum terdiri dari

:

1. Pengendalian Top Management (Top Management Control)

Menurut Weber (1999, p69) pada tindakan pengendalian ini

auditor

harus

mengevaluasi apakah

manajemen senior

telah

mengatur

fungsi sistem informasi dengan baik. Fungsi dari kontrol

ini

diperlukan

untuk

mengevaluasi

kinerja

aktual agar

dapat

mencapai tujuan

jangka

panjang

dan

jangka

pendek

yang

sudah

direncanakan.

Manajemen harus

dapat

melihat

hal-hal dimana

sistem informasi

membawa

perubahan

organisasi dan perolehan

yang kompetitif yang diperlukan untuk bertahan. Di dalam

|

|

17

organisasi yang mendukung, manajemen harus melihat hal-hal yang

meningkatkan efisiensi dan efektivitas sistem organisasi saat ini.

2. Pengendalian Manajemen Pengembangan Sistem (Systems

Development Management Control )

Menurut

Weber (1999,

p103) ,

tipe

pengendalian

ini

mengingatkan

fungsi

manajemen pengembangan sistem

yang

bertanggung jawab terhadap

fungsi analisa, desain, pengembangan,

implementasi dan

maintenance

sistem

informasi.

Audit

pada

manajemen

pengembangan

sistem dapat

dimulai dari 3

bentuk

pendekatan audit

yakni concurrent

audit,

postimplementation

dan

general

audit.

Auditor

harus

memilih

model dari proses

pembangunan

sistem untuk

memberikan

dasar

evaluasi.

Auditor

harus

mampu untuk menerapkan sudut pandang

berkesinambungan

dari proses pembangunan sistem dimana mereka dapat menentukan

aktivitas apa

yang

harus dilaksanakan,

bagaimana

hal

itu

diwujudkan dan kapan hal itu akan diwujudkan.

3. Pengendalian

Manajemen

Program (Programming

Management

Control)

Menurut

Weber

(1999,

p157)

mengarahkan kepada

pembuatan atau

pergantian perangkat

lunak

(software)

yang

berkualitas tinggi. Pengendalian ini dimulai dengan fase utama dari

daur hidup pengembangan program. Dengan pengembangan sistem

ini,

auditor dapat

menggunakan

model daur

hidup

untuk

mengerti,

merencanakan dan melaksanakan tugas

lebih baik lagi yang

harus

|

|

18

dilengkapi untuk

memperoleh

software

yang

berkualitas

tinggi.

Selama

proses

audit,

model

ini

juga

dapat

membantu

di dalam

pengumpulan bukti

audit

dan

membantu di

dalam

proses evaluasi

bukti-bukti audit.

4.

Pengendalian

Manajemen

Sumber

Data

(Data

Resources

Management Control)

Menurut

Weber

(1999,

p205)

organisasi mulai

mengenali

bahwa data

adalah

sumber daya

kritis yang harus

dikelola dengan

baik. Terdapat solusi

teknis dan

administratif

untuk

masalah

yang

dihadapi di dalam mengelola data.

Ada

empat

tujuan utama yang

harus dicapai oleh pengelola

data, yaitu :

a.

Sharability

:

pemakai

data

yang

berbeda

di

dalam

organisasi

sebaiknya dapat mengakses dan menggunakan data yang sama.

b.

Availability

: apabila

data

digunakan

bersama-sama,

maka

pemakai harus dapat masuk dan menggunakan data tersebut

pada saat

dibutuhkan dari

lokasi dan dengan

format

yang

mereka butuhkan.

c.

Evolvability

: fasilitas

yang

ada

untuk mengelola

data

harus

dapat

dikembangkan dengan

mudah

sesuai dengan perubahan

yang diperlukan oleh pemakai.

d.

Integrity : Jika data

digunakan

oleh banyak pemakai, maka

keakuratan, keaslian dan kelengkapan data harus terpelihara.

|

|

19

5. Pengendalian Manajemen Keamanan (Security Management Control)

Menurut

Weber

(1999,

p242)

administrator

keamanan

sistem

informasi bertanggung jawab untuk memastikan bahwa aset sistem informasi

aman.

Aset

aman

bila

kemungkinan

kehilangan

yang

dapat

timbul

berada

pada

level

yang

dapat

diterima.

Berikut

ini

adalah

beberapa ancaman

keamanan yang dihadapi fungsi sistem informasi dan pertahanan yang dapat

diimplementasikan.

Auditor

harus

mengerti konsekuensi

dari

ancaman

ini

terhadap tujuan audit dan pengendalian yang efektif.

a. Fire Damage

Bencana

karena

kebakaran adalah ancaman

yang

paling

serius

bagi

keamanan

fisik

dari aset

sistem

informasi.

Beberapa

hal

ini

dapat

dilaksanakan untuk

memberikan

sistem perlindungan

dari kebakaran,

yakni :

1)

Alarm kebakaran

manual

dan otomatis ditempatkan

di

lokasi

yang

strategis

di dalam organisasi dimana

aset

sistem

informasi

yang

bernilai material ditempatkan.

2)

Sistem pemadam

api otomatis

yang

diletakkan

di

lokasi

strategis

mengandung

:

air,

karbondioksida

dan gas

halon

yang

tidak

membahayakan bagi manusia.

3)

Terdapat

petunjuk

yang

menunjukkan dimana

alarm

otomatis

atau

manual ditempatkan.

4) Selain petunjuk tersebut, terdapat sistem pemadam kebakaran

otomatis.

|

|

20

5) Bangunan dimana aset sistem informasi material ditempatkan

dibangun dari bahan bangunan yang tahan api dan

memiliki struktur

yang stabil ketika bencana kebakaran terjadi.

6)

Untuk

mengurangi risiko

dari kerusakan

karena

api,

maka

kawat

elektrik

harus

ditempatkan di dalam

pembungkus

atau saluran yang

tahan api.

b. Bencana air

Bencana

air

dari aset

sistem ini dapat

disebabkan dari

bencana

kebakaran; sebagai

contoh

sistem

pemadam

api

mengeluarkan

air

yang

merusak hardware.

Bencana

air

karena

berbagai

hal,

misalnya:

topan,

tornado, es, dan hujan panas.

Berikut ini adalah cara untuk melindungi aset sistem informasi dari

bencana karena air, yakni :

1) Memiliki langit-langit, dinding dan lantai yang tahan air

2) Memiliki sistem pengeringan yang mencukupi

3)

Memakai alarm

pada

tempat

yang

strategis

dimana

aset

sistem

informasi ditempatkan

4) Pada area berpotensi banjir, meletakkan aset sistem informasi di

daerah yang tidak terjangkau oleh air.

5) Memiliki stop kontak utama untuk segala saluran air

6) Menggunakan pipa pengering otomatis yang dapat dikenali oleh

alarm dan aktif apabila ada api.

|

|

21

c. Variasi energi

Variasi

energi dikarenakan

karena

meningkatnya

energi,

menurunnya

energi

atau

kehilangan energi.

Ketidakstabilan

energi

ini

dapat

merusak tidak

hanya operasional dari

perangkat

keras

tetapi

juga

sistem yang diperlukan untuk menjaga

lingkungan operasional yang

dapat diterima yakni lingkungan yang bebas dari debu dan relatif konstan

dengan cuaca dan pemakai. Pengendalian alternatif yang dapat digunakan

misalnya :

ruangan

tertentu

harus

terkunci

untuk melindungi

karyawan,

mengurangi akses tidak sah atas penggunaan perangkat keras, perangkat

lunak dan data.

d. Kerusakan struktural

Kerusakan struktural pada aset sistem informasi dapat terjadi pada

beberapa bentuk

:

gempa bumi, angin,

lumpur,

salju,

tanah

longsor dan

lain sebagainya. Kerusakan struktural dapat

mengakibatkan bencana lain.

Contoh

:

api dapat

merusak

lantai

dimana komputer

dan

peralatan

lain

diletakkan.

e. Polusi

Polusi dapat merusak disk drive sehingga data yang penting dapat

saja

hilang.

Waktu

yang

berharga juga dapat

hilang

karena digunakan

untuk

memperbaiki peralatan

tersebut.

Polusi

juga

dapat

menyebabkan

kebakaran. Komponen polusi yang utama ialah debu. Beberapa cara yang

dapat

diambil

untuk

mengurangi debu,

misalnya

langit-langit,

dinding,

lantai,

lemari

penyimpanan dan

peralatan

harus

dibersihkan

secara

berkala.

|

|

22

f.

Intrusi yang tidak sah

Pencurian data

dapat

dicegah,

salah satunya

ialah kamera

seharusnya tidak diletakkan di dalam bangunan dimana

harta diletakkan.

Intrusi yang tidak sah terdiri dari dua jenis, yaitu :

1) Secara fisik masuk ke perusahaan dan mengambil harta bagian sistem

informasi atau melakukan pengrusakan.

2) Tidak masuk secara fisik ke perusahaan tetapi menggunakan cara lain

seperti menggunakan receiver untuk melakukan penyadapan.

g. Virus dan Worms

Virus

adalah

sebuah

program

yang

memerlukan

sistem operasi

komputer

lain untuk

masuk ke program lain, virus dapat terjangkit

dengan

mudah,

melalui file

yang

dikirimkan

sebagai

attachment

pada

email. Seperti virus, worm juga memperbanyak diri dengan maksud yang

tidak

berbahaya.

Jika

virus

menyerang

program yang

lain,

maka

worm

biasanya

berdiri

sendiri,

sebagai

sebuah program

mandiri.

Berikut

langkah-langkah pengendalian untuk jaringan terbuka, yakni :

1) Membentuk kelompok administrasi keamanan jaringan yang akan

bertanggung jawab atas keamanan jaringan organisasi

2) Membentuk

pengendalian

untuk

pengguna

jaringan agar diikuti

sehingga mengurangi ancaman seperti worms

3) Waspada

terhadap

kelemahan

di dalam sumber

daya jaringan yang

dapat mempengaruhi sekuritas.

|

|

23

h. Penyalahgunaan software, data dan pelayanan

Perusahaan dapat

mengalami kerugian karena

software, data

dan

pelayanan

yang

mereka

miliki disalahgunakan, sebagai contoh di bawah

ini adalah tipe penyalahgunaan yang dapat terjadi, yaitu :

1)

Perangkat

lunak

yang

dikembangkan

oleh

perusahaan

dicuri

oleh

karyawan

atau

pesaing.

Perusahaan kehilangan

pendapatan dari

penjualan perangkat lunak yang dikembangkannya.

2)

Perusahaan tidak berhasil untuk menjaga kerahasiaan data yang

disimpan pada

database,

hal

itu dapat

mengakibatkan terjadinya

pemberitaan yang kurang baik.

Pengendalian dapat

ditingkatkan

jika

administrator

keamanan

bertanggung

jawab atas

perolehan perangkat

keras

(hardware)

dan

perangkat lunak (software).

6. Pengendalian Manajemen Operasi (Operations Management Control )

Menurut Weber (1999, p288) pengendalian ini bertanggung jawab di

dalam fungsi keseharian perangkat keras dan perangkat lunak. Ada beberapa

fungsi dimana pengendalian operasional dilakukan. Di antaranya yakni :

a. Operasional komputer

Kontrol terhadap

kegiatan

operasional komputer

ini

mendukung

aktivitas

yang

mendukung kegiatan rutin dari

software

/

hardware yang

tersedia.

Kegiatan

ini

meliputi pengendalian

operasional,

pengendalian

jadwal dan pengendalian perawatan.

|

|

24

b. Pengendalian jaringan komunikasi

Manajer

operasional

bertanggung

jawab atas kegiatan rutin dari

operasional

WAN

atau

LAN yang

digunakan

oleh organisasi

mereka.

Pada

WAN

(Wide

Area

Network),

operator harus

mampu

untuk

mengidentifikasikan

error

yang

terjadi pada

jalur

komunikasi

dan

mengatur

ulang

jaringan untuk

mengakomodasi

semuanya.

Sedangkan

pada

LAN

(Local Area

Network),

manajemen operasional

bertanggung

jawab pada fasilitas file server.

c. Pemasukan dan persiapan data

Secara

umum,

semua sumber data

untuk

aplikasi

sistem

dikirim

ke

bagian persiapan data

untuk

diketik

dan

diverifikasi

sebelum

dimasukkan ke dalam

sistem komputer. Kegiatan

ini biasanya dilakukan

oleh operator

komputer

dan sebagian

besar

dimasukkan secara langsung

menggunakan

peralatan

tertentu

seperti scanner

atau

dari

mouse

komputer.

d. Pengendalian produksi

Pengendalian produksi terdiri dari lima fungsi utama, yakni :

1) Menerima dan mengirim input dan output.

2) Menjadwalkan pekerjaan.

3) Tingkatan persetujuan pelayanan dari manajemen terhadap pemakai.

4) Pengendalian transfer harga atau pembebanan.

5) Perolehan kebutuhan.

|

|

25

e. Help Desk / Technical Support

Fungsi bagian

ini

pada bagian operasional

terdiri dari dua,

yaitu

membantu pemakai akhir untuk mendapatkan

hardware dan software

serta menyediakan dukungan teknis untuk membantu mengatasi masalah.

7. Pengendalian Manajemen Jaminan Kualitas (Quality Assurance Management

Control )

Menurut Weber (1999, p332) manajemen jaminan kualitas terlibat di

dalam memastikan bahwa sistem informasi yang dihasilkan oleh fungsi

sistem

informasi

mencapai

tujuan tertentu

dan

proses

pembangunan,

implementasi,

operasional,

dan perawatan dari sistem

informasi

dilengkapi

dengan

sekumpulan

standar

kualitas.

Pada beberapa

hal,

tujuan

dan

fungsi

dari jaminan kualitas dan auditor adalah sama. Keduanya

memusatkan pada

sistem informasi

berkualitas

tinggi

yang

dibangun,

diimplementasikan,

dioperasikan

dan

dirawat.

Keduanya

juga

mengumpulkan

bukti dan

mengevaluasi

tingkat

kepercayaan dari

pengendalian

sistem

informasi.

Sebagai

hasil,

auditor

mendapatkan pengendalian

yang

lebih

baik

dan

mengurangi

pengujian substantif

ketika

fungsi

jaminan kualitas

bekerja

dengan benar.

2.3.5.2 Pengendalian Aplikasi

Menurut

Weber

(1999,

p365),

pengendalian

sistem aplikasi

berkaitan

dengan

menjamin

sistem aplikasi

individu

untuk

menjaga

aset,

menjamin

integritas data, dan mencapai objektif perusahaan dengan efektif dan efisien.

|

|

26

1. Pengendalian Batasan (Boundary Control)

Menurut

Weber (1999, p367), subsistem batasan

menentukan

hubungan

antara

pemakai

komputer

dengan

sistem komputer

itu

sendiri. Pengendalian di dalam subsistem batasan

memiliki 3 tujuan,

yakni :

a. Membangun identitas dan autentikasi dari pemakai yang sah.

b. Membangun

identitas

dan

autentikasi

dari

sumber daya

sistem

komputer yang dibutuhkan oleh pemakai.

c. Membatasi

tindakan

yang

diambil

oleh

pemakai

untuk

menggunakan komputer ketika melakukan tindakan otorisasi.

Ada beberapa jenis pengendalian pada subsistem batasan, yakni :

a. Pengendalian Kriptografi

Pengendalian kriptografi

dirancang

untuk

mengamankan

data pribadi dan

untuk menjaga modifikasi data oleh

orang

yang

tidak

berwenang,

Hal

ini

dilakukan dengan cara

mengacak

data

sehingga

tidak

memiliki

arti

bagi orang

yang

tidak

dapat

menguraikan data tersebut.

b. Pengendalian Akses

Jenis

pengendalian

yang

umum digunakan di

dalam

subsistem batasan adalah pengendalian akses. Pengendalian akses

membatasi penggunaan dari sumber daya sistem komputer kepada

pemakai

yang memiliki autorisasi,

membatasi tindakan autorisasi

pemakai berhubungan dengan sumber daya yang ada dan

|

|

27

meyakinkan bahwa pemakai hanya dapat memperoleh sumber

daya sistem komputer yang autentik.

c. PIN (Personal Identification Number)

Sebuah PIN secara sederhana adalah sejenis password.

PIN adalah

nomor

rahasia

yang

mengacu

kepada seseorang

dimana

di

dalam

hubungannya

sebagai

identitas

dari orang

tersebut,

PIN

diperlukan

untuk

melakukan

verifikasi atas

autentikasi dari seseorang.

d. Tanda tangan digital

Tanda

tangan diperlukan untuk

membangun

autentikasi

dari orang-orang

yang

terlibat.

Selain

itu

tanda

tangan

juga

mencegah

pengirim

surat

atau

bagian

dari kontrak

mengingkari

partisipasi

mereka di dalam

kontrak.

Tanda

tangan digital

sama

seperti tanda tangan analog, hanya saja tanda tangan digital terdiri

dari bilangan

string 0 atau 1.

Tanda

tangan digital tidak bersifat

konstan seperti tanda tangan analog, karena itu tanda tangan

digital tidak dapat dipalsukan.

e. Kartu plastik

PIN

dan tanda

tangan digital

digunakan untuk

tujuan

autentikasi, kartu plastik digunakan untuk tujuan identifikasi.

Kartu ini juga dapat digunakan untuk menyimpan informasi yang

dibutuhkan di dalam proses autentikasi.

|

|

28

f.

Pengendalian Jejak Audit

Secara berkala, jejak

audit

dianalisis untuk

mendapatkan

adanya

kelemahan pengendalian pada

sistem.

Analisis

secara

manual atau

otomatis

dapat

digunakan.

Sebagai contoh,

manajemen dapat

mengamati jejak audit atas kejadian yang

tidak

biasa. Banyak data

yang dikumpulkan pada jejak audit akuntansi,

juga

digunakan untuk

keperluan

jejak

audit

operasional.Sebagai

contoh,

catatan waktu

mulai dan

selesainya

pemakaian

sistem

dapat digunakan untuk menganalisis pemakaian dari subsistem.

2. Pengendalian Masukan (Input Control)

Menurut Weber

(1999, p417) komponen

di

dalam subsistem

input bertanggung jawab untuk membawa data dan perintah ke dalam

sistem informasi.

Dari sudut

pandang

auditor,

pengendalian

input

penting karena ada 3 alasan, yakni :

a.

Banyak

pengendalian

yang

ada

pada

subsistem input,

sehingga

auditor

menghabiskan

banyak

waktu

untuk

menguji kelayakan

pengendalian input.

b.

Aktivitas

subsistem input

terkadang

melibatkan

campur

tangan

manusia

yang

rutin sehingga

bisa

terjadi kesalahan karena

manusia.

c. Subsistem input sering menjadi target atas tindakan

penyimpangan.

|

|

29

Auditor

terlebih

dahulu

harus

mengerti bagaimana

sistem

aplikasi memperoleh data input. Ada beberapa

metode input data

diantaranya yakni :

a. Menggunakan keyboard dari komputer personal.

b. Pembacaan data langsung menggunakan mark sensing, image

reader, point of sale device, ATM.

c. Memasukkan

kode secara langsung menggunakan

komputer

personal, layar sentuh, joystick atau melalui suara maupun video.

Ada beberapa tipe

pengendalian di

dalam

subsistem

input,

diantaranya yakni :

a. Desain dokumen sumber

Beberapa

metode input data

menggunakan dokumen sumber

untuk

mencatat data

yang akan dientri pada komputer. Dokumen

sumber

digunakan

bila

terdapat

interval waktu

antara

waktu

terjadinya data dengan waktu input berbeda.

b. Desain layar entri data

Jika

data dimasukkan

melalui

monitor,

maka

diperlukan desain

yang

berkualitas

terhadap

layar

tampilan

data

entri agar

mengurangi kemungkinan terjadinya kesalahan dan agar tercapai

efisiensi dan efektivitas entri data pada subsistem input.

1) Screen organization

Layar harus dirancang agar rapi dan seimbang, elemen

data harus dikelompokkan sesuai dengan fungsinya.

2) Caption design

|

|

30

Judul data yang harus dientri, yang tampil di layar

memberikan keterangan tentang data apa yang harus

dimasukkan pada field di layar.

3) Data entry field design

Lokasi yang harus diisi data harus berada di sebelah

judul data yang harus dientri dan dapat dibuat dengan

berbagai cara misalnya garis atau kotak.

4

)

Warna

Pada saat melakukan disain entri data di layar, warna

dapat digunakan agar perhatian dapat dilakukan pada

suatu field yang harus dientri.

5

) Response time

Selama proses entri data, respon time adalah interval

antara satu data yang sudah selesai dientri dan

disimpan sampai dengan waktu layar siap untuk dientri

kembali.

c. Pengendalian kode data

Kode dari data memiliki 2 tujuan yakni :

1)

Data secara unik mengidentifikasikan entitas sebagai anggota dari

sebuah kelompok atau kumpulan.

2)

Untuk

tujuan

identifikasi,

kode

lebih

rapi dari

pada

deskripsi

tekstual atau

naratif

karena

data

membutuhkan

sedikit

karakter

untuk membawa sejumlah informasi di dalamnya.

|

|

31

Oleh karena

itu,

auditor

harus

mengevaluasi

kualitas

dari

sistem pengkodean

yang

digunakan

dari

sistem aplikasi

untuk

menentukan data yang mempengaruhi tujuan efisiensi, efektivitas dan

integritas data.

d. Pemeriksaan jumlah digit

Check digit adalah jumlah digit berulang yang ditambahkan ke

dalam kode

yang memungkinkan keakuratan dari karakter

lain

di

dalam kode yang akan diperiksa. Check digit dapat berfungsi sebagai

awalan atau akhiran dari karakter atau dapat ditempatkan dimanapun

di

bagian tengah kode.

Ketika

kode

dimasukkan,

sebuah program

menghitung ulang

jumlah digit untuk

menentukan apakah digit

yang

dimasukan

dan

digit

yang dihitung berjumlah sama.

Jika jumlahnya

sama,

kode tersebut sepenuhnya

benar.

Jika

berbeda,

kode tersebut

akan error.

e. Pengendalian batch

Beberapa dari pengendalian yang sederhana dan paling efektif

dari data yang dimasukkan adalah pengendalian batch. Ada 2 tipe dari

batch yakni:

1)

Batch fisik yang terdiri dari sekelompok transaksi unit fisik.

Sebagai contoh, dokumen sumber dapat diperoleh lewat surat,

yang

digabungkan ke

dalam

batch dan diikat

menjadi

satu

kemudian diberikan kepada petugas data input untuk dimasukkan

ke dalam sistem aplikasi pada terminal.

|

|

32

2)

Batch

logis

adalah kumpulan dari transaksi

yang

digabungkan

bersama-sama

atas dasar

logis.

Sebagai

contoh,

petugas yang

berbeda

dapat

menggunakan terminal

yang

sama

untuk

memasukkan

transaksi

ke

dalam

sistem aplikasi.

Petugas

tetap

menjaga kontrol total dari transaksi yang telah mereka masukkan.

Input program transaksi secara logis dimasukkan ke dalam nomor

identifikasi petugas.

Setelah

beberapa

periode,

input

program

mempersiapkan

kontrol total untuk

rekonsiliasi

dengan

kontrol

total petugas.

f. Validasi masukan

Data input ke dalam sistem aplikasi harus divalidasi sesegera

mungkin

setelah

datanya

diambil

dan

sedekat

mungkin dengan

sumber datanya. Setiap ada kesalahan pada data yang tidak diperbaiki

sesegera

mungkin

harus

dituliskan ke

dalam

file

error.

Karena

pemakai

dapat lupa

untuk

memperbaiki kesalahan

tersebut.Ada

empat

jenis

data

input

validasi yang

harus

dicek

ketika

data

dimasukkan pada terminal, yaitu :

1) Field check

Dengan field

check,

tes

validasi

yang

dilakukan

ialah

mengecek

apakah

field-field

tertentu

hanya

terdiri dari data

numerik

atau

karakter numerik tertentu saja.

2) Record check

Dengan record check, tes validasi yang dilakukan pada field

tergantung hubungan logika field

itu dengan field

yang

lain pada

|

|

33

record.

Misalkan

nilai gaji

pada

suatu

field

menginformasikan

jabatan seseorang di field lain.

3) Batch check

Dengan

batch

check,

tes validasi

melakukan

pengujian

apakah

karakteristik

dari batch

record

yang

dimasukkan

sama

dengan

karakteristik

yang

telah ditetapkan pada

batch. Contoh : auditor

dapat

mengecek

apakah total dari field keuangan di dalam batch

record sama dengan grand total yang diberikan untuk batch.

4) File check

Dengan file

check,

tes

validasi

melakukan

pengujian apakah

karakteristik

pada

file

yang

digunakan

selama

pemasukan data

adalah

sama

dengan karakteristik

data

pada

file.

Contoh :

jika

auditor

memvalidasi

beberapa

karakteristik

dari data

sistem

aplikasi dari

file

master, auditor dapat

mengecek apakah mereka

menggunakan versi terakhir dari file master.

g. Pengendalian jejak audit

Jejak

audit

pada

subsistem input

memelihara

kronologis

kejadian data dari

waktu ke waktu dan

instruksi yang

diterima serta

yang dimasukkan dalam sistem aplikasi sampai waktu penentuan data

tersebut valid dan dapat

dikirimkan kepada subsitem yang

lain,

yang

terdapat pada sistem aplikasi.

3. Pengendalian Komunikasi (Communication Control)

Menurut Weber (1999, p469) subsistem komunikasi bertanggung

jawab di dalam pengiriman data di antara subsistem lain di dalam sistem dan

|

|

34

untuk

mengirim data

atau

untuk menerima data dari

sistem

yang lain. Pada

saat

data dikirimkan melalui

media transmisi, ada

tiga jenis kerusakan

yang

dapat terjadi, yaitu :

a. Attenuation

Melemahnya signal yang terjadi pada media pengirim, hal ini terjadi

karena jarak pengiriman yang jauh.

b. Delay distortion

Terjadi distorsi pada signal apabila data melewati media perantara seperti

kabel coaxial,

optic

fibre

karena

komponen dengan

frekuensi

yang

berbeda

adalah

subjek

untuk

penundaan

yang

terjadi.

Distorsi dapat

berakibat pada data digital karena energi dari signal di dalam posisi satu

bit dapat berpindah kepada posisi bit lain.

c. Noise

Noise

ialah

signal

elektrik

acak

yang

menurunkan kinerja

dari

media

transmisi.

Oleh karena

itu

ada

beberapa pengendalian pada

subsistem

komunikasi, yakni:

1) Pengendalian komponen fisik

Salah

satu

cara

untuk

mengurangi kesalahan

di dalam

subsistem

komunikasi ialah untuk

memilih komponen fisik

yang

memiliki

karakteristik

yang

membuat

mereka dapat

dipercaya dan

menyediakan pengendalian

atau

fitur yang

meringankan resiko

yang

ditimbulkan.

|

|

35

2) Pengendalian topologi jaringan

Topologi jaringan komunikasi menjelaskan lokasi dari node di dalam

jaringan,

bagaimana

node

ini

dihubungkan dan

kemampuan data

transmisi dari hubungan di antara node.

Ada beberapa jenis topologi jaringan,yakni :

a) LAN (Local Area Network) topologi

Local Area Network terdiri dari beberapa topologi, yakni:

(1) Topologi Bus

Di dalam topologi bus ini, node di dalam jaringan dihubungan

secara parallel pada jaringan komunikasi tunggal.

(2) Topologi Tree

Di dalam topologi ini, node pada jaringan dihubungkan pada

cabang jalur komunikasi yang tidak memiliki akhir. Topologi

tree menggunakan signal analog daripada signal digital.

(3) Topologi Ring

Di dalam topologi ring, node di dalam jaringan

dihubungkan

menggunakan

repeater pada

jalur

komunikasi

yang

digambarkan sebagai lingkaran yang tertutup. Repeater adalah

peralatan aktif

yang

memasukkan data ke dalam

jaringan,

menerima

data

dari jaringan dan

memindahkan data

dari

jaringan.

(4) Topologi Star

Di dalam topologi star, node di dalam

jaringan dihubungkan

dari poin ke poin konfigurasi kepada hub utama.

|

|

36

(5) Topologi Hybrid

Tipe

dari

topologi hybrid

juga

digunakan

di dalam

LAN.

Sebagai contoh, di dalam topologi star-bus, node dihubungkan

dengan

jalur

komunikasi

yang

panjang

kepada bus

yang

pendek.

Jaringan star-bus

dapat

diperluas

dengan

mudah,

sederhana dengan menghubungkan kabel lain pada bus.

b) Wide Area Network Topologi

Topologi

yang paling

umum digunakan dari topologi WAN

adalah topologi mesh. Di dalam topologi mesh setiap node secara

konseptual di dalam

jaringan

dapat

memiliki

hubungan

poin ke

poin

dengan

setiap

node

lain.

Topologi mesh

dapat

dipercaya

karena data dapat

melalui jalur

alternatif di dalam

jaringan. Jika

satu jalur gagal,

metode konsentrasi yang digunakan mengijinkan

data untuk melalui jalur lain.

4. Pengendalian Proses (Processing Control)

Menurut Weber (1999, p516), subsistem proses bertanggung jawab di

dalam

menghitung,

mengurutkan,

mengelompokkan,

dan

merangkum data.

Komponen utama di dalam subsistem proses adalah processor utama dimana

program digunakan,

memori utama

dan

virtual dimana

data

dan

instruksi

program disimpan, sistem operasi

yang

mengatur

sumber

daya sistem,

dan

program aplikasi

yang

melaksanakan

instruksi untuk

mencapai

kebutuhan

pemakai

tertentu.

Pengendalian

proses

mencegah,

mendeteksi dan

mengoreksi kesalahan

dari

data

yang

diterima

dari proses

input

subsistem

|

|

37

atau subsistem komunikasi kepada data yang

disimpan ke dalam database,

dibagikan melalui jaringan atau menjadi output dari subsistem.

5. Pengendalian Database (Database Control)

Menurut Weber (1999, p559), subsistem database bertanggung jawab

di dalam

mendefinisikan,

membuat,

memodifikasi,

menghapus,

dan

membaca

data

di dalam

sistem

informasi.

Database

menjaga

data

yang

berhubungan dengan

aspek

statis

dari

objek

yang

sebenarnya

dan

hubungannya

serta

data

yang

berupa

prosedur

yang

berhubungan dengan

aspek

dinamis

dari objek

yang

sebenarnya

dan

hubungannya.

Komponen

utama dari subsistem

database

adalah

DBMS

(Database

Management

System)

yang

digunakan

untuk

memanajemen

data,

program aplikasi

yang

melakukan kegiatan operasional data,

processor

utama

dan penyimpanan

utama

dimana

operasional diwujudkan,

dan

media

penyimpanan

yang

menjaga duplikasi

permanent /

semipermanent dari database.

Pengendalian

harus

diterapkan di

dalam

subsistem

database

untuk

meningkatkan tingkat

kepercayaan

dari komponennya

dan

untuk

melindungi

integritas data

yang

disimpan di dalam database.

6. Pengendalian Keluaran (Output Control)

Menurut Weber (1999,

p612),

subsistem output

menyediakan

fungsi

yang

menentukan isi dari data

yang akan disediakan untuk pemakai, dimana

data

akan dibentuk

dan disajikan kepada

pemakai,

dan data

yang

akan

disiapkan dan dibagikan kepada pemakai.

Ada

beberapa

jenis

pengendalian

pada

subsistem keluaran,

diantaranya yakni :

|

|

38

a. Pengendalian inference

Pengendalian inference dilakukan pada database

statistikal yakni

database

yang

hanya

dapat

diakses

oleh pemakai hanya

statistik

saja,

bukan isi

dari data

individual. Pengendalian ini harus

dilakukan

agar

dapat mencegah 4 jenis kompromi yang dapat terjadi, yakni :

1) Positif compromise, yakni pemakai menyatakan bahwa seseorang

memiliki nilai atribut tertentu.

2) Negative

compromise,

pemakai

menyatakan

bahwa

seseorang

tidak

memiliki nilai atribut tertentu.

3) Exact compromise, pemakai

menyatakan bahwa

seseorang

memiliki

nilai tertentu.

4) Approximate compromise, pemakai menyatakan bahwa seseorang

memiliki rentang nilai tertentu.

b. Pengendalian distribusi dan produksi output batch

Batch

output

adalah output

yang

dihasilkan

pada

beberapa

fasilitas operasional dan sesudah itu dikirim atau disimpan oleh custodian

atau pemakai output tersebut. Output ini menggunakan banyak formulir,

contohnya, print out laporan kontrol manajemen berisi table, grafik, atau

image.

Kontrol terhadap

batch

output

dilakukan

dengan

tujuan

untuk

memastikan bahwa laporan tersebut akurat, lengkap dan tepat waktu yang

hanya dikirim / diserahkan kepada pemakai yang berhak.

1) Pengendalian file printer

Jika program laporan tidak dapat dicetak langsung oleh printer, output

menunggu

giliran pencetakan.

Perangkat

lunak

sistem

mengatur file

|

|

39

yang akan dicetak. Ketika printer siap, perangkat lunak membaca file

dan siap mencetak.

2) Printing controls

Pengendalian pencetakan

memiliki 3

bagian

:

a)

untuk

meyakinkan

bahwa laporan dicetak di printer yang tepat; b) untuk mencegah pihak

tidak

berwenang

untuk

melakukan scan

data

yang

tercetak

dalam

laporan; dan c) meyakinkan bahwa pengendalian yang tepat

dilakukan untuk form dan instrumen yang ada.

c. Pengendalian distribusi dan produksi output online

Pengendalian

terhadap

produksi dan

distribusi

atas

output

yang

dilakukan

melalui online

dilakukan secara

garis

lurus, tujuan utamanya

adalah untuk

memastikan bahwa

hanya bagian yang

memiliki wewenang

saja

dapat

melihat

output

melalui

online

tersebut,

proteksi terhadap

integritas

output

pada

saat

dilakukan pengiriman

melalui

media

komunikasi,

memastikan bahwa

online output

hanya

dapat dilihat

oleh

bagian

yang

berwenang

dan proteksi terhadap

kemungkinan terjadinya

pengcopyan oleh pihak

yang

tidak

berwenang pada

saat output

dikirim

melalui media komunikasi.

d. Pengendalian jejak audit

Penelusuran jejak audit menyajikan bahwa output disajikan untuk

user

yang

menerima

output,

ketika

output

diterima

dan

tindakan

yang

akan diambil

sehubungan

dengan output.

Penelusuran

jejak audit dapat

menyajikan data yang diperlukan untuk

merespon permintaan informasi.

Jika

data yang salah

ditemukan

dalam

output organisasi, penelusuran

|

|

40

jejak

audit

juga

dapat

digunakan untuk

menentukan orang

yang

akan

menggunakan output untuk mengambil keputusan. Penelusuran jejak

audit juga dapat digunakan untuk menentukan apakah user yang tidak sah

dapat mengakses subsistem output.

2.4

Audit Sistem Informasi

2.4.1 Pengertian Audit Sistem Informasi

Menurut Weber (1999, p10), audit sistem informasi adalah proses

pengumpulan dan pengevaluasian

bukti-bukti

untuk

menentukan apakah

sebuah

sistem komputer

telah

menetapkan

sistem pengendalian

yang

memadai, semua aktiva dilindungi dengan baik atau tidak disalahgunakan

serta

terjamin

integritas data,

keandalan

serta

efektifitas dan

efisiensi

penyelenggaraan sistem informasi.

Menurut

Bodnar

dan Hopwood (2001,

p648),

audit

sistem

informasi

pada umumnya digunakan

untuk menggambarkan

dua jenis

dari aktivitas

terkait

komputer

yang

berbeda.

Aktivitas

pertama

untuk

menggambarkan proses

dari

mengevaluasi dan

mereview pengendalian

internal didalam sistem pemrosesan

data

elektronik.

Aktivitas

kedua

untuk

menggambarkan

penggunaan

komputer oleh

auditor

untuk

meningkatkan pengerjaan audit

yang

meskipun dapat

dikerjakan secara

manual.

Jadi audit

sistem informasi adalah proses

pengumpulan dan

pengevaluasian bukti-bukti dari aktivitas terkait komputer

yang berbeda

untuk

menggambarkan proses

dari

mengevaluasi dan

mereview

|

|

41

pengendalian

internal,

semua

aktiva

dilindungi dengan

baik

atau tidak

disalahgunakan serta

terjamin integritas

data,

keandalan

serta efektifitas

dan efisiensi penyelenggaraan sistem informasi.

2.4.2

Tujuan audit sistem informasi

Menurut

Weber

(1999,

p11),

tujuan dari audit

sistem

informasi

adalah

1. Mengamankan aset

Aset

audit

sistem

informasi

meliputi hardware,

software,

fasilitas,

orang

(pengetahuan),

file-file

data,

dokumentasi

sistem dan

perlengkapan.

Aset

harus

dilindungi dengan

sistem pengendalian

internal.

Hardware dapat dirusak dengan kejahatan. Software dan isi

dari file data dapat dicuri atau dihancurkan.

2. Mampu menjaga integritas data

Integritas

data

adalah konsep

pokok

dalam audit

sistem informasi.

Data

menjadi

salah

satu

aset

terpenting

bagi

suatu perusahaan.

Keadaan data

dinyatakan

memiliki beberapa sifat

yaitu kelengkapan,

kekuatan, kemurnian dan kejujuran. Jika integritas data tidak

dipelihara dengan baik maka organisasi tidak memiliki gambaran

yang

benar

atas diri

sendiri

atau

kejadian

yang

terjadi.

Menjamin

integritas

data

yang

terdapat

di dalam

sistem

komputer

dan

meyakinkan

integritas program

atau

aplikasi

yang

digunakan untuk

melakukan pemrosesan data.

|

|

42

3. Meningkatkan keefektifan sistem

Menyempurnakan

dalam pencapaian tujuan

sistem informasi

yang

efektif.

Mengevaluasi

efektivitas

menyiratkan

pengetahuan dari

kebutuhan pemakai.

Untuk

mengevaluasi

suatu

laporan sistem

informasi dengan cara yang memudahkan pengambilan keputusan

oleh

para pemakai,

auditor

harus

mengetahui

karakteristik dari

para

pemakai dan lingkungan pengambilan keputusan dengan baik.

4. Meningkatkan efisiensi sistem

Suatu sistem informasi yang

efisien

menggunakan sumber

daya

minimum

untuk

mencapai tujuan.

Sistem informasi

menggunakan

berbagai

sumber

daya

seperti

:

lingkungan

sekitar,

sistem

software

dan pekerja.

2.4.3 Tahapan Audit Sistem Informasi

Menurut Weber (1999, p47), tahapan atau proses audit terdiri dari:

1. Perencanaan audit

Perencanaan

adalah

fase awal

dari

audit. Bagi auditor eksternal,

hal

ini berarti menginvestigasi klien untuk menentukan apakah penugasan

audit harus diterima, menugaskan staf yang tepat untuk kegiatan

audit,

memperoleh surat

penugasan,

memperoleh latar

belakang

informasi dari

klien,

mengerti

tanggung jawab

klien

dan

melakukan

prosedur

review untuk

mengerti

bisnis

klien

lebih

baik

dan

mengidentifikasi area resiko dari audit.

|

|

43

2. Tes pengendalian

Tes

pengendalian auditor

ketika

mereka

mengakses

resiko

dari

pengendalian untuk pernyataan

sedikitnya

dari level

maksimum.

Mereka

bergantung

kepada

pengendalian

sebagai dasar

untuk

mengurangi tes yang berbiaya

lebih. Pada tahapan

ini di dalam audit,

bagaimanapun,

auditor

tidak

mengetahui

apakah pengendalian

teridentifikasi

beroperasi

secara

efektif.

Tes

dari pengendalian

mengevaluasi

apakah pengendalian

material,

yang

sebenarnya dapat

dipercaya.

Fase

ini

biasanya

dimulai dengan

berfokus

pada

pengendalian manajemen.

3. Tes dari transaksi

Auditor

menggunakan tes

transaksi

ini untuk

mengevaluasi apakah

error

atau

proses

yang

tidak

biasa

dari transaksi telah

menjadi

pernyataan yang keliru dari informasi

keuangan yang bersifat

material.

Tes

dari transaksi

menyangkut

menelusuri jurnal dari

dokumen sumber

mereka,

memeriksa

file

harga

dan

melakukan tes

pada ketepatan komputer. Komputer cukup berguna untuk

melakukan

tes

ini dan auditor

dapat

mengunakan software

audit

umum untuk

mengecek apakah

bunga

yang dibayarkan pada

akun di

bank

telah

dihitung

dengan

benar.

Dari sudut

pandang

operasional,

auditor

menggunakan tes transaksi untuk

mengevaluasi apakah transaksi atau

kejadian telah ditangani secara efektif dan efisien.

|

|

44

4. Tes keseimbangan atau hasil keseluruhan (Test of balances or overal

result)

Auditor

melakukan

tes

keseluruhan

untuk

memperoleh

bukti audit

yang

cukup

untuk

membuat

keputusan akhir dari kehilangan suatu

kesalahan pernyataan akun yang terjadi ketika sistem informasi gagal

untuk

menjaga

aset,

meningkatkan

integritas data

dan

mencapai

efisiensi dan

efektivitas

sistem.

Secara

umum, tes

atas

keseluruhan

dari audit

adalah

bagian

paling

mahal

dari

audit.

Oleh

karena

itu,

auditor harus merancang dan melakukan tes ini dengan hati-hati.

5. Penyelesaian audit (Completion of the audit)

Pada

fase akhir

dari audit

ini,

auditor

eksternal mengambil beberapa

tes

tambahan

untuk

membawa

kumpulan bukti audit untuk

diakhiri.

Auditor

harus

membuat

keputusan

mengenai

apakah kehilangan

material

atau

kesalahan akun telah terjadi

dan

dilaporkan.

Pada

kesimpulan atas audit,

fungsi penting

yang auditor tunjukkan adalah

untuk

memberikan

manajemen dokumentasi

laporan

dari kelemahan

pengendalian

yang

telah mereka

identifikasikan,

konsekuensi

potensial dari kelemahan pengendalian ini dan beberapa rekomendasi

untuk tindakan pencegahan.

Terdapat 4 tipe opini audit yakni :

a. Disclamer

ialah

jenis

opini

audit

dimana

auditor

tidak

memberikan pendapat atas kegiatan audit yang dilakukan

|

|

45

b. Adverse ialah jenis opini audit dimana auditor menyimpulkan

bahwa

kehilangan

material

atau

kesalahan pernyataan pelaporan

keuangan bernilai material telah terjadi.

c.

Qualified

ialah jenis opini audit

dimana

auditor

menyimpulkan

bahwa kehilangan atau kesalahan pernyataan pelaporan keuangan

telah terjadi tapi tidak bernilai material.

d. Unqualified ialah jenis opini audit dimana auditor menyimpulkan

bahwa tidak terjadi kehilangan atau pernyataan kesalahan akun.

2.5

Teori Penetapan Nilai Resiko

Berdasarkan Mailwald

(2003,

p149),

resiko

adalah kombinasi

dari

ancaman dan kerentanan. Sedangkan kerentanan

sendiri

berarti

sifat-sifat

yang

mudah diserang

dan ancaman adalah tindakan

atau

situasi yang

mungkin

mengganggu

keamanan

lingkungan sistem

informasi.

Maka

resiko

dapat

dirumuskan :

Resiko (R) = Ancaman (T) +

Kerentanan (V)

Resiko secara kualitatif dapat dibagi menjadi 3 tingkatan :

1. Rendah (Low) adalah tingkatan kerentanan yang menggambarkan resiko

dalam organisasi

dimana

tindakan

tertentu

yang

harus diambil

mengurangi

resiko yang kecil ini.

2. Menengah (Medium)

adalah tingkatan

yang

menggambarkan resiko

yang

berhubungan dengan ketersediaan,

integritas,

kerahasiaan dan

akuntabilitas

dari

informasi,

sistem dan

peralatan

fisik

lain.

Tindakan

untuk

menghilangkan kerentanan ini sangat dianjurkan.

|

46

A

B

C

B

B

C

C

C

D

3. Tinggi (High) adalah tingkatan kerentanan pada tahap ini telah menghadapi

bagian kritis dari ketersediaan, integritas, kerahasiaan dan

akuntabilitas dari

informasi, sistem dan peralatan

fisik

lain. Tindakan perbaikan harus diambil

secepat mungkin untuk menghilangkan kerentanan tersebut.

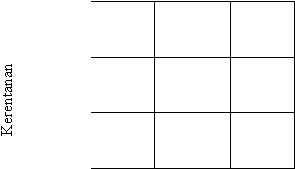

Berdasarkan Peltier (2001, p80), matrik prioritas penilaian resiko

Ancaman

Bisnis

High

Medium

Low

High

Medium

Low

Tabel 2.1 Matrik Prioritas Penilaian Resiko

Apabila dinyatakan secara kuantitatif, maka nilai dari tabel diatas dapat

dinyatakan sebagai berikut :

A

dinyatakan bernilai 3 (High)

B

dinyatakan bernilai 2 (Medium)

C

dinyatakan bernilai 1 (Low)

D

dinyatakan bernilai 0 (Low)

Pengendalian

yang sudah diterapkan dijadikan ukuran

lebih

lanjut untuk

menentukan

tingkatan

resiko,

sehingga

level

dari perumusan

resiko

di

atas

menjadi : Level of Risk = |Control Value – Risk|

|

|

47

2.6

Standar Audit

Ada

beberapa standar audit

yang

digunakan sebagai pedoman

di

dalam

melakukan

kegiatan

audit,

baik yang

digunakan

secara internasional

maupun

yang digunakan secara nasional. Salah satu standar internasional yang digunakan

ialah COBIT,

yang

telah

memenuhi persyaratan sebagai pedoman di dalam

melakukan kegiatan audit sistem informasi.

2.6.1 COBIT (Control Objectives for Information and Related Technology)

Menurut Cascarino (2007, p 48), COBIT adalah sumber pedoman

terbaik.

COBIT

menjembatani celah

atau

gap

antara

resiko

bisnis,

kebutuhan kontrol,

dan

masalah teknis

TI.

Setiap petunjuk

diorganisasikan oleh

proses

manajemen TI

yang

dikenal sebagai

framework COBIT. COBIT dimaksudkan untuk digunakan dalam bisnis

dan

manajemen TI

oleh

Auditor

Sistem

Informasi.

Oleh

karena

itu

pemakaiannya

memungkinkan untuk

mengerti

tujuan

bisnis

dan

komunikasi

yang terbaik serta rekomendasi,

dibuat

untuk dimengerti

secara umum dan sebagai referensi standar yang baik.

Berdasarkan COBIT 4.0, COBIT meliputi :

1. Control Objectives

Level tinggi dan secara umum

memberikan pernyataan pengendalian

minimum

yang

terbaik.

Menurut

COBIT

4.0 (2005,

p14),

COBIT

menganggap desain dan implementasi pengendalian aplikasi otomatis

menjadi tanggungjawab TI, mencakup bagian Akuisisi dan

|

|

48

Implementasi,

berdasarkan kebutuhan

bisnis

yang

ditetapkan dalam

standar COBIT.

Control objective

terdiri

atas

4 tujuan

pengendalian

tingkat tinggi

(high-level control objectives) yang tercermin dalam 4 domain, yaitu:

a. Planning and Organization

Domain ini

meliputi strategi dan taktik

yang berkonsentrasi pada

identifikasi cara TI bisa menjadi kontribusi terbaik untuk

mencapai tujuan

bisnis.

Selanjutnya,

realisasi

visi strategi perlu

direncanakan,

dikomunikasikan, dan

diatur

dalam pandangan

yang berbeda. Akhirnya,

suatu

organisasi

yang

sebenarnya akan

baik apabila prasarana teknologi diletakkan pada tempatnya.

b. Acquisition and Implementation

Strategi teknologi

informasi, solusi teknologi

informasi perlu

untuk diidentifikasi, dikembangkan atau diperoleh seperti

halnya

sistem yang

terintegrasi dan diterapkan

ke

dalam proses

bisnis.

Perubahan dan pemeliharaan

sistem

yang

sedang

berjalan

mencakup area untuk membuat solusi yang selanjutnya digunakan

untuk memenuhi tujuan bisnis.

c. Delivery and Support

Daerah

ini

memiliki

kaitan dengan penyampaian

dalam

penyerahan kebutuhan

layanan,

manajemen keamanan,

layanan

pendukung

untuk

pengguna

dan

manajemen data

serta

fasilitas

operasional.

|

|

49

d. Monitoring

Semua proses TI secara teratur diperkirakan dari waktu ke waktu

untuk

kualitas

dan

pemenuhan

dengan kebutuhan pengendalian.

Daerah

ini

menunjukkan kinerja

manajemen,

memantau

pengendalian

internal,

pengaturan pemenuhan dan

menyediakan

otoritas.

2. Control Praktis

Prinsip-prinsip

pengerjaan

dan

bagaimana

mengimplementasikan

pedoman untuk tujuan pengendalian.

3. Audit Guidelines

Pedoman untuk

setiap

lingkup

kontrol

mengenai

bagaimana

untuk

memperoleh pengertian,

mengevaluasi

setiap

pengendalian,

mengakses ketaatan, dan

mengukur resiko pengendalian

yang sedang

dicari untuk

membantu

para

auditor

dalam

memberikan

saran

perbaikan.

4. Management Guidelines

Pedoman mengenai bagaimana

mengakses dan meningkatkan kinerja

proses

TI,

menggunakan maturity

model,

matrik,

dan CSF (Critical

Succes Factors). Berisi arahan, baik

secara

umum

maupun spesifik,

mengenai apa saja yang mesti dilakukan.

2.6.2

Pengendalian TI Berdasarkan COBIT

Proses TI COBIT juga mencakup pengendalian TI

umum, bukan

hanya pengendalian aplikasi,

karena ada tanggungjawab pemilik proses

|

|

50

bisnis

dan seperti yang

dijelaskan

sebelumnya,

digabungkan

menjadi

proses

bisnis.

Berikut

ini adalah pengendalian

di

dalam

lingkungan TI

berdasarkan COBIT 4.0, yakni :

1. Pengendalian Data Masukan (input)

a. AC6 Prosedur-prosedur otorisasi data masukan

Prosedur

ini memastikan

bahwa

hanya

anggota

karyawan

yang

berwenang memasukkan data.

b.

AC7

Ketelitian,

ketepatan,

kelengkapan,

dan

pemeriksaan

wewenang

Data transaksi dicatat selama proses (orang-umum, sistem-umum,

atau interface masukan) adalah subjek pengendalian yang

beragam untuk memeriksa ketepatan, kelengkapan dan kebenaran.

Prosedur-prosedur

juga menjamin

data

yang

dimasukkan

benar

dan diubah seperti aslinya sebisa mungkin.

c. AC8 Penanganan Kesalahan Pemasukan Data

Prosedur-prosedur

untuk mengoreksi dan memperbaiki data

yang

dimasukkan secara keliru pada bagian tertentu dan terus berlanjut.

2. Pengendalian Data Keluaran (output)

a. AC12 Penanganan Keluaran dan Penyimpanannya

Penanganan dan

penyimpanan keluaran aplikasi

TI

ditetapkan

dalam prosedur-prosedur

dan dianggap

rahasia

serta

perlu

keamanan.

|

|

51

b. AC13 Distribusi Keluaran

Prosedur-prosedur

untuk

keluaran TI

dijelaskan,

dikomunikasikan dan dilanjutkan.

c. AC14 Keseimbangan Keluaran dan Rekonsiliasi

Keluaran secara

rutin dicocokkan dengan pengendalian

yang

relevan.

Ringkasan

audit

memudahkan pemrosesan data

dan

rekonsiliasi data yang menggangu.

d. AC15 Pemeriksaan Keluaran dan Penanganan Kesalahan

Prosedur-prosedur

menjamin penyedia dan pengguna yang

relevan memeriksa keakuratan laporan keluaran.

e. AC16 Ketentuan Keamanan untuk Laporan Keluaran

Prosedur-prosedur

menjamin

keamanan

laporan

keluaran dijaga

untuk siap didistribusikan ke pengguna.

3. Pengendalian Batasan (boundary)

a. AC17 Keaslian dan Integritas

Keaslian dan integritas informasi dimulai dari luar organisasi,

baik diterima dari telepon, voice mail, dokumen kertas, fax

ataupun email, secara tepat diperiksa sebelum mengambil

tindakan yang penting.

b.

AC18 Perlindungan

terhadap

informasi

yang

sensitif

selama

penyebaran dan pemberitaan

Perlindungan

yang

cukup

untuk

menghindari akses

yang

tidak

berwenang,

modifikasi,

dan kesalahan alamat

informasi

disediakan selama penyebaran dan pemberitaan.

|

|

52

2.7

Sistem Informasi Penjualan Kredit dan Piutang Dagang

2.7.1

Pengertian Sistem Informasi Penjualan

pp-gdl-s1-2007-rikkibudia-5984&width=400, Sistem Informasi Penjualan

adalah

sesuatu yang memberikan layanan

informasi

yang berupa

data

yang berhubungan dengan transaksi penjualan dan pembelian barang

yang dimiliki oleh suatu perusahaan.

Menurut

Sistem

Informasi

Penjualan adalah

suatu

sistem

yang

ditujukan untuk

memberikan kemampuan bersaing pada klien dengan menyediakan akses

yang

mudah bagi data pemasaran dan penjualan yang diperlukan saat ini

untuk merencanakan strategi pemasaran dan penjualan yang akan datang.

Jadi Sistem Informasi Penjualan adalah sesuatu yang memberikan

layanan akses

yang

mudah bagi

informasi

yang berupa

data

pemasaran

dan penjualan

yang

diperlukan saat

ini untuk

merencanakan strategi

pemasaran dan penjualan yang akan datang.

2.7.2

Jaringan Prosedur Penjualan Kredit

Prosedur

penjualan kredit

adalah urutan

kegiatan

sejak

diterimanya pesanan dari pelanggan, pengiriman barang, pembuatan

faktur

penagihan kepada

pelanggan untuk

kepentingan pembayaran

sampai pencatatan penjualan, piutang

dan penerimaan kas

sangat

sulit

dipisahkan.

|

|

53

Jaringan

prosedur

yang

membentuk

sistem

penjualan

kredit

menurut Mulyadi (2001, P219) yaitu :

1. Prosedur Order Penjualan

Dalam

prosedur

ini

fungsi

penjualan

menerima

order

dari

pembeli

dan

menambahkan

informasi

penting

pada surat order

dari pembeli.

Fungsi penjualan kemudian

membuat

surat

order

pengiriman dan

mengirimkan

kepada

berbagai fungsi

lain

untuk

memungkinkan

fungsi tersebut

memberikan kontribusi dalam

melayani order

dari

pembeli.

2. Prosedur Persetujuan Kredit

Dalam prosedur ini,

fungsi penjualan meminta persetujuan penjualan

kredit kepada pembeli tertentu dari fungsi kredit.

3. Prosedur Pengiriman

Dalam prosedur

ini,

fungsi pengiriman

mengirimkan barang kepada

pembeli sesuai

dengan

informasi

yang

tercantum dalam surat

order

pengiriman yang diterima oleh fungsi pengiriman.

4. Prosedur Penagihan

Dalam prosedur ini

fungsi penagihan

membuat faktur penjualan dan

mengirimkan kepada pembeli.Dalam metode tertentu faktur penjualan

dibuat oleh

fungsi penjualan sebagai tembusan pada waktu bagian ini

membuat surat order pengiriman.

5. Prosedur Pencatatan Piutang