15

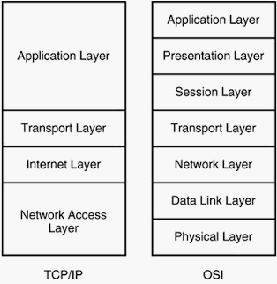

Gambar 2.1 Layer TCP/IP dan OSI Model

Dengan adanya jaringan komputer yang sangat luas dan besar sekarang ini maka

semakin rentan keamanan yang ada pada jaringan dan komputer tersebut, terutama

apabila terdapat pengguna yang mempunyai niat buruk. Maka dari itu diperlukanlah

suatu pengamanan pada jaringan agar dapat mengendalikan akses dari pengguna

terhadap sumber daya yang terdapat di jaringan tersebut.

(Brenton and Hunt, 2006:5)

Pembuatan security policy bersumber dari beberapa langkah berikut ini:

a.

Identifikasi assets

b.

Identifikasi threat

c.

Identifikasi vulnerability

d.

Pertimbangan resiko yang ada

e.

Pengambilan langkah-langkah perlindungan