|

BAB 2

LANDASAN TEORI

2.1

Sistem informasi

Menurut Gelinas, Dull, Wheeler (2012: 14) Information System is a man made

system that generally consist of an integrated set of computer based components and

manual components established to collect, store, and manage data, and to provide output

information to users.

Sistem informasi merupakan sistem buatan manusia yang secara umum terdiri

dari sekumpulan komponen berbasis komputer yang terintegrasi dan komponen manual

yang ditetapkan

untuk mengumpulkan, menyimpan, dan mengelola data, serta

menyediakan keluaran (output) informasi kepada user.

2.1.1

Informasi

Menurut Sawyer dan Williams (2007, p25), informasi adalah data yang telah

dirangkum atau dimanipulasi dalam bentuk lain untuk tujuan pengambilan keputusan.

Misalnya, jumlah suara untuk sebuah kandidat yang dipakai dalam penentuan pemenang

pemilu.

Menurut (Mardi, 2011, p. 4), informasi adalah hasil

proses atau hasil

pengolahan data, meliputi hasil gabungan, analisis, penyimpulan dan pengolahan sistem

informasi komputerisasi.

|

|

2.1.2

Sistem

Menurut (Diana & Setiawati, 2011, p. 3), sistem merupakan serangkaian bagian

yang saling tergantung dan bekerja sama untuk mencapai tujuan tertentu.

Menurut (Puspitawati & Anggadini, 2011, p. 2), sesuatu dapat dikatakan sistem

apabila memenuhi 2 syarat, yaitu :

1.

Memiliki bagian-bagian yang saling berinteraksi dengan maksud untuk

mencapai suatu tujuan

2.

Bagian-bagian itu dinamakan subsistem dan harus memenuhi 3 unsur input-

proses-output.

2.1.3

Analisa Sistem

Menurut Satzinger, Jackson, Burd (2009: 4) System Analysis is the process of

understanding and specifying in detail what the information system should accomplish.

Analisa sistem adalah proses pemahaman dan menetapkan apa yang seharusnya

dicapai oleh sistem secara detail.

Menurut Shelly, Rosenblatt (2012:

142) analisa sistem terdiri dari 4 aktivitas

utama :

1)

Requirements Modeling

Aktivitas yang dilakukan disini meliputi pencarian fakta-fakta yang

menggambarkan sistem berjalan dan mengidentifikasi kebutuhan-kebutuhan

|

|

untuk pembuatan sistem baru seperti input, output,

proses, kinerja, dan

keamanan sistem.

2)

Data and Process Modeling

Aktivitas yang dilakukan disini adalah melanjutkan pembuatan model proses

dengan mempelajari bagaimana data dan proses sistem digambarkan secara

grafis dengan menggunakan teknik analisa terstruktur yang mengidentifikasi

bagaimana aliran data dalam sebuah proses, aturan bisnis yang mengubah

data, dan output hasil aliran data.

3)

Object Modeling

Pada aktivitas ini dilakukan pembuatan model proses yang

mengkombinasikan data dan proses pengolahan data yang disebut dengan

objek. Objek-objek ini menggambarkan manusia, benda, transaksi, dan

peristiwa yang mempengaruhi sistem.

4)

Considerations of Development Strategies

Pada aktivitas ini dilakukan pertimbangan dari berbagai macam pilihan

pengembangan sistem dan melakukan persiapan untuk transisi ke fase

perancangan sistem.

2.1.4

Perancangan Sistem

Menurut Satzinger, Jackson, Burd (2009: 4) System Design is the process of

specifying in detail how the many components of the information system should be

physically implemented.

|

|

Perancangan sistem adalah proses penetapan secara detail bagaimana komponen-

komponen sistem informasi yang banyak itu seharusnya diimplementasikan secara fisik.

Menurut Shelly, Rosenblatt (2012: 333) ada 3 aktivitas utama dalam perancangan

sistem :

1)

User Interface Design

Pada aktivitas ini dilakukan perancangan tampilan sistem yang

menggambarkan bagaimana user berinteraksi dengan sistem komputer dan

termasuk bagaimana semua tampilan, menu, fungsi, dan fitur yang ada pada

sistem mempengaruhi komunikasi dua arah diantara user dan komputer.

2)

Data Design

Pada aktivitas ini dilakukan penetapan bagaimana data akan diorganisir,

disimpan, dan diatur yang akan memberikan dampak pada kualitas dan

konsistensi data.

3)

System Architecture

Pada aktivitas ini dilakukan penetapan semua arsitektur sistem yang

mentranslasikan desain logis dari sebuah sistem informasi ke struktur fisik

(hardware, software, jaringan pendukung, metode pemrosesan, dan

keamanan) dengan tujuan untuk mengimplementasikan sistem informasi.

2.2

InformationTechnology(IT)

|

|

Menurut (Kailani, 2011, p. 23), teknologi informasi adalah hasil rekayasa manusia

terhadap proses penyampaian informasi dari pengirim ke penerima sehingga pengiriman

informasi tersebut akan lebih cepat, lebih luas sebarannya, dan lebih lama

penyimpanannya.

2.2.1

Software

Menurut Wiliams dan Sawyer (2005,p12), perangkat lunak (software) adalah

instruksi tahapan demi tahapan yang diberikan kode secara elektronikal yang

memberitahu perangkat keras komputer untuk menampilkan tugas. Secara umum

software

dibagi menjadi 2tipe,

yaitu sistem software dan application software.Sistem

software membantu komputer untuk menjalankan tugas-tugas operasi yang penting dan

mengijinkan software aplikasi untuk dijalankan, Contohnya yaitu Windows XP, Linux.

Sedangkan application software memberikan pengguna untuk dapat mejalankan hal

spesifik –

memecahkan masalah atau menampilkan pekerjaan, contohnya yaitu Adobe

Photoshop, Microsoft Word, dll.

Sedangkan menurut (Syafrizal, 2007, p. 22)

mendefinisikan

perangkat

lunak

sebagai berikut :“Berfungsi

sebagai pengatur aktivitas kerja komputer dan semua

intruksi yang mengarah pada sistem komputer. Perangkat lunak menjembatani interaksi

user dengan komputer yang hanya memahami bahasa mesin.”

2.2.2

Jaringan Komputer

|

|

Menurut (Sofana, 2008, p. 3), jaringan komputer (computer networks) adalah suatu

himpunan interkoneksi sejumlah komputer autonomous. Dalam bahasa yang popular

dapat dijelaskan bahwa jaringan komputer adalah kumpulan beberapa komputer (dan

perangkat lain seperti printer, hub, dan sebagainya) yang saling terhubung satu sama lain

melalui media perantara. Media perantara ini bisa berupa media kabel ataupun media

tanpa kabel (nirkabel). Informasi berupa data akan mengalir dari suatu komputer ke

komputer lainnya atau dari satu komputer ke perangkat lain, sehingga masing-masing

komputer yang terhubung tersebut bisa saling bertukar data atau sebagai perangkat keras.

Tujuan dari jaringan komputer adalah:

A. Membagi sumber daya: contohnya berbagi pemakaian printer,CPU,hardisk.

B. Komunikasi: contohnya e-mail, instant messenger, chatting.

C. Akses informasi: contohnya web browsing.

Agar dapat mencapai tujuan yang sama, setiap bagian dari jaringan komputer

meminta dan

memberikan layanan (service). Pihak yang meminta / menerima layanan

disebut klien (client) dan yang memberikan / mengirim layanan disebut pelayan (server).

Arsitektur ini disebut dengan sistem client server, dan digunakan pada

hampir seluruh

aplikasi jaringan komputer.

Macam – macam Jaringan:

A.

Berdasarkan skala :

|

|

a.

Local Area Network

(LAN): suatu jaringan komputer yang menghubungkan

suatu komputer dengan komputer lain dengan jarak yang terbatas.

b.

Metropolitant Area Network

(MAN): prinsip samadengan LAN, hanya saja

jaraknya lebih luas, yaitu 10-50 km.

c.

Wide Area Network (WAN): jaraknya antar kota, negara, dan benua. Ini sama

dengan internet.

B.

Menurut(Sofana, 2010, p. 110), berdasarkan pola pengoprasiannya dan fungsi

masing – masing komputer jaringan dapat dibagi menjadi:

a.

Peer to peer

Peer to peer adalah jenis jaringan komputer dimana setiap komputer bisa

menjadi server dan sekaligus client. Setiap komputer dapat menerima dan

member access

dari dank e-computer

lainnya. Pola ini banyak di

implementasikan pada jaringan LAN.

b.

Client Server

Client server adalah jaringan komputer yang salah satunya di fungsikan

menjadi server untuk melayani komputer lain. Komputer yang dilayani oleh

server dinamakan client.

C.

Menurut (Sofana, 2010, p. 114), jenis–jenis topologi jaringan LAN di bagi

menjadi :

a.

Topologi Bus

Topologi bus

menggunakan sebuah kabel backbonedan semua host

terhubung secara langsung pada kabel backbone tersebut.

|

|

b.

Topologi Star

Topologi starmenghubungkan semua komputer pada

sentral atau

konsentrator,biasanya konsentrator adalah sebuah hub dan switch.

c.

Topologi Ring

Topologi ringmenghubungkan host

dengan hostlainnya hingga

membentuk ring (lingkaran tertutup).

d.

Topologi Mesh

Topologi mesh

menghubungkan setiap komputer secara

point to point

yang berarti semua komputer akan saling terhubung satu dengan yang lainnya.

D.

Berdasarkan media transmisi data

a.

Jaringan Berkabel (Wired Network)

Pada jaringan ini, untuk menghubungkan satu komputer dengan komputer

lain diperlukan penghubung berupa kabel jaringan. Kabel jaringan berfungsi

dalam mengirim informasi dalam bentuk sinyal listrik antar komputer jaringan.

b.

Jaringan Nirkabel (WI-FI)

Jaringan nirkabel menjadi trend sebagai alternatif dari jaringan kabel,

terutama untuk pengembangan Local Area Network (LAN) tradisional karena

bisa mengurangi biaya pemasangan kabel dan mengurangi tugas-tugas relokasi

kabel apabila terjadi perubahan dalam arsitektur jaringan. Topologi ini dikenal

dengan berbagai nama, misalnya WLAN, WaveLAN, HotSpot, dan sebagainya.

2.3

Manajemen Risiko Teknologi Informasi

2.3.1

Risiko

|

|

Risiko akan selalu ditemukan dalam kehidupan dimana apabila dikelola

dengan baik dapat menjadi sebuah kesempatan (opportunity) dan sebaliknya,

apabila manajemennya buruk maka akan menjadi

sebuah ancaman (threat).

Definisi risiko menurut ISO (ISO Guide 73:2009, p.9) adalah suatu efek dari

ketidakpastian dalam pencapaian suatu tujuan. Dan mereka juga menambahkan

bahwa efek tersebut bisa bersifat negatif maupun positif.

2.3.2

Manajemen Risiko

Menurut William Hotopf (2009, p.4) mendefinisikan manajemen

risiko

sebagai

manajemen

yang dilakukan berdasarkan analisis terhadap potensial

keterjadian dan dampak yang dapat terjadi apabila risiko penting tidak

dikendalikan atau dimitigasi. Dari dua definisi manajemen risiko diatas maka

dapat ditarik kesimpulan bahwa

manajemen risiko untuk setiap bidang bisnis

akan berbeda dan

manajemen

risiko harus dilakukan secara berkelanjutan,

karena risiko akan semakin berkembang seiring dengan pertumbuhan

perusahaaan.

2.3.3

Jenis–Jenis Risiko

Menurut (Gondodiyoto, 2009, pp. 110-111)dari berbagai sudut pandang,

risiko dapat dibedakan dalam beberapa jenis :

a.

Risiko Bisnis (Business Risks)

|

|

Risiko bisnis adalah risiko yang dapat disebabkan oleh factor-

faktor

internmaupun ekstern

yang berakibat kemungkinan tidak

tercapainya tujuan organisasi.

b.

Risiko Bawaan (Inherent Risks)

Risiko bawaan ialah potensi kesalahan atau penyalahgunaan yang

melekat pada suatu kegiatan jika tidak ada pengendalian internal.

c.

Risiko Pengendalian (Control Risks)

Dalam suatu organisasi yang baik seharusnya sudah ada risk

assessment, dan dirancang pengendalian internal secara optimal terhadap

setiap potensi risiko.Risiko pengendalian ialah masih adanya risiko

meskipun sudah ada pengendalian.

d.

Risiko Deteksi (Detection Risks)

Risiko deteksi ialah risiko yang terjadi karena prosedur audit yang

dilakukan mungkin tidak dapat mendeteksi adanya erroryang cukup

materialitas atau adanya kemungkinan fraud.

e.

Risiko Audit (Audit Risks)

Risiko audit sebenarnya kombinasi dari inherent risks, control

risks, dan detection risks. Risiko audit adalah risiko bahwa hasil

pemeriksaan auditor ternyata belum dapat mencerminkan keadaan yang

sesungguhnya.

2.4

Risiko-Risiko yang Terkait dengan Teknologi Informasi

2.4.1

Risiko Teknologi Informasi

|

|

Menurut Jordan dan Silcock (2005, p48), risiko teknologi informasi adalah

suatu kemungkinan kesalahan dengan teknologi informasi dan menyebabkan

suatu dampak negatif pada bisnis.

2.4.2

Ancaman

Menurut Peltier (2001, p21), ancaman adalah sebuah kejadian dengan

potensi yang menyebabkan akses yang tidak terotorisasi, modifikasi, perusakan

dari sumber daya informasi, aplikasi atau sistem.

2.4.3

Kelas-kelas Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p 49-52), ada 7 kelas risiko TI, di

mana dalam setiap kelasnya teknologi informasinya dapat salah, dan

menyebabkan konsekuensi negatif untuk perusahaan. Tujuh kelas tersebut yaitu:

1.

Proyek – kegagalan untuk menyampaikan Kelas ini berfokus pada

kegagalan proyek TI, mempertimbangkan penunjukan proyek TI

dan proyek bisnis dengan suatu komponen TI yang kritis dan

penting.

2.

Kesinambungan pelayanan TI – ketika operasi bisnis terhenti Kelas

ini berkaitan dengan ketidakandalan pelayanan TI sehingga

menyebabkan gangguan kepada bisnis.

3.

Aset-aset informasi –

kegagalan untuk melindungi Kelas ini

berhubungan

secara

khusus pada kerusakan, kehilangan atau

eksploitasi dari aset informasi yang ada pada sistem TI.

4.

Penyedia jasa layanan dan vendor – kerusakan pada rantai nilai TI

Dewasa ini penyedia jasa layanan dan vendor memegang peranan

|

|

yang penting dalam pengiriman proyek TI dan operasi sehari -

hari. Ketika sebuah penyedia jasa layanan gagal mengirimkan,

maka akan muncul potensi dampak yang segera dan signifikan

pada sistem TI dan layanan. Vendor dipercayakan untuk banyak

aplikasi yang mengendalikan bisnis saat ini, bila ada kesalahan

pada produk mereka, maka penyelesaian sengketa dengan

penengahan kembali yang mereka ajukan bisa mungkin adalah

setengah –

setengah dan mereka boleh memilih untuk

menghapuskan setahap demi setahap aplikasi kunci perusahaan.

5.

Aplikasi – system flaky Kelas ini berhubungan dengan kagagalan

aplikasi TI. Aplikasi adalah sistem khusus yang

berinteraksi

dengan

user dan dalam

kebanyakan organisasi

merupakan

kombinasi dari software paket dan software khusus yang tujuannya

sampai tahap tertentu terintegrasi bersama-sama.

6.

Infrastruktur – fondasi yang rapuh Kelas ini berhubungan dengan

kegagalan dalam infrastruktur TI. Infrastruktur adalah nama umum

untuk berbagai komputer dan sumber daya jaringan terpusat dan

terdistribusi di mana aplikasi dijalankan.

7.

Strategis dan emergent –

dilumpuhkan oleh TI Kelas ini

berhubungan dengan kemampuan TI membiarkan eksekusi

menurun dari strategi bisnis. Dampaknya tidak segera terasa tetapi

akan menjadi signifikan dalam perencanaan bisnis strategis.

|

2.4.4

Tahap Manajemen Risiko Teknologi Informasi

Menurut Jordan dan Silcock (2005, p62),

jalan kehidupan manajemen

risiko teridiri dari beberapa tahap berikut, ditempatkan dengan cara yang berbeda

untuk jenis risiko yang berbeda:

1.

Pengenalan / Penemuan : menaruh risiko teknologi informasi pada radar

manajemen.

2.

Penilaian/ Analisis : mengerti risiko teknologi informasi dalam kontek tas

surat keseluruhan risiko informasi teknologi dan menilai kemungkinan

munculnya dan pengaruhnya pada bisnis.

3.

Perawatan : menetukan pilihan yang terbaik dari beberapa langkah

tindakan yang memungkinkan untuk mengatasi risiko, merencanakan, dan

menyelesaikan tindakan yang diperlukan.

4.

Pengamatan / Peninjauan : menindaklanjuti untuk memastikan apa yang

direncanakan itu dikerjakan dan mengerti perubahan yang apa pada tas

surat risiko teknologi informasi.

2.4.5

Pengelolaan Teknologi Informasi

Information

Technology

Management

Managing the IT

organization and

Infrastructure

Managing Application

Development and

Technology

Managing Business and

IT Strategy

|

|

Gambar 2.1

Tabel 2.2Komponen Utama Pengelolaan TI

Menurut

O’Brien (2006, p. 478) Teknologi informasi merupakan sumber daya bisnis

penting yang harus dikelola dengan benar. O’brien dan George (2006, p478), mengemukakan

sebuah pendekatan

yang terkenal untuk mengelola teknologi informasi dalam

perusahaan

besar. Pendekatan

untuk

menggunakan TI agar dapat mendukung prioritas strategi bisnis

dalam perusahaan. Proses perencanaan bisnis/TI sesuai dengan tujuan strategi bisnis TI.

Proses tersebut juga meliputi evaluasi proses bisnis/TI yang diajukan. Mengelola

pengembangan dan implementasi aplikasi dan teknologi bisnis/TI baru (Managing the

development and implementation of new business/IT applications and technologies). Pengelolaan

pada bagian ini merupakan tanggung jawab dari top level management. Area manajemen TI ini

melibatkan pengelolaan proses pengembangan dan implementasi sistem informasi, serta

tanggung jawab penelitian ke dalam

penggunaan

bisnis yang strategi atas TI yang baru.

Mengelola organisasi TI dan

infrastruktur TI (Managing the IT organization and IT

infrastructure). Pengelolaan pada bagian ini merupakan tanggung jawab dari manajer TI dalam

mengelola tugas dari para pakar TI yang biasanya diatur dalam berbagai tim proyek dan subunit

organisasi lainnya. Selain itu, manajer TI juga bertanggung jawab dalam mengelola infrastruktur

TI yang meliputi hardware, software, database, jaringan telekomunikasi, dan sumber daya TI

lainnya yang harus diperoleh, dioperasikan, dimonitor dan dipelihara.

|

2.5

Metode Pengukuran Risiko Teknologi Informasi

Menurut Maulana dan Supangkat (2006, p121), terdapat banyak metode yang bisa

digunakan dalam penerapan manajemen risiko teknologi informasi, diantaranya

menggunakan metode OCTAVE (Operationally Critical Threat, Asset, and Vulnerability

Evaluation ), COBIT (Control Objectives for Information and Related Technology), dan

NIST Special Publication 800-30.

2.5.1 OCTAVE

Gambar 2.1 Information Security Risk Management Framework

(Sumber : Muhammad Mahreza Maulana, Permodelan Framework ManajemenRisiko

Teknologi Informasi Untuk Perusahaan Di Negara Berkembang)

|

|

Menurut Muhammad Mahreza Maulana, Framework manajemen risiko

menggunakan pendekatan OCTAVE (Operationally Critical Threat, Asset, and

Vulnerability Evaluation) Adalah :

1.

Identifikasi

Identifikasi merupakan proses transformasi ketidakpastian dan isu

tentang seberapa baik aset organisasi dilindungi dari risiko. Tugas yang

harus dilakukan adalah identifikasi profil risiko (aset kritis, ancaman

terhadap aset, kebutuhan keamanan untuk aset kritis, deskripsi tentang

dampak risiko pada organisasi, dan komponen infrastruktur utama yang

berhubungan dengan aset kritis) dan identifikasi informasi organisasi 3

(kebijakan, praktek dan prosedur keamanan, kelemahan teknologi dan

kelemahan organisasi saat ini ).

2.

Analisa

Analisa merupakan proses untuk memproyeksikan bagaimana

risiko-risiko ekstensif dan bagaimana menggunakan proyeksi tersebut

untuk membuat skala prioritas. Tugas dalam proses analisa adalah

melakukan evaluasi risiko (Nilai-nilai untuk mengukur risiko, dampak dan

peluang) dan skala prioritas risiko (pendekatan pengurangan risiko,

menerima atau mengurangi risiko).

3.

Perencanaan

|

|

Perencanaan merupakan proses untuk menentukan aksi-aksi yang

akan diambil untuk meningkatkan postur dan perlindungan keamanan aset

kritis tersebut. Langkah dalam perencanaan

adalah mengembangkan

strategi proteksi, rencana mitigasi risiko, rencana aksi, budget, jadwal,

kriteria sukses, ukuran-ukuran untuk monitor rencana aksi, dan penugasan

personil untuk implementasi rencana aksi.

4.

Implementasi

Implementasi merupakan proses untuk melaksanakan aksi yang

direncanakan untuk meningkatkan keamanan

sistem berdasarkan jadwal

dan kriteria sukses yang didefinisikan selama perencanaan risiko.

Implementasi menghubungkan antara perencanaan dengan monitor dan

kontrol.

5.

Monitor

Proses ini memonitor jejak rencana aksi untuk menentukan status

saat ini dan meninjau ulang data organisasi sebagai tanda adanya risiko

baru dan perubahan risiko yang ada. Langkah dalam proses monitor

adalah melakukan eksekusi rencana aksi 4 secara lengkap,

mengambil

data (data untuk melihat jalur rencana aksi terkini, data tentang indikator

risiko utama) dan laporan-laporan terkini dan indikator risiko utama.

6.

Kontrol

Mengontrol risiko adalah proses yang didesain agar personil

melakukan penyesuaian rencana aksi dan menentukan apakah merubah

|

|

kondisi organisasi akan menyebabkan timbulnya risiko baru. Langkah

dalam proses monitor risiko adalah analisa data (analisa laporan terkini

dan analisa indikator risiko), membuat keputusan (keputusan tentang

rencana aksi dan keputusan tentang identifikasi risiko baru), dan

melakukan eksekusi keputusan (mengkomunikasikan keputusan,

mengimplementasikan perubahan rencana aksi, dan memulai aktifitas

identifikasi risiko).

2.5.2 OCTAVE-S

Menurut Alberts et al. (2005, p3), OCTAVE-S adalah sebuah variasi dari

pendekatan OCTAVE yang dikembangkan untuk menemukan kebutuhan-kebutuhan

kecil, organisasi-organisasi yang tidak memiliki hierarki.

2.5.2.1 Tahapan, Proses, dan Aktivitas OCTAVE-S

Menurut Alberts et al. (2005, p5), OCTAVE-S berdasar pada 3 tahap yang

dideskripsikan dalam kriteria OCTAVE,

meskipun nomor dan urutan kegiatan

berbeda dari metode OCTAVE yang digunakan. Bagian ini memberikan tinjauan

singkat atas tahapan, proses, dan kegiatan OCTAVE-S. Tahap satu adalah sebuah

evaluasi dari aspek organisasi. Selama dalam tahap ini,

tim analisis

menggambarkan kriteria dampak evaluasi yang akan digunakan nantinya untuk

mengevaluasi risiko. Hal ini juga mengindentifikasi aset-aset organisasi saat ini.

Dimana pada tahap ini terdiri atas 2 proses, yaitu identifikasi informasi organisasi

dan membuat profil ancaman serta memiliki enam aktivitas.

Tahap kedua yaitu tim

analisis melakukan peninjuan ulang level tinggi

dari perhitungan infrastruktur organisasi, yang berfokus pada keamanan yang di

|

|

pertimbangkan pemelihara dari infrast ruktur. Tahap ini memiliki satu proses

yaitu memeriksa perhitungan infrastruktur dalam

kaitannya dengan aset yang

kritis dimana terdapat aktivitas. Selama tahap ketiga, tim analisis mengidentifikasi

risiko dari aset kritis organisasi

dan

memutuskan apa yang

harus dilakukan

mengenainya. Berdasarkan analisis dari kumpulan informasi, tim membuat

strategi perlindungan untuk organisai dan rencana mitigasi risiko yang ditujukan

pada aset kritis. Tahap ini terdiri atas 2 proses, 3 yaitu identifikasi dan analisis

risiko serta mengembangkan strategi perlindungan dan rencana mitigasi, di mana

proses ini memiliki delapan aktivitas.

2.5.2.2 Proses OCTAVE-S

Proses-proses metode OCTAVE-S, yaitu:

1. Fase I (Organizational View)

Fase pertama dalam OCTAVE-S adalah Asset-Based Threat

Profiles. Fase ini meliputi lokakarya pengumpulan pengetahuan untuk

memperoleh informasi mengenai aset, keamanan yang dibutuhkan oleh

setiap aset, area yang diperhatikan, strategi proteksi yang sedang

diterapkan,dan risiko yang ada saat ini di perusahaan. Pada fase ini data

yang diperoleh dikonsolidasikan oleh tim analisis ke dalam sebuah profil

aset kritis organisasi. Fase pertama ini meliputi empat proses yang harus

dilakukan.

? Keempat proses ini dibahas dalam penjelasan berikut :

A. Fase I proses I (Identify Senior Manager Knowledge)

|

|

Proses pertama dalam fase I adalah melakukan identifikasi

pengetahuan manajer senior dalam hal keamanan informasi.Tim analisis

melakukan lokakarya dengan manajer senior sebagai partisipan. Aktifitas

dalam proses ini terdiri dari:

1.

Mengidentifikasi aset penting –

Manajer senior mendefinisikan

aset apa yang penting untuk mereka dan untuk perusahaan. Mereka

juga membuat skala prioritas untuk mengidentifikasi lima aset

yang terpenting.

2.

Mendeskripsikan aset-aset yang rawan risiko –

Untuk lima aset

terpenting, manajer senior mendeskripsikan skenario bagaimana

aset-aset tersebut terancam.

3.

Mendefinisikan kebutuhan keamanan untuk setiap aset terpenting –

Manajer senior mendefinisikan kebutuhan keamanan yang

diperlukan untuk aset terpenting.

4. Mengidentifikasi strategi proteksi terkini

risiko ada di

perusahaan –

Manajer senior melengkapi survey berdasarkan

catalog of practices. Mereka mendiskusikan jawaban survey

mereka untuk memberikan tambahan informasi terhadap apa yang

sudah dan apa yang belum dilaksanakan dengan baik dalam

pandangan keamanan.

5. Meninjau kembali cakupan evaluasi –

Ini adalah kesempatan

kedua untuk manajer senior terlibat dalam lokakarya proses

|

|

pertama jika akan menambah atau mengurangi daftar area operasi

atau manajer.

B.

Fase I proses II ( IdentifyOperational Management Knowledge)

Pada proses ke dua ini diperoleh gambaran pengetahuan dari

manajer operasional. Manajer

ini adalah manajer dimana area yang

dikelolanya termasuk dalam cakupan OCTAVE-S.Tim analisis

memfasilitasi lokakarya dengan manajer area operasional sebagai

parsisipannya. Aktifitas dalam proses ke-2 ini terdiri dari:

1. Mengidentifikasi aset penting – Manajer senior mendefinisikan

aset apa yang penting untuk mereka dan untuk organisasi.

Mereka juga membuat skala prioritas untuk mengidentifikasi

lima aset yang terpenting.

2. Mendeskripsikan aset-aset yang rawan risiko – Untuk lima aset

terpenting, manajer senior mendeskripsikan skenario

bagaimana asset-aset tersebut terancam. Mendefinisikan

kebutuhan keamanan

untuk setiap aset terpenting – Manajer

senior mendefinisikan kebutuhan keamanan yang diperlukan

untuk aset terpenting. Mengidentifikasi strategi proteksi

terkini dan tingkat risiko yang ada di perusahaan – Manajer

senior

melengkapi survey berdasarkan catalog of practices.

Mereka mendiskusikan jawaban survey mereka untuk

memberikan tambahan informasi terhadap apa yang sudah dan

|

|

apa yang belum di laksanakan dengan baik dalam pandangan

keamanan.

Memverifikasi staf yang menjadi partisipan –

Manajer area meninjau kembal siapa saja staf yang akan

menjadi part isipan dalam OCTAVE-S.

C. Fase I proses III (Identify Staff Knowledge)

Pada proses ke tiga ini diperoleh gambaran pengetahuan dari para

staf umum dan staf teknologi informasi. Para staf ini adalah para staf

dimana area tempatnya bekerja termasuk dalam cakupan OCTAVE-S.Tim

analisis memfasilitasi lokakarya dengan para staf sebagai parsisipannya.

Partisipan dalam setiap lokakarya dibatasi lima orang, jika jumlah staf

lebih dar i lima orang, maka akan diadakan beberapa lokakarya dengan

partisipan yang berbeda pada setiap lokakarya. Aktifitas dalam proses 3

ini terdiri dari:

1. Mengidentifikasi aset penting –

para staf mendefinisikan aset

apa yang penting untuk mereka dan untuk organisasi. Mereka

juga membuat skala prioritas untuk mengident ifikasi lima aset

yang terpenting.

2. Mendeskripsikan aset-aset yang rawan risiko – Untuk lima aset

terpent ing, para staf mendeskripsikan skenario bagaimana

asset-aset tersebut terancam.

3. Mendefinisikan kebutuhan keamanan untuk setiap aset

terpenting –

Para staf mendefinisikan kebutuhan keamanan

yang diperlukan untuk aset terpenting.

|

|

4. Mengidentifikasi strategi proteksi terkini dan vulnerability

organisasi – Para staf melengkapi survei berdasarkan catalog of

practices. Mereka mendiskusikan jawaban survei mer eka

untuk memberikan tambahan informasi terhadap apa yang

sudah dan apa yang belum dilaksanakan dengan baik dalam

pandangan keamanan.

D. Fase I proses IV( Create Threat Profile)

Proses ke empat menggabungkan semua informasi yang diperoleh

dalam proses pertama sampai proses ketiga dan membuat sebuah profil

ancaman terhadap aset kritis. Proses ke empat dilakukan oleh tim analisis

(beserta tim tambahan jika diperlukan). Aktifitas yang dilakukan terdiri

dari:

1. Konsolidasi data –

tim analisis mendata daftar aset terpenting,

kebutuhan keamanan masing-masing aset ,dan melihat aset yang

r awan terhadap risiko pada proses pertama sampai proses ke

tiga.

2. Memilih aset kritis -

Dari keseluruhan aset terpent ing yang

diajukan oleh manajer senior, manajer area operasional dan para

staf, aset yang terpenting diseleksi oleh t im analisis.

3. Mendefinisikan kebutuhan keamanan untuk aset kritis –

tim

analisisi menyempurnakan informasi yang

diperoleh pada

|

|

proses pertama sampai ke tiga untuk sampai pada sebuah

rancangan akhir kebutuhan keamanan.

4. Menentukan ancaman terhadap aset krit is –

t im analisis

menyempurnakan

informasi mengenai aset-aset yang rawan

risiko yang diperoleh dari proses 3 pertama sampai proses ke t

iga dan menjabarkannya dalam profil ancaman keamanan.

2. Fase II (Identify Infrastructure Vulnerability)

Fase ke dua dalam OCTAVE-S adalah Identify Infrastructure Vulnerabil

ities.Fase ini melihat kerawanan risiko secara teknis yang terjadi pada aset kritis

dan komponen infrastruktur kunci yang mendukung aset tersebut. Fase ke dua ini

meliputi dua proses yang akan dibahas lebih lanjut.

A. Fase II proses V (Identify Key Components)

Proses kelima mengident ifikasi

komponen kunci dar i

infrastruktur yang harus diuji kerawanan r isiko-nya secara teknis untuk

setiap aset kritis. Tim analisis mempertimbangkan

berbagai

macam

sistem dalam organisasi dan masing-masing komponennya. Tim analisis

mencari “system of interest” untuk setiap aset kritis, yaitu sistem yang

paling dekat hubungannya dengan aset kritis. Aktifitas yang dilakukan

terdiri dari:

1. Mengidentifikasi klasifikasi utama pada setiap komponen dari

sebuah systems of interest diident ifikasikan untuk set iap aset

. Topologi atau pemetaan jaringan jenis lain digunakan untuk

meninjau di mana aset kritis berada dan bagaimana diakses.

|

|

Klasifikasi komponen utama dipilih berdasarkan bagaimana

aset diakses dan digunakan.

2. Mengidentifikasi komponen infrastruktur yang akan diuji.

Untuk setiap tipe komponen, tim analisis memilih komponen

tertentu untuk dievaluasi. Departemen

teknologi informasi

harus memberikan alamat jaringan secara spesifik atau lokasi

fisiknya dan akan diperlukan untuk menyusun evaluasi.

B. Fase II proses VI (Evaluate Selected Components)

Pada proses ini, komponen infrast ruktur yang dipilih untuk setiap

aset kritis dievaluasi untuk mengetahui tingkat kerawanan secara teknis.

Tim analisis menjalankan peralatan evaluasi, menganalisa hasilnya dan

membuat rangkuman untuk tiap aset kritis. Aktifitas pada proses ini terdiri

dari:

1. Prework: menjalankan peralatan evaluasi vulnerability pada

komponen infrast ruktur sebelum lokakarya. Peralatan

evaluasi mungkin sudah dimiliki oleh organisasi atau bisa juga

disewa dari pihak lain.

2. Mengkaji tingkat kerawanan teknologi dan merangkum

hasilnya, dimana pemimpin evaluasi mempresentasikan

rangkuman hasil evaluasi kepada tim analisis. Mereka

kemudian mendiskusikan tingkat kerawanan yang mana yang

memer lukan perbaikan dalam jangka waktu dekat, menengah

|

|

atau

jangka panjang,

memodif ikasi

rangkuman

jika

diperlukan. Secara umum, hal ini berhubungan dengan derajat

kerumitan penentuan tingkat kerawanan dan aset kritis yang

dipengaruhinya.

3. Fase III (Develop Security Strategy and Plans)

Fase ketiga dalam OCTAVE-S adalah Develop Security Strategy and

Plans.Pada fase ini didefinisikan risiko

terkait dengan aset kritis, membuat

rencana mitigasi untuk risiko tersebut, dan membuat strategi perlindungan bagi

perusahaan.Rencana dan strategi dikaji dan diterima oleh manajer senior.Terdapat

dua proses dalam fase ke tiga yang akan dibahas berikutnya.

A. Fase III proses VII (Conduct Risk Analysis)

Selama proses ke tujuh, tim analisis mengkaji semua informasi

yang diperoleh dari proses ke-1 sampai proses ke-6 dan membuat profil

risiko

untuk setiap aset kritis. 3 Profil risiko

merupakan perluasan dari

profil ancaman, menambahkan pengukuran kualitatif terhadap akibat

kepada organisasi untuk setiap kemungkinan ancaman yang

terjadi.Kemungkinan untuk setiap kejadian tidak digunakan. Karena

menetapkan sebuah alasan kemungkinan secara akurat dari set iap

kejadian sangat sulit dan senantiasa berubah-ubah, maka kemungkinan

untuk setiap cabang diasumsikan sama. Aktifitas pada proses ini terdiri

dari:

|

|

1. Mengidentifikasi pengaruh setiap ancaman terhadap aset kritis –

untuk setiap aset kritis, dilihat seberapa besar ancaman akan

mempengaruhi aset krit is diperusahaan.

2. Membuat kriteria evaluasi – dengan menggunakan pernyataan

akibat pada akt ifitas pertama, sebuah kriteria evaluasi akibat

ditetapkan untuk ancaman terhadap aset kritis perusahaan.

Definisi tiga tingkatan evaluasi kualitatif (tinggi, menengah, dan

rendah) ditetapkan untuk banyak aspek (misalnya finansial atau

akibat operasional).

3. Mengevaluasi akibat dari ancaman terhadap aset krit is –

berdasarkan kriteria evaluasi setiap akibat dar i setiap ancaman

didef inisikan sebagai tinggi, menengah, atau rendah. Semua

informasi mengenai hal ini dicatat dalam Asset Profile

Workbook.

B. Fase III proses VIII (Develop Protection Strategy)

Proses 8 melibatkan pengembangan, pengkajian, dan penerimaan

strategi proteksi organisasi secara menyeluruh, rencana mitigasi untuk

risiko

terhadap aset kritis. Proses ini melibatkan dua lokakarya. Pada

lokakarya pertama (disebut sebagai lokakarya A), tim analisis menyusun

proposal strategi dan perencanaan. Pada 3 lokakarya ke dua (disebut

lokakarya B), manajer senior mengkaji proposal, membuat perubahan

yang diinginkan, dan menetapkan langkah selanjutnya untuk menerapkan

|

|

strategi dan perencanaan. Aktifitas pada Lokakarya A proses ini terdiri

dari:

1. Prework: Mengkompilasi hasil survey – hasil ini diperoleh dar i

kompilasi survey pada proses 1 sampai proses 3. Hasilnya

digunakan untuk melihat praktek mana yang telah dianggap

baik oleh sebagian besar responden dan mana yang dianggap

buruk oleh sebagian besar responden

2. Mengkaji informasi –

Informasi yang diperoleh dari proses-

proses sebelumnya dikaji ulang. Pengkajian ini meliputi

vulnerability, praktek, informasi risiko, dan kebutuhan

keamanan aset kritis.

3. Membuat strategi proteksi – strategi ini meliputi setiap praktek

yang dianggap harus dilaksanakan atau ditingkatkan, termasuk

praktek mana yang sudah dilaksanakan dengan baik. Membuat

rencana mitigasi –

untuk setiap aset, rencana mitigasi dibuat

untuk melakukan pencegahan, pengenalan, dan pemulihan dari

setiap risiko dan menjelaskan bagaimana mengukur efektifitas

dari kegiatan mitigasi.

4. Membuat daftar aktifitas – sebuah daftar aktifitas yang segera

dilaksanakan, biasanya meliputi vulnerability yang memerlukan

perbaikan dengan segera.

Lokakarya B meliputi aktifitas:

1.

Prework: Membuat presentasi untuk manajer senior

|

|

2.

Mengkaji informasi risiko –

tim analisis mempresentasikan

informasi berkaitan dengan aset kritis dan ringkasan hasil survey

kepada manajer senior.

3.

Mengkaji ulang dan memperbaiki strategi proteksi, rencanan

mitigasi dan daftar aktifitas yang disebutkan dalam lokakarya A.

Manajer senior dapat meminta perubahan, penambahan, atau

pengurangan.

4.

Menetapkan langkah selanjutnya –

Manajer senior memutuskan

bagaimana mengimplementasikan strategi, perencanaan, dan

aktifitas.

Untuk mempersiapkan proses OCTAVE-S, ada beberapa hal yang menjadi dasar

untuk keberhasilan evaluasi, yaitu:

1.

Mendapatkan dukungan sepenuhnya dari tingkatan manajemen

tertinggi. Hal ini merupakan faktor terpenting untuk keberhasilan

evaluasi. Jika manajemen tertinggi mendukung proses, maka orang-

orang dalam perusahaan akan berpartisipasi secara aktif. Dukungan,

dalam hal ini terwujud sebagai berikut: dukungan nyata dan

berkesinambungan dalam aktifitas OCTAVE-S, peningkatan

partisipasi aktif anggota perusahaan, pendelegasian tanggungjawab

dan otoritas untuk menyelesaikan seluruh aktifitas OCTAVE-S,

komitmen untuk mengalokasikan sumberdaya yang dibutuhkan,

persetujuan untuk meninjau hasil dan memutuskan langkah yang tepat

yang harus diambil dengan adanya hasil evaluasi yang telah dilakukan.

|

|

2.

Memilih tim analisis. Anggota tim analisis harus memiliki

kemampuan dan keahlian yang mencukupi untuk memimpin

evaluasi.Mereka juga harus mengatahui bagaimana menambah

pengetahuan dan kemampuan mereka di luar tim. Secara umum, tim

analisis terdiri dari tiga sampai lima orang dalam kelompok inti yang

merepresentasikan bisnis dan perspektif teknologi informasi, memiliki

pengetahuan dalam proses bisnis dan teknologi informasi, memiliki

kemampuan yang baik dalam berkomunikasi dan memfasilitasi, serta

berkomitmen untuk mengerahkan kemampuan yang dimiliki demi

keberhasilan OCTAVE-S.

Aturan dan tanggung jawab tim analisis adalah untuk : bekerja

dengan manajer dalam menentukan cakupan evaluasi, memilih part

isipan,dan menjadwalkan aktifitas OCTAVE-S; berkoordinasi dengan

manajer senior atau manajer operasional dan pendukung teknologi

informasi untuk mengevaluasi

kerawanan (vulnerability);

mendapatkan, menganalisa dan mengelola data dan hasil selama

proses OCTAVE-S; mengakt ifkan akt ifitas assessment , yang fungsi

utamanya adalah menjamin bahwa personil yang diinginkan hadir

dalam lokakarya yang ditentukan; mengurus dukungan logistik.

Secara umum, tim inti analisis harus memiliki kemampuan berikut

: fasilitasi,komunikasi yang baik, analisis yang baik, beker jasama

dengan manajer senior, manajer operasional dan anggota organisasi,

memahami lingkungan bisnis organisasi, memahami lingkungan

|

|

teknologi informasi dalam organisasi dan mengetahui bagaimana staf

bisnis menggunakan teknologi informasi organisasi.

Pada saat yang lain, tim inti analisis harus memiliki pengetahuan

berikut ini, atau memperolehnya melalui anggota tim tambahan:

lingkungan teknologi informasi yang ada diperusahaan dan

pengetahuan topologi jaringan dalam perusahaan, mengetahui

aksploitasi terkini terhadap risiko yang ada, mengetahui bagaimana

menginterpretasikan hasil evaluasi terhadap risiko oleh perangkat

lunak, mengetahui praktek perencanaan perusahaan, serta mampu

mengembangkan perencanaan.

3. Menentukan cakupan OCTAVE-S. Evaluasi harus mencakup area

operasi yang penting. Jika cakupan terlalu luas, maka akan sulit

menganalisa data, dan jika cakupan terlalu sempit maka hasilnya

tidak akan banyak berarti.

4. Memilih part isipan. Setiap karyawan berbagai tingkatan divisi akan

menyumbangkan

pengetahuannya. Dan setiap karyawan perlu

mengetahui area kerja mereka.

5. Mengkoordinasi logistik. Tim inti analisis melakukan koordinasi

logistik yang

diperlukan dalam setiap aktifitas OCTAVE-S

meliputi: penjadwalan, koordinasi persiapan ruang pertemuan,

peralatan yang diperlukan dalam setiap aktifitas OCTAVE-S,

menangani kejadian tidak terduga misalnya penggantian jadwal dan

perubahan personil dalam pertemuan.

|

|

Dari uraian tahap, proses dan akt ivitas diatas, tim analisis

memandang keamanan dari berbagai perspektif, memastikan

rekomendasi mencapai keseimbangan dasar yang sesuai pada

kebutuhan perusahaan.Dan hal tersebut dapat dilihat penjabaran tiga

puluh langkah OCTAVE-S yang terdapat pada lampiran.

Dari tahap-tahap yang sudah di jelaskan, berikut langkah–langkah penelitian yang

kami gunakan :

Tahap 1 : Build Asset- Based Thread Profile

Proses 1 : Identifikasi Informasi Organisasi

1.1

Membangun dampak dari kriteria evaluasi

Langkah 1 : Mendefinisikan suatu pengukuran berdasarkan kualitasnya (tinggi,

sedang, rendah) terhadap efek risiko yang akan dievaluasi dalam

misi organisasi dan tujuan bisnis organisasi.

1.2

Mengidentifikasi aset organisasi

Langkah 2 : Mengidentifikasi aset yang berhubungan dengan informasi dalam

organisasi (informasi, sistem, aplikasi dan orang).

1.3

Mengevaluasi praktek keamanan organisasi

Langkah 3 :

A.

Menentukan batasan pada setiap praktek dalam survey yang digunakan

dalam organisasi.

|

|

B.

Mengevaluasi praktek pengamanan dengan mempergunakan survey

dari langkah sebelumnya.

Langkah 4 : Setelah menyelesaikan langkah 3 tentukan stoplight status (merah,

kuning, hijau) untuk area praktek pengamanan.

Proses 2 : Membuat Profil Ancaman

2.1

Memilih aset kritis

Langkah 5 :

Mengkaji ulang aset yang berhubungan dengan informasi yang telah

diidentifikasi pada saat langkah dua dan memilih kurang lebih lima

aset yang paling kritis dalam organisasi.

Langkah 6 :

Memulai sebuah kertas kerja informasi aset kritis untuk stiap aset

kritis. Catat nama aset kritis pada kertas kerja informasi aset kritis

yang tepat.

Langkah 7 :

Mencatat dasar pemikiran untuk memilih setiap aset kritis pada

kertas kerja informasi aset kritis.

Langkah 8 : Mencatat deskripsi untuk setiap aset kritis pada kertas kerja informasi

aset kritis. Pertimbangkan siapa saja yang menggunakan setiap aset

kritis dan yang bertanggung jawab.

Langkah 9 : Mencatat aset yang terkait dengan setiap aset kritis pada kertas kerja

informasi aset kritis. Pada kertas kerja identifikasi aset menentukan

aset yang berhubungan dengan aset kritis.

2.2

Identifikasi kebutuhan keamanan untuk aset kritis

Langkah 10 : Mencatat persyaratan pengamanan yang dibutuhkan untuk setiap

aset kritis pada kertas kerja informasi aset kritis.

|

|

Langkah 11 : Untuk setiap aset kritis, mencatat persayaratan keamanan yang

paling penting pada aset kertas kerja informasi aset kritis.

2.3

Identifikasi ancaman pada aset kritis

Langkah 12 : Lengkapi semua skema ancaman yang sesuai untuk setiap aset

kritis. Tandai setiap bagian dari tiap skema untuk ancaman yang

tidak dapat diabaikan terhadap aset.

Langkah 13 : Mencatat contoh spesifik dari pelaku ancaman pada kertas kerja

profil risiko untuk setiap kombinasi motif pelaku yang sesuai.

Langkah 14 : Mencatat kekuatan motif ancaman yang disengaja karena tindakan

manusia. Catat seberapa besar kepercayaan terhadap perkiraan

kekuatan atas motif pelaku.

Langkah 15 : Mencatat seberapa sering ancaman telah terjadi dimasa lalu. Catat

seberapa keakuratan data.

Langkah 16 : Mencatat area yang terkait untuk setiap sumber ancaman yang

sesuai. Area yang terkait menjadi suatu skenario yang

mendefinisikan seberapa spesifik ancaman dapat

mempengaruhi

aset kritis.

Tahap 2 : Identify Infrastructure Vulnerabilities

Proses 3 : Memeriksa Perhitungan Infrastruktur yang Berhubungan dengan

Aset Kritis

3.1

Memeriksa jalur aset

|

|

Langkah 17 : Memilih sistem yang menarik untuk setiap aset kritis, yaitu sistem

yang paling berkaitan erat dengan aset kritis.

Langkah 18a : Memeriksa jalur yang digunakan untuk mengakses setiap aset

kritis dan memilih kelas kunci dari komponen yang terkait untuk

setiap aset kritis.

Langkah 18b : Menentukan kelas komponen

yang berfungsi sebagai jalur aset

(misalnya, komponen yang digunakan untuk mengirimkan

informasi dan aplikasi dari sistem yang menarik untuk orang).

Langkah 18c : Menentukan kelas komponen, baik internal

maupun eksternal ke

jaringan organisasi, yang digunakan oleh orang (misalnya,

pengguna, penyerang) untuk mengakses sistem.

Langkah 18d : Menentukan dimana informasi yang menarik dari sistem disimpan

untuk membuat back up.

Langkah 18e : Menentukan sistem lain yang dapat mengakses informasi atau

aplikasi dari system of interest dan kelas-kelas komponen mana

yang dapat digunakan untuk mengakses informasi penting.

3.2

Menganalisa proses yang terkait dengan teknologi

Langkah 19a : Tentukan kelas komponen yang terkait dengan satu atau lebih aset

kritis dan yang dapat memberikan akses ke aset tersebut.

Langkah 19b : Untuk setiap kelas komponen didokumentasikan dalam Langkah

19a, perhatikan aset kritis mana yang terkait dengan kelas

tersebut.

|

|

Langkah 20 : Untuk setiap kelas komponen didokumentasikan dalam Langkah

19a, perhatikan orang atau kelompok yang bertanggung jawab

untuk memelihara dan melindungi kelas komponen.

Langkah 21 : Untuk setiap kelas komponen didokumentasikan dalam Langkah

19a, perhatikan sejauh mana kelas tersebut dapat bertahan

terhadap serangan jaringan. Juga catat bagaimana kesimpulan

tersebut diperoleh. Akhirnya dokumen konteks tambahan yang

berhubungan dengan analisis infrastruktur.

Tahap 3 : Develop Security Strategy And Plans

Proses 4 : Identifikasi dan Analisa Risiko

4.1

Mengevaluasi dampak ancaman

Langkah 22 : Menggunakan kriteria evaluasi dampak sebagai panduan,

menetapkan

nilai dampak (tinggi, sedang, atau rendah) untuk

ancaman aktif setiap aset kritis.

4.2

Membangun kemungkinan kriteria evaluasi

Langkah 23 : Tentukan ukuran

kualitatif pengukuran (tinggi, sedang, rendah)

terhadap kemungkinan terjadinya ancaman yang akan di evaluasi.

4.3

Mengevaluasi kemungkinan ancaman

Langkah 24 : Menggunakan kriteria evaluasi probabilitas sebagai panduan,

menetapkan nilai probabilitas (tinggi, sedang, atau rendah) untuk

masing-masing ancaman aktif untuk setiap aset kritis.

Proses 5 : Mengembangkan Strategi Perlindungan dan Rencana Mitigasi

|

|

5.1

Menggambarkan strategi perlindungan saat ini

Langkah 25 : mengirim status spotlight dari setiap area praktek keamanan yang

sesuai dengan area yang terkait pada kertas kerja

strategi

perlindungan. Untuk setiap wilayah praktek keamanan,

identifikasikan pendekatan organisasi saat ini untuk mengatasi

area tersebut.

5.2

Memilih pendekatan mitigasi

Langkah 26 : mengirim status spotlight dari setiap praktek keamanan dari kertas

kerja praktek keamanan ke "area praktek keamanan" bagian

(Langkah 26) dari setiap aset kritis dari kertas kerja profil risiko.

Langkah 27 : Pilih pendekatan mitigasi (mengurangi, menunda, menerima) untuk

setiap risiko yang aktif. Untuk setiap risiko diputuskan untuk

ditangani, lingkaran satu atau lebih area praktek keamanan untuk

dilaksanakan kegiatan mitigasi.

5.3

Mengembangkan rencana mitigasi risiko

Langkah 28 : Mengembangkan rencana mitigasi untuk setiap area praktek

keamanan yang dipilih pada Langkah 27.

5.4

Mengidentifikasi perubahan untuk strategi perlindungan

Langkah 29 : Tentukan apakah rencana mitigasi mempengaruhi strategi

perlindungan organisasi. Catat setiap perubahan kertas kerja

strategi perlindungan. Selanjutnya, meninjau ulang strategi

perlindungan, termasuk perubahan yang diajukan.

5.5

Mengidentifikasi langkah selanjutnya

|

|

Langkah 30 : Tentukan apakah organisasi perlu melakukan penerapan hasil

evaluasi ini dan mengembangkan sikap keamanan.

|

2.5.3.. Perbandingan Model Framework

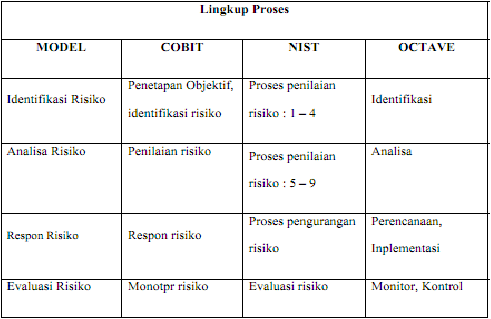

Tabel 2.2 Ruang Lingkup Proses Model

(Sumber : Muhammad Mahreza Maulana, Permodelan Framework Manajemen

Risiko Teknologi Informasi Untuk Perusahaan Di Negara Berkembang)

Model framework manajemen risiko berdasarkan studi best practice COBIT,

rekomendasi NIST Spesial Publication

80-300, dan OCTAVE terdiri dari proses

identifikasi risiko (sumber risiko, kejadian risiko, dampak risiko), analisa risiko (tingkat

kecenderungan dan besarnya dampak risiko), respon risiko (hilangkan risiko, kurangi

risiko, cegah risiko atau transfer risiko) dan evaluasi risiko (adakah sisa risiko atau risiko

baru) (Tabel 2.2). Model framework

manajemen risiko yang sederhana ini dapat

membantu perusahaan TI di negara-negara berkembang untuk dapat mengenal risiko TI

di perusahaannya, menganalisa risiko, dan memilih respon terhadap risiko yang

teridentifikasi tersebut.

|

|

2.5.4. Perbandingan OCTAVE dengan OCTAVE-s

Sebelum menggunakan metode OCTAVE-s, ada dua perbedaan utama dan

OCTAVE-s yang harus diketahui, yaitu:

1. OCTAVE-S memerlukan tim kecil antar 3-5 orang yang memahami seluk

beluk perusahaan. Versi ini tidak dimulai dengan pengetahuan formal elicitation

workshops untuk mengumpulkan informasi tentang aset penting, persyaratan 4

keamanan, ancaman, dan praktik keamanan. Asumsinya adalah bahwa tim analisis telah

mengetahui informasi ini.

2. OCTAVE-S

hanya mencakup eksplorasi yang terbatas dari infrastruktur

komputerisasi.

Perusahaan kecil

sering melakukan outsourcingIT mereka secara

keseluruhan tidak memiliki kemampuan untuk menjalankan atau menafsirkan hasil alat

kerentanan. OCTAVE-S dikembangkan dan dikemudikan dengan organisasi-organisasi

kecil mulai 20-80 orang.Pengendali organisasi bersama. Pertama, struktur organisasi

mereka yang relatif datar, dan orang-orang dari berbagai tingkat organisasi yang terbiasa

bekerja dengan satu sama lain. Kedua, orang-orang sering diharuskan untuk multitask,

memperlihatkan anggota staf dengan proses dan prosedur yang digunakan di seluruh

perusahaan. Menurut Christopher Alberts (2003, P 5 -

6), OCTAVE-s didasarkan

tahapan yang dijelaskan dalam kriteria OCTAVE. Meskipun jumlah dan urutan kegiatan

yang berbeda dari yang digunakan dalam Metode OCTAVE. Bagian ini memberikan

gambaran singkat mengenai tahapan, proses, dan aktivitas OCTAVE –S :

1. Fase 1 : Pembangunan Aset Berdasarkan Profil ancaman

|

|

Fase 1 merupakan evaluasi terhadap aspek organisasi. Selama fase ini, tim

analisis mendefinisikan dampak kriteria evaluasi yang akan digunakan kemudian untuk

mengevaluasi risiko. Ini juga mengidentifikasi aset organisasi yang penting dan

mengevaluasi praktik keamanan terkini didalam organisasi. Tim menyelesaikan semua

tugas dengan sendirinya, mengumpulkan informasi tambahan hanya jika diperlukan. 4

Kemudian memilih 3-5 aset penting untuk menganalisis secara mendalam berdasarkan

relatif penting bagi organisasi. Akhirnya, tim mendefinisikan persyaratan keamanan dan

mendefinisikan profil ancaman untuk setiap aset kritis. Tabel 2.5

menggambarkan

proses dan kegiatan Fase 1.

|

Phase

Process

Activity

Phase 1:build asset-

based thread profile

Proses s1:Indentify

OrganizaTional

Information

S1.1 Establish

Impact Evaluation

Criteria

S1.2 Identify

Organizational

Security Practices

Process S2:Create

Threat Profile

S2.1 Select Critical

Assets

S2.2 Identify

Security

Requirements for

Critical Assets

S3.2 Analyze

Technology Related

Processes

Tabel 2.3 Proses dan Aktivitas dari Fase 1

(Sumber : Albert Christopher, OCTAVE -s Implemention Guide, Version

1.0,Volume 1 : Introduction to Octave-s)

2. Fase 2 : Mengidentifikasi Kerentanan Infrastruktur

|

Selama fase ini, tim analisis melakukan review tingkat tinggi pada infrastruktur

organisasi yang terkomputerisasi, dengan fokus pada sejauh mana keamanan dianggap

oleh pengelola infrastruktur. Tim analisis pertama menganalisa bagaimana orang

menggunakan infrastruktur komputeriasi untuk mengakses aset kritis, menghasilkan

kelas-kelas utama dari komponen komponenseperti siapa yang bertanggung jawab untuk

mengkonfigurasi dan memelihara komponen-komponen itu. Tim kemudian meneliti

sejauh mana masing-masing pihak bertanggung jawab atas keamanan yang terdapat

dalam teknologi informasi praktik dan proses. Proses dan kegiatan fase 2 diperlihatkan

dalam Tabel 2.6

Phase

Phase 2: Identify

Infrastructure

Vulnerabilities

Process S3:Examine

Computing

Infrastructure in

Relation to Critical

Assets

S3.1 Examine Access

Paths

S3.2 Analiyze

Technology Related

Processes

Tabel 2.4 Proses dan Aktivitas dari Fase 2

(Sumber : Albert Christopher, OCTAVE-s Implemention Guide, Version 1.0,Volumme 1 :

Introduction to Octave-s)

3. Fase 3 : Mengembangkan Strategi Keamanan dan Perencanaan

|

|

Selama Fase 3, tim analis mengidentifikasi risiko terhadap aset kritis organisasi

dan memutuskan apa yang harus dilakukan tentang mereka. Berdasarkan analisis

informasi yang dikumpulkan, tim membuat strategi perlindungan bagi organisasi dan

rencana mitigasi untuk mengatasi risiko terhadap aset kritis. Lembar kerja OCTAVE-s

yang digunakan selama Tahap 3 ini sangat terstruktur dan terkait erat dengan praktek

katalog OCTAVE, yang memungkinkan tim untuk berhubungan dengan rekomendasi

untuk perbaikan yang dapat diterima kedalam praktik keamanan ke benchmark.

Tabel 2.7 menggambarkan proses dan kegiatan fase 3.

|

Phase

Process

Activity

Phase 3:Develop Security

Strategy and plans

Process S4 : Identify and

analyze risks

S4.1 Evaluate Impacts of

Threats

S4.2Establish Probabilities

Evaluation criteria

S4.3 Establish

Probabilities of Threath

Process S5:Develop

Protection Strategy and

Mitigation Plans

S5.1 Describe Current

Protection Strategy

S5.2 Select Mitigation

Approaches

S5.3Develop Risk

Mitigation Plans

S5.4 Identify changes to

Protection Strategy

S5.5 Identify Next Steps

Tabel 2.5 Proses dan Aktivitas dari Fase 3

(Sumber : Albert Christopher, OCTAVE-s Implemention Guide, Version 1.0,

Volumme 1 : Introduction to Octave-s)

|