|

5

BAB 2

TINJAUAN PUSTAKA

2.1 Teori Umum

2.1.1 Jaringan Komunikasi Data

Jaringan / network adalah suatu mekanisme yang memungkinkan berbagai

komputer terhubung dan para penggunanya dapat berkomunikasi dan share

resources satu sama lain (Norton, 1999, p5). Informasi dan data bergerak melalui

media transmisi jaringan sehingga memungkinkan pengguna jaringan komputer

untuk saling bertukar dokumen dan data, mencetak pada printer yang sama dan

bersama-sama menggunakan hardware / software

yang terhubung dengan

jaringan.

(Lukas,2006,p8) Dalam bentuk sederhana, komunikasi data mengambil tempat

antara dua alat yang secara langsung dihubungkan oleh media komunikasi.

Penyambungan komputer ke dalam jaringan komputer haruslah memenuhi

beberapa kriteria berikut ini :

Peralatan komunikasi data letaknya berjauhan. Jika kita akan

menghubungkan kedua alat tersebut yang jaraknya ribuan Km, jelas akan

sangat mahal.

Ada banyak peralatan yang saling dihubungkan satu sama lain, yang

akhirnya akan terbentuk satu untaian rangkaian yang complex. Contoh yang

sederhana adalah sistem telepon, jika komputer juga akan dirangkaikan

seperti telepon maka akan terbentuk jaringan yang luas dan besar. Jelas hal

ini memerlukan investasi yang besar sekali.

|

6

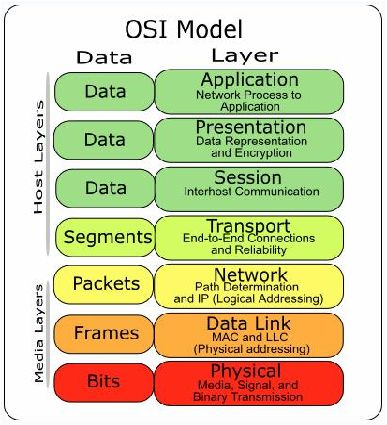

Model OSI Layer

Open Systems Interconnection Reference Model (Model OSI) merupakan

suatu deskripsi abstrak layering untuk rancangan jaringan komputer dan

komunikasi, yang dikembangkan sebagai bagian

dari Open Systems

Interconnect(Norton, 1999, p10). Biasanya juga disebut sebagai seven OSI

layers model. Model OSI membagi fungsi – fungsi dari suatu protokol menjadi

beberapa layer. Setiap layer mempunyai properti yang menggunakan fungsi

layer dibawahnya, memproses data pada layer tersebut, lalu mengirim ke layer

yang selanjutnya. Berikut pada gambar 2.1 dibawah ini merupakan tujuh layer

dari model OSI beserta dengan fungsinya masing –

masing pada setiap layer.

Layer pada model OSI dibagi menjadi 2 bagian besar, yaitu layer media dan

layer host.

Gambar 2.1 - Seven OSI Layer

|

|

7

1.

Physical Layer

Layer

ini berhubungan langsung dengan hardware. Physical layer

mendefinisikan semua spesifikasi fisik dan elektris untuk semua peralatan

meliputi level tegangan, spesifikasi kabel, tipe konektor dan timing. Fungsi

utama dari layer ini adalah bertanggung jawab untuk mengaktifkan dan

mengatur physical interface dari jaringan komputer, memodulasi data digital

antara peralatan yang digunakan user dengan signal yang berhubungan.

Peralatan yang merupakan physical layer antara lain hub dan repeater.

2.

Data link layer

Layer Data Link berfungsi menghasilkan alamat fisik (physical

addressing), pesan-pesan kesalahan (error notifications), pemesanan

pengiriman data (flow control). Switch dan bridge merupakan peralatan yang

bekerja pada layer ini.

3.

Network Layer

Network layer menyediakan prosedur dalam mentransfer data dari suatu

sumber ke suatu tujuan melalui satu atau lebih jaringan (path selection)

dengan memperhatikan quality of service

yang diperlukan oleh layer

transport. Network layer bertanggung jawab dalam network routing,

addressing dan logical protocol. Peralatan yang bekerja pada layer ini adalah

router.

4.

Transport Layer

Layer transport mensegmentasi data dari pengirim dan merakit kembali

data ke dalam sebuah data stream pada komputer penerima. Pada layer ini

juga menyediakan servis komunikasi. Dalam menyediakan sebuah servis

yang reliabel pada layer ini menyediakan error detection dan recovery serta

flow control.

|

|

8

5.

Session Layer

Sesuai dengan namanya, layer ini berfungsi untuk menyelenggarakan,

mengatur dan memutuskan sesi komunikasi. Session layer

menyediakan

servis kepada layer presentation. Layer ini juga mensinkronisasi dialog

diantara dua host layer presentation dan mengatur pertukaran data.

6.

Presentation Layer

Layer ini mengelola informasi yang disediakan oleh layer aplikasi

(application layer) supaya informasi yang dikirimkan dapat dibaca oleh layer

aplikasi pada sistem lain. Jika diperlukan, pada layer ini dapat

menterjemahkan beberapa data format yang berbeda, kompresi, dan enkripsi.

7.

Application Layer

Layer ini adalah layer yang paling dekat dengan user / pengguna, layer

ini menyediakan sebuah layanan jaringan kepada pengguna aplikasi. Layer

ini berbeda dengan layer lainnya yang dapat menyediakan layanan kepada

layer lain. Sebagai contoh : program pengolah kata, email, ftp, dll.

Tunneling dapat dibuat pada layer 2 atau layer 3 dari protokol tunneling. Layer

2 mengacu kepada layer datalink dan menggunakan frame sebagai media

pertukaran. PPTP dan L2TP adalah protokol tunneling layer 2. Keduanya

mengenkapsulasi data dalam sebuah frame PPP untuk kemudian dikirim

melewati jaringan internet. Layer 3 mengacu kepada layer Network dan

menggunakan paket-paket. IPSEC merupakan contoh protokol tunneling layer 3

yang mengenkapsulasi paket-paket IP dalam sebuah header IP tambahan

sebelum mengirimkannya melewati jaringan IP.

|

|

9

2.1.2 Klasifikasi Jaringan

Local Area Network (LAN)

(Press, 2000, p26) Sebuah LAN adalah jaringan yang dibatasi oleh area

yang relatif kecil, umumnya dibatasi oleh area lingkungan seperti sebuah

perkantoran di sebuah gedung, atau sebuah sekolah, dan biasanya tidak jauh

dari sekitar 1 km persegi (cisco.netacad.net). LAN biasanya didesain untuk

beroperasi pada area geografis yang terbatas, memungkinkan multi-access

terhadap high-bandwidth

media, mengontrol jaringan secara privat dalam

administrasi lokal, menyediakan full-time connectivity terhadap layanan lokal,

dan menghubungkan peralatan yang bersebelahan secara fisik.

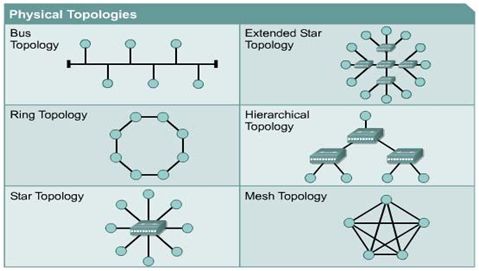

Topologi LAN

Denah bagaimana cara menghubungkan komputer satu dengan yang

lainnya disebut topologi jaringan. Topologi LAN dapat digambarkan baik

secara fisikal maupun logikal. Physical topology

menggambarkan penempatan

komponen – komponen yang membuat suatu LAN. Topologinya bukan suatu

peta jaringan. Sedangkan logical topology menggambarkan koneksi yang

mungkin antara pasangan –

pasangan endpoint devices yang dapat

berkomunikasi serta bagaimana koneksi fisiknya (Norton, 1999, p139). Physical

topology suatu jaringan yang sering digunakan adalah topologi bus, ring, star,

extended star,

hierarchical, dan mesh. Gambar 2.2

dibawah ini adalah

gambaran mengenai berbagai topologi fisik yang sering digunakan.

Ada banyak pengertian tentang Topologi Jaringan LAN ini, tapi saya

disini mendifenisikan bahwa Topologi Jaringan adalah susunan lintasan aliran

data didalam jaringan yang secara fisik mengswitchungkan simpul yang satu

dengan simpul lainnya. Berikut ini adalah beberapa topologi jaringan yang ada

dan dipakai hingga saat ini, yaitu: Bus Topology, Ring Topology, Star Topology,

Extended Star Topology, Hierarchical Topology, Mesh Topology.

|

10

Gambar 2.2 - Topologi - topologi LAN

Protokol LAN

Protokol adalah peraturan-peraturan yang dibuat agar peralatan jaringan

komputer satu dengan yang lain dapat saling berkomunikasi dengan baik.

Protokol –

protokol yang dapat dipakai untuk jaringan LAN adalah protokol

Ethernet, Token Ring, FDDI, dan ATM.

Protokol ethernet merupakan protokol LAN yang paling banyak dipakai

karena berkemampuan tinggi dengan biaya yang relatif murah. Ethernet pada

mulanya mendukung jaringan berkecepatan 10 Mbps, tetapi dengan makin

meningkatnya arus lalu lintas data jaringan LAN, maka diciptakan protokol

FastEthernet

yang berkecepatan 100 Mbps dan Gigabit Ethernet

yang

berkecepatan 1000 Mbps.

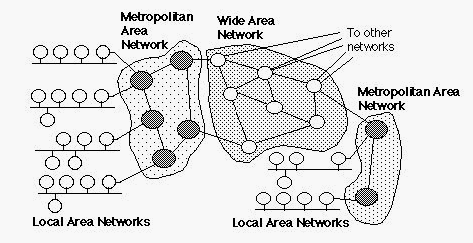

Metropolitan Area Network (MAN)

(Press, 2000, p31)Sebuah MAN, biasanya meliputi area yang lebih besar

dari LAN, misalnya antar wilayah dalam satu propinsi. Dalam hal ini jaringan

menghubungkan beberapa buah jaringan - jaringan kecil ke dalam lingkungan

area yang lebih besar, sebagai contoh yaitu : jaringan Bank dimana beberapa

kantor cabang sebuah Bank di dalam sebuah kota besar dihubungkan antara satu

|

11

dengan lainnya. Berikut pada gambar 2.3 dibawah ini dapat terlihat perbedaan

antara LAN, MAN, dan WAN.

Gambar 2.3 - LAN, MAN dan WAN

Wide Area Network (WAN)

(Press, 2000, p35)Wide Area Network adalah jaringan yang lingkupnya

biasanya sudah menggunakan sarana satelit ataupun kabel bawah laut yang

menghubungkan pengguna jaringan-jaringan dalam area geografis yang sangat

luas. WAN biasanya didesain untuk beroperasi pada area geografis yang luas,

memungkinkan akses melalui serial interface yang beroperasi pada kecepatan

yang lebih rendah, menyediakan koneksi full-time dan part-time dan

menghubungkan berbagai peralatan yang terpisah jauh, bahkan pada area global.

Wide Area Network dipakai secara umum sebagai alat untuk mengatasi

jarak geografis yang luas, memakai jaringan public seperti telepon, atau jaringan

data paket dan lainnya agar dapat terjadi hubungan komunikasi walaupun jarak

yang jauh.

Secara khusus, WANs terdiri dari sejumlah switching node yang

saling dihubungkan. Ketika data dikirim, ia akan melewati sejumlah switching

node untuk mencapai tujuannya.

|

12

Secara tradisional, WANs telah dilengkapi secara khusus agar mampu

menggunakan satu dari dua teknologi yang paling banyak dipakai oleh public

yaitu “Jaringan switch” atau sering disebut jaringan telpon dan “jaringan paket”.

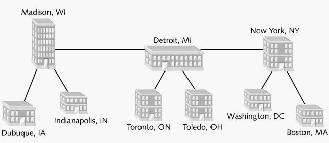

Topologi WAN

Topologi WAN menggambarkan cara fasilitas transmisi digunakan

berdasarkan lokasi -

lokasi yang terhubung. Banyak topologi yang

memungkinkan, masing –

masing mempunyai perbedaan cost, performance dan

scalability sendiri – sendiri. Topologi – topologi yang sering digunakan antara

lain peer-to-peer, ring, star, full-mesh, partial-mesh

yang memiliki bentuk

topologi yang sama dengan LAN, dan multi-tiered meliputi two-tiered dan three-

tiered yang tidak terdapat pada LAN. Berikut pada gambar 2.4 adalah contoh dari

topologi tiered.

Gambar 2.4 - Topologi Tiered

Protokol WAN

Pada jaringan WAN terdapat protokol –

protokol seperti : High-Level

Data-Link Control

(HDLC) yang dipergunakan oleh Cisco router sebagai

protokol default untuk berhubungan lewat interface synchronous serialnya, PPP

yang merupakan standar protokol untuk hubungan point-to-point interface serial

yang menggunakan protokol TCP/IP, X.25 yang merupakan protokol WAN

yang paling tua menggunakan teknologi packet switching antara DTE dan DCE

dan ATM yang cara kerjanya menggunakan jalur virtual seperti Permanent

Virtual Cicuit (PVC) dan Switched Virtual Circuit (SVC).

|

13

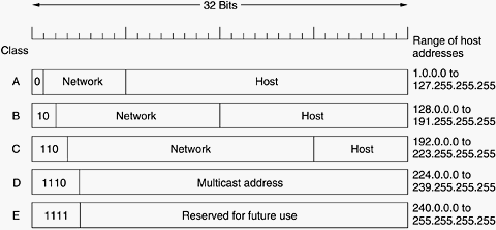

2.1.3 IP Address

(Tanenbaum,2003,p436)Setiap host dan router di Internet memiliki alamat

IP, yang meng-encode nomor jaringan dan nomor host. Kombinasinya bersifat

unik: tidak ada dua mesin yanag memiliki alamat IP sama. Semua alamat IP

mempunyai panjang 32 bit dan digunakan dalam field-field Source address dan

Destination address paket IP. Format alamat IP ditunjukan pada Gambar 2.5,

mesin –

mesin yang terhubung ke jaringan yang banyak mempunyai alamat –

alamat yang berbeda pada masing – masing jaringan.

Format – format kelas A, B, C, dan D mengizinkan hingga 126 jaringan

dengan masing – masing 16 juta host, 16.382 jaringan dengan hingga 64 K host,

2 juta jaringan, (misalnya LAN – LAN ), dengan masing – masing 254 host, dan

multicast, dimana datagram ditujukan ke sejumlah host. Alamat – alamat yang

berawal dengan 11110 dicadangkan untuk dipakai di masa datang. Saat ini

puluhan ribu jaringan telah terhubung ke Internet, dan jumlahnya berlipat ganda

dua setiap tahunny. Nomor jaringan diberikan oleh NIC (Network Information

Center) untuk menghindari terjadinya konflik.

Gambar 2.5 Format Alamat IP

|

14

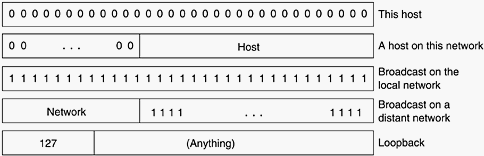

Private IP address

Alamat khusus 0.0.0.0 digunakan oleh host ketika host – host datang di-

boot tapi setelah itu tidak digunakan. Alamat IP yang menggunakan angka 0 sebagai

nomor jaringannya berkaitan dengan jaringan saat itu. Alamat –

alamat ini

memungkinkan mesin untuk merujuk ke jaringannya sendiri tanpa harus mengetahui

nomornya (tapi mesin –

mesin itu harus mengetahui kelasnya agar mengetahui

jumlah angka 0 yang akan dilibatkan). Alamat yang seluruhya terdiri dari angka 1

dapat melakukan broadcasting pada jaringan lokal, biasanya suatu LAN. Alamat

dengan nomor jaringan tertentu dan field host-nya berangka 1 seluruhnya

mengizinkan mesin untuk mengirimkan paket –

paket broadcast ke LAN luar

dimanapun internet. Terakhir, semua alamat dengan bentuk 127.xx.yy.zz

dicadangkan untuk pengujian loop balik. Paket yang dikirimkan ke alamat itu tidak

diteruskan ke kabel; namun paket –

paket tersebut diproses secara lokal dan

diperlakukan sebagai paket yang datang. Hal ini memungkinkan paket dikirimkan ke

jaringan lokal namun tanpa pengirim mengetahui nomornya. Feature

ini juga

dipakai untuk debugging software jaringan.

Gambar 2.6 Alamat – alamat IP khusus

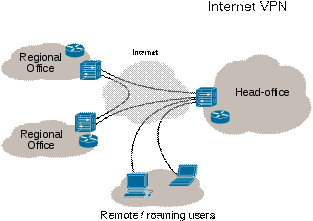

2.1.4 Virtual Private Network (VPN)

(Comer,2000,p393)VPN

menawarkan sebuah organisasi pilihan

pengalamatan

sama dengan jaringan pribadi. Jika host di VPN tidak perlu

konektivitas dari internet, VPN dapat dikonfigurasi untuk menggunakan alamat

|

15

IP apa saja, jika host memerlukan akses internet, maka hybrid skema

pengalamatan dapat digunakan. Perbedaannya adalah saat menggunakan jaringan

pribadi, satu alamat IP yang valid secara global diperlukan pada setiap tempat

untuk tunneling.

Di dalam suatu VPN, koneksi dial-up ke remote users dan koneksi leased

line atau frame relay ke remote sites digantikan dengan koneksi lokal ke suatu

Internet Service Provider

(ISP) atau point of presence (POP) service provider

lainnya. VPN membuat private intranet menjadi aman ketika melewati internet

atau layanan jaringan lainnya, memfasilitasi koneksi e-commerce

dan extranet

yang aman dengan partner bisnis, suppliers dan customers. Berikut pada gambar

2.7 merupakan contoh dari suatu VPN yang menghubungkan main office dengan

remote office, business partner, mobile workers dan home office.

Gambar 2.7 - Virtual Private Networking (VPN)

2.1.5 Bandwidth

(Maryono,2006,p56)

Bandwidth(Lebar Pita) adalah luas atau lebar

cakupan frekuensi yang digunakan oleh sinyal dalam media transmisi. Dalam

kerangka ini, bandwidth

dapat diartikan sebagai perbedaan antara komponen

sinyal frekuensi

tinggi dan sinyal frekuensi rendah. Frekuensi sinyal diukur

|

|

16

dalam satuan hertz(HZ). Sinyal suara umumnya mempunyai bandwidth sekitar 3

kHz, sedangkan siaran TV (analog) mempunyai bandwidth sekitar 6 MHz.

Jika berlangganan Internet (melalui ISP), akan dihadapkan pada paket –

paket pilihan bandwidth mulai 32 kbps sampai dengan 256 kbps atau lebih besar

dari itu. Paket 32 kbps berarti bahwa dalam setiap detiknya dapat mengirimkan

data sebesar 32 kb (kilobits). Jadi, andaikan

ingin mengambil/mengirim data

yang besarnya 8 MB (Mega bytes), maka secara teoritis besarnya file/data yang

akan dikirim/diterima adalah sebesar 1 MB x 8 x 1024 = 8192 kb. Dengan

demikian, dapat diperkirakan waktu yang dibutuhkan adalah 8192/32 = 256 detik

= 4,2 menit. Waktu ini adalah perhitungan waktu kasar, karena dalam

kenyataannya data yang akan dikirim atau diambil akan ditambahkan beberapa

bit lagi sebagai keperluan koneksi sehingga akan menambah lamanya transmisi

data. (catatan 1MB = 1024 kb).

2.2 Teori Khusus

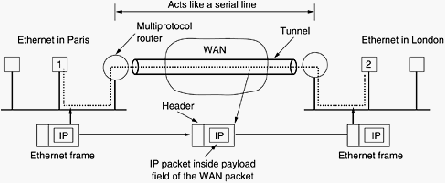

2.2.1 Tunneling

(Tanenbaum,2003,p425)

Tunneling adalah berarti mengirimkan data

melalui koneksi lain yang sudah terbentuk, dapat juga dikatakan suatu cara

membuat jalur privat dengan menggunakan infrastruktur pihak ketiga.Agar dua

buah jaringan yang berbeda bisa berhubungan diperlukan penangan khusus, yang

biasanya merupakan hal yang sangat sulit. Akan tetapi, terdapat sebuah kasus

umum yang dapat dikelola. Kasus ini adalah dimana host sumber dan host tujuan

merupakan jaringan yang berjenis sama, akan tetapi terdapat jaringan yang

berbeda yang terletak di antaranya. Sebagai contoh, bayangkan sebuah tank

internasional dengan suatu TCP/IP yang berbasis Ethernet

di Paris, sebuah

TCP/IP berbasis Ethernet

di London, dan WAN PTT yang berada di antara

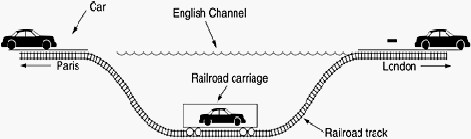

keduanya, seperti yang ditunjukkan pada gambar 2.8

|

17

Gambar 2.8 Tunneling suatu paket dari Paris ke London

Penyelesaian masalah ini adalah dengan teknik yang disebut tunneling.

Untuk mengirimkan paket IP ke host 2, host 1 membuat paket yang berisi alamat

IP host

2, menyisipkannya ke frame Ethernet yang dialamatkan ke router

multiprotokol Paris, dan menaruhnya pada Ethernet.

Pada saat router

multiprotokol mendapatkan frame, router tersebut menghapus paket IP, dan

menyisipkannya kedalam field payload. Paket network layer

WAN kemudian

mengalamatkannya ke alamat router multiprotokol WAN di London. Ketika

paket tiba disanam router London menghapus paket IP dan mengirimkannya ke

host 2 pada frame Ethernet.

WAN dapat dianggap sebagai terowongan besar yang menghubungkan

sebuah router multiprotokol ke router lainnnya. Paket IP kemudian berjalan dari

sebuah ujung terowongan ke ujung lainnya. Janganlah khawatir bila berhubungan

denga WAN. Baik host maupun Ethernet. Hanya router multiprotokol yang harus

mengerti paket IP dan WAN. Akibatnya, jarak keseluruhan dari tengah-tengah

salah satu router multiprotokol ke tengah-tengah router lainnya seperti halnya

saluran serial saja.

|

18

Gambar 2.9 Tunneling sebuah mobil dari Perancis ke Inggris

Sebuah analogi mungkin dapat menjelaskan masalah tunneling. Misalnya,

seseorang mengendarai mobil dari Paris ke London. Di Perancis, mobil bergerak

dengan tenaganya sendiri. Namun sesampainya di English Channel, mobil

dimasukkan kedalam kereta api berkecepatan tinggi dan diangkut ke Inggris

melalui Chunnel (mobil dilarang dikendarai melalui Chunnel). Pada dasarnya,

mobil diantarkan sebagai barang, seperti digambarkan pada gambar 2.9.

Setibanya di ujung lainnya, mobil diturunkan di atas jalanan Inggris dan

kemudian melanjutkan perjalanan dengan tenaganya sendiri lagi. Tunneling suatu

paket melalui jaringan asing mempunyai cara kerja yang sama.

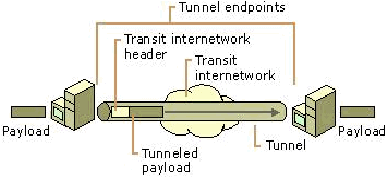

Tunneling merupakan enkapsulasi peket-paket atau frame-frame didalam

paket-paket atau frame-frame lainnya, seperti halnya meletakan suatu amplop ke

dalam amplop lainnya

(Perlmutter, 2000, p104). Ketika akan mengirim frame

data, protokol tunneling akan mengenkapsulasi frame tersebut dengan header

tambahan. Header ini menyediakan informasi routing sehingga data dapat

melewati internet secara aman. Ketika frame tersebut sampai di network tujuan,

frame akan didekapsulasi dan dikirim ke tujuan akhir. Secara keseluruhan dapat

dikatakan proses tunneling, seperti yang ditunjukan pada gambar 2.10,

merupakan proses enkapsulasi, transmisi, dan dekapsulasi paket data.

|

19

Gambar 2.10 – Tunneling

Peranan Tunneling

Tunneling sebagai teknik memainkan sejumlah peranan yang sangat

penting dalam pengembangan dan penggunaan VPN dan VPN itu sendiri juga

bukanlah tunnel. Menurut Perlmutter ada 4 peranan penting suatu tunnel yaitu:

a. Menyembunyikan Alamat Privat

Tunneling menyembunyikan paket privat dan alamat paket di dalam paket

yang dialamatkan secara publik sehingga paket privat dapat menyeberangi

jaringan publik. Sebagai contoh, sebuah organisasi yang menggunakan alamat

IP yang tidak terregistrasi di dalam jaringan privat dapat menggunakan

tunneling untuk memfasilitasi komunikasi melalui jaringan publik tanpa

merubah rancangan pengalamatan IP-nya. Network Address Translation (NAT)

atau gateway protokol lainnya dapat juga digunakan untuk menyelesaikan tugas

ini, akan tetapi ada sejumlah isu untuk mempertimbangkan metode-metode ini.

b. Mentransportasikan Non-IP Payload

VPN Tunneling juga mengizinkan transpor dari non-IP Payload, seperti

IPX atau paket AppleTalk, dengan membangun header

IP, diiikuti sebuah

header protokol tunneling, sekitar payload. Bergantung pada protokol tunneling

sendiri, payload sama juga dengan paket layer 3 atau frame layer 2. Demikian,

paket non-IP menjadi payload yang dapat ditransportasikan melalui network IP

seperti internet.

|

|

20

c. Memfasilitasi Aliran Data

Tunneling menyediakan jalan mudah untuk mem-forward

keseluruhan

paket atau frame secara langsung ke lokasi yang khusus. Di sana paket itu dapat

dibahas mengenai keamanannya, QOS-nya, kebijaksanaan administrasi suatu

network organisasi tertentu dari tujuan network tersebut.

d. Menyediakan Built-in Security

Beberapa protokol tunneling, khususnya IPSec, menambahkan security

layer tambahan (encryption, authentication, dll) sebagai komponen built-in dari

protokol. Protokol lainnya seperti L2TP, membuat rekomendasi tentang

bagaimana mengimplementasikan security. PPTP juga memberikan enkripsi

sebagai suatu pilihan dalam protokol.

IPSec Tunneling dan Encryption

IPSec merupakan suatu teknologi standar yang mengatur manajemen

security pada lingkungan IP. IPSec mempunyai suatu standar yang membuat

produk hardware

dan software

dari berbagai vendor dapat saling beroperasi

dengan lancar untuk menciptakan end-to-end security. Untuk membuat sebuah

sesi komunikasi yang aman antara dua komputer dengan menggunakan IPSec,

maka dibutuhkan sebuah framework

protokol yang disebut dengan

ISAKMP/Oakley. Framework

tersebut mencakup beberapa algoritma

kriptografi yang telah ditentukan sebelumnya, dan juga dapat diperluas dengan

menambahkan beberapa sistem kriptografi tambahan yang dibuat oleh pihak

ketiga. Selama proses negosiasi dilakukan, persetujuan akan tercapai dengan

metode autentikasi dan kemanan yang akan digunakan, dan protokol pun akan

membuat sebuah kunci yang dapat digunakan bersama (shared key) yang

nantinya digunakan sebagi kunci enkripsi data.

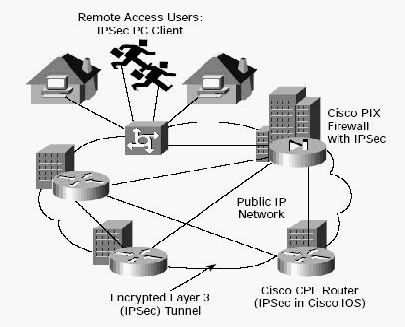

Untuk membentuk arsitektur ini, perlu ada suplai dan pengaturan

peralatan CPE untuk membentuk lapisan VPN. Peralatan ini adalah alat – alat

|

21

security, server

atau router yang menjalankan software

IPSec. Layanan VPN

berbasiskan IPSec dibangun dengan meng-overlay point-to-point mesh

diatas

internet atau service provider

seperti yang ditunjukan pada gambar 2.11

dibawah ini

Gambar 2.11 - VPN menggunakan IPSec Tunneling

Keuntungan – keuntungan dari IPSec Tunneling and Encryption ini adalah :

-

Waktu yang cepat, tidak perlu perubahan pada infrastukrur yang ada

-

Header IPSec sudah bulit-in terhadap format paket IPV6.

-

Sekarang ini sebagian aplikasi berjalan di jaringan IP, sehingga IPSec

juga ikut terkenal dan banyak dipakai.

-

Banyak digunakan oleh perusahaan – perusahaan dan kelompok industri

besar.

|

|

22

Batasan – batasan dari IPSec Tunneling and Encryption ini adalah

-

Jaringan tidak menyadari akan VPN

-

Pilihan Qos terbatas.

-

IPSec kurang mendukung protokol lain selain IP karena untuk protokol

non IP agar dapat diproteksi dengan IPSec, perlu di tunnel-kan ke dalam

IP

2.2.2 IPSec

(Kedarnath2013, vol-1)

IPSEC (Internet Protocol Security) adalah protokol

keamanan lapisan jaringan yang dirancang untuk mendukung keamanan.

Lingkungan TCP / IP melalui Internet mempertimbangkan fleksibilitas,

skalabilitas, dan interoperabilitas. IPSEC mendukung keamanan antara host

daripada pengguna tidak seperti protokol keamanan lainnya. Baru-baru ini,

IPSEC ditekankan sebagai salah satu infrastruktur keamanan penting dalam NGI

(Next Generation Internet). Ia juga memiliki fitur yang cocok untuk

mengimplementasikan VPN (Virtual Private Network) secara efisien dan area

aplikasi yang diperkirakan akan tumbuh pesat. Dalam tulisan ini, dasar konsep

dan dokumen standar terkait IPSEC akan diperkenalkan. IPSec merupakan

komponen standar dari protokol. IPSec menyediakan integrity dan confidentiality

untuk paket-paket IP. Untuk menyediakan layanan tersebut, IPSec terdiri dari 3

elemen dasar yaitu authentication, encryption, dan key management. Ketiganya

itu berguna dalam suatu protokol VPN.

Encryption

(Parsons.2010, p-285)Encryption mengubah surat dengan isinya yang di

sembunyikan dari pembaca yang tidak terautorisasi. Encryption dibuat untuk

|

|

23

menjaga keamanan rahasia surat. dalam konteks ini, enkripsi dapat digunakan

dalam banyak cara, seperti di bawah ini:

-

mengacak data yang

dikirim dari kabel atau non kabel untuk mencegah

gangguan

-

mengenkripsi database komputer jadi data yang berisi itdak bisa dipakai jika

peralatan yang berisi database tersebut hilang.

-

mengacak konten dari surat email untuk mejaga kerahasiaan..

Untuk meng-encrypt

dan men-decrypt

informasi diperlukan sebuah key,

yaitu kode rahasia yang berisi mengenai algoritma enkripsi tersebut. Dengan

menggunakan sebuah 16-bit key, seorang hacker

perlu mencoba 65.536

kombinasi untuk men-decrypt cipher-text

tetapi ini dapat

dilakukan dengan

mudah oleh komputer di masa sekarang. Oleh karena itu, VPN sekarang lebih

banyak menggunakan 168-bit key

yang menciptakan 374.144.419.156.711 x

1036 kombinasi bahkan ada yang menggunakan lebih dari 168-bit key. Untuk

meningkatkan keamanan, kita dapat mengganti key secara berkala. Lama waktu

pemakaian suatu key

tertentu disebut cryptho-period. Bahayanya penggantian

key secara berkala, yaitu ada kemungkinan key yang baru memiliki persamaan

dengan key

yang lama dan kemiripan ini akan makin terlihat setiap kali key

yang baru terbentuk. Di masa sekarang, terdapat dua metode key yang sekarang

banyak dipakai, yaitu symmetrical dan asymmetrical key encryption.

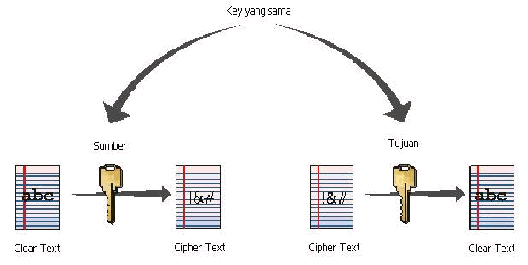

Symmetrical Key Encryption

(Dasgupta,2001,p-167)Metode Enkripsi yang paling sederhana

dan yang

paling biasa menggunakan proses yang disebut symmetric key encryption, yang

memakai hanya 1 kunci dan di pakai oleh ke dua bagian.

Symmetric key encryption sancta lah cepat, memakai bagian kecil dari

proses yang dijalankan di komputer dan mengijinkan surat yang isinya panjang

|

|

24

untuk dikirim dengan menggunakan encryption. Kebanyakan enkripsi

menggunakan symmetric key transmission sekarang, dan enkripsi symmetric

key lebih akan mendominasi di masa depan.

Algorithm enkripsi symmetric key yang paling

terkenal adalah Data

Encryption Standard (DES), yang akan menghancurkan tulisan menjadi blok -

blok 64 bits dan meng enkrip setiap blok dengan 56 bit key.

Walaupun 56 bit sudah cukup pada tahun 1970, keteka DES di buat, itu

hanya menawarkan keamanan yang lemah pada saat ini. sebagai

konsekuensinya, triple DES(3DES) dikembangkan. 3DES, setiap 64 bit blok di

enkripsi sebanyak tiga kali, setiap kalinya dengan 56 bit key yang berbeda.

3DES memberikan panjang key yang efektif sebesar 168 bit, yang mempunyai

keamanan yang kuat.

Advanced Encryption Standard(AES) akan mempunyai key yang lebih

panajng. membuatnya menjadi lebih aman untuk dipakai di tahun -

tahun

kedepannya.

Symmetrical key encryption menggunakan private key berarti komputer

pengirim dan penerima sama -

sama menggunakan kunci yang sama untuk

meng-encrypt dan men-decrypt informasi. Karena satu key digunakan bersama

–

sama untuk encryption

dan decryption, maka harus ada pengertian antara

kedua pihak untuk menjaga kerahasiaan key tersebut. Apabila ada orang yang

berhasil mencuri key

tersebut, maka dia bisa mendapatkan semua informasi

yang ada.

Beberapa algoritma private key antara lain Data Encryptian Standard

(DES) yang menggunakan 56-bit key

untuk mengkompresi 64-bit data, RC4

yang menggunakan 40-bit sampai128-bit key, dan Triple-DES (3-DES) yang

menggunakan tiga kunci sekaligus sehingga menciptakan encryption yang lebih

kompleks. Gambar 2.12

menunjukan gambaran mengenai symmetrical key

ecnryption dengan menggunakan key yang sama.

|

25

Gambar 2.12 - Symmetrical Key Encryption

Asymmetrical Key Encryption

(Goldie,2004,p-62)Asymmetric key encryption menggunakan 2 key yang

berbeda untuk membuat enkripsi dan dekripsi, secara aman. key ini dikenal

sebagai public key dan private key encryption dan secara mathematic terhubung

dengan keamanan. matematika dare public key enkripsi berbeda dengan

symmetric key enkripsi, karena data yang dienkripsi menggunakan public key

tidal bias denagn mudah di dekripsi dengan public key, dan sama halnya dengan

private key. agar public key enkripsi data berjalan dengan baik , client harus

mengenkrip dengan menggunakan public key dan servernya harus di dekrip

menggunakan private key. sebagai hasilnya, keamanan dari public key sancta

tidal berhubungan dan biasanya tersedia. Di aturan SSL, public key dibawa

dengan sertifikasi . keamanan dare private key, bagaimanapun sangatlah

penting, private key tidal akan pernah meninggalkan server yang di takutkan

akan menhumbarkan keamanan dari pasangan key.

Jadi jika data di enkrip dengan public key yang tersedia, hasil dari data

hanya akan data di dekrip dengan menggunakan private key yang sesuai.

|

26

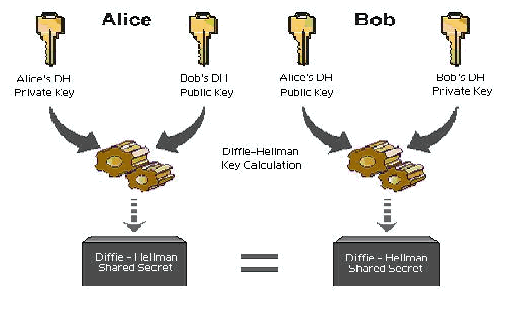

Asymmetrical Key Encryption meng-encrypt

informasi dengan suatu key

dan men-decrypt dengan key yang lain. Sistem ini menggunakan kombinasi dari

dua buah key, yaitu private key yang disimpan untuk diri sendiri, dan public key

yang diberikan untuk remote user. Public-key yang terkenal diantaranya Diffie-

Hellman (DH) dan Rivest Shamir Adlemen (RSA). Gambar 2.13

menunjukan

bagaimana asymmetrical key encryption dilakukan

Gambar 2.13 - Asymmetrical Key Encryption

Encapsulating Security Payload (ESP)

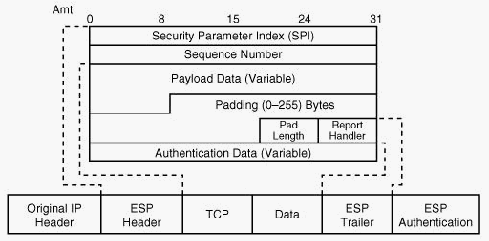

(Bishop,2003,p304)Tujuan dari protokol ESP adalah untuk menyediakan

kepercayaan, autentikasi yang asli, integritas message, keamanan untuk

membalas jika diperlukan, dan bentuk yang terbatas dari keamanan yang

kurang. ESP hanya menjaga transport data atau encapsulated IP data: ESP tidak

melindungi IP header. Parameter yang penting mencakup dalam ESP header

adalah SPI dari SA dibawah yang protokol yang dijalankan, urutan nomor untuk

diguanakan untuk mencegah replay, payloaddata field, lapisan, panjangnya

lapisan , dan data field autentikasi pilihan.

|

27

Data yang berada di dalam data field payload bergantung pada servis dari

ESP yang di aktifkan. seperti contoh, jika SA perlu untuk men syncronize ulang

algoritma cryptography yang digunakan sebagai chaining mode, pengirim bisa

memasukan inisialisasi vector disini. semakin banyak algoritma untuk ESP nya

di buat, maka bisa lebih banyak spesifikasi data yang dapat dimasukan ke field

ini.

Header

ESP ini, ketika ditambahkan ke IP datagram, akan melindungi

confidentiality, integrity, authenticity dari suatu data dan

optional anti-replay

services. ESP menyediakan layanan ini dengan mengenkripsi muatan awal dan

mengenkapsulasi paket diantara header dan trailer, seperti yang ditujukan pada

gambar 2.14.

Gambar 2.14 - Paket IP yang diproteksi dengan ESP

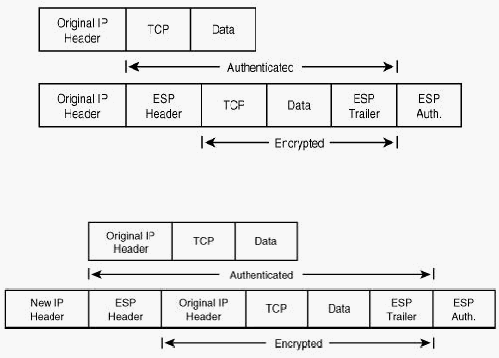

ESP diidentifikasikan oleh nilai 51 dalam IP header. ESP header

disisipkan setelah IP header dan sebelum upper layer protocol header. IP

header

itu sendiri dapat menjadi IP header

yang baru pada tunnel mode atau

header IP packet yang original

pada transport mode. Gambar 2.15 dan 2.16

menunjukan posisi ESP header pada transport dan tunnel mode.

|

28

Gambar 2.15 – Paket IP yang diproteksi dengan ESP dalam transport mode

Gambar 2.16 – Paket IP yang diproteksi dengan ESP dalam tunnel mode

IKE dan ISAKMP

(Wijaya,2006,p-189)Fungsi Internet Key Exchange(IKE) yaitu

memungkinkan peralatan untuk saling bertukar informasi yang diperlukan untuk

komunikasi yang aman. Ini termasuk pennggunaan kunci yang dienkripsi untuk

membuat kode (encoding) autentikasi informasi. IKE adalah protocol security

yang menggunakan IPSec sehingga memungkinkan peralatan yang mendukung

IPSec untuk saling bertukar Security Association (SA) menggunakan protocol

AH dan ESP.

Jadi IKE sebetulnya merupakan padua beberapa protocol lain seperti

Internet Security Accosiation and Key Management Protocpl (ISAKMP) yang

menyediakan bingkai kerja untuk pertukaran encryption

key dan security

association.

|

|

29

ISAKMP menetukan prosedur untuk pembuatan, perundingan, perubahan,

dan penghapusan security association.

Untuk pertukaran encryption key, ISAKMP menggunakan kombinasi

protocol Oakley dan Skeme.

IPSec menyediakan banyak pilihan untuk menunjukan enkripsi dan

authentikasi jaringan. Setiap koneksi IPSec dapat menyediakan baik enkripsi

dan juga integritas dan authentikasi atau kedua-duanya. Ketika layanan

keamanan ditetapkan, 2 node komunikasi harus menentukan algoritma mana

yang akan digunakan (contohnya, DES atau 3DES untuk enkripsi; MD5 atau

SHA untuk integritas). Setelah menentukan algoritma, dua device tersebut harus

men-share session key yang juga harus ada pengaturannya. Security Association

(SA) merupakan metode yang IPSec

gunakan untuk mencari semua yang

berhubungan dengan sesi komunikasi IPSec. Security association

merupakan

hubungan antara dua kesatuan atau lebih yang menjelaskan bagaimana kesatuan

tersebut akan menggunakan layanan security untuk berkomunikasi secara aman.

Security Association

menentukan algoritma authentikasi dan enkripsi yang

digunakan, encryption key yang digunakan selama session, dan berapa lama key

dan security association itu sendiri dipertahankan. SA dalam penerapannya ada

dua cara, yaitu :

1.

Dengan konfigurasi secara manual

Metode ini tidak ada negosiasi mengenai security. Jadi konfigurasi di

kedua sistem harus sama sehingga traffic dapat berhasil diproses oleh IPSec.

2.

Dengan IKE (Internet Key Exchange).

IKE digunakan untuk mengatur masalah security yang dibutuhkan untuk

komunikasi melalui IPSec VPN. IKE sendiri mempunyai 2 metode

authentikasi, yaitu metode pre shared key yang mana dalam metode ini key

dimasukan secara manual dan metode RSA signature dengan menggunakan

|

|

30

certificate authority server. Dalam negosiasi yang terjadi, IKE melakukan 2

tahap negosiasi:

i. Tahap pertama membolehkan 2 gateway security

untuk

mengauthentifikasi satu sama lain dan membuat parameter komunikasi untuk

tahap kedua. Diakhir tahap pertama, security association

(IKE SA)

dijalankan.

ii. Tahap kedua memperbolehkan 2 gateway security untuk menyetujui

parameter komunikasi IPSec berdasarkan pada masing-masing host. Diakhir

tahap kedua, IPSec SA dijalankan.

2.3 Hasil Penelitian Sebelumnya

(Kasamsetty, 2013) Memperkenalkan konsep dasar IPSEC dan istilah terkait.

IPSEC adalah arsitektur umum untuk mendukung lapisan keamanan IP di Internet,

terdiri dari beberapa protokol terkait (otentikasi, enkripsi, pertukaran kunci) dan

dokumen. Di sini kita memberikan gambaran dari mereka dan hubungan mereka.

Secara khusus, mencoba untuk menjelaskan apa SA adalah, bagaimana SA

ditetapkan antara berkomunikasi rekan-rekan, bagaimana IPSEC diterapkan dalam

setiap kasus AH dan ESP protokol.

(Ritika, 2012) IPSec adalah protokol yang digunakan untuk mengamankan jalur

pada jaringan IP , termasuk Internet . IPSec digunakan untuk mengenkripsi data

antara dua perangkat yang mencakup router ke router , firewall untuk router dll

beroperasi pada Internet Layer dari Internet Protocol Suite .

A. Bagian ini akan fokus pada tiga komponen utama

-

Authentication Header ( AH ) - Encapsulating Security Payload ( ESP ) - Internet

Key Exchange ( IKE ) protokol . A.1 Authentication Header ( AH )

IP Authentication Header ( AH ) digunakan untuk memberikan

• integritas Connectionless

|

|

31

• otentikasi data asal untuk gram data IP .

• perlindungan Anti - replay, yang melindungi terhadap transmisi yang tidak sah dari

paket .

Tapi satu masalah dengan AH adalah bahwa hal itu tidak memberikan kerahasiaan ,

yang berarti tidak mengenkripsi data . Sehingga data dapat dibaca dan dilindungi

dari modifikasi . AH dapat digunakan dalam dua mode : transport dan mode tunnel .

Dalam mode tunnel , AH menciptakan header IP baru untuk setiap paket sementara

dalam mode transportasi tidak ada header baru dibuat .

|

|

32

|