|

6

BAB 2

LANDASAN TEORI

2.1

Teori Umum

2.1.1

Pengertian Sistem Informasi

Menurut O’Brien (2011: 5)

lebih spesifik menyatakan bahwa,”sistem

informasi adalah merupakan kombinasi terorganisir dari people

(orang),

hardware (perangkat keras), software (perangkat

lunak),

jaringan

komunikasi, sumber daya data, dan kebijakan dan prosedur yang menyimpan,

mengambil, mengubah, dan menyebarkan informasi dalam sebuah organisasi.

Orang bergantung kepada sistem informasi untuk berkomunikasi satu dengan

yang lainnya. Sistem

Informasi adalah komponen yang saling berhubungan

dan bekerjasama.

Tujuan sistem informasi adalah dapat mencapai tujuan

didalam organisasi.

Fungsi dasar sistem informasi adalah input, proses, dan

output.”

Menurut Laudon, Kenneth, Jane (2010: 42) lebih spesifik menyatakan

bahwa, “Sistem Informasi adalah suatu sistem didalam suatu organisasi yang

mempertemukan kebutuhan pengolahan transaksi harian, mendukung operasi,

dan kegiatan strategi organisasi, dan menyediakan pihak

luar tertentu dengan

laporan-laporan

yang diperlukan.

Sistem Informasi, merupakan seperangkat

elemen dan komponen terkait. Suatu organisasi yang berkaitan dan bekerja

sama dalam mengumpulkan, mengelola, dan menyebarkan informasi yang

dibutuhkan untuk memenuhi suatu tujuan. Komponen yang terkait didalam

sistem informasi adalah masukan, proses, dan keluaran.

Tujuan sistem

informasi adalah dapat mencapai tujuan didalam organisasi, sehingga

informasi dapat berguna bagi yang membutuhkan.”

Pengertian

Sistem Infomasi menurut O’Brien (2011:5)

dan

Laudon,

Kenneth, Jane (2010: 42), dapat disimpulkan bahwa sistem informasi adalah

suatu organisasi yang berkaitan dan

bekerja sama. Tujuan sistem informasi

dalam

organisasi

adalah mengumpulkan, mengelola, dan menyebarkan

informasi yang dibutuhkan untuk memenuhi suatu tujuan.

Setiap orang

bergantung kepada sistem informasi karena sistem informasi adalah media

komunikasi dalam komunikasi.

Sistem informasi biasanya digunakan dalam

|

|

7

organisasi sebagai alat mengelola informasi atau transaksi yang terjadi setiap

harinya.

Sistem informasi digunakan didalam organisasi untuk mencapai

tujuan didalam organisasi.

Komponen dasar dari sistem informasi, menurut Rainer (2011: 40):

a.

Perangkat Keras (Hardware)

Adalah perangkat seperti processor, monitor, keyboard, dan printer.

Perangkat ini dapat menerima data dan memberikan informasi, serta

proses, dan menampilkannya.

b.

Perangkat Lunak (Software)

Adalah suatu program atau kumpulan dari program yang

memungkinkan perangkat keras untuk memproses data.

c.

Database

Adalah kumpulan file yang terkait atau tabel yang berisi data.

d.

Jaringan (Network)

Adalah Suatu sistem yang menghubungkan (wireline

atau wireless)

yang memungkinkan komputer yang berbeda untuk berbagi sumber

daya.

e.

Procedures

Adalah suatu set instruksi tentang bagaimana untuk menggabungkan

komponen dalam rangka untuk memproses informasi dan

menghasilkan output yang diinginkan.

f.

Orang (People)

Adalah orang-orang yang menggunakan perangkat keras dan

perangkat lunak, database, serta jaringan atau yang menggunakan

output.

2.1.2

Pengertian Teknologi Informasi

Menurut O’Brien (2011:9)

lebih spesifik

menyatakan bahwa,

“Teknologi Informasi adalah jaringan computer yang termasuk konsep utama,

pengembang, dan sistem komponen pengolahan informasi yang

menggunakan berbagai perangkat keras, perangkat lunak, manajemen data,

dan telekomunikasi teknologi jaringan. Teknologi Informasi terdiri dari

hardware, software, telekomunikasi, manajemen database, dan teknologi

pemrosesan lainnya yang digunakan dalam sistem informasi berbasis

|

|

8

computer.

Teknologi informasi adalah teknik pemrosesan informasi yang

berbasis sistem komputer.

Teknologi pemrosesan bertujuan untuk

mendukung aktivitas sebuah sistem informasi. Hasil dari teknologi informasi

sebagai suatu alat untuk menangkap, menyimpan, memproses, dan

menghasilkan secara digital.”

2.1.3

Infrastruktur Teknologi Informasi

2.1.3.1 Pengertian Perangkat Keras (Hardware)

Menurut Rainer (2011:65)

lebih spesifik

menyatakan bahwa,

“Perangkat Keras (Hardware) adalah perangkat seperti processor, monitor,

keyboard, dan printer.

Bersama perangkat ini

berfungsi sebagai penerima

data dan informasi, memproses,

mengolah

dan menampilkannya

menjadi

informasi atau data yang berguna bagi yang membutuhkan.

Hardware

digunakan sebagai media komunikasi.

Hardware

adalah penghubung

jaringan.

Hardware

bertujuan untuk mentransmisi data menjadi lebih

efektif.”

Menurut O’Brien (2011: 163)

lebih spesifik

menyatakan bahwa,

“Perangkat Keras (Hardware) adalah mencakup semua perlatan fisik yang

digunakan dalam pemrosesan informasi.

Komponen dan sumber daya yang

diperlukan untuk menyampaikan informasi dan yang digunakan umntuk

memproses informasi kepada organisasi.

Hardware

berkaitan dengan

peralatan keras dengan media komunikasi yang menghubungkan beberapa

jaringan dan memproses paket data sehingga transmisi data lebih efektif.

Hardware

termasuk

microcomputer, server

ukuran menengah dan sistem

mainframe besar, serta alat input, output, dan media penyimpanan pendukung

lainnya. Hardware terdiri dari input, output, storage, CPU, RAM.”

Pengertian Perangkat Keras (Hardware) menurut Rainer (2011: 65),

dan O’Brien (2011: 163) dapat disimpulkan bahwa

Perangkat Keras

(Hardware) adalah suatu perangkat berbentuk fisik yang digunakan untuk

pemrosesan informasi, menerima informasi, sebagai proses transmisi data

yang lebih efektif. Hardware berfungsi untuk mengelola informasi sehingga

berguna bagi yang menggunakan terutama bagi organisasi. Hardware terdiri

dari beberapa perangkat seperti processor, monitor, keyboard, dan printer.

Hardware

dapat digunakan sebagai media penyimpanan.

Hardware

dapat

|

|

9

menghubungkan beberapa perangkat dengan menggunakan jaringan sehingga

cara kerjanya lebih efektif dan efisien.

2.1.3.2 Pengertian Perangkat Lunak (Software)

Menurut Rainer (2011: 40)lebih spesifik

menyatakan bahwa,

”Perangkat Lunak (Software) adalah suatu program, atau kumpulan dari

program yang memungkinkan perangkat keras untuk memproses data.

Software

merupakan sekumpulan instruksi yang dieksekusi oleh hardware

untuk menjalankan tugas tertentu.

Software dioperasikan dengan Hardware.

Ada 2 tipe utama dari software, yaitu application software

dan system

software.

Aplikasi software yang memungkinkan untuk menyelesaikan

masalah-masalah yang memungkinkan perangkat keras bekerja.

Sistem

software

yaitu menangani hal yang bersifat

spesifik untuk mengelola

teknologi dan mengatur interaksi dari keseluruhan peralatan teknologi.”

Menurut O’Brien

(2011: 164)lebih spesifik

menyatakan bahwa,

“Perangkat Lunak (Software) adalah istilah umum untuk berbagai jenis

program yang digunakan untuk mengoperasikan dan memanipulasi komputer

dan perangkat yang digunakan.

Konsep umum software

adalah rangkaian

perintah pemrosesan informasi. Salah satu cara umum untuk menggambarkan

perangkat keras dan perangkat lunak untuk mengatakan perangkat lunak yang

dapat dianggap sebagai bagian variabel dari sebuah komputer dan perangkat

keras bagian berubah-ubah. Program komputer dan prosedur berkaitan

dengan pengoperasian sistem informasi. Kontras dengan hardware.”

PengertianPerangkat Lunak (Software) menurut Rainer (2011: 40),

dan O’Brien (2011: 164) dapat disimpulkan bahwa

Perangkat Lunak

(Software) adalah suatu program yang digunakan untuk mengoperasikan dan

memanipulasi komputer serta perangkat yang digunakan.

Software

adalah

program yang digunakan untuk memproses data atau informasi sehingga

lebih berguna bagi orang yang membutuhkan informasi.

Software berjalan

sesuai dengan perintah didalam proses menggembangkan informasi. Tipe

software

terbagi menjadi 2 antara lain

Application Software

dan System

Software. Software dioperasikan dengan peralatan Hardware.

|

|

10

2.1.3.3 Pengertian Database

Menurut Williams dan Sawyer (2011:403)

lebih spesifik

menyatakan

bahwa, “Database adalah merupakan suatu kumpulan file

yang terkait atau

tabel

yang berisi data.

Database

adalah kumpulan logis terorganisir data

terkait dirancang dan dibangun untuk tujuan tertentu, teknologi untuk

menarik bersama-sama fakta-fakta yang memungkinkan untuk dipilih dan

dicampurkan untuk mencocokkan data.

Data dalam database

memiliki

beberapa makna yang melekat. Dengan kata lain, berbagai macam data tidak

benar disebut database. Sebuah database

dapat dari berbagai ukuran dan

tingkat kerumitan, dan itu dapat dipertahankan secara manual atau dengan

perangkat lunak pada komputer.”

Menurut O’Brien (2011: 163) lebih spesifik

menyatakan bahwa,

“Database adalah sebuah tempat penyimpanan data yang memiliki kapasitas

penyimpanan yang besar dimana dapat digunakan secara bersamaan oleh

banyak pengguna.

Database

merupakan kumpulan data yang terkait dengan

file terkait. Database mengkonsolidasikan catatan yang disimpan sebelumnya

sebelumnya disimpan dalam file terpisah ke dalam media umum elemen data

yang menyediakan data untuk banyak aplikasi. Data yang disimpan dalam

database independen dari program aplikasi menggunakan mereka dan jenis

perangkat penyimpanan di mana mereka disimpan.

Dengan demikian,

database berisi elemen data yang menggambarkan entitas dan hubungan antar

entitas.”

Pengertian Database

menurut Williams dan Sawyer

(2011:403)

dan

O’Brien (2011: 163) adalah suatu tempat penyimpanan data yang memiliki

kapasitas

penyimpanan yang besar, yang berisi suatu file

yang terkait atau

yang berisi data, yang dirancang dalam memenuhi suatu tujuan didalam

organisasi ataupun perusahaan.

Database

yang dibuat, dirancang mengenai

suatu tujuan tertentu. Database dapat dibuat dalam bentuk manual ataupun

secara komputerisasi sesuai dengan bidang atau kebutuhan masing-masing

pengguna.

Database

yang dibuat mempunyai makna yang berbeda-beda.

Data yang dibuat berbeda ukuran serta tingkat kerumitan masing-masing

sesuai dengan file yang terkait.

|

|

11

2.1.4

Pengertian Jaringan

Menurut O’Brien (2011: 198)

lebih spesifik

menyatakan bahwa,

“Jaringan adalah sebuah jaringan computer

terdiri atas media komunikasi

peralatan–peralatan,

dan software

yang dibutuhkan untuk menghubungkan

dua atau lebih sistem komputer dan peralatan.

Jaringan, sistem interkoneksi

saluran komputer, terminal, dan komunikasi dan perangkat.

Jaringan berarti

saling berhubungan atau saling rantai, kelompok, atau sistem. Menggunakan

definisi ini, kita dapat mulai mengidentifikasi semua jenis jaringan.

Sistem

informasi dan teknologi, mudah bagi kita untuk memikirkan jaringan dalam

hal komputer yang terhubung.

Network,

yang terdiri dari kedua perangkat

fisik dan perangkat lunak, menghubungkan berbagai potongan perangkat

keras dan data transfer dari satu lokasi fisik yang lain.”

Ada 2 ukuran jaringan umum, yaitu LAN (Local Area Networks) dan

WAN (Wide Area Networks). MAN (Metropolitan Area Network) berada

diantara dua ukuran tersebut. LAN (Local Area Network) menghubungkan

dua atau lebih alat komunikasi sampai 200 kaki. Sehingga setiap penggunaan

alat dalam jaringan memiliki potensi untuk berkomunikasi dengan alat

lainnya.WAN (Wide Area Networks) termasuk jaringan regional yang terdiri

atas kumpulan telepon atau jaringan internasional seperti penyedia layanan

komunikasi global,biasanya pemiliknya adalah milik komersial, swasta, dan

publik.

Jenis jaringan komputer menurutO'Brien, Marakas (2011: 127):

a.

Masukan (Input)

Perangkat input dari sistem komputer termasuk

keyboard komputer,

layar sentuh, mouse, dan optic scanner. Mereka mengkonversi data ke

elektronik untuk masuk langsung maupun melalui satu jaringan

telekomunikasi ke dalam sistem komputer.

b.

Pengolahan (Processing)

Central Processing Unit (CPU) adalah komponen pemrosesan utama

dari sebuah sistem komputer.

c.

Keluaran (Output)

Perangkat output

dari sebuah sistem komputer meliputi unit video

display, dan printer. Mereka mengubah informasi elektronik yang

|

|

12

dihasilkan oleh sistem komputer ke manusia agar dapat dimengerti

dan dapat dipresentasikan.

d.

Storage

Fungsi penyimpanan sistem komputer yang berlangsung di dalam

penyimpanan unit komputer penyimpanan utama, atau memori, yang

didukung oleh perangkat penyimpanan sekunder seperti disc magnetic

disc

dan optical disc

drive.

Perangkat ini menyimpan data dan

instruksi perangkat lunak yang diperlukan untuk diproses.

e.

Pengendalian (Control)

Unit kontrol dari CPU adalah komponen kontrol sistem komputer,

register

dan sirkuit lainnya menginterpretasikan instruksi software

dan mengirimkan arah yang mengendalikan komponen-komponen

lain dari sistem komputer.

2.1.4.1 Pengertian Local Area Network (LAN)

Menurut Rainer (2011: 507) lebih spesifik menyatakan bahwa, “Local

Area Network

(LAN) adalah menghubungkan dua atau lebih perangkat di

daerah geografis yang terbatas, biasanya dalam gedung yang sama, sehingga

setiap perangkat di dalam jaringan dapat berkomunikasi dengan setiap

perangkat lain. LAN dapat menghubungkan komputer dan perangkat

pengolahan informasi lain dalam area fisik yang terbatas, seperti kantor,

ruang kelas, gedung, pabrik, atau tempat kerja lainnya.

LAN pada umumnya

merupakan media transisi berupa kabel namun ada juga yang tidak

menggunakan kabel.

Jaringan LAN yang tidak menggunakan kabel

adalah

wireless LAN (WLAN) atau LAN tanpa kabel.Kecepatan LAN berkisar

antara 10Mbps-1Gbps.”

2.1.4.2 Pengertian Wide Area Networks (WAN)

Menurut Rainer (2011: 508) lebih spesifik

menyatakan bahwa, “Wide

Area Networks

(WAN) adalah jaringan yang mencakup wilayah geografis

yang luas. WAN biasanya menghubungkan beberapa LAN. Jarak yang

dicapai WAN dari 1 kota ke kota lain. WAN umumnya disediakan oleh

umum membawa seperti perusahaan telepon dan jaringan internasional global

|

|

13

penyedia layanan komunikasi.

Sistem

telepon publik, digunakan untuk

jaringan luas. Keuntungan utama penggunaan telepon publik adalah jaringan

yang luas. Kelemahan utama adalah penurunan kecepatan transmisi.”

2.1.4.3 Pengertian Metropolitan Area Network (MAN)

Menurut O’brien (2011: 272)

lebih spesifik

menyatakan bahwa,

“When a wide area network optimized a spesifik geographical area” yang

artinya Metropolitan Area Network (MAN) adalah ketika wide area

network

dioptimalkan pada wilayah geografis tertentu.

Jaringan dengan area yang

cukup luas mencakup suatu kota secara keseluruhan atau beberapa kota kecil

yang berdekatan. MAN muncul ketika kebutuhan untuk menghubungkan

beberapa komputer melampaui batas jarak LAN. Menghubungkan beberapa

gedung dalam suatu organisasi seperti gedung dikampus merupakan aplikasi

yang paling umum. MAN merupakan topologi LAN dan beberapa protokol

yang berkaiatan dengan jaringan luas.

2.1.4.4 Pengertian Virus

Menurut Rainer (2011: 93)

lebih spesifik

menyatakan bahwa, ”Virus

adalah segmen kode komputer yang melakukan tindakan jahat

yang bersifat

merusak dengan melampirkan ke program komputer lain. Virus adalah kode

program yang tidak dapat bekerja tanpa disertai atau dimasukkan kedalam

program yang lainnya.

Virus

komputer yang sifatnya merusak dan

kemampuan menginfeksi file

lain menjadi memiliki sifat yang sama dengan

virus

tersebut. Virus

juga dapat menyebabkan perubahan ukuran file

yang

terinfeksi tanpa merubah tanggal dan modifikasi suatu file. Kategori virus

antara lain adalah Trojan, backdoor, dan worm.”

2.1.5

Pengertian Firewalls

Menurut O’brien (2011: 594)

lebih spesifik

menyatakan bahwa,

“Firewalls

adalah sebuah sistem atau perangkat yang mengizinkan

pergerakan lalu lintas jaringan yang dianggap aman untuk dilalui dan

mencegah lalu lintas jaringan yang tidak

aman.

Metode penting yang

digunakan untuk mengendalikan dan mengamankan internet dan berbagai

|

|

14

macam jaringan lainnya. Firewalls disebut “gatekeeper” atau penjaga pintu

gerbang. Firewalls

melindungi jaringan intranet perusahaan dan jaringan

komputer lainnya dari penyusup. Firewalls

umumnya digunakan sebagai

mengontrol akses terhadap siapun yang memiliki akses terhadap jaringan

pribadi dari pihak luar. ”

2.1.6

Pengertian Server

Menurut O’brien (2011:190) lebih spesifik

menyatakan bahwa,

“Server adalah computer yang mendukung aplikasi dan telekomunikasi dalam

jaringan, serta pembagian peralatan software, dan database di antara berbagai

terminal kerja dalam jaringan.

Server

juga

diartikan sebagai versi software

untuk pemasangan server jaringan uang didesain untuk mengendalikan dan

mendukung aplikasi pada mikrokomputer

client

dalam jaringan client

atau

server.

Server

merupakan layanan database

yang ditangani oleh piranti

software yang berdiri sendiri dan terdapat pada komputer yang terpisah dari

client/pengguna. Server umumnya dapat menangani permintaan client dalam

jumlah yang banyak.”

2.1.7

Pengertian Router

Menurut O’brien (2011: 193) lebih spesifik

menyatakan bahwa,

“Router adalah sebuah alat jaringan komputer yang mengirimkan paket data

melalui sebuah jaringan atau internet menuju tujuannya, melalui sebuah

proses yang dikenal sebagai routing. Router

berfungsi sebagai penghubung

antar dua atau lebih jaringan untuk meneruskan data dari satu jaringan ke

jaringan lainnya.

Router disebut sebagai peralatan jaringan yang meneruskan

suatu paket data/informasi dan memilih rute terbaik untuk ditempuh untuk

menyimpulkan data/informasi tersebut.”

2.1.8

Teori Event Table

Menurut Jones, Rama (2008: 18)

lebih spesifik

menyatakan

bahwa,“Event

adalah kejadian yang terjadi pada suatu waktu tertentu yang

terdiri dari satu atau lebih objek. Event merupakan sesuatu yang terjadi pada

waktu dan tempat tertentu, dapat diidentifikasi secara langsung dan harus

diingat oleh sistem.

Event table dihasilkan dari aktivitas-aktivitas dari class.

|

|

15

Bagian horizontal berisi class yang terpilih, bagian vertical berisi event-event.

Jadi dapat disimpulkan bahwa event table adalah suatu proses

mengidentifikasi aktivitas-aktivitas yang terjadi dalam suatu rangkaian sistem

yang berjalan di dalam perusahaan.”

2.1.9 Teori Overview Activity Diagram (OAD)

Menurut Jones, Rama (2008: 79)

lebih spesifik

menyatakan

bahwa“overview activity diagram adalah

diagram yang menggambarkan

tampilan level tinggi dari proses bisnis

dengan mendokumentasikan

kejadian–kejadian

yang penting urutannya, dan

informasi yang menyertai

event tersebut.

Sekumpulan aliran aktivitas yang digambarkan dalam suatu

diagram yang dimulai dari proses bisnis yang penting menuju ke proses

bisnis lainnya secara berurutan. Overview activity diagram

seperti petunjuk

yang dibuat dalam bentuk diagram yang memberikan pengarahan mengenai

urutan kejadian sesuai dengan urutan kejadian.”

Menurut Jones, Rama (2008: 65)dalam menyiapkan overview activity

diagram terdapat langkah-langkah sebagai berikut:

a.

Membaca narasi dan mengidentifikasi event-event yang penting.

b.

Mencatat narasi secara jelas untuk mengidentifikasi event-event yang

terlibat di dalamnya.

c.

Menggambarkan agent (aktor) yang terlibat dalam proses bisnis yang

terjadi.

d.

Membuat diagram event-event dan menunjukkan urutan event yang

terjadi.

e.

Menggambarkan dokumen yang dibuat dan digunakan dalam proses

bisnis, serta menggambarkan aliran informasi dari dokumen tersebut.

f.

Menggambarkan table files yang dibuat dan digunakan dalam proses

bisnis, serta menggambarkan aliran informasi dari file tersebut.

2.1.10

Teori Detail Activity Diagram (DAD)

Menurut Jones, Rama (2008: 80)

lebih spesifik

menyatakan bahwa,

“Detail Activity Diagram

(Diagram terperinci) adalah diagram yang

menyediakan suatu penyajian yang mendetail dari aktivitas yang

|

16

berhubungan dengan satu atau dua kejadian yang ditunjukan. Diagram yang

menggambarkan aktivitas yang saling berhubungan dengan satu atau dua

event

yang terdapat di overview activity diagram.

Detail Activity

Diagramsama seperti peta/petunjuk jalan. ”

Menurut Rama dan Jones (2008: 111)

simbol-simbol dalam Activity

Diagram sebagai berikut:

Tabel 2.1 Activity Diagram

Bentuk Simbol

Nama

Keterangan

Lingkaran penuh

Memulai proses dalam

suatu diagram

aktivitas

Segi empat panjang

Kejadian, aktivitas

atau pemicu

Garis tidak terputus

Urutan dari satu

kejadian atau aktivitas

ke yang berikutnya.

Garis putus-putus

Alur informasi antar

kejadian

Dokumen

Menunjukkan

dokumen sumber atau

laporan

Diamond

Sebuah cabang

Tabel

Suatu filecomputer

dari mana data bisa

dibaca atau direkam

selama kejadian bisnis

Mata benteng

Akhir dari proses

Catatan

Memberikan acuan

bagi pembaca pada

diagram atau

|

17

dokumen lain untuk

perinciannya.

2.1.11

Teori Workflow Table

Menurut Jones, Rama (2008: 111)

lebih spesifik menyatakan bahwa,

“Workflow Table

(Tabel Arus Kerja) adalah tabel

dengan dua kolom yang

mengidentifikasi para pelaku dan tindakan yang dilakukannya dalam suatu

proses.

Workflow Table

digunakan agar illustrator dapat memahami

pembagian tugas dalam rangkaian event

didalam proses bisnis tersebut.

Workflow Table adalah langkah atau proses yang berurutan disajikan secara

lengkap mengenai suatu transaksi bisnis, proses bisnis, sesuai dengan

permintaan user.”

2.1.12

Teori Topologi Jaringan

Menurut Williams dan Sawyer (2011: 322) lebih spesifik menyatakan

bahwa terdapat tiga jenis topologi jaringan adalah:

a.

Topologi Bus

Jaringan bus terhubung dengan satu kabel, yang mana mempunyai

dua titik akhir.

Dalam jaringan bus, semua perangkat komunikasi

yang terhubung ke saluran umum.

Setiap perangkat komunikasi

didalam jaringan mentransmisikan pesan elektronik ke perangkat

lainnya. Setiap perangkat komunikasi pada jaringan mentransmisikan

pesan elektronik ke perangkat lain. Jika beberapa pesan tersebut

berbenturan, perangkat pengirim menunggu dan mencoba untuk

mengirimkan lagi . Keuntungan dari jaringan bus adalah bahwa hal itu

dapat diselenggarakan sebagai client/server

atau peer-to-peer

jaringan.

b.

Topologi Ring

Jaringan cincin adalah satu diantara semua mikrokomputer dan

perangkat komputer yang terhubungkan dalam lingkaran yang terus

berkesinambungan.

Pesan elektronik yang diedarkan ring

sampai

mereka mencapai tujuan yang tepat. Tidak ada server

pusat.

Keuntungan dari jaringan cincin adalah bahwa aliran pesan hanya

|

|

18

dalam satu arah.

Kelemahan jika salah satu jaringan rusak maka

semua jaringan berhenti bekerja.

c.

Topologi Star

Jaringan bintang adalah satu diantara semua mikrokomputer dan

perangkat komunikasi lainnya yang terhubung langsung dengan pusat

server.

Pesan elektronik yang disalurkan melalui hub pusat untuk

tujuan mereka.

Hub sentral memantau arus lalu

lintas. Jaringan

bintang tradisional dirancang untuk dapat dengan mudah proses

upgrade

karena hub dapat dihubungkan ke hub tambahan jaringan

lain. Keuntungan dari jaringan bintang adalah bahwa hub

mencegah

tabrakan antara pesan.

2.2

Teori Khusus

2.2.1

Pengertian Pembelian

Menurut Gelinas, Dull, Wheeler (2013:438)

lebih spesifik

menyatakan bahwa“Pembelian adalah sebuah struktur interaksi pada orang,

barang, aktifitas, dan control yang dibentuk. Pembelian terdiri dari dua faktor

keputusan ingin membeli barang atau keinginan membeli barang. Pembelian

terdiri dari 2 jenis pembelian tunai dan pembelian kredit.

Pembelian tunai

adalah pembelian barang dagang yang dilakukan secara langsung dengan

menggunakan kas perusahaan. Pembelian kredit adalah pembelian yang

dilakukan berdasarkan perjanjian atau kontrak mengenai pembayaran yang

dilakukan sesuai dengan tengang waktu yang disepakati.“

2.2.2

Pengertian Audit

Menurut Louwers, Ramsay, Sinason (2008:4)

lebih spesifik

menyatakan bahwa audit adalah proses sistematis objektif, dan mengevaluasi

mendapat bukti mengenai pernyataan tentang tindakan, dan peristiwa

ekonomi untuk memastikan tingkat kesesuaian antara pernyataan dan criteria

yang telah ditetapkan dan mengkomunikasikan hasilnya kepada pengguna

yang tertarik. Audit merupakan pemeriksaan yang dilakukan secara kritis dan

sistematis oleh pihak yang independen, terhadap laporan yang telah disusun

oleh manajemen beserta catatan dan bukti pendukung lainnya mengenai

kewajaran laporan tersebut.”

|

|

19

2.2.3

Pengertian Resiko

Menurut Grifin dan Ebert resiko (2011: 2) lebih spesifik menyatakan

bahwa, “Resiko adalah uncertainty about future event. Sebagai bentuk

ketidakpastian tentang suatu keadaan yang akan terjadi nantinya (future)

dengan keputusan yang diambil berdasarkan berbagai pertimbangan saat ini.

Resiko dapat disebut sebagai kemungkinan kerusakan atau kerugian. Resiko

berarti bahwa pengambilan suatu keputusan telah mengetahui kemungkinan

konsekuensi dari keputusan yang telah diambil.”

Menurut Peltier (2005:8)

lebih spesifik

menyatakan bahwa,

“Manajemen resiko (Risk management) adalah total biaya untuk

mengidentifikasi, mengkontrol, dan meminimalkan dampak peristiwa

yang

akan terjadi dimasa yang akan datang. Tujuan dari risiko manajemen adalah

untuk mengurangi risiko yang akan terjadi

untuk menghindari resiko yang

akan dihadapi perusahaan.

Melakukan pencegahan dan penggurangan

terhadap kemungkinan terjadinya peristiwa yang menimbulkan kerugian.”

2.2.4

Pengertian Penilaian Resiko

Menurut Peltier (2005: 16)

lebih spesifik

menyatakan bahwa,

“Penilaian resiko adalah proses yang ada didalam siklus hidup manajemen

resiko, organisasi menggunakan penilaian resiko untuk menentukan apa saja

ancaman yang dapat mengancam aset perusahaan mengalami kerugian.

Penilaian resiko dilakukan dengan tujuan melakukan pencegahan dan

pengurangan terhadap resiko yang akan menyebabkan kerugian. Penilaian

resiko dengan menentukan pengendalian untuk mencegah terganggunya

proses bisnis perusahaan. ”

Tahapan dalam penilaian resiko menurut Peltier (2005: 16):

1.

Definisi Aset (Asset Definition)

Langkah pertama dalam proses penilaian resiko dilakukan secara

menyeluruh. Penilaian resiko dilakukan secara akurat, pemimpin tim

penilaian resiko akan melakukan proses mengidentifikasi aplikasi,

system, atau aset yang sedang dianalisa.

2.

Identifikasi Ancaman (Threat Identification)

Langkah kedua ancaman

adalah

sebagai suatu peristiwa yang tidak

diinginkan yang dapat mempengaruhi tujuan bisnis dalam perusahaan.

|

|

20

Beberapa ancaman yang terjadi harus dapat dikontrol dengan baik dan

benar pada saat ancaman itu datang. Sumber ancaman didefinisikan

sebagai keadaan atau peristiwa yang berpotensi menyebabkan

kerusakan pada aset didalam perusahaan.

3.

Menentukan Probabilitas Kejadian

(Determine Probability of

Occurrence)

Langkah ketiga adalah Tim manajemen risiko akan memperoleh suatu

kemungkinan yang menunjukkan

bahwa potensi

ancaman dapat

dilaksanakan terhadap aset penilaian resiko dianalisis.

4.

Tentukan Dampak Ancaman(Determine the Impact of the Threat)

Langkah keempat Setelah menentukan ancaman yang terjadi,

menentukan dampak dari ancaman yang akan dihadapi didalam

organisasi. Dalam menetukan dampak ancaman yang terjadi perlu

ditentukan ruang lingkup dari menganalisa resiko telah diidentifikasi

dengan baik.

5.

Pengendalian yang direkomendasikan (Controls Recommended)

Langkah kelima adalah mengidentifikasi kontrol dan perlindungan

yang memungkinkan dapat menghindari resiko, atau mengurangi

resiko yang akan dihadapi.

6.

Dokumentasi(Dokumentation)

Langkah ke-enam adalah hasil

yang didapatkan harus

didokumentasikan dengan menggunakan format standar dan laporan

yang dikeluarkan diserahkan kepada pemilik aset. Laporan ini akan

membantu manajemen senior dan pemilik bisnis dalam membuat

keputusan berdasarkan kebijakan, prosedur, anggaran, dan sistem

didalam manajemen.

Proses penilaian resiko menurut Peltier (2008: 41):

a.

Integritas (Integrity)

Informasi seperti yang dimaksudkan atau diinginkan,

tanpa

pengungkapan informasi yang tidak sah atau yang tidak diinginkan.

b.

Kerahasiaan (Confidentiality)

Informasi yang belum mengalami pengungkapan informasi yang tidak

sah atau yang tidak diinginkan.

|

|

21

c.

Ketersediaan (Availability)

Aplikasi, sistem, atau sumber daya informasi bisa diakses saat

diperlukan.

2.2.5

Pengertian Facilitated Risk Analysis and Assessment Process (FRAAP)

Menurut Peltier (2005:129)

lebih spesifikmenyatakan bahwa,

“Facilitated Risk Analysis and Assessment Process (FRAAP) adalah sebagai

proses yang efisien dan disiplin untuk memastikan bahwa informasi risiko

keamanan yang terkait dengan operasi bisnis dapat dipertimbangkan dan

didokumentasikan. Metode ini merupakan pendekatan dalam melakukan

resiko kualitatif. Dengan menggunakan FRAAP diharapkan proses analisis

resiko dapat dilakukan dalam hitungan hari, bukan mingguan, atau bulanan.

Dengan demikian analisis resiko bukan merupakan kendala, tetapi proses

yang sangat mungkin dilakukan. Proses ini melibatkan menganalisis satu

sistem, aplikasi, proses bisnis, atau operasi bisnis pada suatu waktu.”

FRAAP terdiri dari 3 komponen utama, diantaranya:

1.

The Pre-FRAAP Meeting

Pertemuan Pre-FRAAP adalah kunci bagi keberhasilan proyek. Pada

tahap ini pertemuan biasanya berlangsung selama satu jam dan

biasanya dilakukan di kantor klien. Pertemuan ini dihadiri oleh

Manajer perusahaan (perwakilan perusahaan), pemimpin proyek,

fasilitator dan orang yang berkepentingan dalam proyek.

Peraturan ThePre-FRAAP Meeting, Setiap proses analisis risiko

dibagi menjadi tiga sesi yang berbeda:

a.

Pertemuan Pre-FRAAP biasanya memakan waktu sekitar satu

jam,

termasuk pemilik bisnis,

pemimpin proyek, juru tulis,

dan fasilitator.

b.

Sesi FRAAP berlangsung sekitar empat jam dan terdiri

15

sampai 30 orang.

c.

The Post-FRAAP adalah di mana hasil yang telah dianalisis

dan ringkasan laporan selesai. Proses ini bisa memakan waktu

hingga lima hari kerja untuk menyelesaikan.

Ada 6 komponen utama yang muncul dari sesi ini:

a.

Prescreening Results

|

|

22

Hasil

prescreening

yang dilakukan dapat mengubah

kebutuhan untuk melakukan penilaian resiko.

b.

Scope Statement

Pemimpin proyek dan manajer bisnis akan membuat

pernyataan mengenai peluang-peluang yang ada untuk

kemudian ditinjau.

c.

Visual Diagram

Pembuatan diagram proses (dalam bentuk 1 halaman atau

diagram bentuk gambar) mengenai pernyataan ruang lingkup

untuk ditinjau kembali.

Visual Diagramakan digunakan

selama sesi FRAAP untuk memperkenalkan tim dengan

mengenalkan proses dimulai dan berakhir.

Tiga cara dasar dalam proses mengidentifikasi adalah:

1)

Auditory

Orang-orang ini harus mendengar sesuatu, lalu

memahaminya selama pemilik proyek sedang

menyajikan ruang lingkup proyek kepada tim.

2)

Mechanical

Jenis pembelajaran ini harus dapat menuliskan elemen-

elemen apa yang harus dipelajari.

3)

Visual

Jenis pembelajaran

ini perlu melihat gambar atau

diagram yang digunakan untuk memahami apa yang

sedang dibahas. Orang-orang yang belajar melalui

metode ini biasanya mereka memiliki papan putih di

dalam kantor mereka, karena mereka sering

menggunakannya.

d.

Establish The FRAAP team

Sebuah tim FRAAP biasanya memiliki anggota antara 15-30

orang. Tim ini terdiri dari perwakilan proses bisnis,serta

infrastruktur dan bidang pendukung bisnis.

e.

Meeting Mechanics

Dalam pertemuan ini manajer bisnis bertangung jawab dalam

penyediaan ruang meeting, melakukan penjadwalan ruang

|

|

23

meeting, pengaturan waktu meeting, dan menyediakan bahan-

bahan yang mendukung berjalannya meeting tersebut.

f.

Agreement on Definitions

Dalam sesi pre-FRAAP dibutuhkan persetujuan terhadap

definisi FRAAP.

Persetujuan tersebut haruslah berdasarkan

pada adanya review

(integritas, kerahasiaan, ketersediaan).

Selama sesi pre-FRAAP sangatlah penting untuk

mendiskusikan ancaman utama dalam proses bisnis.

The Pre-FRAAP Meeting mempunyai Definisi yaitu:

a.

Threat (Ancaman)

Peristiwa potensial yang memiliki dampak negative pada suatu

tujuan bisnis atau misi suatu perusahaan.

b.

Control (Kontrol)

Tindakan yang diambil untuk mencegah, mendeteksi,

mengurangi, atau menghilangkan, yang beresiko untuk tujuan

bisnis atau pernyataan misi perusahaan.

c.

Integrity (Integritas)

Informasi adalah sebagaimana dimaksud, tanpa adanya

modifikasi atau korupsi.

d.

Confidentiality (Kerahasiaan)

Informasi bersifat rahasia.

e.

Availability (Ketersediaan)

Perlindungan dari upaya untuk menjaga informasi bagi yang

hanya membutuhkan informasi.

f.

High probability

Tingkat kelemahan yang sangat besar yang ada dalam sistem

atau operasional perusahaan dan berpotensi berdampak pada

proses bisnis secara signifikan sehingga kontrol harus

ditingkatkan.

g.

Medium probability

Ada beberapa kelemahan dan berpotensi berdampak pada

proses bisnis secara signifikan, kontrol dapat dilakukan dan

harus ditingkatkan.

h.

Low probability

|

|

24

Sistem sudah harus dibangun dengan baik

dan dioperasikan

dengan benar.Tidak ada kontrol tambahan yang dibutuhkan

untuk mengurangi kerentanan.

i.

High impact

Cenderung menempatkan perusahaan diluar dari bisnis atau

sangat merusak prospek usaha dan pembangunan.

j.

Medium impact

Akan menyebabkan kerusakan yang signifikan dan biaya,

namun perusahaan akan bertahan.

k.

Low impact

Operasional yang diharapkan mampu dikelola sebagai bagian

dari business life cycle.

2.

The FRAAP Session

Dalam tahap The FRAAPSession

ini dibagi menjadi 2 tahap.

Tahap

pertama dijadwalkan selama empat jam, dan biasanya memiliki

anggota sebanyak 15-25 orang. Beberapa

lembaga pemerintah telah

memperluas sesi berlangsung selama 3 hari, tetapi biasanya didalam

sektor bisnis dan sebagian instansi pemerintah berlangsung selama 4

jam, adalah terdiri dari setiap kelompok orang yang dapat

mengabdikan untuk proyek tersebut.

Tahap Pertama TheFRAAPSession:

a.

Mengidentifikasikan ancaman

b.

Menetapkan tingkat resiko

c.

Mendokumentasikan kontrol

Tahap Kedua TheFRAAPSession:

a.

Mengidentifikasikan kontrol yang sudah ada.

b.

Apabila ada risiko tingkat tinggi yang tidak memiliki kontrol,

makapemilik akan memilih kontrol yang akan diambil

untuk

risiko high-level.

c.

Untuk setiap kontrol baru yang terpilih, tim akan

mengidentifikasi kelompok atau individu yang bertanggung

jawab untuk pelaksanaan kontrol tersebut.

|

25

Sejumlah ancaman yang diidentifikasi secara langsung terkait dengan

unsur-unsur dalam program keamanan informasi, terdapat ancaman

seperti:

a.

Password yang di-posting pada workstation.

b.

Karyawan meninggalkan workstation login

dan tanpa

pengawasan.

c.

Karyawan meninggalkan bahan kerja setelah jam kantor.

d.

Password berselancar atau kode akses lainnya.

e.

Akses tidak sah ke daerah terlarang.

Posisi terakhir dalam The FRAAPSession

adalah untuk

mengidentifikasi kontrol bagi mereka yang merupakan ancaman yang

harus diidentifikasi karena memiliki resiko tinggi.

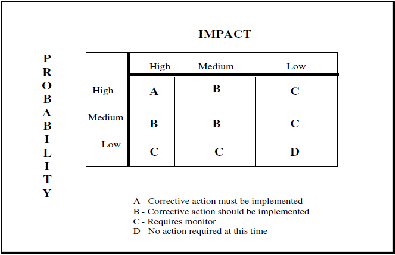

Gambar 2.1Matrix Prioritas

Sumber: Thomas R Peltier (2005)

Keterangan Gambar:

A - Tindakan korektif harus diterapkan

B - Tindakan perbaikan yang diusulkan

C - Membutuhkan pemantauan

D - Tidak ada tindakan yang diperlukan saat ini

|

26

3.

The Post-FRAAP

Konsep bahwa FRAAP dapat diselesaikan dalam waktu empat jam.

The Pre-FRAAPMeeting

membutuhkan waktu satu jam dan The

FRAAP session

akan

memakan waktu sekitar empat jam. Kedua

bagian ini adalah proses pengumpulan informasi dari proses analisis

resiko. Aturan standar praktis adalah bahwa untuk setiap jam

pengumpulan informasi, memungkinkan 4-5

jam untuk analisis dan

pelaporan tertulis.

Rencana ini akan mencakup The FRAAPSession tahap 1 dan tahap 2:

a.

Mengidentifikasi ancaman.

b.

Menetapkan tingkat resiko yang akan terjadi.

c.

Mencatat kemungkinan pengendalian yang dilakukan

d.

Mengidentifikasi pengendalian.

e.

Menentukan orang yang bertanggung jawab yang akan

mendokumentasikan informasi dan kombinasi dalam

pemeriksaan pengendalian biaya, dan laporan akhir yang akan

muncul.

2.2.6.1 Resiko The FRAAP Session

Pembentukan tingkat resiko ancaman adalah yang paling penting dan

tugas yang paling sulit untuk menyelesaikan dalam proses penilaian resiko.

FRAAP worksheets setelah ancaman telah diidentifikasi yaitu:

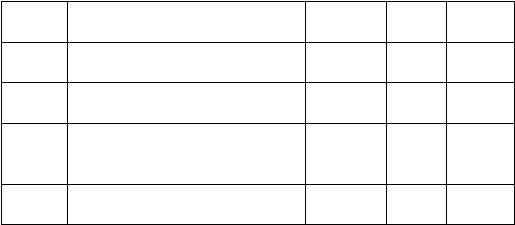

Tabel 2.2 FRAAP Worksheet setelah ancaman telah diidentifikasi

Threat

Number

Threat

Review

Element

Risk

Level

Possible

Control

1

Informasi diakses oleh personel

tidak semua memiliki akses

Integritas

2

Tidak jelas atau tidak ada versi

Informasi yang didapat

Integritas

3

Database dapat rusak oleh

kegagalan perangkat keras atau

perangkat lunak yang buruk

Integritas

4

Data dapat rusak karena tahap

yang kurang lengkap

Integritas

|

27

5

Kemampuan untuk mengubah data

dalam menterjemahkan dan

kemudian mengubahnya kembali

menjadi semula menutupi aktivitas

Integritas

6

Kegagalan untuk melaporkan

masalah

Integritas

7

Proses berjalan tidak lengkap atau

mengalami kegagalan untuk

menjalankan sebuah proses yang

data yang sedang berjalan

Integritas

8

Kurangnya proses internal untuk

menciptakan suatu pengendalian

dalam mengelola data

Integritas

9

Tidak ada notifikasi

pemberitahuan jika terdapat

masalah

Integritas

10

Informasi yang digunakan dalam

konteks yang salah

Integritas

2.2.6.2 Pengendalian FRAAP

Menurut Peltier (2005:

176) ada 34 proses pengendalian yang dapat

dipilih oleh suatu organisasi IT atau kelompok lainyang mendukung proses

bisnis. 34 proses pengendalian adalah:

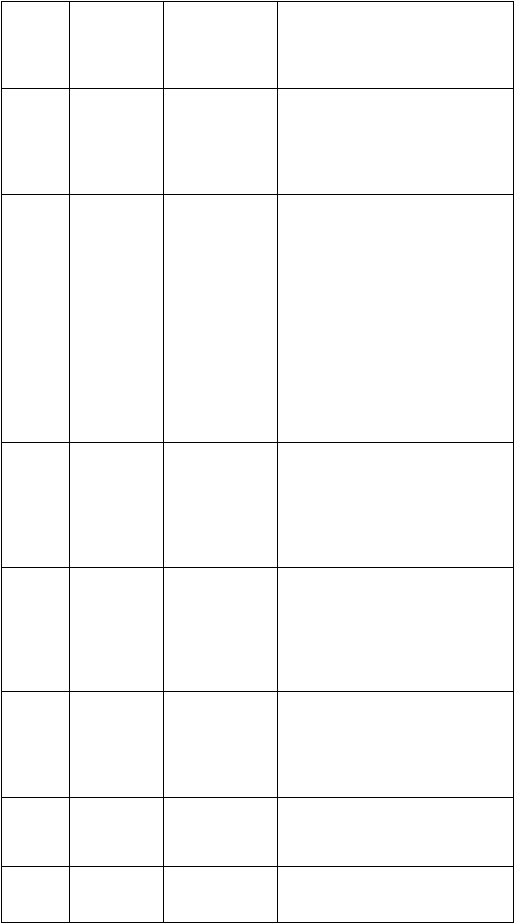

Tabel 2.3Daftar Kontrol Menggunakan 34 proses pengendalian

Control

Number

IT Group

Descriptor

Definition

1

Operasi

Kontrol

Back-up

Persyaratan back-up

yang akan

ditentukan dan dikomunikasikan

mengenai operasi yang dilakukan,

termasuk adanya pemberitahuan

elektronik mengenai, permintaan

notifikasi bahwa back-up

telah

selesai

dan dapat dikirimkan

kepada bagian administrasi sistem

aplikasi. Operasi ini dilakukan

sesuai dengan prosedur yang telah

ditetapkan.

2

Operasi

Kontrol

Rencana

Pemulihan

Mengembangkan, dokumen, uji,

data serta prosedur pemulihan

yang dirancang untuk memastikan

bahwa aplikasi dan informasi

|

28

dapat dipulihkan menggunakan

back-up

data yang dibuat untuk

menghindari kerugian yang akan

dialami perusahaan.

3

Operasi

Kontrol

Analisis risiko

Melakukan analisis risiko untuk

mengidentifikasikan ancaman,

dan mengidentifikasi

pengendalian yang akan

dilakukan.

4

Operasi

Kontrol

Antivirus

(1) Memastikan bahwa daerah

setempat terdapat jaringan (LAN)

yang aman untuk melakukan

instalasi

untuk standarisasi

perusahaan kepada perangkat

lunak, dan memasangkan

antivirus kepada semua komputer.

(2) Pelatihan serta kesadaran

dalam mencegah terjadinya virus

yang akan terjadi untuk

melindungi informasi penting

mengenai data perusahaan.

5

Operasi

Kontrol

Interface

Sistem dalam memberikan

informasi yang akan diidentifikasi

dan dikomunikasikan untuk

menekankan dampak aplikasi

yang tidak tersedia didalam

perusahaan.

6

Operasi

Kontrol

Pemeliharaan

Persyaratan waktu untuk

melakukan teknis pemeliharaan

yang akan dilacak sesuai

permintaan yang disesuaikan dan

dikomunikasikan kepada bagian

manajemen

7

Operasi

Kontrol

Persetujuan

Service level

Memperoleh perjanjian didalam

tingkat pelayanan untuk

menetapkan pelanggan ditingkat

harapan dan jaminan dari operasi

yang dilakukan.

8

Operasi

Kontrol

Pemeliharaan

Memperoleh pemeliharaan dan

perjanjian dengan pemasok untuk

memfasilitasi status operasional.

9

Operasi

Kontrol

Perubahan

Pengelolaan

Kontrol migrasi produksi, yang

akan mencari dan menghapus

proses–proses yang tidak berguna

|

29

dan untuk memastikan dapat

menyimpan data secara benar agar

tidak menggalami kebocoran

informasi.

10

Operasi

Kontrol

Analisa

Dampak Bisnis

Sebuah analisis dampak bisnis

formal yang akan dilakukan untuk

menentukan dampak aset yang

akan menggalami tingkat

kekritisan relative yang dialami.

11

Operasi

Kontrol

Back-up

Pelatihan untuk melakukan back-

up

ke sistem administrator yang

akan diberikan dan tugas untuk

mereka sehingga dapat berlatih

mengenai program yang sedang

dijalankan.

12

Operasi

Kontrol

Back-up

Sebuah keamanan karyawan resmi

yang dilakukan dengan suatu

program yang telah

diimplementasikan dan diperbarui

dan disajikan kepada karyawan

yang setidaknya dilakukan secara

periode dalam kurun waktu 1

tahun.

13

Operasi

Kontrol

Rencana

Pemulihan

Menerapkan mekanisme untuk

membatasi akses untuk informasi

rahasia.

14

Operasi

Kontrol

Analisis Risiko

Menerapkan mekanisme

otentikasi dan otorisasi pengguna

(seperti firewall dial-in control,

ID yang aman) untuk membatasi

akses selain personil yang

berwenang.

15

Aplikasi

Kontrol

Aplikasi

Kontrol

Merancang dan

mengimplementasikan

pengendalian aplikasi (didalam

entri data seperti mengedit,

memeriksa, dan membutuhkan

validasi, indikator alarm,

kemampuan kadaluarsa password)

untuk memastikan integritas,

kerahasiaan, dan ketersediaan

aplikasi informasi.

16

Aplikasi

Kontrol

Penerimaan

Testing

Mengembangkan prosedur

pengujian untuk diikuti selama

aplikasi masih dikembangkan

|

30

selama adanya proses modifikasi

untuk aplikasi yang mencakup

adanya penggunaan partisipasi

dan penerimaan banyak user.

17

Aplikasi

Kontrol

Training

Melaksanakan program-program

pengguna (user

yang melakukan

kinerja evaluasi) yang dirancang

untuk mendorong kepatuhan

terhadap kebijakan dan prosedur

untuk memastikan pemanfaatan

yang tepat dari penggunaan

aplikasi tersebut.

18

Aplikasi

Kontrol

Training

Pengembang aplikasi yang akan

menyediakan dokumentasi,

bimbingan, dan dukungan kepada

staff

operasi yang menerapkan

kerja sama atau mekanisme dalam

memastikan proses dalam

memberikan informasi dapat

berjalan dan diaplikasi dengan

aman dan terkendali.

19

Aplikasi

Kontrol

Perbaikan

Strategi

Tim pengembangan akan

melakukan penggembangan

strategi korektif seperti proses

ulang, serta proses revisi,

sehingga dapat bejalan dengan

baik.

20

Keamanan

Kontrol

Kebijaksanaan

Mengembangkan kebijakan dan

prosedur untuk

membatasi akses

dan hak istimewa kepada orang–

orang yang tidak berkepentingan.

21

Keamanan

Kontrol

Training

Pengguna akan menerima

instruksi pelatihan dan

dokumentasi untuk menentukan

penggunaan yang tepat dalam

menggunakan aplikasi.

Pentingnya menjaga kerahasiaan

account

pengguna, password, dan

kerahasiaan informasi yang bocor.

22

Keamanan

Review

Menerapkan mekanisme untuk

melakukan pengawasan,

pelaporan, dan audit dalam

kegiatan mengidentifikasi

membutuhkan tinjauan

independen, termasuk ulasan

penggunaan ID dalam

|

31

memastikan, serta memverifikasi

proses bisnis yang dibutuhkan.

23

Keamanan

Kontrol

Aset

Klasifikasi

Aset yang akan diperiksa dan

diklasifikasi menggunakan

kebijakan, standar, dan prosedur

aset sesuai klasifikasi perusahaan.

24

Keamanan

Kontrol

Akses Kontrol

Mekanisme untuk melindungi

database

terhadap hak akses sah,

dan melakukan modifikasi yang

dibuat dari bagian luar aplikasi.

25

Keamanan

Kontrol

Pengelolaan

Mendukung

Meminta dukungan manajemen

untuk menjamin kerja sama dan

koordinasi dari berbagai unit

bisnis.

26

Keamanan

Kontrol

Hak Milik

Proses dimana tempat untuk

memastikan mengenai aset

perusahaan yang dimiliki untuk

melindungi dan harus memenuhi

perjanjian lisensi kepada pihak

ketiga.

27

Keamanan

Kontrol

Kesadaran

Atas Perlunya

Keamanan

Mengimplementasikan kontrol

akses mekanisme dalam

mencegah akses yang tidak sah.

Mekanisme yang dimaksud adalah

termasuk kemampuan mendeteksi

dan pelaporan upaya untuk

mengidentifikasi adanya

pelanggaran keamanan informasi

yang dilakukan.

28

Keamanan

Kontrol

Akses Kontrol

Menerapkan enkripsi mekanisme

(data dari ujung ke ujung) untuk

mencegah akses tidak sah untuk

melindungi integritas dan

kerahasiaan informasi yang

dirahasiakan.

29

Keamanan

Akses Kontrol

Mematuhi manajemen dalam

perubahan proses yang dirancang

untuk memfasilitasi,

memodifikasikan apikasi, untuk

memastikan langkah tepat dalam

melakukan pencegahan sebelum

terjadinya risiko yang tidak

diinginkan. Adanya modifikasi

darurat yang dilakukan didalam

|

32

proses ini.

30

Keamanan

Akses Kontrol

Prosedur kontrol dilakukan untuk

memastikan bahwa sistem yang

tepat dengan adanya dengan

sistem log

yang harus ditinjau

oleh orang ketiga serta bagian

independen pada sistem

pembaharuan yang ada.

31

Keamanan

Kontrol

Akses kontrol

Dalam konsultasi dengan

memberikan fasilitas manajemen,

memfasilitasi pelaksanaan kontrol

keamanan yang dirancang untuk

melindungi informasi, software,

dan hardware

yang dibutuhkan

dari sistem.

32

Sistem

Kontrol

Perubahan

Pengelolaan

Persyaratan cadangan yang akan

ditentukan

dan dikomunikasikan

melalui operasi yang dilakukan,

termasuk permintaan adanya

notifikasi elektronik bahwa back-

up

telah diselesaikan lalu dikirim

ke bagian administrasi sistem

aplikasi. Operasi yang dilakukan

akan diminta untuk menguji

operasi tersebut berdasarkan

prosedur yang ada.

33

Sistem

Kontrol

Monitor

Sistem Log

Mengembangkan dokumen, dan

uji prosedur pemulihan yang

dirancang untuk memastikan

bahwa aplikasi dan informasi

dapat dipulihkan, menggunakan

back-up dibuat dalam menghadapi

terjadi kerugian.

34

Keamanan

Fisik

Keamanan

fisik

Melakukan analisis risiko untuk

menentukan dan identifikasi

ancaman dalam mengidentifikasi

hal yang memungkinkan untuk

adanya perlindungan atau

pengendalian.

|