|

BAB 2

TINJAUAN PUSTAKA

2.1 Teori yang berkaitan dengan Jaringan

Pada bagian ini menjelaskan tentang teori-teori yang berkaitan dengan

jaringan komputer sebagai landasan dan acuan dal

perancangan monitoring

system ja ringan di Direktorat Jenderal Sumbe r Daya d

Pera ngkat Pos dan

Informatika.

2.1.1 Jaringan Komputer

Menurut Forouzan (2007:7) Jaringan komputer a dalah sekumpulan

perangkat (yang biasanya disebut dengan node) yang terhubung oleh

link komunika si. Sebuah node tersebut berupa komputer, printer, atau

perangkat lainnya yang dapat mengirim atau menerima data yang di

hasilkan oleh node lainnya yang berada didalam jaringan. Pada sebuah

jaringan komputer yang baik harus memenuhi sejumlah kriteria,

dianta ranya:

a. Performance

Ukuran dari performance bisa bermacam-macam, termasuk

didalamnya adalah waktu transit (transit time) da n waktu response

(response time). Transit time adalah banyaknya waktu yang

dibutuhkan data untuk melakukan “ perjalanan”

dari satu device ke

device lainnya. Sedangkan re sponse time adalah selisih waktu

antara permintaa n dengan respon terhadap permintaan.

b. Reliability

Untuk menjamin akurasi pengirima n data, realibilitas ja ringan

dapat diukur dari seberapa seringnya kegaga lan pengirima n data

(frequency failure) yang terjadi waktu yang dibutuhkan untuk

prose s recover setelah terjadinya kegagalan (recovery time after a

failure), da n a ntisipa si jaringa n terhadap kejadian ya ng dilua r

sistem (catastrophe).

|

c. Security

Masalah keamanan jaringan termasuk melindungi data dari hak

a kse s ya ng tidak sah, melindungi data dari kerusakan dan

pengembangan, dan menera pkan kebijakan dan prosedur untuk

pemulihan dari pelanggaran dan kehilangan data.

2.1.2 Klasifikasi Jaringan Komputer

Menurut Forouzan (2007:13-15)

Berdasa rkan ruang lingkup

ja ngkauan, jaringan komputer dapat dibagi menjadi, LAN (Local Area

Network), MAN (Me tropolitan Are a Network), WAN (Wide Area

Network).

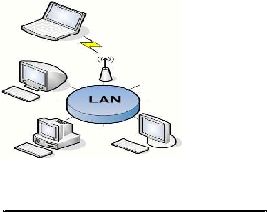

2.1.2.1 LAN (Local Area Network)

Local Area Network adalah jaringan yang biasanya milik

pribadi dan menghubungkan perangkat dalam satu kantor,

gedung, atau kampus. Terga ntung pada kebutuhan organisasi

dan je nis te knologi yang digunakan, sebuah LAN dapat

sesederhana dua PC dan printer di kantor/rumah. Saat ini,

ukuran LAN dibatasi hingga beberapa kilometer.

Gambar 2.1 Local Area Network (LAN)

(Sumber: http://cis.msjc.edu/c ourses/images/LAN.jpg

dia kse s pa da tanggal 13 April 2014)

|

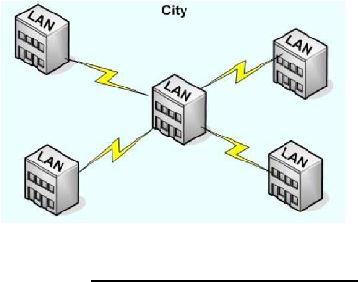

2.1.2.2 MAN (Metropolitan Area Network)

Metropolitan Area Network adalah ja ringan dengan ukuran

antara LAN dan WAN. Biasanya me ncakup area dalam satu

kota. Contoh yang bagus untuk MAN adalah bagian dari

jaringan perusahaan te lepon yang menyediakan layanan DSL

kecepata n tinggi kepada pelanggan. Contoh yang lain adalah

jaringan TV kabe l yang awalnya didesain untuk TV kabel, tapi

sekarang ini dapat juga digunaka n untuk koneksi kecepatan

tinggi ke internet.

Gambar 2.2 Metrpolitan Area Network (MAN)

(Sumbe r: http://cis.msjc.e du/courses/image s/MAN.jpg

diakses pada tanggal 13 April 2014)

2.1.2.3 WAN (Wide Area Network)

Wide Area Network adalah sebuah jaringan yang

menyediaka n transmisi data, gambar, audio, dan informasi

video ja rak jauh meliputi area geografi yang luas yang da pat

berupa sebuah negara, sebuah benua, atau bahkan se luruh dunia.

|

Gambar 2.3 Wide Area Network (WAN)

(Sumber: Modul Teori Jaringa n Komputer, p9)

2.1.3 Arsitektur Protokol Jaringan

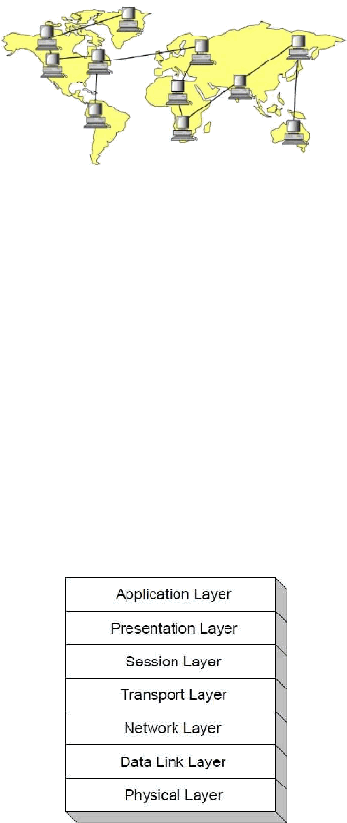

2.1.3.1 Open Sy stem Inte rconnection (OSI) Mode l

Menurut Iwan Sofana (2011:105-109) Open System

Interconnection (OSI) atau bia sa disebut dengan model

referensi OSI adalah sebuah model arsitektur

untuk jaringan

komputer yang mendefinisikan sta ndar untuk menghubungkan

komputer-komputer dari vendor yang berbeda agar dapat

berlangsung denga n baik. Model OSI ini dikembangkan oleh

International Organization for Standardization (ISO) di Eropa

pada tahun 1977. Model OSI ini disebut juga model OSI tujuh

lapis a tau OSI sev en layer.

Gambar 2.4 Model Arsitektur OSI Layer

|

|

(Sumber: Hasan Maulana, Konsep Jaringan, p28)

2.1.3.1.1 Application Lay er

Berfungsi sebagai antarmuka (penghubung)

aplikasi dengan fungsiona litas jaringan, mengatur

bagaimana aplikasi dapat mengakses jaringan, dan

kemudian membuat pesan-pesan kesalaha n. Pada

lay er ini lah sesungguhnya user “berinteraksi denga n

jaringan”

Contoh protokol yang berada pada lapisan ini: FTP,

telnet, SMTP, HTTP, POP3, NFS.

2.1.3.1.2 Pre sentation Layer

Berfungsi untuk mentranslasikan data yang

hendak ditransmisikan oleh aplikasi ke dalam format

yang dapat ditransmisikan melalui jaringan. Protokol

yang berada pa da level ini adalah sejenis redirector

software, seperti network shell semacam Virtual

Network Computing (VNC) atau Remote Desktop

Protocol (RDP). Kompresi data dan enkripsi juga

ditangani layer ini.

2.1.3.1.3 Session Layer

Berfungsi untuk mendefinisikan bagaimana

koneksi dimulai, dipelihara, dan diakhiri. Selain itu,

di level ini juga dilakukan resolusi nama. Beberapa

protokol pada layer ini:

•

NETBIOS, protokol yang dikembangkan IBM,

menyediakan layanan untuk layer prese ntation

da n layer application.

•

NETBEUI, (NETBIOS Extended User

Interface), protokol pengembangan dari

NETBIOS, digunakan pada Microsoft

ne tworking.

|

|

•

ADSP (Apple Talk Data Stream Protocol).

•

PAP (Printer Access Protocol), protokol untuk

printer Postscript pada jaringan Apple Talk.

2.1.3.1.4 Transport Laye r

Berfungsi untuk memeca h data menjadi paket-

pake t data serta me mberikan nomor urut setiap pake t

se hingga da pat disusun kembali setelah diterima.

Paket yang diterima dengan sukses akan diberi tanda

(ac knowle dgement). Seda ngkan paket yang rusak

atau hilang ditengah ja lan akan dikirim ulang.

Contoh protokol yang digunakan pada layer ini

se perti: UDP dan TCP.

2.1.3.1.5 Network Layer

Berfungsi untuk mendefinisikan alamat-alamat

IP, membuat header untuk paket-paket, dan

melakukan routing melalui internetworking dengan

menggunakan router dan switch layer 3. Pada layer

ini juga dilakukan proses deteksi error dan transmisi

ulang paket-paket yang error.

Contoh protokol yang diguna kan seperti: IP, IPX.

2.1.3.1.6 Data-Link Layer

Berfungsi untuk menentukan bagaimana bit-bit

data dike lompokkan menjadi format yang disebut

frame. Pa da level ini terjadi error correction, flow

control, pe ngalamatan perangkat keras (MAC

Address), dan menentukan bagaima na perangkat-

perangkat jaringan seperti bridge dan switch layer 2

beroperasi.

Contoh protokol yang digunakan pada layer ini

adalah: Ethernet (802.2 & 802.3), Token Bus

(802.4), Token Ring (802.5), Demand Priority

(802.12).

|

2.1.3.1.7 Physical Layer

Berfungsi untuk mendefinisikan media transmisi

jaringan, metode pensinyalan, sinkronisasi bit,

arsitektur jaringan (seperti halnya Etherne t atau

Tok en Ring), topologi jaringan, dan pengabelan.

Selain itu, level ini juga mendefinisikan bagaimana

Network Interface Card (NIC) berinteraksi denga n

me dia wire atau wireless.

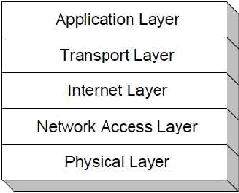

2.1.3.2 TCP/IP Model

Menurut Gin-gin Yugia nto dan Oscar Rahman (2012:41-43)

TCP (Transmission Control Protocol) adalah suatu protokol

atau perantara yang dapat mentransmisika n data per segmen,

artinya paket data dipecah dalam jumlah yang se suai dengan

besaran pake t, kemudian dikirim satu persatu hingga selesai.

Gambar 2.5 Model Arsitektur TCP/IP

(Sumber: Hasan Maulana, Konsep Jaringan, p30)

2.1.3.2.1 Application Lay er

Application Layer merupakan lapisan terakhir

dalam arsitektur TCP/IP yang berfungsi

me ndefinisikan aplikasi-aplikasi yang dijalankan

pada jaringan. Contohnya adalah SMTP (Simple Mail

Transfer Protocol) untuk pengirima n e-mail, FTP

|

|

(File Transfer Protocol) untuk transfer file, HTTP

(Hyper Text Transfer Protocol) untuk aplikasi web,

NNTP (Network News Transfer Protocol) untuk

distribusi news group dan lain-lain.

2.1.3.2.2 Transport Laye r

Pada Transport Layer mendefinisikan cara-cara

untuk melakukan pengiriman data antara e nd to e nd

host secara handal. Lapisan ini menjamin bahwa

informasi yang diterima pada sisi penerima adalah

sama dengan informasi yang dikirimkan pada

pengirim. Untuk itu, lapisan ini memiliki beberapa

fungsi penting antara lain:

•

Flow Control

Pengiriman data yang telah dipecah menjadi

paket-paket tersebut harus diatur sedemikian rupa

agar pengirim tidak sampai mengirimkan da ta

dengan kecepatan yang melebihi kemampuan

penerima da lam menerima data.

•

Error Detection

Pengirim da n penerima juga mele ngkapi da ta

dengan sejumlah informasi yang bisa digunakan

untuk memeriksa da ta yang dikirimkan bebas dari

kesalahan. Jika ditemukan kesalahan pada paket

data yang diterima, maka penerima tidak akan

menerima data tersebut. Pengirim akan mengirim

ulang paket data yang mengandung kesalahan

tadi. Namun hal ini dapat menimbulkan delay

ya ng cukup berarti.

2.1.3.2.3 Internet Layer

Internet Layer mendefinisikan bagaimana hubungan

dapa t terjadi antara dua piha k yang berada pada

jaringan yang berbeda seperti Network Layer pada

OSI. Pada jaringa n Internet yang terdiri atas puluhan

|

|

juta host dan ratusan ribu jaringa n lokal, lapisan ini

bertuga s untuk me njamin agar suatu paket yang

dikirimkan dapat menemukan tujua nnya dimana pun

berada. Oleh karena itu, lapisan ini memiliki peranan

penting terutama dalam mewujudkan

internetworking yang meliputi wilayah luas

(worldwide Internet). Beberapa tugas penting pada

lapisan ini adalah:

•

Addressing

Bertugas untuk melengkapi setiap datagram

denga n alamat Internet dari tujuan. Alamat pada

protokol inilah yang dikenal dengan Internet

Protocol Address (IP Address). Karena

penga lama tan (addressing) pada jaringan TCP/IP

berada pada level ini (software), maka ja ringan

TCP/IP indepe nden dari jenis media dan

komputer yang digunakan.

•

Routing

Routing bertugas untuk menentukan ke mana

data gram akan dikirim agar mencapai tujuan

yang diinginkan. Fungsi ini merupaka n fungsi

terpenting dari Internet Protocol (IP). Sebagai

protokol yang bersifat connectionless, proses

routing sepenuhnya ditentukan oleh jaringan.

Pengirim tidak memiliki ke ndali terhadap paket

yang dikirimkannya untuk bisa mencapai tujuan.

Router-router pada jaringan TCP/IP lah yang

sangat me nentukan dalam penyampaian

data gram dari penerima ke tujuan.

2.1.3.2.4 Network Layer

Network Layer mempunyai fungsi yang mirip

dengan Data Link layer pada OSI. Lapisan ini

me ngatur pe nyaluran data frame-frame data pa da

me dia fisik yang diguna kan secara handal. Lapisan

|

|

ini biasanya memberikan servis untuk deteksi dan

koreksi kesa lahan dari data yang ditransmisikan.

Beberapa c ontoh protokol yang digunakan pada

lapisan ini a dalah X.25 jaringan publik, Ethernet

untuk jaringan Etehernet, AX.25 untuk jaringan

Paket Ra dio.

1.1.3.2.5 Physical Lay er

Physic al Layer merupakan lapisan terbawah

yang mendefinisikan besaran fisik seperti media

komunikasi, teganga n, dan arus. Lapisan ini dapat

bervariasi be rgantung pada media komunikasi pada

jaringan yang bersangkutan. TCP/IP be rsifat

fleksibel sehingga dapat mengintegralkan berbagai

jaringan dengan me dia fisik yang berbeda -beda.

2.1.4 Topologi Jaringan

Menurut Iwan Sofana (2011:11-14) ada 4 “bentuk dasar” topologi

ja ringan, yaitu Topologi Bus, Ring, Star, Mesh.

2.1.4.1 Topologi Bus

Topologi Bus menggunakan sebuah kabe l backbone dan

semua host terhubung secara langsung pada kabel terse but.

2.1.4.1.1 Kelebihan Topologi Bus

Pada topologi Bus mempunyai kelebihan diantaranya:

•

Murah dan mudah di impleme ntasi

•

Tida k membutuhkan banyak ka bel

•

Tida k menggunaka n peralatan jaringa n khusus.

2.1.4.1.2 Kelemahan Topologi Bus

Topologi Bus juga mempunyai kelemahan yaitu:

•

Terjadi ga ngguan apabila menambahkan

atau mengurangi komputer pa da jaringan.

•

Me rusak sistem jaringan apabila a da kabel

yang rusak atau putus.

|

•

Sulit untuk me lakukan troubleshooting.

Gambar 2.6 Topologi Bus

(Sumber : Oka Susila, Modul Jaringan Komputer, p15)

2.1.4.2 Topologi Ring

Topologi Ring menghubungkan host dengan host lainnya

membentuk lingkaran tertutup atau loop.

2.1.4.2.1 Kelebihan Topologi Ring

Topologi Ring mempunyai kelebihan, yaitu:

•

Apabila a da kesa lahan pada kabel, membuat

pemecahan masalah atau troubleshooting lebih

muda h.

•

Mudah untuk di pasang atau di instalasi.

2.1.4.2.2 Kelemahan Topologi Ring

Kelemahan pada topologi Ring, yaitu:

•

Expansi ke jaringan dapat me nyebabkan

ganggua n jaringan.

•

Apabila ada kabel yang rusak atau putus dapat

merusak seluruh jaringan.

|

Gambar 2.7 Topologi Ring

(Sumber: Oka Susila, Modul Jaringan Komputer, p16)

2.1.4.3 Topologi Star

Topologi Star menghubungkan se mua komputer pada

sentral atau konsentrator. Biasanya konsentrator berupa

perangkat hub atau switch.

2.1.4.3.1 Kelebihan Topologi Star

Topologi Star mempunyai kelebihan, yaitu:

•

Mudah diperlua s tanpa adanya gangguan ke

jaringan.

•

Apabila ada kabel yang rusak atau putus maka

ha nya mempengaruhi pada satu user saja.

•

Mudah untuk melakukan troubleshooting dan

mengisolasi masalah.

2.1.4.3.2 Kelemahan Topologi Star

Topologi Star mempunyai kelemahan yaitu:

•

Membutuhkan lebih ba nyak kabel.

•

Lebih sulit untuk diterapkan.

|

Gambar 2.8 Topologi Star

(Sumber: Hasan Maulana, Konsep Jaringan, p21)

2.1.4.4 Topologi Mesh

Topologi Mesh menghubungkan setiap komputer sec ara

point-to-point yang berarti semua komputer a kan saling

terhubung satu-satu sehinggga tidak dijumpai ada link yang

terputus.

2.1.4.4.1 Je nis-Jenis Topologi Mesh

Ada dua jenis pada topologi Mesh yaitu topologi Full-

Mesh dan topologi Partial-Mesh.

2.1.4.4.1.1 Topologi Full-Mesh

Topologi Full-Mesh setiap

simpulnya memiliki rangkaian, yang

menghubungkan setiap node da lam

jaringan. Topologi Full-Me sh biasanya

disediakan sebagai backbone jaringan

dan topologi ini memerlukan biaya yang

sangat mahal dalam penerapannya dan

juga menghasilkan jumlah redundansi

terbesar.

|

Gambar 2.9 Topologi Fully-Mesh

(Sumber: Hasan Maulana, Konsep

Jaringan, p23)

2.1.4.4.1.2 Topologi Partial-Mesh

Topologi Partial-Mesh merupakan

topologi yang dimana beberapa nodes

dari jaringan yang te rhubung lebih dari

satu nodes dengan koneksi point-to-

point. Topologi ini biasanya terdapat

dalam ja ringan peripheral ya ng

terhubung ke bac kbone mesh penuh dan

topologi ini tidak memerlukan biaya

yang mahal serta menghasilkan jumlah

redudansi yang kecil.

Gambar 2.10 Topologi Partial-Mesh

(Sumber : Hasa n Maulana, Konsep

Jaringan, p23)

|

|

2.1.4.4.2 Kelebihan Topologi Mesh

Topologi Me sh mempunyai kelebihan, ya itu:

• Menyediakan jalur (path) yang le bih banyak antara perangkat.

• Jaringan dapat diperluas tanpa gangguan saat digunakan.

2.1.4.4.3 Kelemahan Topologi Mesh

Kele mahan pada topologi Mesh, yaitu:

•

Membutuhkan lebih ba nyak kabel dibandingkan topologi

lain nya.

•

Implementasi yang rumit.

2.1.5 Internet

Menurut Gin-Gin Yugianto dan Oscar Rachman (2012:36) Internet

ada lah suatu siste m jaringan komunikasi bebera

komputer yang

terhubung tanpa batas waktu maupun tempat, sehing

dapat dikatakan

sebaga i suatu komunitas jaringan global.

2.1.6 Network Monitoring System (NMS)

2.1.6.1 Definisi Network Monitoring System

Network Monitoring Sy stem (NMS) merupaka n tool yang

digunakan untuk melakukan monitoring/pengawasan pada

elemen-elemen yang ada di dalam jaringan kompute r.

2.1.6.2 Tujuan Network Monitoring Sy stem

Fungsi utama dari Network Monitoring System (NMS)

adalah melakukan pemantauan terhadap kualita s SLA (Service

Lev el Agreement) dari bandwidth yang digunakan. Hasil dari

pantauan tersebut biasanya dijadikan bahan da lam pengambilan

keputusan oleh pihak manajemen, disisi la in digunakan oleh

administrator jaringan (technical person) untuk menganalisa

apakah terdapat kejanggalan dalam operasional jaringan.

|

|

2.1.7 Fire wall

2.1.7.1 Definisi Firewall

Firewall merupakan se buah sistem atau kelompok sistem

yang menerapkan sebuah acc ess control policy terhadap lalu

linta s network yang melewati titik-titik akses network. (Chris

Brenton 2003:178)

2.1.7.2 Fungsi Firewall

Menurut Chris Brenton (2003:180-201) ada beberapa fungsi

umum pada firewall yaitu:

• Static packet filtering (Penyaringan paket secara statis)

Static packet filtering mengontrol lalu lintas network

menggunakan informasi yang disimpan di dalam header

paket.

• Dynamic packet filtering (Penyaringan paket secara dinamis)

Pada fungsi dynamic packet filtering, firewall berfungsi

untuk memantau status dari sebuah session komunikasi

dengan cara me-maintain sebuah ta bel koneksi.

• Stateful filtering (Penyaringan berdasarkan status)

Berfungsi untuk meningkatka n kema mpuan dari dynamic

pac ket filtering.

• Proxy

Berfungsi se bagai aplikasi yang menjadi media

atau

menengahi lalu lintas di antara dua buah segmen network.

2.1.8 Intrusion Detection System

2.1.8.1 Definisi Intrusion Detection System (IDS)

Intrusion Detection Syste m dapat di definisikan seba gai tool,

metode , sumber daya yang memberikan bantuan untuk

melakukan identifikasi, memberikan la poran terhadap a ktivitas

jaringan komputer. (Dony Ariyus 2007:27)

|

|

2.1.8.2 Fungsi Intrusion Detection System (IDS)

Menurut Dony Ariyus (2007:31-34) ada be berapa alasan

untuk memperoleh dan menggunakan IDS, dia ntaranya adalah:

• Mencegah resiko keamanan yang terus meningkat.

• Mendeteksi serangan da n pelangga ran kea manan sistem

jaringan ya ng tidak bisa dicegah oleh siste m yang umum

dipakai seperti fire wall.

• Mendeteksi serangan awal (biasanya network probe dan

aktivitas doorknob rattling).

• Mengamankan file yang keluar dari jaringan.

• Sebagai pengendali untuk security design dan administrator,

terutama bagi perusaha an/kantor yang besar.

• Menyediakan informasi yang a kurat terhadap gangguan se cara

langsung, meningka tkan diagnosis, re covery, da

mengoreksi faktor-faktor penyebab serangan.

2.1.8.3 Tipe Intrusion Detection System (IDS)

Pada da sarnya ada dua macam Intrusion Detec tion System

(IDS), yaitu:

• Host – Based: IDS host-based bekerja pada host yang akan

dilindungi. IDS jenis ini dapat melakukan be rbagai ma cam

tugas untuk mendeteksi serangan yang dilakukan pada host

tersebut. Keunggulan IDS host-based adalah pada tugas-

tugas yang berhubungan dengan keamanan file. Misalnya

ada-tidaknya file ya ng telah diubah atau ada usaha untuk

mendapatkan akses ke sensitive files.

•

Network Based: IDS network based biasanya berupa suatu

mesin yang khusus dipergunaka n untuk melakukan

monitoring seluruh segmen dari jaringan. IDS network

base d akan mengumpulkan pake t-paket data yang terda pat

pada jaringan dan kemudian menganalisisnya serta

menentukan apaka h paket-paket itu berupa suatu paket yang

|

normal atau suatu se rangan atau berupa aktifitas yang

mencurigaka n.

2.1.9 Intusion Prevention Sy stem (IPS)

Menurut Dony Ariyus (2007:51) Teknologi Intrusion Preve ntion

System memiliki kemampuan yang lebih lengkap dibandingkan IDS,

karena IPS dapat langsung mengambil la ngkah-langkah mitigasi untuk

mengatasi penyusup sedangkan pada IDS hanya memberikan peringatan

saja kepada pengguna.

IDS

IPS

(Intrusion Detection System)

(Intrusion Prevention System)

Install pada segme n jaringan Install pada segmen jaringan

(NIDS) dan pada host (HIDS)

(NIPS) dan pa da host (HIPS)

Berada pada jaringan sebagai

sistem yang pasif

Be rada pada jaringan sebagai

sistem yang aktif

Tidak bisa menguraikan lalu-

lintas enkripsi

Lebih baik untuk melindungi

aplika si

Managemen kontrol terpusat Managemen kontrol terpusa t

Baik untuk mendeteksi serangan Ideal untuk memblocking

perusakan web

Alerting (reaktif) Blocking (proaktif)

Tabel 2.1 Perbandingan IDS dan IPS

2.1.10 Linux

2.1.10.1 Definisi Linux

Menurut Wilfridus Bambang Triadi Handaya (2008:3)

Linux a dalah sistem turunan UNIX yang lengkap, dapa t

digunakan untuk jaringan, pengembangan perangkat lunak, dan

bahkan untuk penggunaan sehari-hari selain itu linux juga

merupakan alternatif OS yang jauh lebih murah jika

dibandingkan denga n OS komersial.

|

|

2.1.10.2 Kelebihan Linux

Linux me miliki kelebihan diantaranya a dalah:

• Source code linux didistribusikan secara gratis.

• Biaya finansial murah.

• Kebebasan untuk bisa memodifikasi sistem operasi dengan

cara yang fundamenta l.

2.1.10.3 Kelemahan Linux

Linux juga memiliki kelemahan diantaranya adalah:

• Penekanan terhadap CLI (Command Line Inte rface) sehingga

sulit untuk pengguna komputer yang telah mempelajari

komputer dengan mengandalkan kemudahan dari sebuah

GUI (Graphic Use r Interface).

• Proses instalasi lebih rumit dibandingkan dengan me nginstal

windows.

• Nama-nama paket progra m antara distro satu dengan distro

lainnya berbeda-beda.

2.1.11 Open Source

Open sourc e merupa kan istilah yang digunakan untuk software yang

berbasis freeware atau yang me mbebaskan pengguna untuk memakai,

mempelajari, serta memodifika si source codenya ta npa harus me mbaya r

royalti kepada pembuatnya te tapi tidak menghilangkan copyright dari

pembuat.

2.2 Teori yang terkait tema penelitian (tematik)

Pada bagian ini menjelaskan tentang teori ya ng terkait dengan tema

penelitian dala m perancangan monitoring system jaringan di Direktorat Jenderal

Sumber Daya dan Perangkat Pos dan Informatika.

|

2.2.1 Observium

2.2.1.1 Definisi Observium

Observium a dalah sala h satu monitoring syste m jaringan

yang berbasis web dan hanya dapat berjalan pa da sistem operasi

Linux. Observium juga merupakan aplikasi freeware. Aplikasi

monitoring system ja ringan ini memiliki keunggulan terse ndiri

sepe rti GUI (Graphic User Interface) yang lebih interaktif dan

mudah dimengerti.

2.2.1.2 Fitur-fitur Observium

Beberapa fitur-fitur yang dimiliki Observium diantaranya:

• Memanta u traffic jaringan menggunakan fitur real time

network traffic hingga 0.25 sec/graph.

• Memiliki resource monitoring yang le ngkap.

• Dapat di integrasikan denga n monitoring system lainnya

seperti Collectd untuk memberikan graph yang lebih rinci

maupun Smokeping untuk mengukur late ncy pada jaringan.

Gambar 2.11 Tampilan Monitoring Observium

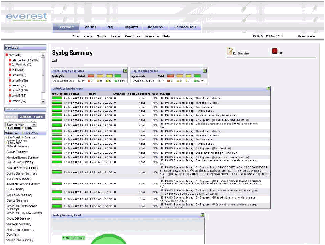

2.2.2 Ever est

2.2.2.1 Definisi Everest

Everest merupakan aplikasi monitoring system berbasis

web yang sejenis dengan Observium. Everst dapat berja lan di

operating sistem Windows maupun Linux akan tetapi aplikasi

ini bersifat lisence. Fitur-fitur ya ng dimiliki Everest pun tidak

|

jauh berbeda dengan fitur-fitur yang dimiliki Observium se perti

auto discovery untuk mendukung pene muan otomatis

infrastruktur jaringa n baru dan juga fitur seperti real time

network traffic akan tetapi Everest hanya mampu memonitoring

network traffic 5 menit/graph dibandingkan Observium yang

mampu memonitoring network traffic 0.25 detik/graph.

2.2.2.2 Fitur-fitur Everest

Beberapa fitur yang dimiliki Eve rest antara lain:

• Auto discovery.

• Resource monitoring

• Traffic monitoring 5 menit/graph.

• Customer support jika terjadi gangguan a plikasi.

Gambar 2.12 Monitoring Evere st

2.2.3 Fortigate

Fortigate me rupakan sa lah satu produk dari fortinet. Fortigate

merupakan sala h satu UTM yang berbentuk hardware. Terdapat fungsi

monitoring dalam fortiga te yakni memonitoring sistem security yang

menggunaka n IPS. Karena fortigate memiliki fungsi memonitoring

maka fortiga te akan mengha silkan log-log dan log tersebut akan di

analisa dan disimpan di fortianalizer. Fortigate juga dapat

dikombinasikan dengan produk fortinet lainnya seperti forti AP dan lain-

lain.

|

Gambar 2.13 Fortigate

2.2.4 Debian

2.2.4.1 Definisi Debian

Debian adala h distro linux yang sangat dinamis, hasil dari

usaha para sukarelawan untuk membuat distro de ngan kualitas

tinggi dan non commercial. (Wilfridus Ba mbang, 2008:11-12)

2.2.4.2 Kelebihan Debian

Debian merupaka n turunan dari sistem operasi linux jika

dibandingkan dengan FreeBSD dan OpenBSD yang juga

turunan dari linux, Debian memiliki kelebihan diantaranya

Debian memiliki banyak architec ture yang mendukung banyak

aplikasi untuk sebuah server selain itu debian juga memiliki

kestabilan program yang telah teruji dan muda h untuk di

maintenance dibandingkan dengan distro linux lainnya seperti

FreeBSD dan OpenBSD.

2.2.4.3 Kelemahan Debian

Debian juga memiliki kelemahan diantarnya adalah:

•

Periode rilis yang konservatif

• Perlu repository yang besa r (40-60 GB)

2.2.5 Apache

Apache adalah suatu web server yang dapat dikategorikan sederhana

dalam implementasinya. Tujuan awal dari apache sebagai penyedia

la yanan untuk ha laman interne t. Kesederhanaan dan desain bersifat

|

|

modular dari server HTTPD Apache me mbawa sejumlah aspek

sekuritas yang tinggi. (Wilfridus Bambang, 2008:128)

2.2.6 MySQL

Menurut Agus

Saputra (2011:44) MySQL merupakan pe rangkat

lunak yang bersifat ope n source. MySQL menggunakan bahasa Structure

Que ry Language (SQL) yang merupakan bahasa standar untuk

pengolahan database atau biasa disebut denga n sebutan DBMS

(Database Manage ment System).

2.2.7 PHPMyadmin

Menurut Teguh Wahyono (2005:258) PHPMyadmin merupakan free

software yang berbasis we b dan bebas digunakan serta didistribusikan,

dengan menggunakan fasilitas yang ada pada PHPMyadmin programmer

bisa melakukan manipulasi database de ngan mudah. Mulai da ri

pembuatan database sampai pada manipulasi dan organisasi data di

dalamnya.

2.2.8 SNMP (Simple Network Management Protoc ol)

2.2.8.1 Definisi SNMP

Menurut Sean Wilkins (2011:256) SNMP (Simple Network

Management Protocol) merupakan management network yang

banyak digunakan oleh banyak organisasi untuk mengelola dan

memonitoring semua pe rangkat mereka. Selain itu SNMP dapat

digunakan untuk banyak hal, mulai dari monitoring sampai

memicu peringatan dari konfigurasi perangka t.

2.2.8.2 Komponen SNMP (Simple Ne twork Management Protocol)

SNMP dapat dibagi menjadi 3 komponen:

|

|

2.2.8.2.1 SNMP Manager

SNMP Manager be rfungsi untuk mengontrol dan

me monitor perangkat dalam jaringan menggunakan

SNMP.

2.2.8.2.2 SNMP Agent

SNMP Agent adalah kompone n yang berjalan

secara langsung pada pe rangkat dan memelihara da ta

dan mela por data-data tersebut (jika diperlukan) ke

SNMP Manager.

2.2.8.2.3 MIB (Management Information Base)

MIB (Management Information Base) adalah

lokasi penyimpanan informasi virtual ya ng berisi

kumpulan objek-objek yang dimanage . Dalam MIB

terdapat objek-objek yang berhubungan dengan

berbagai modul MIB, misalnya modul antarmuka.

2.2.9 Bandwidth

Bandwidth adalah besarnya lalu lintas data yang dilewati berdasarkan

satua n waktu. Bandwidth dihitung dalam satuan bits per seconds (bit per

detik), Kbps (Kilo bit per sec onds), Mbps (Mega bit per seconds) Gbps

(Giga bit per se conds). (Forouzan, 2007:16)

|

|

2.3 Hasil Penelitian atau Produk Sebelumnya

Dari ketiga jurnal yang di pelajari terdapat beberapa point pe nting yang da pat

diambil:

1. Dengan adanya “Aplikasi monitoring traffic jaringan intranet berbasis Web

dengan mengguna kan protokol SNMP”

diharapkan dapat me mbantu

administrator jaringan komputer untuk mengeta hui, me mantau

n menjaga

stabilitas lalu lintas (traffic) dari suatu jaringan intranet mela

web.

2. Beberapa fungsi monitoring ya ng umum di pakai yaitu kepadata n dan lalu

lintas (traffic) dalam ukuran pengguna an lebar pita saluran data

(bandwidth), pada sistem yang lebih kompleks, proses monitoring ini dapat

dikembangkan sampai kepada penggunaan sumber daya (resource), seperti

system up/down, utilisasi cpu dan memory, serta ma najemen

port.

3. “The ideal network monitoring system it should be automatic and

continuously monitor the network” yang bila diterjemahk

kedalam Bahasa

Indonesia menjadi “sistem monitoring jaringan ya

bagus harus otomatis

dan berkesinambungan dalam memonitor jaringan tersebut”.

|

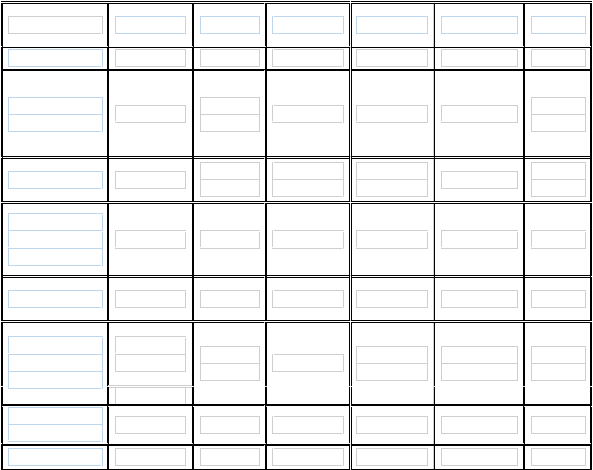

NMS Everest Cacti PRTG Observium OpenNMS Nagios

RTNTM 5m 5m 1m 0,25s 5m 5m

Latency Graph

Visulation no Via

plugin yes Via plugin no Via

plugin

Full

Full

WebApp Full control Full

Control

Control

Control Full Control Full

control

Customer

Relationship

Management

yes no yes no no no

Price Lisence Free Lisence Free Free Free

Database

Storage

Method

RRDtool,

JRobin,

Flat file,

MySQL RRDtool,

MySQL Proprietary RRDtool,

MySQL

PostgreSQL

SQL

oracle

Resource

monitoring P,M,D P,M,D P,M,D,T P,M,D,T P,M,D P,M,D

IDS or IPS no no no no no no

Tabel 2.2 Perbandingan Aplikasi Sejenis

Kete rangan :

*RTNTM = Real Time Network Traffic Monitoring.

*P,M,D,T = Processor, Me mory, Disk, Temperature.

Dari tabel diatas dapat ditarik kesimpulan bahwa observium merupakan

network monitoring system yang paling real time pada ba gian network traffic

monitoring, observium juga bersifat free dan memiliki resource monitoring yang

lebih lengkap, oleh karena itu kami memilih observium sebagai network monitoring

dalam penelitian ini.

|