|

5

BAB 2

TINJAUAN PUSTAKA

2.1 Teori yang Berkaitan dengan jaringan

Berikut ini disertakan teori-teori yang berkaitan dengan jaringan komputer

yang akan digunakan dalam penulisan skripsi ini

2.1.1 Jaringan Komputer

Jaringan komputer adalah kumpulan komputer yang terhubung secara

fisik dan dapat berkomunikasi satu dengan yang lainnya serta memiliki

pengaruh besar pada sistem komputer yang terorganisir. Dua buah

komputer saling berhubungan apabila keduanya bisa berbagi resources

yang dimiliki, seperti saling bertukar data, data yang dikirim bisa berupa

teks, audio ataupun video. Sebuah komputer yang melayani sebuah

kebutuhan komputasi telah digantikan oleh dimana sejumlah besar

komputer yang terpisah tetapi saling berhubungan melakukan pekerjaan,

sistem tersebut yang disebut dengan jaringan komputer.(Tanenbaum,

2010:2)

2.1.2 Topologi Jaringan

Topologi jaringan adalah peta atau gambaran jaringan yang

menunjukkan letak node pada jaringan. Topologi jaringan terbagi 2 jenis

yaitu physical topology yang mendefinisikan karakteristik spesifik dari

sebuah jaringan, seperti dimana workstations dan devices berada, dan

logical topologyyang menggambarkan secara jelas bagaimana data dikirim

melalui jaringan. Walaupun kedua topologi ini biasanya memiliki banyak

kesamaan, sebuah jaringan tertentu

bisa memiliki phsical topology dan

logical topology yang berbeda. (Lammle, 2009:13)

Berikut topologi yang masih digunakan saat ini :

Topologi Bus

|

6

Topologi

Bus

merupakan topologi paling dasar dari topologi yang

ada. Topologi ini hanya menggunakan sebuah kabel dan semua

komputer host terhubung secara langsung ke kabel tersebut.

Kelebihan : mudah untuk instalasi, biaya lebih murah, karena tidak

memerlukan banyak kabel.

Kekurangan : susah untuk melakukan troubleshoot, jika kabel

rusak maka seluruh jaringan lumpuh, karena seluruh komputer

hanya terhubung ke sebuah kabel. (Lammle, 2009:14)

Gambar 2.1 Topologi Bus

(Sumber:Lammle, 2009:14)

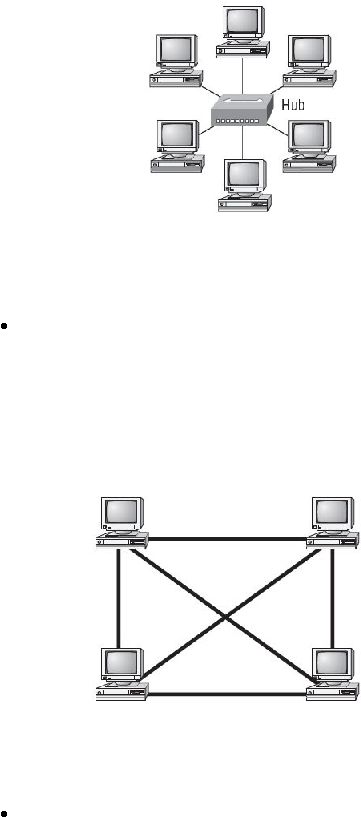

Topologi Star

Topologi

Star

menghubungkan seluruh komputer ke sentral.

Biasanya sentral menggunakan device seperti hub, switch atau

access point.Topologi ini merupakan topologi yang digunakan

pada sistem jaringan PT. EMI GAMES.

Kelebihan :Stations baru bisa ditambah dengan mudah dan cepat,

apabila sebuah kabel putus atau rusak, tidak akan merusak seluruh

jaringan, mudah untuk di troubleshoot.

Kekurangan :instalasi

memerlukan biaya lebih karena memakai

kabel yang lebih banyak. (Lammle, 2009:15)

|

7

Gambar 2.2Topologi Star

(Sumber:Lammle, 2009:15)

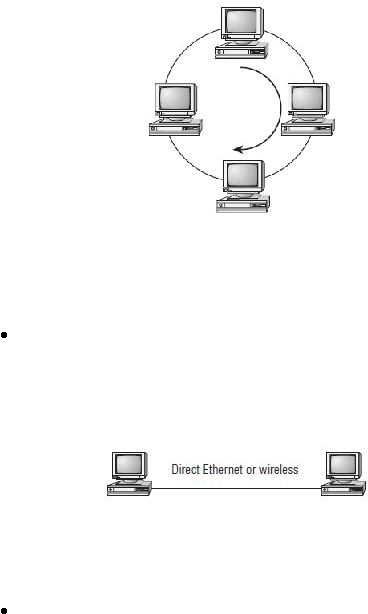

Topologi Mesh

Topologi Mesh

menghubungkan komputer secara langsung satu

sama lain.

Kelebihan :fault tolerant karena memiliki link yang banyak.

Kekurangan : biaya instalasi yang mahal. (Lammle, 2009:17)

Gambar 2.3 Topologi Mesh

(Sumber:Lammle, 2009:17)

Topologi Ring

Topologi Ring

menghubungkan setiap komputer secara langsung

ke komputer lain. Aliran data antar komputer lalu kembali ke

source, dengan kabel utama yang membentuk Ring(cincin).

|

8

Kelebihan : Tidak akan terjadi collision pada saat pengiriman data,

karena hanya satu komputer yang dapat mengirim data pada satu

saat.

Kekurangan : Apabila ingin menambah jaringan, maka kabel harus

diputus terlebih dahulu yang akan menyebabkan seluruh jaringan

down.(Lammle, 2009:16)

Gambar 2.4 Topologi Ring

(Sumber:Lammle, 2009:16)

Topologi Point-to-Point

Topologi Point-to-Point

menggunakan dua router

yang saling

terhubung yang akan memberikan satu jalur komunikasi. (Lammle,

2009:18)

Gambar 2.5 Topologi Point-to-Point

(Sumber: Lammle, 2009:18)

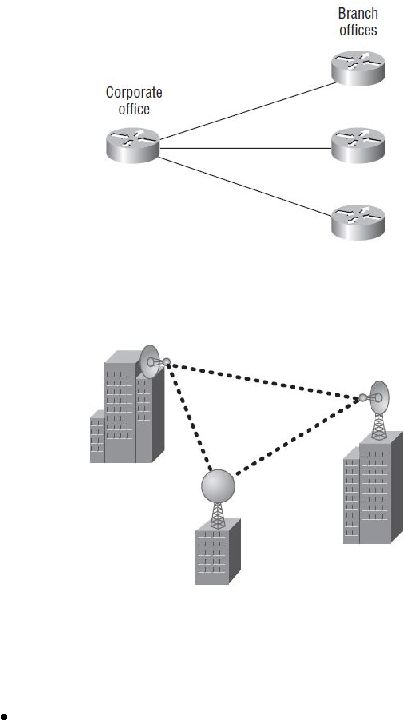

Topologi Point-to-Multipoint

Topologi Point-to-Multipoint hampir sama dengan topologi Point-

to-Multipoint, hanya saja topologi ini menghubungkan dari satu

router

ke beberapa router. Setiap router

yang terhubung berada

dalam satu jaringan yang sama. (Lammle, 2009:19)

|

9

Gambar 2.6 Topologi Point-to-Multipoint(1)

(Sumber: Lammle, 2009:19)

Gambar 2.7Topologi Point-to-Multipoint(2)

(Sumber: Lammle, 2009:19)

Topologi Hybrid Mesh

Merupakan topologi yang dimodifikasi dari Topologi Mesh.

Topologi ini mengkombinasikan dua atau lebih dari topologi yang

ada pada satu jaringan. (Lammle, 2009:20)

|

10

Gambar 2.8 Topologi Hybrid Mesh

(Sumber:Lammle, 2009:20)

2.1.3 OSI Layer

Merupakan panduan yang bisa digunakan oleh application

developersuntuk membuat dan mengimplementasi aplikasi yang berjalan

malalui jaringan, dan juga menyediakan framework untuk membuat dan

mengimplementasi standar jaringan, devices, dan skema jaringan.

OSI Layer memiliki 7 lapisan layer, yaitu :

Application Layer (Layer 7)

Layer dimana users berkomunikasi dengan komputer. Secara teknis

usersberkomunikasi dengan jaringan melalui Application

Processes Interfaces

yang menghubungkan aplikasi yang sedang

digunakan ke sistem operasi komputer. Secara keseluruhan dapat

dikatakan Application Layer menyediakan user interface.

(Lammle, 2009:37)

Presentation Layer (Layer 6)

Layer

ini berfungsi untuk mentranslasi data menjadi kode, dan

menjamin bahwa data yang dikirim dari satu sistem Application

Layer dapat dibaca oleh sistem Application Layer yang dituju.

OSI memiliki standarisasi format data. Layer ini behubungan

dengan enkripsi dan dekripsi. (Lammle, 2009:39)

|

|

11

Session Layer (Layer 5)

Layer

ini menyediakan dialog control

antar devices,

Layer ini

mengkoordinasi komunikasi antara sistem dan server untuk

mengatur komunikasi dengan menyediakan tiga cara :simplex, half-

duplex, dan full-duplex. (Lammle, 2009:39)

Transport Layer (Layer 4)

Layer

ini berfungsi untuk memecah data dari layer diatasnya dan

menyatukan kembali sebagai data stream yang sama. Apabila salah

satu paket data rusak, maka akan dilakukan pengiriman ulang.

(Lammle, 2009:39)

Network Layer (Layer 3)

Network Layer

berfungsi untuk mengatur device addressing,

melacak lokasi dari devices

pada jaringan, dan memilih cara yang

paling baik untuk memindahkan data. Artinya Network Layer harus

menjalankan traffic antar device yang tidak terhubung secara lokal.

Dua tipe packet yang digunakan dalam Network Layer :

1.

Data Packets

Digunakan untuk memindahkan data user melalui internet.

Protokol yang digunakan untuk membatu traffic data

disebut routed protocols. Contohnya : IP

2.

Route-Update Packets

Digunakan untuk updaterouter

lain yang terdapat dalam

satu jaringan. Route-Update Packets membantu dalam

membangun dan memanajemen routingtablespada setiap

router. (Lammle, 2009:45)

Data Link Layer (Layer 2)

Berfungsi untuk memecah packet menjadi bit, lalu dari bit

menjadi

frame. Pada layer

ini juga terdapat error detection, dan

|

|

12

menyediakan akses ke media menggunakan MAC address.

(Lammle, 2009:48)

Physical Layer (Layer 1)

Pada layer

ini terjadi dua hal penting, yaitu penerimaan dan

pengirian bits. Bits

hanya bernilai 1 atau 0. Physical Layer

berhubungan langsung dengan beberapa tipe dari media

komunikasi. Media yang berbeda menyediakan nilai bit

dengan

cara yang berbeda. (Lammle, 2009:50)

2.1.4 Internet Protocol (IP)

Internet Protocol (IP) pada dasarnya adalah lapisan

internet. Protokol

lain yang ditemukan disini hanya berfungsi sebagai pendukung. IP

mengecek setiap tempat tujuan packets. Kemudian, menggunakan routing

table

untuk menentukan kemana sebuah packetakan dikirim selanjutnya,

dan menentukan jalur yang terbaik

untuk mengirim packet. IP menerima

segmen dari Host-to-Host layer

dan membagi segmen tersebut menjadi

packets

jika diperlukan. Kemudian IP akan mengumpulkan kembali

packets ke dalam segmen ketika packets sampai ke penerima. Setiap

router yang menerima sebuah packetmembuat keputusan routing

berdasarkan tujuan packet IP address.(Lammle, 2009:195)

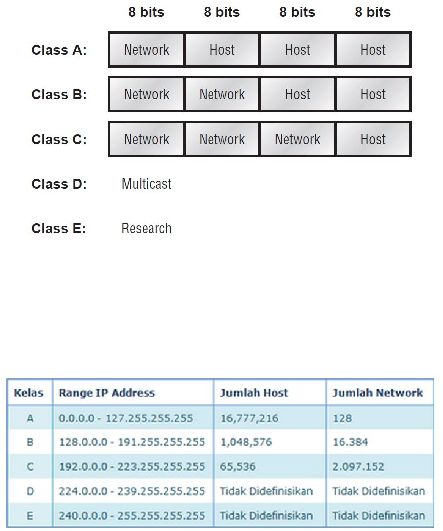

Pembagian alamat IP terdiri dari 5 kelas yang akan ditunjukkan pada

gambar dibawah ini.

|

13

Gambar 2.9 Pembagian Kelas IP Berdasarkan Keperluan

(Sumber: Lammle, 2009:218)

Tabel 2.1 Pembagian Range IP Berdasarkan Kelas

(Sumber : Anonim1)

2.1.5 LAN

Local Area Network (LAN) merupakan jaringan yang memiliki batas

atau rentang pada lokasi geografis tertentu, misalnya perkantoran, satu

departemen dalam kantor perusahaan, atau bahkan rumah kantor.

Pada lingkungan bisnis, menggunakan LAN wokrgroups merupakan

cara yang baik untuk membagi divisi dalam satu departemen, misalnya

membuat workgroup untuk bagian sales, lalu workgroup yang lain untuk

bagian marketing dan yang lainnya. (Lammle, 2009:3)

|

14

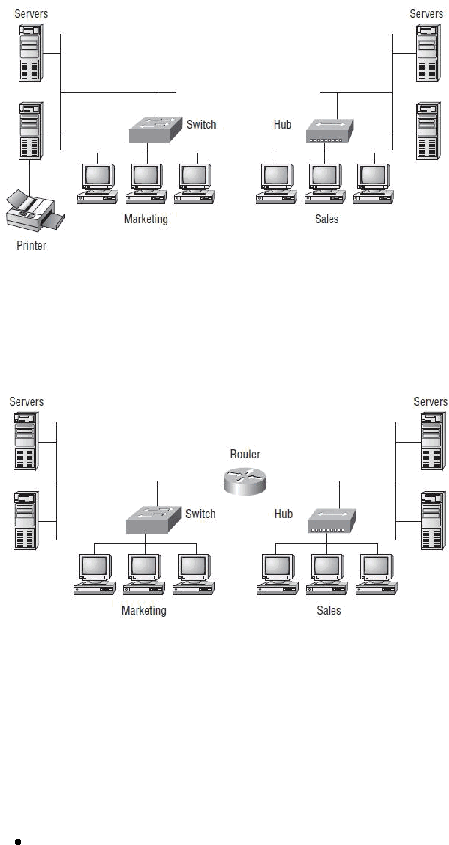

Gambar 2.10 Dua LAN yang Terpisah (workgroup)

(Sumber: Lammle, 2009:3)

Gambar 2.11Router Menghubungkan Dua LAN

(Sumber:Lammle, 2009:4)

2.1.6 Perangkat Jaringan

Berikut ini akan penulis akan membahas mengenai perangkat jaringan

yang sering digunakan dalam jaringan komputer.

Network Interface Card

NIC (Network Interface Card) merupakan perangkat yang terdapat

pada komputer untuk menghubungkan komputer ke jaringan. NIC

|

|

15

adalah expansion card, tetapi terdapat juga NIC yang dibangun di

motherboard. (Lammle, 2009:136)

Switch

Switch menghubungkan beberapa segmen jaringan menjadi satu,

sama seperti hub, tetapi terdapat perbedaan yang signifikan pada

switch, yaitu switch mengenali frame dan mengetahui sumber serta

tujuan MAC Address dari frame yang masuk melalui port

yang

diterima. (Lammle, 2009:140)

Router

Router digunakan untuk menghubungkan segmen jaringan yang

banyak, ataupun segmen jaringan yang berbeda menjadi satu, yang

disebut internetwork. Sebuah router yang dikonfigurasi dengan

baik dapat memilih jalur yang terbaik untuk mengirim data melalui

jaringan. (Lammle, 2009:142)

Firewall

Firewall berfungsi untuk menjaga keamanan jaringan. Firewall

melindungi jaringan dari penjajah yang terkoneksi ke LAN dan

mencari koneksi ke internet, dan secara bersamaan mencegah

semua atau beberapa komputer yang berada pada LANyang sama

mengakses layanan tertentu di internet. (Lammle, 2009:143)

Wireless Access Point

Wireless Access Point

memungkinkan pengguna handphone

terhubung ke sebuah jaringan yang memakai kabel secara wireless

dengan menggunakan teknologi frekuensi radio. Menggunakan

teknologi nirkabel, Access Point

juga dapat menghubungkan

jaringan yang memakai kabel satu sama lain dan

secara umum

perangkat wireless yang digunakan adalah hub atau switch, karena

dapat menghubungkan beberapa wireless device secara bersamaan

untuk membentuk sebuah jaringan. (Lammle, 2009:141)

|

|

16

2.2 Teori yang Berkaitan dengan Topik

Berikut ini akan dibahas terori yang berkaitan dengan topik pembuatan

skripsi.

2.2.1 Wireless

Menurut Gast (2005:1) Wireless

adalah jaringan yang tidak

menggunakan kabel (jaringan nirkabel), yang memungkinkan

pengguna mendapat jaringan pada jangkauan area yang lebih luas.

Sehingga pengguna dapat bergerak lebih bebas dan tidak terkunci

pada suatu area spesifik. Koneksi wireless

sangat berguna pada

lapangan pekerjaan karena dapat menghubungkan satu sama lain

terlepas dari lokasi.

Jaman ini merupakan puncak dimana teknologi

mengalami perubahan besar, salah satunya adalah teknologi wireless.

Teknologi wireless yang paling sukses sejauh ini adalah 802.11.

Institute of Electronics and Electrical Engineers (IEEE) adalah

asosiasi yang bergerak pada bidang standarisasi peralatan listrik,

termasuk beberapa jenis teknologi komunikasi. Setiap proyek

standarisasi IEEE akan ditandai dengan angka. Sejauh ini proyek

IEEE yang paling terkenal adalah IEEE 802, proyek pengembangan

standar

LAN. Setiap kelompok yang mengerjakan proyek juga

ditandai dengan angka, yang setelahnya akan dicantumkan untuk

proyek yang bersangkutan. Ethernet, teknologi lan IEEE yang paling

banyak digunakan adalah standar oleh kelompok kerja ke tiga,

sehingga hasil proyek adalah 802.3. Kelompok yang menangani LAN

nirkabel terbentuk dari sebelas individu, sehingga hasil proyek

menjadi 802.11.

|

17

Tabel 2.2 Standar Wireless

802.11

Standar pertama(1997). MAC yang telah ditentukan,

frequency-hopping yang lebih lambat.

802.11a

Standar kedua1999), tetapi produk tidak dikeluarkan

sampai akhir tahun 2000.

802.11b

Standar ketiga(1999), merupakan produk kedua yang

dikeluarkan.

TGc

Kelompok kerja yang menghasilkan perbaikan encode

pada 802.11a. Karena hanya perbaikan produk, maka

tidak ada 802.11c

802.11d

Memperkuat frequency-hopping pada beberapa domain.

802.11F

Inter-access point protocol

untuk meningkatkan

roaming antara access point yang terpasang.

802.11g

Merupakan standar terakhir untuk jaringan pada ISM

band.

802.11h

Standar untuk membuat 802.11a cocok dengan

peraturan emisi radio Eropa.

802.11i

Peningkatan keamanan pada link layer.

802.11k

Tambahan pada 802.11a untuk menyesuaikan dengan

peraturan emisi radio Jepang

802.11n

Disahkan pada bulan Oktober 2009. Mendukung

MIMO (Multi-Input Multi-Output)

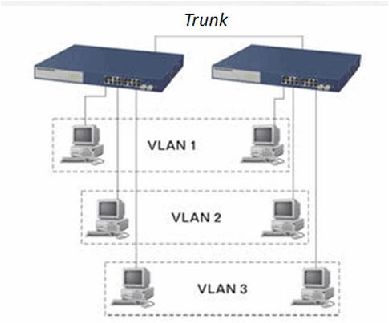

2.2.2VLAN

Menurut Gyan Prakash dan Sadhana pada jurnal Virtual Local

Area Network, Januari 2013. VLAN adalah LAN yang dikonfigurasi

dengan menggunakan perangkat lunak. VLAN merupakan solusi

alternatif

bagi router

untuk menahan broadcast, karena VLAN

memungkinkan switch

untuk membatasi broadcast traffic.

Dengan

penerapan switch pada VLAN, setiap segmen jaringan dapat memuat

paling sedikit satu user, sedangkan broadcast domain dapat memuat

1.000 user atau bahkan lebih.

|

18

Sedangkan menurut Lammle (2009:354) VLAN adalah

pengelompokan pengguna jaringan secara logis dan sumber yang

terhubung ke port yang telah didefinisikan secara administratif pada

sebuah switch. VLAN dapat dikatakan sebagai subnet atau broadcast

domain, yang berarti bahwa frame yang akandi sebarke jaringan hanya

akan menuju ke port yang terhubung secara logis pada satu grup pada

VLAN yang sama.

Ketika sebuah VLAN membutuhkan lebih dari satu switch, maka

hubungan antar switch

harus menjadi trunk, dimana packet

ditandai

untuk menunjukkan packet berasal dari VLAN yang mana. Trunkakan

membawa traffic dari beberapa VLAN seperti link point-to-point yang

membawa packet yang sudah ditandai antara switch atau antara switch

dengan router.

Gambar 2.12Trunk

|

19

Gambar 2.13 Jaringan yang Menggunakan VLAN

2.2.3MikrotikRouterOS

MikrotikRouterOS, merupakan sistem operasi Linux

yang

diperuntukkan sebagai network router. Didesain untuk memberikan

kemudahan bagi penggunanya. Administrasinya biasa

dilakukan

melalui Windows Application(WinBox). Selain itu instalasi dapat

dilakukan pada standar komputer PC. Komputer yang akan dijadikan

router

Mikrotik tidak memerlukan resource yang besar untuk

penggunaan standar, misalnya hanya sebagai gateway. Untuk

keperluan beban yang besar (jaringan kompleks, routing yang rumit)

disarankan untuk mempertimbangkan pemilihan resource komputer

yang memadai.

Fitur – fitur pada Mikrotik :

-

AddressList : Pengelompokan IPAddress berdasarkan nama

-

Asynchronous

: Mendukung serial PPP dial-in

/ dial-out,

dengan otentikasi CHAP, PAP, MSCHAPv1 dan MSCHAPv2,

dial on demand, modem pool hingga 128 ports.

-

Bonding

: Mendukung penggabungan beberapa antarmuka

Ethernet ke satu jalur pada koneksi cepat.

-

Bridge : Mendukung fungsi multiple bridge interface, bridging

firewall.

-

Data Rate Management

: QoS berbasis HTB dengan

penggunaan burst, PCQ, SFQ, FIFO queue, CIR, MIR.

|

|

20

-

DHCP : Mendukung DHCP setiap antarmuka, DHCP Relay,

DHCP Client, multiple network DHCP, static and dynamic

DHCP leases.

-

Firewall

dan NAT : Menyediakan filter koneksi peer to peer,

source NAT

dan destination NAT. Filter berdasarkan MAC,

IPAddress, protokol IP.

-

Hotspot

:Hotspot Gateway

dengan otentikasi RADIUS.

Menyediakan limit data rate, SSL, HTTPS.

-

IPSec :Protokol AH dan ESP untuk IPSec, MD5 dan algoritma

SHA1 hashing.

-

M3P :Mikrotik Protocol Packet Packet

untuk wireless dan

Ethernet.

-

MNDP :Mikrotik Discovery Neighbour Protocol, juga

mendukung Cisco Discovery Protocol (CDP).

-

Monitoring : Memberi tampilan traffic IP, log, statistik

yang

dapat diakses melalui HTTP.

-

NTP :Network Time Protocol untuk server dan client,

sinkronisasi menggunakan sistem GPS.

-

Point to Point Tunneling Protocol : PPTP, PPPoE, dan L2TP

Access Consentrator.

-

Proxy

:Cache

untuk FTP dan HTTP proxy server, HTTPS

proxy, transparent proxy untuk DNS dan HTTP, static DNS.

-

Routing

:Routing statik

dan dinamik, RIPv1/v2, OSPFv2,

BGPv4.

-

SDSL : Mendukung Single Line DSL, mode pemutusan jalur

koneksi dan jaringan.

-

SNMP :Simple Network Monitoring Protocol

dengan akses

read-only.

-

UPnP : Mendukung antarmuka Universal Plug and Play.

-

VLAN : menyedikan Virtual LAN IEEE 802.1q untuk jaringan

Ethernet dan wireless, multiple VLAN, VLAN Bridging.

-

VoIP : Mendukung aplikasi Voice over IP.

-

VRRP : Mendukung Virtual Router Redundant Protocol.

|

21

-

WinBox : Aplikasi GUI untuk remote dan konfigurasi Mikrotik

RouterOS.

(Handriyanto, 2009:8)

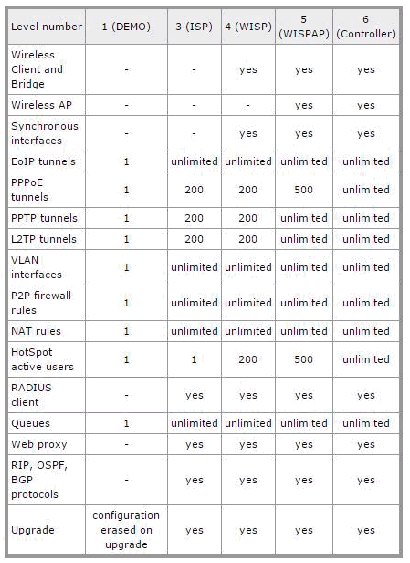

Dalam RouterOS

terdapat level-level yang memiliki

kemampuan masing-masing, mulai dari level 3, hingga level 6.

Tabel 2.3 Detail Perbedaan Level-level pada RouterOS

(Sumber : Anonim2)

2.2.4 VLAN Access List (VACL)

Merupakan Access List yang diimplementasikan ke jaringan

VLAN.Access List (ACL)

dapat diimplementasi ke router dan

|

|

22

digunakan untuk keamanan jaringan.ACL

dapat digunakan untuk

mencegah beberapa paket mengalir melalui jaringan. Implementasi

ACL digunakan untuk mencegah traffic yang tidak diinginkan dalam

jaringan dan melindungi perangkat penting yang ada di jaringan.

(Shaffi, 2012:46)

2.2.5Winbox

Winbox digunakan untuk mengakses router

MikroTik,

mengkonfigurasi dan memanajemen fitur dengan menggunakan GUI.

Semua fungsi winbox sama dengan hirarki pada konsol terminal dan

sebaliknya.

Beberapa fungsi umum Winbox :

-

Pengaturan router Mikrotik secara remote.

-

Pengaturan proxy.

-

Membatasi kecepatan jaringan.

-

Pengaturan bandwidth jaringan.

2.2.6Load Balancing

Menurut Gumel, Faruk dan Ayeni pada jurnal Routing with Load

Balancing in Wireless Mesh Networks, Juli 2011. Load Balancing

digunakan untuk memanfaatkan seluruh jalur yang tersedia dengan

tujuan mencegah overload node pada pusat grafis jaringan.

Skema load balancing

diperlukan untuk menyeimbangkan lalu

lintas dalam jaringan di berbagai gateway node

dan menghindari

overload setiap node gateway.

Sedangkan, menurut Lammle (2009:720) Load Balancing

mengacu pada teknik yang digunakan untuk membagi pekerjaan

ke

beberapa komputer, jaringan dan perangkat lainnya. Load balancing

menyediakan server cluster aktif maupun pasif dimana hanya satu

server yang aktif dan mengangani request.

|

23

2.2.7Virtual Private Network (VPN)

VPN adalah sebuah jalur virtual dari sebuah jaringan ke jaringan

lain yang telah dienkripsi. VPN server dan VPN client harus saling ter-

autentikasi. VPN menghubungkan dua jaringa seperti kantor cabang

dengan kantor pusat.

VPN bersifat private, karena pada dasarnya jaringan ini tidak ada

secara fisik, VPN hanya berupa jaringan virtual dan tidak semua orang

bisa mengaksesnya, sehingga keamanan data terjaga.

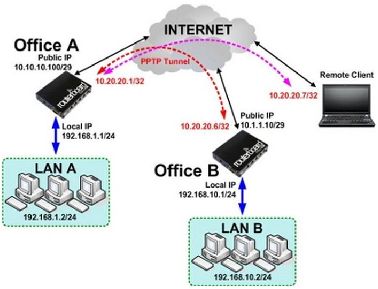

Point to Point Tunnel Protocol

(PPTP)

adalah salah satu servis

yang biasa digunakan untuk membangun sebuah jaringan VPN.

Koneksi PPTP terdiri dari server dan client.(Pribadi, 2013:21)

Gambar 2.14 Jaringan yang Menggunakan VPN dengan PPTP

IPsecadalah rangkaian protokol untuk mengamankan komunikasi

IP dengan otentikasi dan enkripsi setiap paket IP dari aliran data.

IPsec juga mencakup protokol untuk otentikasi antara agents

pada

awal sesi dan negosiasi kunci kriptografi yang akan digunakan pada

saat sesi berlangsung. IPsec biasa digunakan untuk melindungi aliran

data antara dua host (cth. Pengguna komputer atau server), dan juga

antara security gateways

(cth. Router atau firewall). (Kang dan

Balitanas, 2009:11)

|

|

24

L2TP

diciptakan oleh Internet Engineering Task Force(EITF).

L2TP sangat berguna untuk mendukung protokol yang bukan

merupakan TCP/ protokol IP pada internet. L2TP merupakan

gabungan dari MicrosoftPoint-to-PointTunneling Protocol (PPTP)

dan Layer 2 Fowarding (L2F)

cisco. Salah satu fitur L2TP adalah

L2TP beroperasi pada Data Link layer

pada OSI, dan dapat

mendukung lebih dari sekedar protokol TCP/IP, yang sangat berguna

untuk implementasi pada dua jaringan yang bukan merupakan TCP/IP

yangakan dihubungkan melalui internet.

Secure Socket Tunneling Protocol (SSTP)adalah mekanisme

untuk mengengkapsulasitrafficPoint-to-Point (PPP)melalui protokol

HTTPS, sebagaimana telah ditentukan dan dalam protokol ini

memungkinkan pengguna untuk mengakses jaringan pribadi dengan

menggunakan HTTPS. SSTP memiliki tiga fungsi penting, yaitu : Key

Negotiation, Encryption, Integrity Traffic Checking.

(Pandiaraj,

2014:1024)

2.2.8Failover

Failover adalah salah satu fungsi fault-tolerance dari sistem yang

menyediakan layanan akses secara terus-menerus. Tujuannya adalah

untuk mengalihkan permintaan dari kegagalan sistem ke sistem

cadangan yang dapat menjalankan operasi pertama. Seluruh proses

terjadi secara otomatis. (Singh, 2013:537)

2.2.9Beamforming

Beamformer

adalah filter spasial yang memproses data yang

diperoleh dari berbagai sensor dengan tujuan meningkatkan amplitudo

gelombangdi depan sinyal yang diinginkan relatif terhadap gangguan.

Sinyal dari sudut tertentu diperkuat oleh kombinasi yang konstruktif

dan sinyal dari sudut lain ditolak oleh interferensi destruktif.

(Prasanth, 2013:9)

|

25

Gambar 2.15Router dengan Teknik Beamforming

beamforming-the-faster-wi-fi-you-didnt-know-you-needed.html)

2.2.10Queue

Queue memanajemen panjang antrian paket dengan membuang

paket bila diperlukan dengan menggunakan algoritma, lalu algoritma

penjadwalan menentukan paket-paket yang akan dikirim berikutnya.

Algoritma ini digunakan terutama untuk mengelola alokasi bandwidth

di berbagai jalur. (Rastogi, 2013:3075)

Queue Congestion

Queue Congestion terjadi

karena

terlalu banyak paket yang

datang ke sumber yang dibagi secara terbatas, seperti queue buffer

pada router dan bandwidth yang keluar. Ketika

kemacetan(congestion)terjadi, sejumlah paket akan dibuang (drop).

Queue congestion

mengakibatkan penurunan dari throughput dan

kehilangan paket dalam skala besar. Congestion juga menurunkan

efisiensi dan keandalan seluruh jaringan.(Ahammed, 2010:1)

Simple Queue

Simple queue merupaka metode queue paling sederhana.

Konfigurasinya hanya dengan menentukan IP tertentu untuk

mengontrol bandwidth, dan juga dapat mengatur batas maksimum dan

kecepatan data. (Burgess, 2009:259)

|

|

26

2.3 Hasil Penelitian Terdahulu

1.

(Byeong-Ho Kang, Maricel O.Balitanas. Vulnerabilities of VPN using

IPSec and Defensive Measures. International Journal of Advance Science

and Technology. Volume 8, July, 2009.)

IKE (Internet Key Exchange)

merupakan protokol manajemen kunci

otomatis yang digunakan IPSec. IKE dibuat oleh beberapa protokol

manejemen kunci dan merupakan default IPSec, tetapi protokol manajemen

kunci lainnya tetap bisa dipakai. Kunci utama pada digunakan untuk

enkripsi dan otentikasi.

Pada IKE Aggressive Mode, otentikasi hash berdasarkan preshared key

(PSK)

adalah ditransmisi sebagai respon terhadap paket awal klien VPN

yang ingin membuat sebuah IPSec Tunnel. Serangan ini hanya bekerja pada

mode agresif IKE karena di mode utama IKE hash telah dienkripsi. Untuk

mendapatkan PSK, IKE mode agresif harus mampu menangkap traffic dari

kabel. Dan juga alamat IP dari klien VPN harus diterima oleh gateway

VPN.

Masalah VPN

Masalah VPN yang umum adalah :

a.

Menyimpan kata sandi dalam bentuk acak.

Biasanya disebut sebagai enkripsi, akan tetapi algoritma menjadi

tidak sesuai karena tidak dibutuhkan kunci unik untuk dekripsi.

Sehingga algoritma menjadi dikenali, dan kata sandi akan dikenali

dengan mudah apabila sebuah komputer memiliki akses ke klien

komputer.

b.

Menyimpan plain-text password di memori.

Jika menyimpan plain-text password dalam sebuah file atau registry

tidak cukup buruk, banyak klien mendekripsi kata sandi ketika

melakukan start up, dan menyimpan plain-text password ke dalam

memori. Dalam

hal ini, siapa pun dengan akses ke komputer klien

dapat mendapatkan kata sandi dengan membuka klien VPN dan

kemudian membuang memori proses dengan alat seperti pmdump.

|

|

27

Solusinya adalah dengan menggunakan PSK untuk otentikasi bahkan

dengan router, dan tidak menggunakan aggressive mode, serta tidak

mengizinkan IP dinamis dalam VPN dan tidak menggunakan dynamiccrypto

map.

Kesimpulan

yang didapat adalah serangan yang dijelaskan membuat

VPN yang menggunakan PSK untuk otentikasi dan menerima koneksi VPN

dari mana saja menjadi beresiko. Penulis juga mengusulkan kebijakan untuk

memberikan pedoman untuk akses IPSec jarak jauh untuk koneksi jaringan

ke perusahaan.

2. (Mohammed I. Gumel, Nasir Faruk, A.A. Ayeni. Routing with Load

Balancing in Wireless Mesh

Networks. International Journal of

Current Research. Vol 3, Issue, 7, pp.087-092, July, 2011)

Load balancing

pada jaringan dapat dicapai apabila protokol routing

yang digunakan adalah load aware routing protocol (protokol routing yang

mencakup skema load

balancing

pada rute). Protokol routing yang

diusulkan adalah protokol routing AODV ditingkatkan dengan kemampuan

load balancing. Protokol routing memilih rute ke tujuan berdasarkan beban

saat jalur sedang digunakan dari node dan memilih gateway dari gateway

node yang tersedia berdasarkan pada beban pada saat jalur digunakan.

Untuk mendapatkan solusi load balancing, beban maksimum akan

didefinisikan (berdasarkan jumlah paket dalam antrian) pada setiap node

tidak menerima aliran data.

Alir traffic baru harus menemukan rute

alternative lain untuk mencapai tempat tujuan. Pada jaringan mesh nirkabel

untuk akses broadband sebagian besar traffic mengalir yang mengalir dalam

jaringan menuju/dari internetmelalui gateway node, teknik ini juga

menyeimbangkan beban melalui gateway node

dengan memperbolehkan

gateway dengan beban yang lebih besar dari kapasitas maksimum untuk

menolak aliran dan kemudian menggunakan gateway lain yang tersedia.

|

|

28

Menggunakan protokol routing AODV dengan teknik load balancing,

setiap node

mesh

yang menerima rute requestmessage (RREQ packet)

dari

node lain, pertama-tama cek status buffer

untuk beban saat ini, jika beban

yang sedang digunakan melebihi kapasitas maksimum yang ditetapkan node

akan mengeluarkan notifikasi, hal ini mencegah rute

lain dibentuk

melaluinya. Node lain dengan beban yang rendah pada jaringan mesh

mengirim rute requestmessage(RREQ packet), sehingga rute bisa digunakan

sebagai jalur alternative pada jaringan. Proses yang sama digunakan pada

gateway node

juga. Menggunakan pendekatan ini, load balancing

melalui

semua mesh nodes

menuju ke tempat tujuan dan bisa dicapai dan semua

gateway node yang tersedia pada jaringan dapat dimanfaatkan untuk

mencegah jaringan mengalami bottleneck pada gateway.

Kesimpulan yang didapat setelah simulasi yang dibuat adalah teknologi

jaringan mesh nirkabel menarik cukup perhatian sebagai teknologi yang

menjanjikan akses broadband. Modifikasi yang diusulkan untuk protokol

routing AODV untuk menggabungkan proses pencarian dengan teknik load

balancing meningkatkan kinerja protokol routing

untuk digunakan dalam

jaringan mesh nirkabel. Dari hasil yang diperoleh, dengan membandingkan

proses AODV konvensional dan metode yang diusulkan, jumlah yang

dihasilkan dan disampaikan traffic yang dikirim oleh node 1 menurun dari

400 paket/detik menjadi 300 paket/detik. Ini mewakili sekitar 25%

penurunan beban untuk node 1. Modifikasi sederhana ini mencegah AODV

dari overloading setiap node dan memanfaatkan semua gateway node untuk

efisiensi jaringan.

3. (Shweta Rajani, Renu Bagoria. A Semi-Distributed Load Balancing

Algorithm Using Clustered Approach. International Journal of Computer

Science and Mobile Computing. Vol. 3, Issue. 6, June 2014)

Load balancing

adalah masalah yang sulit dan telah dipelajari secara

ekstensif di masa lalu. Strategi load balancing

dapat dibagi menjadi dua

kategori, yaitu untuk aplikasi dimana tugas-tugas baru yang dibuat dan

|

|

29

dijadwalkan selama eksekusi dan aplikasi dengan pola beban terus-menerus

(load balancing periodik).

Desain yang diusulkan adalah ekstensi ringan dan modifikasi yang

diusulkan. Dengan pendekatan ini setiap cluster mempertahankan tiga node

dan setiap cluster

memiliki simpul pendukung. Load Balancer

mempertahankan antrian untuk setiap cluster untuk menyimpan beban node.

Hal ini akan mengurangi biaya infrastruktur yang digunakan, dan

meningkatkan layanan yang ditawarkan dengan menggunakan cluster. Load

balancer

memiliki tiga bagian: Load Monitoring Server (LMS), Load

Reporting Server (LRS)

dan Decision Making Server (DMS). Pemantauan

beban server dan laporan beban server memiliki tugas yang sama yaitu

menghitung dan mengumpulkan informasi beban sistem. Pengambilan

keputusan server berjalan hanya ketika beberapa node kelebihan beban dan

menemukan node yang paling tepat untuk ditransfer.

Berikut langkah-langkah yang digunakan untuk melakukan dynamic

load balancing:

1.

Pertama-tama LRS diletakkan pada setiap node

Nij

mengumpulkan

beban pada mesin dan menyimpan beban ke antrian Qi dan Qij.

2.

Setiap cluster memiliki manajer yang mengirim nilai dari parameter

ke load balancer.

3.

Load balancer berjalan dalam tiga bagian : Load Monitoring Server

(LMS), Load Reporting Server (LRS), dan Decision Making Server

(DMS).

4.

DMS mempertahankan dua parameter :

i.

Queue priority

dimana proses diurutkan dalam urutan

prioritas.

ii.

Pusat antrian menuggu dimana proses menunggu diurutkan

dalam urutan prioritas.

Keuntungan yang diperoleh :

Mengurangi waktu respon rata-rata proses.

|

|

30

Melaksanakan skema prioritas sehingga mencegah proses prioritas

yang lebih tinggi dari waktu tunggu yang bersar.

Kesimpulan :

Desain dan algoritma yang diusulkan berjalan dengan baik untuk sistem

yang didistribusikan dan memastikan bahwa tidak ada proses yang

terbebani. Desain yang diusulkan bekerja untuk cluster dengan jumlah node

ada tiga. Desain yang diusulkan memiliki beberapa keunggulan, pendekatan

dinamis ke load balancing, arsitektur yang terdistribusi dan mengurangi

biaya dan kompleksitas.

|