|

7

BAB 2

LANDASAN

TEORI

2.1

Teori Umum

2.1.1

Network

Network (Castelli 2004) adalah sebuah sistem jalur – jalur

yang

saling terkoneksi,

seperti

jalur

telepon

untuk komunikasi

atau

rel –

rel

kereta api bawah tanah untuk transportasi. Network di definisikan sebagai

sebuah kelompok dari komputer dan fungsional circuit yang berhubungan

dalam sebuah kontak yang spesifik.

2.1.2

OSI Model

Pada

akhir

tahun

1970,

International Organization for

Standarization (ISO)

membuat

referensi

Open

System

Interconnection

(OSI).

Model OSI

dimaksudkan

untuk

memberikan keseragaman antara

alat-alat

jaringan

(hardware)

yang

dikembangkan suatu

perusahaan

dengan perusahaan yang lain.

Model

OSI

(Lammle 2004,

p8)

adalah

model

atau

acuan

arsitektural

utama untuk network yang

mendeskripsikan bagaimana data

dan

informasi

network

dikomunikasikan dari sebuah

aplikasi di

sebuah

komputer

ke sebuah

aplikasi

di komputer lain melalui media seperti

kabel.

Model OSI

melakukan

ini

semua dengan

menggunakan

pendekatan layer.

|

8

Salah

satu

fungsi

terpenting

dari

spesifikasi OSI

adalah

membantu

terjadinya

transfer

data

antar host

yang

berbeda.

Sebagai

contoh,

model

OSI

memungkinkan terjadinya

transfer

data

di

antara

komputer yang menggunakan Unix dan PC atau Mac.

Model OSI memiliki beberapa keuntungan antara lain :

Memungkinkan para

vendor

membuat alat-alat jaringan

yang standar.

Memungkinkan

bermacam-macam

perangkat keras dan

perangkat lunak untuk bisa saling berkomunikasi.

Mencegah perubahan di satu layer mempengaruhi layer

lainnya sehingga permasalahan seperti ini tidak menghambat

masalah development.

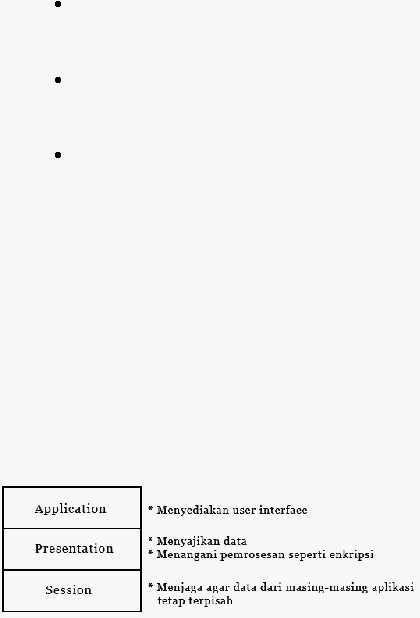

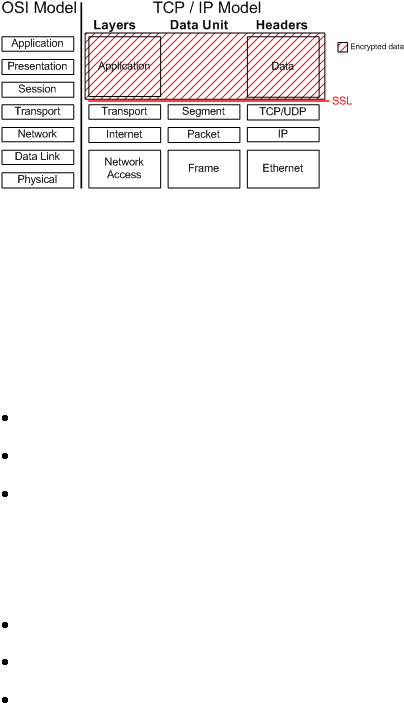

OSI terdiri atas tujuh layer (lapisan) yang terbagi menjadi dua grup. Tiga

layer

teratas

mendefinisikan bagaimana

aplikasi-aplikasi

berkomunikasi

satu sama lain dan bagaimana aplikasi berkomunikasi dengan user seperti

gambar 2.1. Gambar 2.2 adalah empat layer di bawahnya mendefinisikan

bagaimana data dipindahkan dari satu tempat ke tempat lain.

Gambar 2.1 Upper Layers

|

9

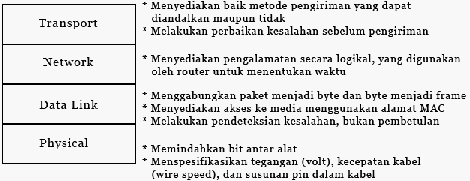

Gambar 2.2 Lower layers

1. Layer Physical

Layer physical berkomunikasi

langsung

dengan berbagai

jenis

media

komunikasi

sesungguhnya. Beberapa

menggunakan

nada

audio,

sementara yang lain menggunakan apa yang disebut state transition yaitu

perubahaan

tegangan

listrik

dari

rendah

ke tinggi

dan sebaliknya. Layer

physical

menentukan

kebutuhan listrik,

mekanis,

prosedural

dan

fungsional mengaktifkan, mempertahankan dan menonaktifkan hubungan

fisik antar sistem.

2. Layer Data Link

Layer ini menyediakan transmisi

fisik dari data dan

menangani

notifikasi error,

topologi

jaringan

dan

flow

control.

Ini

berarti

akan

memastikan bahwa pesan – pesan akan terkirim melalui alat yang sesuai

di

LAN

menggunakan alamat perangkat keras

(hardware

address) dan

menerjemahkan pesan – pesan dari layer network menjadi bit – bit

untuk

dipindahkan ke physical layer.

|

|

10

3. Layer Network

Layer

network

mengelola

pengalamatan peralatan, melacak

lokasi

peralatan

dijaringan

dan

menentukan

cara terbaik

untuk

memindahkan data, artinya layer network harus

mengangkut

lalu

lintas

antar

peralatan

yang

tidak

terhubung

secara

lokal.

Router (yang

adalah

peralatan

layer

3)

diatur

di layer

network

dan

menyediakan

layanan

routing dalam sebuah internetwork.

Kejadiannya seperti berikut ini

:

pertama – tama, ketika sebuah

paket diterima disebuah interface router, alamat IP tujuan akan diperiksa.

Jika paket

tidak ditujukan untuk router tersebut, router akan

melakukan

pengecekan alamat network tujuan pada

routing table yang dimilikinya.

Pada

saat

router

memilih

interface

keluar

untuk

paket

tersebut,

paket

akan

dikirimkan

ke

interface

tersebut

untuk

dibungkus

menjadi

frame

data dan dikirimkan

keluar ke jaringan lokal. Jika

router

tidak

menemukan

entri

untuk

jaringan

tujuan

di

routing

table,

router akan

membuang paket tersebut.

4. Layer Transport

Layer transport bertanggung jawab

untuk

menyediakan

mekanisme

untuk

multiplexing

(multiplexing adalah

teknik

untuk

mengirimkan atau menerima beberapa jenis data yang berbeda sekaligus

pada saat bersamaan melalui satu media network saja) metode aplikasi –

aplikasi upper layer,

membuat session, dan

memutuskan rangkaian

virtual

circuit,

artinya

koneksi

atau

hubungan

yang

terbentuk

diantara

|

|

11

dua

buah

host

dijaringan.

Layer

ini dapat

bersifat

connectionless atau

connection oriented.

5. Layer Session

Layer Session melakukan koordinasi komunikasi antar sistem –

sistem dan

mengorganisasikan

komunikasinya

dengan

menawarkan tiga

mode berikut: simplex, half-duplex, dan full duplex. Berikut ini beberapa

contoh protokol dan interface layer session (menurut Cisco) : NFS, SQL,

RPC, dan lain – lain.

6. Layer Presentation

Fungsi dari layer

ini sesuai dengan

namanya,

menyiapkan data

ke layer application dan bertanggung jawab pada penerjemahan data dan

format kode (program).

Layer

ini

pada

dasarnya

adalah

penerjemah

dan melakukan

fungsi pengkodean dan konversi. Teknik transfer

data yang berhasil

adalah

dengan

mengadaptasi data

tersebut

ke

dalam

format

standar

sebelum dikirimkan. Komputer dikonfigurasi untuk menerima format

data

yang

standar atau

generik

ini

untuk

kemudian diubah kembali

ke

bentuk aslinya untuk dibaca oleh aplikasi bersangkutan. Beberapa standar

layer presentation juga

mencakup operasi multimedia. Standar -

standar

berikut

digunakan

untuk

mengatur

presentasi

grafis

dan

visual

image

:

JPEG, MIDI, MPEG, QuickTime, dan RTF.

|

|

12

7. Layer Application

Layer

Application pada

model

OSI

merupakan

tempat

dimana

user atau pengguna berinteraksi dengan komputer. Layer ini sebenarnya

hanya

berperan

ketika

dibutuhkan akses

ke

network.

Sebagai

contoh

program Internet Explorer, Yahoo Messenger dan lain sebagainya.

Layer

application bertindak

sebagai

interface

antara

program

aplikasi

yang

sebenarnya, di

mana

program

aplikasi

itu

sendiri

tidak

termasuk

ke

dalam

struktur layer,

dengan

layer

berikut

di

bawahnya.

Selain

itu,

layer

application juga

bertanggung

jawab

untuk

mengidentifikasikan dan

memastikan keberadaan partner komunikasi

yang dituju serta menentukan

apakah sumber daya komunikasi yang

dituju cukup tersedia.

2.1.3

TCP/IP Model

Referensi model DoD

yang dibuat oleh Department of Defence.

Referensi

model

ini

dikenal

juga

dengan

Referensi

model TCP

/

IP

(Transmission Control Protocol / Internet Protokol). TCP / IP terdiri dari

4

Layer, antara lain :

1. Layer Network Access

Layer

Network Access referensi

DoD

adalah setingkat

dengan

gabungan

lapisan

data

link

dan

lapisan

physical

referensi

model

OSI

yang

disebut

lapisan

bawah

OSI.

Protokol

yang

berfungsi pada

lapisan

network access ini antara lain : Ethernet, Token Ring, dan FDDI. Layer

|

|

13

ini

memonitor

pertukaran data

antara

host

dan

jaringan.

Layer

ini

mengawasi pengalamatan secara hardware dan

mendefinisikan protokol

untuk transmisi fisik data.

2. Layer Internet

Di

dalam

model

DoD,

terdapat

dua

alasan

utama keberadaan

layer

internet;

routing

dan

penyediaan interface

network

tunggal

ke

lapisan atas. Tanpa

ini, programmer aplikasi

harus

menulis

fungsi

spesifik

ke

setiap aplikasi

untuk

setiap protokol

Network

Access

yang

berbeda. Ini tidak hanya menyulitkan, tapi juga akan

membuat terjadinya

versi

berbeda untuk

setiap

aplikasi - satu

untuk ethernet,

lainnya

untuk

token ring, dan seterusnya.

Layer

ini

mengalokasikan

protokol

yang

berhubungan

dengan

transmisi

logis

sebuah

paket

ke

seluruh network dan

menjaga

pengalamatan host dengan memberikan alamat IP dan menangani routing

dari paket

yang

melalui beberapa network. Protokol yang ada pada layer

internet :

Internet Protocol (IP)

Internet Control Message Protocol (ICMP)

Address Resolution Protocol (ARP)

Reverse Address Resolution Protocol (RARP)

|

|

14

3. Layer Host to Host

Tujuan

utama dari

layer

Host to Host

yaitu

melindungi upper

layer application dari kompleksitas network. Layer ini mengatakan pada

upper layer,

“Berikan

saja data

stream

anda,

dengan

instruksi apa pun

dan saya akan mulai proses menerima

informasi Anda siap untuk

dikirim”.

Layer

ini

sejalan

dengan

fungsi layer

transport pada

OSI,

mendefinisikan protokol

untuk

mengatur

level

service

transmisi

untuk

aplikasi.

Layer

ini

menangani

masalah seperti

menciptakan komunikasi

end-to-end (ujung ke

ujung) yang andal dan

memastikan data bebas dari

kesalahan saat

pengiriman. Layer

ini

juga

menangani

paket

yang

berurutan (packet sequencing) dan menjaga integritas data. Protokol yang

ada pada layer ini :

Transmission Control Protocol (TCP)

User Datagram Protocol (UDP)

4. Layer Application

Lapisan

ini

berhubungan

langsung

dengan

pemakai. Layer

Application

ini

dapat

disamakan

dengan

gabungan Layer

application,

presentation dan session

referensi

model OSI.

Aplikasi dan servis

yang

umum digunakan, beberapa diantaranya:

Telnet

FTP (File Transfer Protocol), TFTP (Trivial File Transfer Protocol)

SMTP (Simple Mail Transfer Protocol)

|

|

15

SNMP (Simple Network Management Protocol)

DNS (Domain Name Service), dan lain sebagainya.

2.1.4

Jenis – Jenis Jaringan

Ada 3 Jenis jaringan utama yang digunakan sekarang ini :

a. Local-area network (LAN)

b. Metropolitan-area network (MAN)

c. Wide-area network (WAN)

2.1.4.1

Local-Area Network (LAN)

Local-Area Networks adalah sebuah jaringan komputer

yang

menjangkau sebuah

area

geografis

yang

kecil,

seperti

sebuah bangunan atau lantai pada sebuah bangun (Castelli,

2004).

Sebuah LAN

bisa

terkoneksi dengan

LAN

lain

secara

jarang jauh

melalui media, seperti jalur telepon atau gelombang

radio.

2.1.4.2

Metropolitan-Area Network (MAN)

Metropolitan-Area Network adalah sebuah jaringan

data yang di design untuk sebuah kota (Castelli, 2004). Sebuah

MAN

bisa

dibangun

sebagai

service

provider dan

disewakan

antara

banyak

pelanggan

atau

sebuah

perusahaan bisa

membangun private

MAN

sendiri.

Dalam

kaitan

geografis,

MANs

lebih

besar daripada

LANs,

tetapi

lebih

kecil daripada

|

|

16

WANs.

Karakteristik MANs

biasanya

konektifitas

dengan

kecepatan

tinggi

menggunakan

kabel fiber-optic

atau

media

digital

lainnya

dan

sering

digunakan perusahaan

–

perusahaan

dengan

beberapa

kantor

yang

terletak dalam

kota

yang

sama.

Sebuah perusahaan dapat

memperluas layanan LAN pada setiap

bangunan

melewati

area

metropolitan dengan

menggunakan

MAN untuk menghubungkan setiap kantor.

2.1.4.3

Wide-Area Network (WAN)

Suatu

Wide-Area

Network (WAN)

adalah

suatu

jaringan komputer yang luas yang mencakup wilayah yang

besar,

seperti area yang melintasi beberapa

negara

(Castelli,

2004).

Komputer-komputer yang

terhubung

dengan

sebuah

WAN

biasanya dihubungkan melalui

jaringan publik,

seperti

sistem

telepon.

Komputer-komputer juga

dapat

dihubungkan

melalui leased lines atau satelit, juga dari sebuah network

service provider.

2.1.5

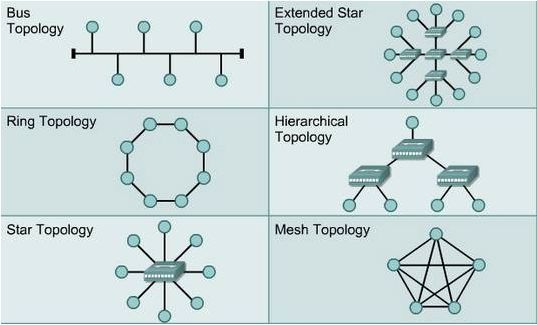

Topologi Jaringan

Topologi

jaringan

menentukan struktur

dari

jaringan.

Bentuk

topologi jaringan

yang ada antara

lain bus,

star, ring, hierarchical, dan

mesh. Bentuk topologi-topologi ini ditunjukan pada gambar 2.3 berikut.

|

17

Gambar 2.3 Jenis - Jenis Topologi

2.1.5.1

Topologi Bus

Topologi Bus

ditandai

dengan

adanya

satu

kabel

backbone (backbone line) menghubungkan komputer yang

satu

dengan yang lain.

Topologi ini umumnya menggunakan

kabel coaxial

dan tiap komputer

menggunakan T-connector. Tiap ujung akhir

dari

jaringan

ini

ditutup

dengan terminator

resistor.

Karena

topologi

bus

ini

merupakan

kumpulan kabel,

konektor,

dan

terminator, tidak ada penguatan sinyal yang melewati kawat.

Topologi Bus mudah dipasang dan diperbesar sehingga

cocok untuk jaringan komputer yang sangat sederhana.

|

|

18

Kelemahannya

adalah

rentan

terhadap

kerusakan

kabel,

konektor yang kendur.

2.1.5.2

Topologi Star

Topologi

star

ini

menghubungkan semua

komputer

terpusat pada suatu perangkat jaringan seperti hub atau switch.

Dimana Hub

atau

Switch

berfungsi untuk

menerima

sinyal-sinyal

dari

suatu

komputer

dan

meneruskannya ke

komputer

lain.

Untuk

Hub sedikit

berbeda

karena

sinyal

yang

diterima akan diteruskan ke semua komputer yang berhubungan

dengan Hub.

Jaringan

dengan

topologi Star

lebih

mahal

dan

sulit

dipasang

karena

setiap

komputer

harus

dihubungkan ke

suatu

hub

atau

switch,

pemasangan kabel

terutama

untuk

jumlah

pemakai yang

besar

sangat sulit dan sebaiknya dilakukan oleh

seorang ahli. Oleh karena masing –

masing komputer

memiliki

kabel sendiri, mencari kesalahan jaringan lebih mudah.

2.1.5.3

Topologi Ring

Jaringan

dengan

Topologi ring

ini

mirip

dengan

topologi bus

hanya

ujung

–

ujungnya

saling

berhubungan

membentuk

suatu

lingkaran.

Topologi ring

ini

diperkenalkan

oleh perusahaan

IBM

untuk

mendukung protokol

Token

Ring

yang diciptakan oleh IBM.

|

|

19

Token bersikulasi dalam ring dan ketika suatu

komputer

ingin

mengirim

data,

komputer

itu akan

menunggu

hingga

mendapat

giliran token.

Setelah

mengirim

data

dan

menerima

verifikasi

dari

komputer

tujuan,

komputer

pengirim

akan

membuat

token

baru

lalu

mengirimnya ke

komputer

selanjutnya.

2.1.5.4

Topologi Mesh

Jaringan Mesh

ini

mempunyai

jalur

ganda

/

koneksi

redundan dari

setiap peralatan di

jaringan sebagai

strategi

apabila terjadi kerusakan.

Makin

banyak

jumlah

komputer dijaringan, semakin

sulit

cara

pemasangan kabel

–

kabel

jaringan

karena

jumlah

kabel – kabel yang harus dipasang menjadi berlipat ganda.

Pada hybrid mesh (mesh tidak

murni),

hanya server –

server

atau

komputer –

komputer penting

yang

dikonfigurasi

dengan koneksi redundan.

2.2

Teori Khusus

2.2.1

Pengertian Virtual Private Network

Virtual

Private

Network (Mason

2002,

p5)

adalah

servis

konektifitas yang aman dan dapat diandalkan melalui suatu

infrastruktur

jaringan umum (public network) seperti internet. VPN menjaga keamanan

dan pengaturan seperti halnya jaringan pribadi (private network).

|

|

20

Menurut

Gupta

2003,

Virtual

Private

Network

(VPN) adalah

sebuah jaringan

private

Wide Area

Network (WAN)

menggunakan

fasilitas

publik

seperti

internet.

Secara

sederhana, VPN adalah

sebuah

perpanjangan dari jaringan private

melalui

sebuah

jaringan

umum

yang

lebih aman dan biaya yang efektif untuk menghubungkan dua ujung yang

berkomunikasi.

2.2.2

Keuntungan dan Kerugian Virtual Private Network

2.2.2.1

Keuntungan VPN

VPN menawarkan banyak keuntungan antara lain :

Mengurangi biaya implementasi

Mengurangi biaya manajemen dan staf

Meningkatkan konektifitas

Transaksi yang aman

Penggunaan bandwidth yang lebih efektif

Mudah diperbesar / diperluas

2.2.2.2

Kerugian VPN

Kerugian VPN antara lain :

Bergantung penuh pada internet

Kurangnya dukungan terhadap protokol lama

|

|

21

2.2.3

Tipe - Tipe VPN

2.2.3.1

Remote Access VPN

Remote

Access

VPN

menyediakan akses

kapan

saja

dengan

akses

jarak jauh, mobilitas,

dan

telekomunikasi

karyawan dari

suatu

organisasi kepada

sumber

daya

jaringan

perusahaan. Khususnya,

permintaan akses

jarak

jauh

(remote)

dibutuhkan

oleh para

pemakai

yang

secara konstan

senantiasa

bergerak atau oleh kantor cabang kecil dan kantor cabang

yang

berjauhan

yang

kekurangan suatu

koneksi

permanen

kepada

perusahaan.

Dengan

menerapkan Remote

Access

VPN,

para

pemakai

dan

kantor

cabang remote

hanya

harus

menyediakan

dial-up koneksi

lokal

kepada ISP

atau

ISP’s POP

dan

menghubungkan kepada jaringan perusahaan melalui internet.

2.2.3.2

Intranet VPN

Intranet VPN digunakan untuk menghubungkan kantor

cabang

dari

suatu

organisasi kepada

intranet

perusahaan

tersebut.

Dalam

suatu

susunan intranet,

tanpa

menggunakan

teknologi

VPN,

masing-masing lokasi

remote

harus

dihubungkan pada

intranet

perusahaan

(backbone

router)

menggunakan router.

Sebagai

tambahan,

implementasi, pemeliharaan,

dan

manajemen backbone intranet bisa

merupakan suatu urusan

|

|

22

yang mahal tergantung pada volume lalu lintas jaringan dan luas

geografis dari keseluruhan intranet.

2.2.3.3

Extranet VPN

Tidak

seperti solusi intranet dan

remote access-based

VPN,

extranet

VPN

tidak

sepenuhnya

terpisahkan dari “dunia

luar”.

Sesungguhnya, extranet

VPN

mengijinkan

akses

ke

sumber daya jaringan dikendalikan oleh pihak eksternal, seperti

mitra bisnis, pelanggan,

dan para penyalur yang memegang

suatu peran utama dalam bisnis organisasi itu.

2.2.4

Persyaratan VPN

Syarat dari VPN adalah (Gupta 2003) :

Keamanan

Ketersediaan

Quality of Service (QoS)

Dapat diandalkan

Keseuaian

Dapat dikelola

|

|

23

2.2.5

Komponen Keamanan VPN

2.2.5.1

Autentikasi User dan Kontrol Akses

Autentikasi user dan kontrol akses adalah dua

langkah

paling

dasar

yang

dapat

diambil untuk

mencegah

ancaman

keamanan dan

mengamankan data sensitif dalam jaringan.

Proses

membuktikan

identitas pemakai

dikenal

sebagai

autentikasi

user. Mengizinkan akses

ke

sumber

daya

jaringan

tertentu

selagi

menolak akses

ke

yang

lain

dikenal

sebagai

kontrol akses (Gupta, 2003).

Beberapa proses autentikasi user antara lain :

Login ID and password. Menggunakan sistem berdasarkan

ID

login

dan

kata

sandi

(password) untuk

memverifikasi

identitas dari pemakai yang mengakses node VPN.

S/Key password. Pemakai menginisialisasi

S/Key dengan

pemilihan

suatu password dan

suatu integer ‘n’. Integer

ini

digunakan

untuk

menandakan

seringnya

suatu

fungsi

hash

(sekarang ini MD4) yang akan diberlakukan bagi password.

Hasilnya kemudian

disimpan

pada

server

yang

yang

bersesuaian

itu.

Ketika pemakai

mencoba untuk

login,

server

mengeluarkan suatu

teguran. Software

pada

mesin

klien

pemakai

memberikan password, menerapkan

iterasi

n-1

pada

fungsi

hash,

dan

mengirimkan-nya untuk

menjawab teguran server tersebut. Server

menerima

fungsi

|

|

24

hash tersebut dan

memberikan tanggapan. Jika hasilnya

sama dengan nilai yang disimpan lebih awal, maka pemakai

dibuktikan

keasliannya

dengan sukses.

Pemakai

diijinkan

dimasuk

ke

jaringan,

dan

server

menggantikan nilai

yang

disimpan

dengan tanggapan

yang

diperoleh

dari

client dan

mengurangi counter password.

Remote

Access

Dial-In

User

Service

(RADIUS).

Adalah

suatu protokol keamanan

intenet yang didasarkan pada

model client/server, dimana mesin yang mengakses jaringan

adalah

client

dan

server

RADIUS pada

network-end

membuktikan keaslian

client

itu.

Biasanya,

suatu

server

RADIUS

membuktikan keaslian

seorang

pemakai

dengan

menggunakan suatu daftar username/password internal.

Two-factor

token-based

technique.

Sesuai

dengan

namanya,

skema ini

mengimplementasikan

dual

authentication untuk memverifikasi pemakai. Menggunakan

kombinasi dari suatu

token

dan

password.

Selama

proses

pengesahan,

sebuah

alat

elekronik hardware-based

bertindak

sebagai tanda dan suatu

identifikasi

unik, seperti

Identification

Number (PIN) yang digunakan sebagai

password. Secara tradisional, token merupakan

sebuah

alat

perangkat

keras

(kemungkinan

sebuah

kartu),

tetapi

|

|

25

sekarang beberapa vendor kini menawarkan software-based

token.

Pengendalian

hak akses

juga

merupakan suatu bagian

yang penting. Ancaman keamanan dapat jauh dikurangi dengan

cara

menyediakan hak

akses

terbatas

untuk

para

pemakai.

Sebagai contoh, data dapat lebih dilindungi dengan membiarkan

para pemakai normal untuk hanya membaca data tersebut (read-

only).

Hanya

para

pemakai

yang

terpercaya

dan

administrator

saja

yang

dapat

memiliki

hak

untuk

tulis,

memodifikasi, atau

menghapus data.

2.2.5.2

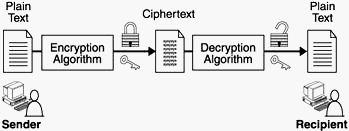

Enkripsi Data

Data

encryption atau

cryptography

adalah

salah

satu

komponen terpenting

dalam

keamanan

VPN

dan

memegang

peran

utama

dalam pengamanan

data

selama

pemindahan.

Cryptography

adalah

mekanisme pengubahan

data

ke

dalam

suatu

format

tak

terbaca,

yang

dikenal

sebagai ciphertext,

sedemikian sehingga akses tidak sah kepada data dapat dicegah

ketika data dipindahkan melalui suatu media transmisi yang tak

aman (Gupta, 2003).

Pengenkripsian mencegah hal-hal seperti penangkapan

atau

intersepsi, perubahan, dan

pemalsuan data

serta

gangguan

pada jaringan.

|

26

Pada saat

menerima pesan, penerima men-decrypt data

kembali

ke

format

aslinya.

Sekalipun ciphertext

diinterupsi

sepanjang transmisi, untuk bisa

menterjemahkannya pihak yang

menginterupsi harus

mengetahui metoda yang digunakan dalam

mengubah

data

sederhana

ke

dalam

format acak

tersebut.

Jika

tidak,

teks

tersebut

sia-sia.

Model

encryption tradisional

ini

dilukiskan pada gambar 2.4 dibawah ini :

Gambar 2.4 Model Enkripsi Tradisional.

Pengirim dan

penerima,

bersama

dengan

proses

encryption,

membentuk suatu cryptosystem. Suatu cryptosystem

digolongkan berdasarkan banyaknya kunci

yang digunakannya.

Suatu kunci dapat berupa suatu angka, kata, atau bahkan suatu

ungkapan

yang

digunakan

untuk

kepentingan encryption

dan

decryption.

2.2.6

Tunneling

Tunneling

merupakan

komponen terpenting

dalam

teknologi

VPN. Tunneling dapat membuat jaringan maya / virtual melewati internet

dan jaringan umum lainnya. Jaringan virtual ini tidak dapat diakses oleh

|

|

27

sembarangan orang yang bukan bagian dari jaringan intra (intranet) suatu

organisasi.

Tunneling

merupakan

suatu

teknik

pengenkapsulasian seluruh

paket

data. Aspek

terpenting dari

tunneling

ialah

paket

data

asli,

atau

disebut dengan payload, bisa merupakan protokol yang berbeda.

Daripada mentransfer paket asli, yang bisa saja tidak dapat berjalan pada

infrastruktur yang

ada,

pada

header

paket

ditambahkan protokol

yang

kompatibel. Header ini berfungsi agar paket bisa dikirimkan dengan baik

melalui infrastruktur yang ada (Gupta, 2003).

Ketika

paket

berjalan

melalui tunneling

menuju

node

tujuan,

paket

ini

melalui

suatu

jalur,

yang

disebut tunnel.

Setelah

sampai,

penerima mengembalikan paket ini ke format asal.

Keuntungan tunneling antara lain :

Simpel

dan

mudah

untuk

diimplementasikan.

Tidak

perlu

untuk

mengubah

infrastruktur yang

sudah ada

untuk

melakukan

teknologi

tunneling

ini,

yang

membuat tunneling

menjadi

solusi

yang

sangat

baik untuk organisasi menengah ke atas.

Keamanan. Tunnel milik suatu organisasi tidak dapat diakses orang-

orang yang

tidak berkepentingan,

sebagai

hasilnya,

data yang

melewati tunnel aman, walaupun data ditransmisikan melewati media

publik, seperti internet.

|

28

Efektifitas

biaya.

Tunneling

menggunakan

jaringan

publik,

seperti

internet

untuk

mentransfer data

ke

tujuan.

Inilah

yang

membuat

tunneling

merupakan solusi biaya

yang efektif, apalagi bila

dibandingan

dengan

biaya

untuk

mengimplementasikan intranet

khusus yang melalui leased line.

Protocol indifference. Data yang berasal dari protokol yang

nonroutable, seperti Network Basic Input/Output System (NetBIOS),

dan

NetBIOS Enhanced

User

Interface (NetBEUI) yang

tidak

kompatibel dengan

protokol

internet

(TCP/IP)

dapat

ditransfer

menggunakan tunneling.

2.2.6.1

Komponen Tunneling

Untuk

membuat

suatu

tunnel,

ada

komponen-

komponen tertentu, yaitu:

Network

target.

Network

yang

mengandung

sesuatu

yang

diperlukan

oleh

remote

client,

yang

memicu

adanya

VPN

session request.

Initiator

Node.

Remote

client atau

server

yang

menginginkan adanya

VPN

session.

Initiator

node

bisa

merupakan bagian dari network lokal, atau pengguna mobile

yang menggunakan laptop.

HA (Home Agent). Software yang berada pada router

network

target.

HA

menerima dan

melakukan

autentikasi

permintaan

yang datang untuk memastikan bahwa

|

|

29

permintaan

itu

berasal dari

orang-orang yang

berkepentingan. Bila autentikasi

berhasil,

HA

mengizinkan

adanya tunneling.

FA

(Foreign

Agent).

Software

yang

berada

pada

initiator

node, ataupun pada router. Initiator node

menggunakan FA

untuk meminta sesi VPN dari HA pada network target.

2.2.6.2

Protokol - Protokol Tunneling

Secara

garis

besar,

ada

tiga

jenis

protokol tunneling

yang digunakan dalam VPN (Gupta, 2003), antara lain:

Carrier Protocol. Protokol ini digunakan untuk

menentukan

rute

paket

yang

melalui tunnel

menuju

tujuan

yang

diharapkan

melalui suatu internetwork. Paket

yang

melalui

tunnel

tersebut

kemudian

dienkapsulasi dalam

paket

pada

protokol

ini.

Karena

harus

menentukan rute

paket

melalui

internetwork yang

heterogen,

seperti

internet,

protokol

ini

harus

secara

luas

didukung.

Sebagai

hasilnya,

jika tunnel

diciptakan

melintasi suatu internet, protokol pengangkut

yang

digunakan sebagian

besar

adalah

IP.

Bagaimanapun,

dalam kasus private intranet, protokol native routing dapat

juga bertindak sebagai carrier protokol.

Encapsulating Protocol. Protokol

ini

digunakan

untuk

mengenkapsulasi

muatan

asli. Sebagai

tambahan,

protokol

|

|

30

enkapsulasi

juga

bertanggung jawab

untuk

penciptaan,

pemeliharaan, dan penghentian tunnel tersebut.

Sekarang

ini,

PPTP,

L2TP,

dan

IPSEC

adalah

protokol enkapsulasi

yang biasa digunakan.

Passenger Protocol. data asli yang diperlukan untuk

kepentingan enkapsulasi

transmisi

melalui tunneling

pada

protokol

tersebut.

PPP

dan SLIP

(Serial

Line

Internet

Protocol) biasanya digunakan Passenger Protocol.

2.2.7

Point to Point Protocol (PPP)

PPP

adalah

suatu

protokol enkapsulasi

yang

memudahkan

transportasi lalu

lintas jaringan

melalui penghubung point-to-point serial.

Keuntungan PPP yang paling utama adalah bahwa PPP dapat beroperasi

pada

Data

Terminal Equipment (DTE)

yang

manapun

atau

Data

Connection

Equipment

(DCE)

mencakup

EIA/TIA-232-C dan

ITU-T

V.35.

Poin

lain

bahwa

PPP

tidak

membatasi transmisi

rate.

Selama

transmisi,

satu-satunya

pembatasan

transmission-based dikenakan

oleh

DCE/DTE

yang

merupakan penghubung digunakan

(interface).

Akhirnya, satu-satunya kebutuhan PPP

adalah

ketersediaan dari

koneksi

duplex (dua-jalur), dimana baik sinkronisasi maupun tak sinkronisasi dan

dapat beroperasi dalam suatu switch atau dedicated mode (Gupta, 2003).

|

|

31

2.2.8

Point to Point Tunneling Protocol (PPTP)

PPTP

adalah suatu

solusi

kepemilikan

yang

memungkinkan

transfer

data

yang

aman

antara

suatu

remote client

dan

suatu

server

perusahaan

dengan

cara

menciptakan suatu

VPN

melalui

suatu

internetwork yang berbasiskan IP. Yang dikembangkan oleh, konsorsium

PPTP

(Microsoft

Corporation,

Ascend

Communications, 3COM,

US

Robotics, and

ECI

Telematics), PPTP

memfasilitasi pemintan

transmisi

VPNs melalui jaringan internetworks yang tidak aman. PPTP tidak hanya

memfasilitasi

transmisi

yang

aman

melaui internetwork

publik

yang

berbasisikan TCP/IP, tetapi juga melalui intranet private (Gupta, 2003).

2.2.9

Layer 2 Forwarding (L2F)

L2F dibuat dengan tujuan utama (Gupta 2003) :

Memungkinkan transaksi aman.

Menyediakan

akses

melalui

infrastruktur

dari

internet

dan

internetworking umum lainnya.

Mendukung

teknologi networking yang

luas,

seperti

ATM,

FDDI,

IPX, Net-BEUI, dan Frame Relay.

Selain

yang

diatas

L2F

juga

memiliki

kemajuan dalam

akses

teknologi

remote: tunnel

L2F dapat

mendukung

lebih

dari

satu sesi

secara bersamaaan dengan tunnel yang sama.

|

|

32

2.2.10

Layer 2 Tunneling Protocol (L2TP)

Dikembangkan oleh Cisco Systems, L2TP juga diharapkan

untuk

menggantikan IPSec

sebagai

tunneling

protokol.

Bagaimanapun,

IPsec

masih

menjadi

protokol

yang

dominan

untuk

menjamin /

mengamankan komunikasi dalam Internet. L2TP adalah suatu kombinasi

Layer 2 Forwarding (L2F) and PPTP dan digunakan

untuk Encapsulate

Point-to-Point Protocol (PPP) frame untuk dikirimkan melalui X.25, FR,

and ATM networks (Gupta, 2003).

2.2.11

Internet Protocol Security (IPSec)

IPSec mengacu pada sebuah protokol suite (AH, ESP, FIP-140-

1, dan standar

yang

lain)

yang dikembangkan oleh Internet Engineering

Task Force

(IETF).

Tujuan

utama dibalik pengembangam IPSec

adalah

untuk

menyediakan

sebuah framework

keamanan

pada

layer

ketiga

(Network layer) dari OSI model.

Protokol keamanan IPSec menawarkan 3 kapabilitas utama :

Authentication and Data Integrity. IPSec menyediakan mekanisme

kuat

untuk mengecek autentikasi dari pengirim dan

mengidentifikasi modifikasi yang tidak terdeteksi dari isi paket oleh

penerima.

Protokol

IPSec

menawarkan

proteksi kuat

melawan

spoofing, sniffing and denial-of-service.

Confidentiality.

Protokol

IPSec

mengenkripsi

data

menggunakan

teknik advanced cryptographic, dimana mencegah user yang tidak

|

33

memiliki hak untuk

mengakses data ketika data dikirim. IPSec juga

menggunakan mekanisme tunneling untuk menyembunyikan alamat

IP ke dari sumber dan penerima dari diam-diam mendengar.

Key

management. IPSec

menggunakan protokol Internet Key

Exchange

(IKE),

untuk

menegosiasikan protokol

keamanan

dan

algoritma enkripsi sebelum dan ketika sesi komunikasi.

2.2.12

OpenVPN

Menurut

Feilner

2006,

OpenVPN adalah

solusi

VPN

yang

mengimplementasikan koneksi

layer

2

atau

layer 3,

menggunakan

enkripsi

SSL

/

TLS (Secure

Sockets

Layer

/

Transport Layer

Security),

dan menggabungkan hampir semua fitur VPN lainnya.

2.2.12.1

Keuntungan OpenVPN

Keuntungan OpenVPN (Feilner 2006) antara lain :

VPN layer 2 dan layer 3: OpenVPN menawarkan dua mode

dasar, yang berjalan baik di layer 2 maupun layer 3. Tunnel

OpenVPN juga dapat

membawa frame Ethernet, paket IPX,

dan paket Windows Network Browsing (NETBIOS).

Melindungi

pegawai dengan

firewall internal: Seorang

karyawan yang terhubung dengan kantor cabang perusahaan

melalui tunnel VPN dapat merubah pengaturan jaringan

pada laptop-nya, jadi seluruh trafik jaringannya dikirim

|

|

34

melalui tunnel. Begitu OpenVPN membentuk tunnel,

firewall

utama kantor cabang perusahaan dapat melindungi

laptop

itu,

meskipun itu

hanya perangkat lokal. Hanya satu

port

jaringan

yang

harus dibuka

untuk

jaringan

lokal

karyawan

itu.

Karyawan

dilindungi

dengan

firewall

utama

kapanpun ia terhubung dengan VPN.

Koneksi tunnel

OpenVPN

dapat

melalui

hampir semua

firewall: Jika

memiliki akses

internet dan dapat

mengakses

website HTTPS, tunnel OpenVPN dapat berjalan.

Mendukung proxy dan konfigurasinya: OpenVPN

mendukung proxy dan dapat dikonfigurasikan untuk berjalan

sebagai TCP atau UDP, dan sebagai server atau client. Jika

sebagai server, OpenVPN menunggu sampai client meminta

koneksi,

sedangkan

sebagai

client,

OpenVPN

mencoba

untuk membangun koneksi sesuai dengan konfigurasinya.

Hanya satu

port dari

firewall yang harus

dibuka

untuk

menerima koneksi yang masuk: Sejak OpenVPN 2.0,

mode

server memungkinkan untuk menerima banyak

koneksi masuk dalam port TCP atau UDP yang sama, meski

tiap koneksi menggunakan konfigurasi yang berbeda-beda.

Virtual

Interfaces

memungkinkan

pengaturan

jaringan

dan firewall yang khusus:

Semua

peraturan, pembatasan

|

|

35

(restrictions), mekanisme

forwarding,

dan konsep seperti

NAT dapat digunakan di tunnel OpenVPN.

Fleksibilitas

yang

tinggi

yang

memungkinkan scripting:

OpenVPN menawarkan scripting individual. Script ini dapat

digunakan untuk berbagai

macam tujuan seperti autentikasi,

dan lain-lain.

Performa tinggi

untuk IP

dinamis:

Dengan

menggunakan

OpenVPN, tidak perlu lagi menggunakan IP static pada tiap

sisi

tunnel.

Kedua

ujung

tunnel

dapat

memiliki akses

DSL

dengan IP dinamis dan user jarang menyadari akan

perubahan IP itu. Kedua sesi Windows Terminal server dan

sesi

Secure Shell (SSH)

hanya

akan

terlihat hang selama

beberapa detik,

tapi

tidak

akan

mati

dan

akan

melanjutkan

aksinya setelah jeda singkat.

Tidak

bermasalah

dengan

NAT:

Baik

server

OpenVPN

dan

client

dapat

berada dalam

jaringan

yang

hanya

menggunakan alamat

IP

statik.

Tiap

firewall

dapat

diatur

untuk mengirim trafik tunnel ke ujung tunnel yang lain.

Instalasi

yang sederhana

pada

tiap

platform:

Baik

penginstalan maupun penggunaan berlangsung sederhana.

Desain modular: Desain modular meningkatkan segi

jaringan dan keamanan yang ada.

|

|

36

2.2.12.2

Kelemahan OpenVPN

Kelemahan OpenVPN (Feilner 2006) yaitu :

Tidak kompatibel dengan

IPSec

(IPSec

adalah

solusi

VPN

standard).

Banyak alat-alat router Cisco atau Bintec

menggunakan IPSec

dan dapat terhubung

dengan

pabrikan

lain atau software IPSec.

Hanya sebagian orang yang tahu cara pemakaian OpenVPN,

terutama pada skenario yang sulit (meski jarang).

Untuk saat ini, OpenVPN hanya untuk menghubungkan

komputer, tapi akan ada perusahaan yang memasukkan

client OpenVPN pada alat-alatnya.

2.2.12.3

Jaringan dengan OpenVPN

OpenVPN

menggunakan Universal

TUN/TAP

driver

untuk

layer

networking-nya. TUN/TAP

driver

adalah

proyek

open-source yang sudah dimasukkan dalam Linux/UNIX

modern seperti

halnya Windows dan Mac

OS

X.

Penggunaan

TUN / TAP driver ini

mengurangi tingkat kompleksitas struktur

OpenVPN.

Universal

TUN

/

TAP driver

dikembangkan

untuk

menyediakan kernel

Linux

supaya dapat

mendukung

tunneling

pada IP trafik. Ini adalah interface network virtual.

TUN

dapat

digunakan seperti interface

point-to-point

virtual, seperti modem atau DSL link.

Ini disebut mode

routed,

|

37

karena

route

di-seting sebagai

VPN

partner.

TAP

dapat

digunakan

sebagai

adapter

ethernet

virtual. Ini membuat

daemon

mendengarkan interface

ini

untuk

menangkap

frame

ethernet,

yang

tidak

dapat dilakukan

TUN. Mode

ini

disebut

mode bridging karena jaringan terhubung seperti diatas

hardware bridge.

Aplikasi

dapat

menulis

/

membaca dari

interface

ini;

software

(driver

tunnel)

akan

mengambil seluruh

data

dan

menggunakan library

kriptografi

SSL/TSL

untuk

meng-

enkripsinya.

Data

dibungkus

dan

dikirim

ke

tunnel

yang

lainnya.

Pembungkusan ini

menggunakan

standard

UDP

atau

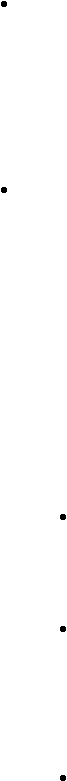

paket TCP tambahan. Gambar 2.5 memperlihatkan tunnel dalam

OpenVPN,

di

mana

data

yang

telah

terenkripsi dikirim

dalam

paket UDP.

Gambar 2.5 Jaringan dengan OpenVPN

(Sumber : http://www.openmaniak.com/openvpn.php)

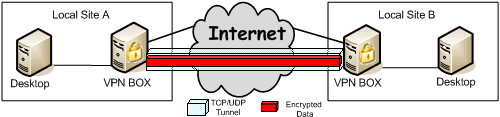

Gambar 2.6

berikut

ini

adalah

status

dari paket ketika

sedang

berjalan dalam LAN dan VPN. Terlihat ada perbedaan antara paket yang

berada pada dalam VPN dan yang tidak.

|

38

Gambar 2.6 Paket dalam LAN dan VPN

(Sumber : http://www.openmaniak.com/openvpn.php)

2.2.12.4

Keamanan OpenVPN

OpenVPN

menawarkan dua

jenis

metode

keamanan

yaitu menggunakan pre-shared keys dan SSL/TLS.

Pre-shared keys atau static keys dalam OpenVPN lebih

mudah

digunakan

dibandingkan

SSL/TLS tetapi

memiliki

beberapa kerugian yaitu :

Kunci rahasia (shared secret) tidak diperbarui.

Kunci rahasia harus diberikan kepada kedua partner.

Partner VPN tidak diautentikasikan.

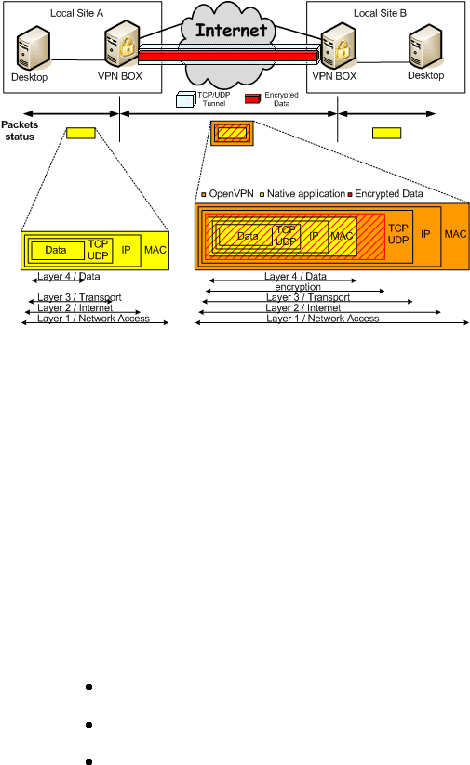

Gambar 2.7

merupakan contoh

isi dari static

key.

Pembuatan

static key akan dijelaskan pada bab 4.

|

39

Gambar 2.7 Keterangan Static Key

Static

key

terdiri

dari

karakter-karakter heksadesimal

dan terbagi dalam empat bagian. Bagian pertama berguna

sebagai

key

untuk

memecahkan (cipher)

data,

bagian

kedua

untuk

key

hash

algoritma.

Dalam

keadaan default

key

untuk

memecahkan

(cipher)

dan

mengartikan

(decipher)

data

adalah

serupa.

Bagian

ketiga

dan

keempat digunakan

jika

menginginkan cipher yang berbeda (bagian 1) dan decipher keys

(bagian 3)

and

key

yang

berbeda untuk

meng-hash data

keluar

(bagian 2) atau data masuk (bagian 4).

Secara

default, algoritma

enkripsinya adalah blowfish

dengan 128 bits keys (cipher dan decipher), 160 bits digunakan

untuk algoritma hash (outgoing dan incoming data).

|

|

40

2.2.12.5

Secure Sockets Layer / Transport Layer Security (SSL/TLS)

Library

SSL/TLS

dapat digunakan

untuk autentikasi

dan enkripsi. Library ini adalah bagian dari software OpenSSL

yang

terinstal pada sistem

operasi

modern. SSL,

yang

dikenal

juga dengan TLS, adalah protokol yang awalnya diciptakan oleh

Netscape

Communication Corporation

yang

menjamin

suatu

kemudahan,

integritas

dan

autentikasi data

ketika

internet

berkembang

pesat

pada

tahun

1990an.

Tiap

orang dapat

berpatisipasi dalam komunikasi yang terenkripsi

menggunakan

browser modern. SSL/TLS adalah teknologi terkenal yang telah

digunakan secara

luas pada web

untuk perbankan, e-commerce,

dan

aplikasi-aplikasi lainnya

dimana

privasi

dan

keamanan

dibutuhkan. Teknologi ini

telah dikontrol, di-debug, dites, dan

dikembangkan

baik

oleh

perusahaan open

source

maupun

perusahaan berhak cipta (proprietary).

SSL/TLS berada di bawah protokol aplikasi, dan dapat

digunakan oleh

hampir

semua

aplikasi.

Para

pelancar

internet

mengetahuinya dengan

yang berarti

koneksi

terenkripsi

daripada http://.

Dari OSI Model standard, protokol SSL berada antara

application

layer

dan

transport

layer.

Pada

arsitektur

TCP/IP,

SSL berada pada layer application, seperti gambar berikut ini.

|

41

Gambar 2.8 Letak SSL

(Sumber : http://www.openmaniak.com/openvpn.php)

OpenVPN

menggunakan SSL

gratis

dan

open source

yang bernama OpenSSL,

untuk

tugas autentikasi dan enkripsi.

OpenSSL sendiri berisi :

SSL library

Crypto library

Command line tool

Cryptography library mengimplementasikan algoritma

kriptografi yang luas antara lain :

Algoritma simetrik : Blowfish, DES, 3DES, AES.

Sertifikat : x509

Fungsi hash : HMAC, MD5

2.2.12.6

Sertifikat SSL/TLS dan VPN

Sertifikat SSL/TLS

juga

bekerja pada

VPN

yaitu

certificate authority (CA) dibuat, dan semua sertifikat yang

|

|

42

valid dari

sumber

ini dibagikan dan diterima untuk

VPN. Tiap

client

harus

memiliki

sertifikat

yang

valid

yang

diperoleh dari

CA dan setelah itu baru boleh membangun koneksi VPN.

Certificate

Revocation List

(CRL) dapat

digunakan

untuk

mencabut sertifikat

pada client

yang

sudah

tidak

boleh

mengakses VPN

lagi.

Ini

dapat

dilakukan

tanpa

melakukan

konfigurasi pada

pihak

client,

hanya

dengan

membuat

daftar

pencabutan

yang

tepat pada

server.

Ini sangat berguna apabila

laptop dicuri atau mencurigakan.

Perusahaan

menggunakan suatu

kunci

yang

telah

diletakkan pada

tiap sistem

yang

mau terhubung dengan server

VPN. Kunci harus diubah pada seluruh sistem jika ada satu saja

kunci

yang

hilang.

Tetapi

jika

menggunakan

sertifikat

dengan

daftar

pencabutan

(revocation lists),

cukup

dengan

menaruh

sertifikat pada

laptop yang dicuri itu dalam CRL server. Ketika

client mencoba konek ke server, maka akses akan ditolak. Tidak

perlu adanya interaksi dengan client.

Koneksi akan ditolak jika :

Tidak ada sertifikat

Sertifikat yang berasal dari CA palsu

Terdapat sertifikat yang dicabut

|

43

Sertifikat

ini

memiliki

banyak

fungsi.

HTTPS dan

OpenVPN

hanyalah

dua

aplikasi dari

sekian

banyak

variasi.

Sistem

VPN

lainnya (seperti IPsec), web servers, mail

servers,

dan

hampir semua aplikasi server dapat

menggunakan sertifikat

ini untuk mengautentikasi client-nya.

2.2.12.7

Perbandingan OpenVPN dan IPsec

Perbandingan OpenVPN dengan IPsec (Feilner 2006).

Tanda “+” berarti keuntungan, tanda “-” berarti kelemahan.

IPsec VPN

OpenVPN

+ Teknologi standard VPN.

-

Kurang begitu terkenal,

tidak kompatibel dengan

IPsec.

+ Dapat bekerja pada

hardware platform.

-

Hanya bekerja pada

komputer, tapi bisa di semua

sistem operasi.

+ Teknologi yang sudah

terkenal.

-

Teknologi baru, dan masih

akan berkembang.

-

Modifikasi IP stack yang

kompleks.

+ Teknologi yang sederhana.

-

Dibutuhkan perubahan kernel

yang kritis.

+ Interface jaringan dan

paket yang terstandarisasi.

-

Membutuhkan hak admin.

+ Software OpenVPN dapat

berjalan pada mode user.

-

Implementasi IPsec yang

berasal pabrik yang berbeda

bisa tidak kompatibel.

+ Teknologi enkripsi yang

terstandarisasi.

-

Konfigurasi yang kompleks,

teknologi yang komples juga.

+ Mudah, terstruktur,

teknologi modular,

konfigurasi mudah.

-

Sulit dipelajari bagi pemula.

+ Mudah dipelajari bagi

pemula.

-

Dibutuhkan beberapa port

dan protokol di firewall.

+ Hanya membutuhkan satu

port di firewall.

-

Ada masalah dengan alamat

dinamik di kedua sisi.

+ DynDNS bekerja dengan

sempurna, cepat terhubung.

|

44

-

Permasalahan keamanan pada

teknologi IPsec.

+ SSL/TLS sebagai

kriptografi standard.

+ Pembungkusan trafik.

+ Cepat (mencapai 20 Mbps

pada mesin 1 Ghz).

+ Kompatibel dengan

firewall dan proxy.

+ Tidak bermasalah dengan

NAT (kedua sisi bisa berada

dibalik NAT).

Tabel 2.1 Perbandingan IPsec dan OpenVPN.

|