|

7

BAB 2

TINJAUAN PUSTAKA

2.1

Teori Umum

Menurut Sofana (2011:4) Jaringan komputer adalah himpunan

interkoneksi sejumlah komputer

autonomous. Kata “autonomous”

mengandung pengertian bahwa komputer tersebut memiliki kendali akses atas

dirinya sendiri. Bukan merupakan bagian komputer lain, seperti sistem

terminal yang biasa digunakan pada komputer mainframe.

Komputer juga

tidak mengendalikan komputer lain yang dapat mengakibatkan komputer lain

restart, shutdown, merusak file, dan sebagainya.

Dua buah computer dikatakan “interkoneksi” apabila keduanya bias

berbagi resources yang dimiliki, seperti saling bertukar data/informasi,

berbagi printer, berbagi media penyimpanan (hard disk, floppy disk, CD,

ROM, flash disk, dan sebagainya).

Data berupa teks, audio maupun video, mengalir melalui media jaringan

(baik kabel maupun nirkabel) sehingga memungkinkan pengguna jaringan

komputer bertukar file/data, menggunakan printer yang sama, menggunakan

hardware/software yang terhubung dalam jaringan.

Jadi, jaringan komputer dapat dikatakan sebagai kumpulan beberapa buah

komputer yang terhubung satu sama lain dan dapat saling berbagi resources.

2.1.1

Jenis Jaringan Komputer

Jaringan komputer dibagi menjadi lima jenis, yaitu:

1.

Local Area Network (LAN)

Menurut Tanenbaum

&

Wetherall

(2011:19)

Local Area

Network (LAN) merupakan jaringan private dalam satu bangunan

atau kampus sampai jarak beberapa kilometer. Dua komputer yang

terhubung juga sudah merupakan LAN. Jaringan LAN biasanya

mencakup gedung, kampus, atau kantor.

2.

Metropolitan Area Network (MAN)

Menurut Tanenbaum &

Wetherall

(2011:23) Metropolitan

Area Network

(MAN) adalah sebuah jaringan metropolitan yang

|

|

8

luas areanya mencakup sebuah kota. MAN dapat berupa jaringan

tunggal seperti jaringan telepon lokal, sistem telepon seluler,

jaringan televisi kabel, atau dapat berupa gabungan dari sejumlah

LAN yang berada dalam suatu kota. MAN juga merupakan

jaringan yang ukurannya berada diantara Local Area

Network

(LAN) dan Wide Area Network

(WAN). Dirancang untuk

pelanggan yang membutuhkan kecepatan tinggi yang biasanya

untuk akses internet dan akses jaringan yang berada pada sebuah

kota.

3.

Wide Area Network (WAN)

Menurut Tanenbaum &

Wetherall

(2011:23) Wide Area

Network (WAN)

mencakup area geografis yang luas, seperti

sebuah negara atau

benua. Berisi kumpulan mesin ditujukan

untuk menjalankan program (yaitu aplikasi) pengguna.

4.

Internet

Menurut Tanenbaum

&

Wetherall

(2011:28)

Kumpulan

jaringan interkoneksi disebut dengan internetwork atau internet.

Banyak orang di dunia, seringkali memiliki hardware

dan

software yang berbeda. Orang terhubung ke jaringan untuk

melakukan komunikasi dengan orang-orang yang berada pada

jaringan yang berbeda. Untuk memenuhi kebutuhan dan

keinginan untuk berkomunikasi walaupun berbeda jaringan dan

kadang incompatible

untuk connected. Untuk mengatasi masalah

tersebut mesin gateway

membuat koleksi dan memberikan

terjemahan yang di perlukan baik dari segi hardware

dan

software.

5.

Jaringan Tanpa Kabel ( Wireless )

Menurut Sofana (2011:53)

Wireless

(jaringan tanpa kabel)

adalah jenis jaringan komputer yang menggunakan gelombang

radio untuk transmisi data. Saat ini semakin banyak implementasi

wireless network di pusat perbelanjaan, airport, rumah sakit, dan

lokasi lain. Pengguna dapat dengan mudah mengakses internet

menggunakan handphone, laptop, PDA, dan perangkat genggam

|

9

lainnya. Frekuensi yang digunakan wireless network biasanya 2.4

GHz dan 5.8 GHz.

2.1.2

Topologi Jaringan Komputer

Menurut Lukas (2006:144) Topologi jaringan menjelaskan

pengaturan peletakan node dalam jaringan dan cara aksesnya

(interconnection), pengaturan ini berhubungan erat dengan media

pengirim yang digunakan. Topologi yang biasa digunakan pada

jaringan komputer umumnya sebagai berikut:

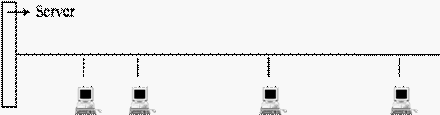

1.

Topologi Bus

Menurut Lukas (2006:146) Semua terminal terhubung ke

jalur komunikasi. Informasi yang ingin dikirimkan melewati

semua terminal pada jalur tersebut. Jika alamat terminal sesuai

informasi yang dikirim, maka informasi tersebut akan diterima

dan diproses. Jika tidak, informasi tersebut akan diabaikan oleh

terminal yang dilewatinya.

Gambar 2.1 Topologi Bus

Topologi ini mempunyai karakteristik:

a.

Kemampuan pengembangan tinggi (open – endedness)

b.

Jarak LAN tidak terbatas

c.

Kecepatan pengiriman tinggi

d.

Tidak diperlukan pengendalian pusat

e.

Kondusif untuk konfigurasi jaringan pada gedung bertingkat

f.

Masalah terbesar dalam topologi bus

adalah jika salah satu

segmen kabel putus, maka seluruh jaringan akan berhenti.

|

10

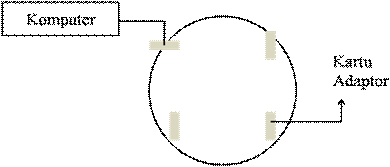

2.

Topologi Ring

Menurut Lukas (2006:145) Topologi ini mirip dengan

topologi bus, tetapi semua terminal saling dihubungkan

sehingga menyerupai lingkaran. Setiap informasi yang diperoleh,

diperiksa alamatnya oleh terminal yang dilewati.

Gambar 2.2 Topologi Ring

Topologi ring mempunyai karakteristik:

a.

Laju data tinggi

b.

Dapat melayani lalu lintas data yang padat

c.

Tidak diperlukan host, relatif lebih murah

d.

Dapat melayani berbagai jenis mesin pengirim

e.

Komunikasi antar terminal mudah

f.

Waktu yang diperlukan untuk mengakses data optimal

g.

Pengurangan atau penambahan terminal sangat sulit

h.

Tidak kondusif untuk pengiriman suara, video, dan data

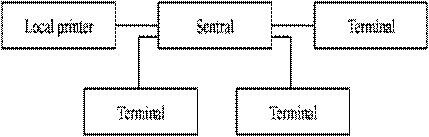

3.

Topologi Star

Menurut Lukas (2006:145) Topologi star,

sebuah terminal

pusat bertindak sebagai pengatur dan pengendali semua

komunikasi data yang terjadi. Terminal –

terminal lain terhubung

padanya dan pengiriman data dari satu terminal ke terminal

lainnya melalui terminal pusat. Terminal pusat akan menyediakan

jalur komunikasi khusus pada dua terminal yang akan

berkomunikasi

|

11

Gambar 2.3 Topologi Star

Karakteristik topologi star:

a.

Keterandalan terbesar diantara topologi yang lain

b.

Mudah dikembangkan

c.

Keamanan data tinggi

d.

Kemudahan akses ke jaringan LAN lain

e.

Lalu lintas yang padat dapat menyebabkan jaringan lambat

f.

Jaringan tergantung pada terminal pusat

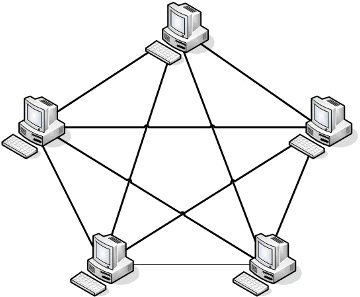

4.

Topologi Mesh

Menurut

Lukas (2006:148) Topologi mesh

merupakan

campuran dari berbagai jenis topologi –

topologi yang ada

(disesuaikan dengan kebutuhan). Digunakan pada network

/jaringan yang tidak memiliki terlalu banyak node

di dalamnya.

Ini disebabkan karena setiap station

dihubungankan dengan

station yang lain. Pendekatan dengan menggunakan jaringan ini

dibutuhkan bagi system

yang membutuhkan koneksitas yang

tinggi.

|

12

Gambar 2.4 Topologi Mesh

(Sumber:

Karakteristik topologi mesh:

a.

Memiliki hubungan yang lebih antara perangkat yang ada.

b.

Susunan pada setiap perangkat yang ada didalam jaringan

saling terhubung satu sama lain.

c.

Hubungan dedicated links

menjamin data langsung dikirimkan

ke komputer tujuan tanpa harus melalui komputer lainnya

sehingga pertukaran data dapat berlangsung lebih cepat karena

sebuah link

yang digunakan khusus untuk berkomunikasi

dengan komputer yang dituju saja.

d.

Jika jumlah perangkat yang dihubungkan banyak, maka akan

sulit dikendalikan.

5.

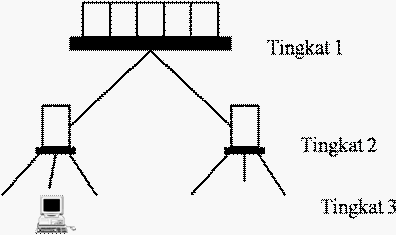

Topologi Tree / Hirarki

Menurut Lukas (2006:147-148) Topologi hirarki, tidak semua

terminal mempunyai kedudukan yang sama. Terminal dengan

kedudukan yang lebih tinggi menguasai terminal di bawahnya,

|

13

dan dengan demikian jaringan tergantung pada terminal dengan

kedudukan paling tinggi.

Gambar 2.5 Topologi Tree / Hirarki

Lukas (2006:147)

Karakteristik topologi tree:

a)

Memungkinkan untuk memiliki jaringan point-to-point

b) Mengatasi keterbatasan pada topologi star, yang memiliki

keterbatasan pada titik koneksi hub.

c)

Topologi tree

membagi seluruh jaringan menjadi bagian yang

lebih mudah diatur.

d) Topologi tree

ini memiliki keunggulan lebih mampu

menjangkau jarak yang lebih jauh dengan mengaktifkan fungsi

Repeater yang dimiliki oleh hub atau switch.

2.1.3

Protokol Jaringan

Menurut Forouzan (2010:7) Protokol adalah seperangkat aturan

yang mengatur komunikasi. Komunikasi antara dua orang atau dua

perangkat harus mengikuti suatu protokol. Sebuah protokol

mendefinisikan apa yang dimaksud dengan komunikasi, bagaimana

dan kapan suatu komunikasi dapat dilakukan. Dalam jaringan

komputer, komunikasi terjadi antara entitas di dalam sistem yang

berbeda. Terkadang dua entitas tidak dapat secara mudah

|

|

14

mengirimkan data satu sama lain dan dapat saling mengerti. Hal

tersebut dapat diatasi dengan menggunakan protokol jaringan.

2.1.4

Protokol TCP/IP

Menurut Tanenbaum &

Wetherall

(2011:45-47) Model TCP/IP

(Transmission Control Protocol/Internet Protocol) merupakan standar

komunikasi data yang memiliki kemampuan untuk menghubungkan

jaringan-jaringan komputer secara bersamaan dengan berbagai jenis

perangkat keras dan lunak.

TCP/IP terdiri dari 4 layer atau lapisan, setiap layer memiliki

fungsinya masing-masing dan dapat bekerja sama dengan layer tingkat

yang lebih rendah atau lebih tinggi. Empat layer yang terdapat pada

TCP/IP, yaitu:

1.

Network Layer

Layer ini

merupakan device driver

yang memungkinkan

datagram IP

dikirim ke atau dari physical network, seperti kabel

koaksial, serat optik, atau kawat tembaga twisted-pair.

2.

Internet Layer

Internet layer

berfungsi untuk membuat paket layer network

yang disebut IP datagram dan mengirimkan datagram tersebut ke

alamat tujuan. Selain itu, internet layer juga bertugas memilih rute

terbaik yang akan dilewati oleh sebuah paket data dan melakukan

pemetaan (routing).

3.

Transport Layer

Layer ini dirancang untuk memungkinkan peer entitiy-

peer

entitiy

pada host

sumber ke

host

tujuan dalam melakukan

komunikasi. Terdapat dua protokol pada transport layer, yaitu:

TCP dan UDP.

4.

Application Layer

Application layer

mempunyai fungsi,yaitu menyediakan akses

kepada aplikasi layanan jaringan TCP/IP dan menangani high level

protokol

seperti HTTP, Telnet, FTP, TFTP, SNMP, DNS, SMTP,

X

Windows, dan application protocols lainnya.

|

15

2.2

Teori Khusus

2.2.1

Virtual Private Network (VPN)

Menurut Sofana (2012:228) Virtual Private Network (VPN) adalah

teknologi jaringan komputer yang memanfaatkan media komunikasi

publik (open connection atau virtual circuit), seperti internet, untuk

menghubungkan beberapa jaringan lokal. Informasi yang berasal dari

node-node VPN akan “dibungkus” (tunneled) dan kemudian mengalir

melalui jaringan publik. Sehingga informasi menjadi aman dan tidak

mudah dibaca oleh yang lain.

Umumnya VPN diimplementasikan oleh lembaga/perusahaan

besar. Biasanya perusahaan semacam ini memiliki kantor cabang yang

lokasinya cukup jauh dari kantor pusat. Sehingga diperlukan solusi

yang tepat untuk mengatasi keterbatasan LAN. VPN dapat menjadi

sebuah pilihan yang cukup tepat. Tentu saja VPN boleh

diimplementasikan oleh pengguna rumah atau oleh siapa pun yang

membutuhkannya.

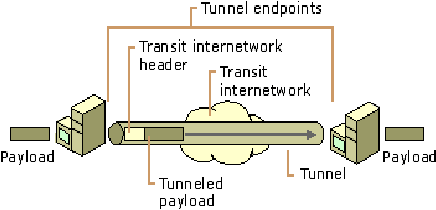

Gambar 2.6 Tunneling VPN di Interkoneksi Jaringan

(Sumber:http://www.technet.microsoft.com diakses 5 Desember 2013)

Menurut Sukmaaji

& Rianto

(2008:176) Teknologi VPN

menyediakan lima fungsi utama untuk penggunaannya. Kelima fungsi

utama tersebut antara lain sebagai berikut :

|

|

16

a. Kerahasiaan, dengan kemampuan scramble dan encrypt pesan

sepanjang jaringan yang tidak aman.

b. Kendali akses, menentukan siapa yang diberikan akses ke suatu

sistem atau jaringan,

sebagaimana informasi apa dan seberapa

banyak seseorang dapat menerima.

c. Autentikasi, yaitu menguji identitas dari dua perusahaan yang

mengadakan transaksi

d. Integritas, menjamin bahwa file atau pesan tidak berubah dalam

perjalanan

e.

Non-repudiation, yaitu mencegah dua perusahaan saling

menyangkal bahwa mereka mengirim atau menerima sebuah file.

2.2.2

Jenis-jenis VPN

Menurut Sofana (2012:229) VPN telah dikembangkan menjadi

beberapa jenis. Para ahli berbeda pendapat tentang pembagian jenis

VPN tersebut. Ada yang membagi VPN berdasarkan cakupan area,

yaitu Intranet, Extranet, dan Internet, jenis proteksi data, dan

sebagainya. Secara umum VPN dapat dikelompokkan menjadi:

1.

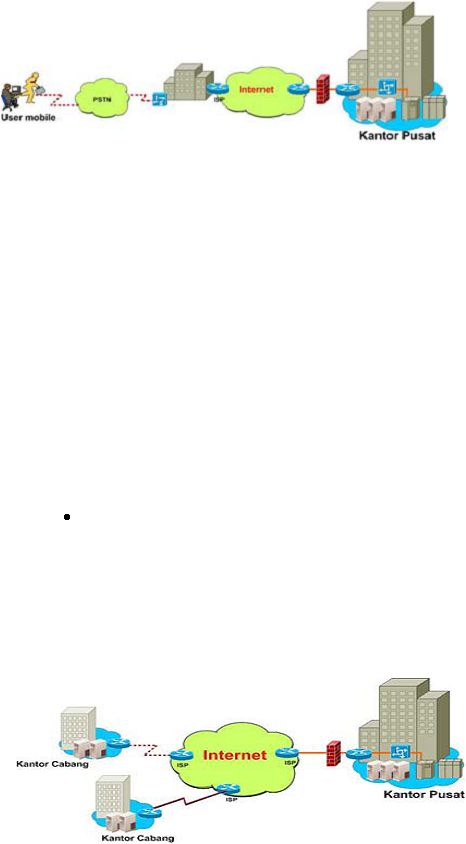

Remote Access VPN

Menurut Sofana (2012:229) Remote Access

VPN disebut juga

Virtual Private Dial-Up Network

(VPDN). VPDN adalah jenis

user-to-LAN connection. Artinya, user dapat melakukan koneksi

ke private network dari manapun, apabila diperlukan. Biasanya

VPDN dimanfaatkan oleh karyawan yang bekerja di luar kantor.

Mereka dapat memanfaatkan komputer laptop yang sudah

dilengkapi perangkat tertentu untuk melakukan koneksi dengan

jaringan LAN di kantor.

Sebelum koneksi terjadi akan dilakukan proses dial-up

ke

network access server (NAS). Biasanya NAS disediakan oleh

provider yang memberikan layanan VPN. Sedangkan pengguna

cukup menyediakan komputer dan aplikasi untuk men-dial NAS.

Secara umum VPDN hampir mirip dengan dial-up Internet

connection. Namun, secara teknis tentu saja VPN lebih canggih

|

17

dan lebih secure dibandingkan dial-up internet. Koneksi biasanya

hanya dilakukan sewaktu-waktu.

Gambar 2.7 Solusi Remote Access VPN

1.

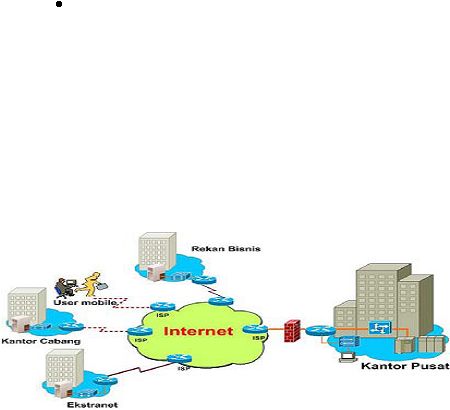

Site-to-site VPN

Menurut

Sofana (2012:230) Site-to-site VPN

diimplementasikan dengan memanfaatkan perangkat dedicated

yang dihubungkan via internet. Site-to-site VPN digunakan untuk

menghubungkan berbagai area yang sudah fixed atau tetap, misal

kantor cabang dengan kantor pusat. Koneksi antara lokasi-lokasi

tersebut berlangsung secara terus menerus (24 jam) sehari.

Jika ditinjau dari segi kendali atau administrative control. Secara

umum site-to-site VPN dapat dibagi menjadi:

Intranet VPN

Manakala VPN hanya digunakan untuk

menghubungkan beberapa lokasi yang masih satu instansi

atau satu perusahaan. Seperti kantor pusat dihubungkan

dengan kantor cabang. Dengan kata lain, administrative

control berada sepenuhnya di bawah satu kendali.

|

18

Gambar 2.8 Solusi Intranet VPN

diakses 5 Desember 2013)

Extranet VPN

Manakala VPN hanya digunakan untuk

menghubungkan beberapa instansi atau perusahaan yang

berbeda namun di antara mereka memiliki hubungan

“dekat”. Seperti perusahaan tekstil dengan perusahaan

angkutan barang yang digunakan oleh perusahaan tekstil

tersebut. Dengan kata lain administrative control berada di

bawah kendali beberapa instansi terkait.

Gambar 2.9 Solusi Extranet VPN

(Sumber:

2.2.3

Keamanan VPN

Menurut Sofana (2012:231) Untuk mengamankan informasi yang

berasal dari jaringan internal, VPN menggunakan beberapa metode

keamanan, seperti:

1.

Firewall

Firewall menyediakan “penghalang” antara jaringan lokal

dengan internet. Pada firewall dapat ditentukan port-port mana

saja yang boleh dibuka, paket apa saja yang boleh melalui

firewall, dan protokol apa saja yang dibolehkan.

2.

Enkrpsi

|

19

Menurut Sofana (2012:232) Enkripsi merupakan metode

yang umum untuk mengamankan data. Informasi akan “diacak”

sedemikian rupa sehingga sukar dibaca oleh orang lain. Secara

umum ada dua buah metode enkripsi, yaitu:

Symmetric-key encryption

Pada metode ini, masing-masing komputer pengirim dan

penerima harus memiliki “key” yang sama. Informasi yang sudah

di-enkripsi hanya dapat di-dekripsi menggunakan key tersebut.

Public-key encryption

Pada metode ini, komputer pengirim menggunakan public key

milik komputer penerima untuk melakukan enkripsi. Setelah

informasi dikirim maka proses dekripsi dapat dilakukan

menggunakan private key komputer penerima.

Public key dapat disebarkan kepada siapa pun, namun private key

hanya untuk pemilik yang sah saja.

3.

IPSec

Menurut Sofana (2012:233) IPSec menyediakan fitur

keamanan yang lebih baik. Seperti algoritma enkripsi yang lebih

bagus dan comprehensive autohentication. IPSec menggunakan

dua buah metode enkripsi, yaitu:

Tunnel, melakukan emkripsi pada header

dan payload

masing-masing paket.

Transport, hanya melakukan enkripsi payload

masing-

masing paket.

4.

Integritas Data

Setiap paket data yang dilewatkan pada jaringan publik, perlu

adanya penjamin integritas data, apakah terjadi perubahan atau

tidak pada data tersebut.

2.2.4

Protokol VPN

Menurut Sofana (2013:536) VPN bekerja pada layer 1 hingga

layer 3 model OSI. Sedangkan protokol yang digunakan untuk VPN

Tunneling antara lain:.

|

|

20

1.

PPTP (Point-to-Point Tunneling Protocol)

PPTP merupakan protokol yang dibuat oleh Microsoft untuk

solusi VPN berbasiskan PPP (point-to-point protocol).

PPTP

tidak benar-benar menggambarkan fitur enkripsi dan otentikasi

serta

bergantung pada protokol PPP yang

di-tunnel

untuk

melaksanakan fungsi keamanan. Pada enkripsi data, payload PPP

dienkripsi menggunakan microsoft point-to-point encryption

(MPPE). Untuk keamanan pada transaksi data, protokol PPTP

memberikan layanan keamanan otentikasi dan enkripsi yang

tersedia pada komputer dari server

ke client

PPTP di internet.

PPTP juga dapat melindungi server PPTP dan jaringan private.

MPPE mengimplementasikan algoritma enkripsi RSA dengan

maksimum 128 bit kunci sesi.

Teknologi jaringan PPTP merupakan perluasan dari remote

access Point-to-Point protocol. PPTP dapat juga digunakan pada

jaringan LAN. Fitur penting dalam penggunaan PPTP adalah

dukungan terhadap VPN dengan menggunakan Public-Switched

Telephone Networks

(PSTNs). PPTP menyederhanakan dan

mengurangi biaya dalam penggunaan pada perusahaan besar dan

sebagai solusi untuk remote

atau mobile users

karena PPTP

memberikan komunikasi yang aman dan terenkripsi melalui line

public telephone dan internet.

2.

L2TP (Layer 2 Tunneling Protocol)

L2TP adalah protokol tunneling

yang memadukan dua buah

protokol tunneling, yaitu L2F (Layer 2 Forwarding) milik Cisco

dan PPTP milik Microsoft. Pada awalnya, semua produk CISCO

menggunakan L2F dalam tunneling-nya, sedangkan sistem operasi

Microsoft yang terdahulu hanya menggunakan PPTP untuk

melayani penggunanya yang ingin menggunakan tunnel. Namun

saat ini, Microsoft Windows NT/2000 telah dapat menggunakan

PPTP atau L2TP dalam teknologi VPN-nya. Seperti PPTP, L2TP

juga mendukung protokol-protokol non-IP.

Protokol L2TP lebih banyak digunakan pada VPN non-internet.

L2TP digunakan dalam membuat Virtual Private Dial Network

|

|

21

(VPDN) yang dapat bekerja membawa semua jenis protokol

komunikasi di dalamnya. L2TP memungkinkan penggunanya

untuk tetap dapat terkoneksi dengan jaringan lokal dengan policy

keamanan yang sama dan dari manapun berada, melalui koneksi

VPN atau VPDN. Namun, teknologi tunneling

ini tidak memiliki

mekanisme untuk menyediakan fasilitas enkripsi karena memang

benar-benar murni hanya membentuk jaringan tunnel. Fasilitas

enkripsi disediakan oleh protokol enkripsi yang lewat di dalam

tunnel. Selain itu, lalu lintas di dalam tunnel

ini dapat ditangkap

dan dimonitor dengan menggunakan protocol analizer.

3.

IPSec (IP security)

IPsec merupakan suatu protokol dari Internet Protocol (IP)

yang dikeluarkan oleh Internet Engineering Task Force (IETF).

IPSec didesain untuk menyediakan interoperabilitas, kualitas yang

baik, keamanan berbasis kriptografi untuk IPv4 dan IPv6.

Layanan yang disediakan meliputi kontrol akses, integritas

hubungan, otentifikasi data sumber, proteksi jawaban lawan,

kerahasiaan (enkripsi), dan pembatasan aliran trafik. Layanan-

layanan ini tersedia dalam layer IP, memberi perlindungan pada IP

dan layer

protokol berikutnya. IP Security menyediakan

sederetan layanan untuk mengamankan komunikasi antar

komputer dalam jaringan. Sheila Frankel et. al. (2005) Guide to

IPSec VPN. National Institute of Standards and Technology.

Departemen

Komersial Amerika Serikat. Protokol yang berjalan

di belakang IPSec, yaitu:

a.

Authentication Header

(AH),

menyediakan layanan

authentication, integrity, replay protection pengamanan pada

header IP, namun tidak menyediakan layanan confidentiality.

b.

Encapsulating Security Payload (ESP), menyediakan layanan

Authentication, integrity, replays protection dan

confidentiality terhadap data (ESP melakukan pengamanan

data terhadap segala sesuatu dalam paket data setelah

header).

4.

Secure Sockets Layer (SSL) VPN

|

|

22

Menurut Feilner (2006:21) SSL (Secure Sockets Layer) juga

dikenal sebagai TLS (Transport

Layer

Security), adalah sebuah

protokol yang dirancang oleh Netscape

Communications

Corporation

untuk

memastikan

integritas data dan otentikasi

yang mudah digunakan untuk Internet yang berkembang pesat

pada 1990-an.

TLS dirancang untuk menyediakan keamanan pada

lapisan transport. TLS diperoleh dari protokol keamanan SSL

yang dirancang oleh Netscape guna menjamin keamanan web.

TLS adalah bentuk lain dari SSL, yang dirancang oleh IETF

(Internet Engineering Task Force) untuk transaksi di internet.

SSL

VPN

menggunakan

algoritma kriptografi untuk

mengenkripsi data sehingga hanya dua komputer yang

berkomunikasi yang dapat membaca dan mengerti pesan. Pada

umumnya

ada

dua

tipe

kriptografi

yang

sering

digunakan di

setiap

sesi

SSL,

yakni

symmetric

dan asymmetric. Dimana

symmetric

digunakan

untuk

mengenkripsi semua komunikasi

di dalam sesi

SSL.

Adapun

asymmetricc

digunakan

untuk

mensharing kunci/key sesi symmetric secara aman antara

pengguna dan SSL VPN.

SSL VPN menawarkan fleksibilitas,

kemudahan penggunaan dan kontrol untuk berbagai pengguna di

berbagai komputer, mengakses sumber daya dari banyak lokasi.

SSL menggunakan enkripsi simetris untuk mengenkripsi semua

komunikasi di dalam sesi SSL. Adapun enkripsi asimetris

digunakan untuk men-sharing kunci

sesi simetris secara aman

antara pengguna untuk memulai komunikasi aman.

Enkripsi

simetris adalah suatu enkripsi yang menggunakan sebuah kunci

yang sama untuk melakukan proses enkripsi atau dekripsi

(Symmetric Key). Sedangkan enkripsi asimetris menggunakan 2

buah kunci, satu untuk enkripsi (Public Key) dan lainnya untuk

dekripsi (Private key).

2.2.5

File Transfer Protocol (FTP)

Menurut Sukmaaji & Rianto (2008:140) file transfer protocol

adalah protokol standar yang disediakan oleh TCP/IP sebagai

|

|

23

protokol untuk copy file dari satu host ke

host lain. Sebelum sebuah

host bisa melakukan proses copy file, terlebih dahulu harus

membentuk hubungan komunikasi. Dalam FTP hubungan koneksi

terdiri dua hubungan yang berfungsi untuk transfer data dan control.

FTP menggunakan layanan TCP menggunakan well-known port 21

sebagai control connection dan well-known port 22 untuk data

transfer. Control connection terlebih dahulu membentuk hubungan

sebelum transfer data dilakukan .

2.2.6

Terminal Network (TELNET)

Menurut Sukmaaji & Rianto (2008:154) Terminal network

(TELNET) adalah protokol yang digunakan untuk melakukan remote

access, dengan mengakses suatu “machine”

dari jarak jauh. Boleh

jadi sistem operasinya berlainan, misalnya linux, BSD maupun Unix

dan mungkin juga Windows. Akses TELNET di jaringan

menggunakan port

23 pada jaringan TCP/IP. Awalnya TELNET

hanya ada di UNIX dan turunannya, tapi saat ini juga ada di MS

Windows guna berbagi pemakaian sistem komputer yang mendukung

teknologi multiuser, berbagai penggunaan perangkat dapat dilakukan.

Interaksi antar user terjadi di sistem tersebut melalui terminal.

2.2.7

Tunneling

Menurut Sonam & Kunwar (2013:381) International Journal of

Engineering and Advanced Technology

(IJEAT): Providing Security

in VPN by using Tunneling and Firewall. 3 (2).

Tunneling

adalah

salah satu metode yang baik untuk melindungi trafik jaringan dari

gangguan. Sebagai salah satu langkah diantara dua pihak, source dan

destination. Tunneling

digunakan untuk mentransfer data melewati

infrastruktur interkoneksi jaringan dari satu jaringan ke jaringan

lainnya seperti jaringan internet, data yang ditransfer (payload) dapat

berupa frames (atau paket) dari protokol yang lain.

Tunnel

mengambarkan paket data secara logika yang di

enkapsulasi (dibungkung) melewati interkoneksi jaringan. Proses

|

24

tunnelingya meliputi proses enkapsulasi, transmisi, dan dekapsulasi

paket.

Gambar 2.10 Skema Tunneling VPN

Diakses 5 Desember 2013)

2.2.8

Network Box

Network Box adalah perusahaan yang menyediakan jasa

pengelolaan keamanan. Network Box merupakan salah satu

perusahaan penyedia layanan pengelolaan keamanan terkemuka

dengan pusat operasi yang tersebar di Amerika, Eropa, Timur Tengah,

Asia dan

Australia. Perusahaan ini telah memenangkan banyak

penghargaan nasional dan internasional dalam bidang teknologi

keamanan dan jasa pengelolaan keamanan. Perusahaan ini telah

melindungi banyak organisasi dan perusahaan besar di dunia,

diantaranya adalah BMW, Hitachi, Nintendo, UA Finance, Tradelink,

Samsung, Departemen Pemerintahan, Lembaga Keuangan Negara,

Keamanan Bandara dan lebih dari 150 Bank dan Credit Union di

Amerika Serikat. Setiap perangkat Network box dipantau dan dikelola

dari jarak jauh untuk kinerja yang lebih optimal.

Semua aplikasi pencegahan ancaman terintegrasi menjadi satu,

canggih dan layanan yang user friendly. Konfigurasi dan instalasi

perangkat jaringan dilakukan oleh Network Box. Beberapa layanan

|

25

yang diberikan oleh Network Box diantaranya adalah Pengelolaan dan

perlindungan teknologi Cloud, VPN, Proxy, Firewall, Content

filtering, Enkripsi IPSec, Anti virus and spyware dan Anti spam and

phising. (Sumber: http://www.network-box.com/)

Gambar 2.11 Perangkat Network Box

2.2.9

Network Development Life Cycle (NDLC)

Menurut Goldman dan Rawles (2004:470) Network Development

Life Cycle (NDLC)

adalah metode yang dapat digunakan untuk

mengembangkan suatu jaringan komputer. Adapun tahapan yang

terdapat dalam metode NDLC adalah sebagai berikut.

Gambar 2.12 Network Development Life Cycle

James E. Goldman,Philips T. Rawles (2004:470)

1. Analysis

Tahap awal ini dilakukan analisa kebutuhan, analisa permasalahan

yang muncul,

analisa keinginan user, dan analisa topologi / jaringan

|

|

26

yang sudah ada saat ini. Metode yang biasa digunakan pada tahap ini

adalah.

a. Wawancara, dilakukan dengan pihak terkait melibatkan dari

struktur manajemen atas sampai ke level

bawah / operator agar

mendapatkan data yang konkrit dan lengkap.

b. Observasi, pada tahap analisis juga biasanya dilakukan survei

langsung kelapangan untuk mendapatkan hasil sesungguhnya dan

gambaran seutuhnya sebelum masuk ke tahap design.

c. Membaca manual atau blueprint dokumentasi, pada analisis awal ini

juga dilakukan dengan mencari informasi dari manual-manual atau

blueprint dokumentasi yang mungkin pernah dibuat sebelumnya.

2.

Design

Design

dapat berupa design

struktur topologi jaringan, design

akses data, design tata layout perkabelan, dan sebagainya yang akan

memberikan gambaran jelas tentang project

yang akan dibangun.

Biasanya hasil dari design berupa.

a. Gambar-gambar topologi

(server farm, firewall, datacenter,

storages, lastmiles, perkabelan, titik akses)

b. Gambar-gambar detil estimasi kebutuhan yang ada.

3.

Simulation / Prototype

Pada tahap ini beberapa pengembang jaringan akan membuat

rancangan dalam bentuk simulasi dengan bantuan tools

khusus di

bidang network

seperti VISIO, BOSON, PACKET TRACERT,

NETSIM. Hal ini dimaksudkan untuk melihat kinerja awal dari

network yang akan dibangun dan sebagai bahan presentasi dan

sharing dengan team work lainnya.

4.

Implementation

Dalam fase implementasi, pengembang jaringan akan

menerapkan semua yang telah direncanakan pada tahap design.

Implementasi merupakan tahapan yang sangat menentukan berhasil /

gagalnya suatu project yang akan dibangun.

5.

Monitoring

Monitoring

merupakan tahapan yang penting, agar jaringan

komputer dan komunikasi dapat berjalan sesuai dengan keinginan

|

|

27

dan tujuan awal dari user

pada tahap awal analisis, maka perlu

dilakukan kegiatan monitoring.

6.

Management

Manajemen atau pengaturan menaruh perhatian khusus pada

policy. Policy

perlu dibuat untuk membuat / mengatur agar sistem

yang telah dibangun dan berjalan dengan baik dapat berlangsung

lama dan unsur reliability

terjaga. Policy

akan sangat tergantung

dengan kebijakan level management

dan strategi bisnis perusahaan

tersebut.

2.3

Penelitian yang Terkait

1.

VIRTUAL PRIVATE NETWORK

(VPN) SEBAGAI ALTERNATIF

KOMUNIKASI DATA PADA JARINGAN SKALA LUAS (WAN)

Harry Nugraha Putra

Penggunaan komunikasi data saat ini sudah sangat dibutuhkan oleh

sektor bisnis, terutama perusahaan di

sektor bisnis yang mempunyai

banyak cabang diIndonesia atau di negara lain. Saat ini banyak

perusahaan

yang mengintegrasikan sistem informasinya dalam suatu

sistem yang terpusat seperti teknologi Enterprise Resources Planning

(ERP), Customer Relationship Management (CRM). Teknologi Jaringan

Skala Luas

(WAN) menjadi solusi untuk komunikasi datanya, ada

banyak solusi yang ditawarkan penyedia jasa

aksesnya untuk

menghubungkan Jaringan Skala Luas ini, seperti solusi leased channel,

VSAT, DSL dan

sebagainya. Solusi Virtual Private Network

(VPN)

banyak ditawarkan penyedia jasa dan dipilih oleh perusahaan karena bisa

menjadi alternatif yang murah dan aman untuk komunikasi data WAN

perusahaannya. VPN suatu teknologi WAN yang dilewatkan di jaringan

publik Internet namun datanya

dibungkus, di enkripsi dan dilewatkan

dengan tunneling di Internet. VPN merupakan solusi alternatif yang

dapat dipilih oleh perusahaan untuk interkoneksi ke kantor lainnya.

Kesimpulannya bahwa solusi alternatif jaringan skala luas saat

ini bisa

menggunakan VPN yang lebih ekonomis

dan tepat. Teknologi VPN

dapat memberikan

keamanan di dalam melakukan komunikasi data

melalui jaringan Internet serta merupakan solusi

yang efisien dan

|

|

28

ekonomis dibandingkan dengan

teknologi jaringan skala luas lainnya.

Pemilihan produk VPN yang tepat, akan

membuat jaringan dapat

dihandalkan dan dapat

digunakan dengan maksimal, dengan tidak

menyebabkan terjadinya penurunan kinerja yang

berarti.

Kebijakan

manajemen dan monitoring

sistem jaringan juga menjadi faktor yang

mempengaruhi dalam kehandalan dan keamanan

sistem VPN. Dengan

memilih strategi alternative yang tepat, solusi VPN ini dapat membantu

mencapai sasaran perusahaan.

2.

PERBANDINGAN SSL (SECURE SOCKET LAYER) DAN IPSec

(INTERNET PROTOCOL SECURITY) PADA VPN (VIRTUAL PRIVATE

NETWORK)

Nurkholis Madjid

Teknologi remote access

tradisional seperti dial-up

RAS (remote

access server) saat ini semakin ditinggalkan. Penyebab utamanya adalah

rumitnya deployment,

tingginya ongkos pulsa telepon, kurangnya

implementasi keamanan, dan juga

meningkatnya ongkos pemeliharaan.

Oleh karena itu, trend remote access saat ini beralih kepada VPN. VPN

(Virtual Private Network) adalah suatu teknologi yang memungkinkan

remote user

dapat mengakses sebuah jaringan private

yang tertutup

menggunakan jaringan publik standar seperti internet. Salah satu konsep

umum yang salah

mengenai VPN adalah VPN selalu dikaitkan dengan

protokol IPSec (Internet Protocol Security), yaitu sebuah protokol

enkripsi yang menyediakan transmisi

data terenkripsi yang aman pada

network layer dalam jaringan. Padahal, ada

banyak sekali protokol

enkripsi dan keamanan yang dapat menyediakan

fungsionalitas dari

VPN. SSL (Secure Socket Layer) adalah salah satu protokol tersebut,

yang bekerja pada application layer

dan umum digunakan pada

komunikasi aman berbasis web

pada internet.

Protokol SSL dan IPSec

memiliki kelebihan dan kekurangannya masing-masing. Akan dilakukan

perbandingan antara

SSL dan IPSec dari segi teknis untuk dapat

menganalisis faktor keamanan dan performansi kedua protokol jika

diterapkan pada VPN.

|

|

29

Kesimpulannya bahwa IPSec dan SSL VPN merupakan solusi yang

efektif dan efisien dalam menyediakan akses bagi remote user. Masing-

masing memiliki

keunggulan di situasi yang berbeda-beda, dan

juga

banyak organisasi yang kompleks dapat

menggunakan kedua jenis solusi

ini.

IPSec VPN sangat ideal untuk organisasi yang

memiliki jumlah

remote user

yang relatif kecil

dan juga organisasi dapat mengontrol

masing-masing

user. Sedangkan untuk kondisi

sebaliknya, maka SSL

VPN menjadi solusi yang lebih baik. Salah satu dari IPSec dan SSL VPN

tidak “lebih baik” dari yang lainnya karena keduanya ideal untuk situasi

yang cocok untuk

masing-masing. Karena keduanya mengamankan data

ketika transmisi, maka kunci yang harus deperhatikan adalah bagaimana

menyediakan otentikasi yang efektif untuk memastikan user adalah user

yang valid.

3.

PROVIDING SECURITY IN VPN BY USING TUNNELING AND

FIREWALL

Sonam Wadhwa, Kunwar Pal

Penggunaan keamanan meningkat secara konsisten dari hari ke hari.

Besar jumlah jaringan memerlukan sejumlah keamanan

yang lebih.

Untuk menjaga hal-hal yang berfungsi konsisten dan tepat, orang

membutuhkan cara yang aman untuk berbagi informasi melalui jaringan.

Untuk mencapai tujuan ini Virtual Private Network adalah salah satu

teknik yang populer. Ini membangun hubungan logis dengan

menggunakan infrastruktur publik yang sudah ada. Internet adalah salah

satu jaringan publik dan VPN menggunakan internet untuk

menghubungkan pengguna. IPSec Protokol adalah protokol berbasis

VPN untuk melindungi

komunikasi. Untuk layanan VPN , maka perlu

untuk menyediakan beberapa mekanisme oleh kombinasi tunneling dan

firewall. Kesimpulannya adalah VPN memberikan keamanan untuk paket

data yang dikirim dengan membangun terowongan dengan IPSec.

Sebagai sebuah terowongan, kita dapat menggunakan Hash Algorithm

yaitu MD5. Algoritma MD5 jauh lebih aman, maka akan memberikan

integritas data dan jika sekali pesan dibuat dari itu tidak dapat berubah,

kembali ke pesan asli akan sulit

dalam kasus itu. Firewall

digunakan

|

|

30

sebelum membangun

VPN. Firewall

akan menyaring paket-paket dan

paket ini dapat dikirim

menjadi jauh lebih cepat. Packet filter

akan

menggunakan berbagai jenis informasi untuk menghasilkan keputusan

mereka tentang apakah atau tidak untuk meneruskan paket yaitu sumber,

alamat tujuan, dan protokol. Hal ini dapat mengurangi kemacetan di

jaringan karena lalu lintas berkurang beban dan dapat memblokir

serangan karena kecepatan dan fleksibilitas.

|