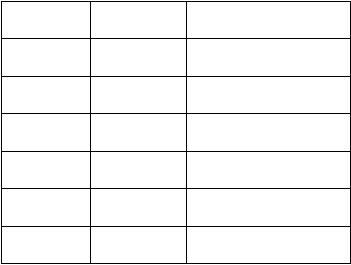

24

A

N

N (Kolom A, Baris N)

M

T

F (Kolom M, Baris T)

T

A

T

(Kolom T, Baris A)

I

K

S (Kolom I, Baris K)

D

U

X (Kolom D, Baris U)

A

C

C

(Kolom A, Baris C)

K

I

S (Kolom K, Baris I)

Tabel 2.3 Contoh Tabel Vigenere Cipher

Proses

pengembalian

menggunakan cara

yang sama dengan proses

penyandian dan

hanya

dapat

dilakukan

orang

yang

mengetahui kata

kuncinya.

Perhatikan

bahwa

setiap

kolom

merupakan teknik

penyandian

dengan shift cipher

mulai dari

x+0,

x+1

mod 26, terus

hingga

x+25

mod

26.

Akibatnya

jika

kita

menggunakan kata

kunci

yang

memiliki

huruf

seragam

seperti

‘xxx’

maka

sama

saja

kita

menggunakan shift

cipher

dengan rumus x+23 mod 26.

Karena

itu,

metoda

ini

juga

dapat

dinotasikan secara

matematis

dengan

mengubah

kata

kunci

menjadi

vektor.

Jumlah

huruf

pada

kata

kunci

menjadi panjang vektor dan

setiap huruf

menjadi satu

nilai. Seperti

pada

contoh

di

atas,

kata

kunci

‘cintaku’

dapat

diganti

menjadi

vektor

v=(2,

8,

13,

19,

0,

10,

20).

Kemudian setiap huruf

dari

plaintext

yang

bersesuaian digeser

menggunakan teknik Shift

Cipher

sebesar vektor

yang

berkoresponden dengan huruf tersebut.